Содержание

Задание 1. 3

Задание 2. 7

Задание 3. 15

Список

литературы.. 16

Задание

1

Банковская информация

всегда была объектом пристального внимания всякого рода злоумышленников. Прогресс в

технике преступлений идет не менее быстрыми темпами, чем развитие банковских

технологий.

Действия

злоумышленников часто достигают цели в связи с тем, что в подавляющем

большинстве банков эксплуатируются однотипные стандартные вычислительные

средства, которые хорошо документированы и в деталях известны профессионалам.

По

различным данным уровень ежегодных потерь банков составляет в США 100 млрд. долларов, в Европе- 35 млрд.

долларов (5, стр. 14). При этом сохраняется тенденция ежегодного роста этих

потерь. Печальный опыт подобных

хищений есть и в нашей стране. Из этого

следует, что для возможности эффективного внедрения электронных схем денежных

расчетов необходимо усилить внимание их безопасности. Повышенное внимание к

безопасности требует не только необходимость сохранения денег банка, но и доверие

клиентов к данному банку, что зачастую очень важно.

С

количественным ростом повышается

уязвимость системы.

Неблагоприятная экономическая обстановка

в стране, наличие большого количества квалифицированных кадров, многие их

которых сегодня на положении безработных требуют усиления внимания и вопросам безопасности

денежных расчетов. В нашей стране этим занимается специальная Государственная

техническая комиссия (ГТК) при Президенте РФ, которая разрабатывает специальные

меры и рекомендации. Их недостаток в том, что они обязательны для исполнения только в государственном

секторе, для коммерческих структур многие документы носят рекомендательный

характер. Это должно быть устранено. Для всех структур, независимо от форм

собственности, они должны быть едиными. И этим занимается ФАПСИ.

БИС

(банковская информационная система) представляет собой единый программно-технологический

комплекс, являющийся средством ускорения освоения, возвратности и

сбалансированности ресурсов, контролируемых по заданным условиям финансирования

и кредитования (3, стр. 21). БИС охватывает совокупность банковских задач не

фрагментарно, а комплексно, отражая всю сложность их взаимосвязей. Это не

совокупность разрозненных хорошо автоматизированных задач, а такой комплекс

программ, которому присущи свойства сложной системы: сложность иерархической

структуры; эмерджентность; множественность функциональных целей; динамичность в

работе при обеспечении управления процессами, носящими вероятностный характер;

многофункциональность. Поэтому при разработке БИС требуется проанализировать

большое количество влияющих на их структуру и содержание факторов: общие характеристики

банка, ближние и дальние цели и стратегические направления его развития;

особенности сложившейся структуры управления; общие принципы построения

банковской технологии; ожидаемая архитектура системы и состав функций,

подлежащих автоматизации; объем входной и выходной информации, количество

входных документов; требования к информационной безопасности.

Вопрос

эффективного обеспечения уровня безопасности является одной из важнейших

проблем, стоящих перед кредитной организацией. При этом отмечается прямая

зависимость этой проблемы от системы персонального менеджмента. Рассматривая

этот вопрос, можно выделить наиболее типичные виды угроз для банковской

безопасности:

·

разглашение конфиденциальной информации;

·

хищение денежных средств;

·

хищение собственности (интеллектуальной и имущества);

·

фальсификация документов;

·

использование собственности, средств и сотрудников

предприятия не по назначению;

·

профессиональная некомпетентность.

Важнейшим

из этого перечня можно считать вопрос защиты банковской информации, которую

необходимо разделить на два самостоятельных блока информационных ресурсов:

·

информация, относящаяся непосредственно к самой кредитной

организации;

·

конфиденциальная информация о клиентах и партнерах

кредитной организации.

Учитывая,

что прикладные задачи персонального менеджмента по рассматриваемой проблеме

связаны в основном с информацией, циркулирующей между конкретными рабочими местами

банка, возникает необходимость в разработке механизмов защиты банковской

информации, которые включают (1, стр. 89):

·

порядок допуска к работе с конфиденциальными источниками.

Для этого дифференцируют всю информацию на три базовых категории – “ДСП” (для

служебного пользования), “К” (конфиденциальная), “СК” (строго конфиденциальная)

и присваивают каждому работнику соответствующую категорию допуска (согласно

занимаемой должности, кругу решаемых задач и функциональных обязанностей);

·

систему документооборота и учета, которая должна

обеспечивать защиту банковской информации от несанкционированного

распространения между внутренними подразделениями, с целью предотвращения ее

утечки и обеспечения контроля за ее использованием;

·

организационно-техническое разделение соответствующих

подразделений (в частности, ограничение доступа к базам данных на машинных

носителях). Одним из таких методов может быть выделение необходимого дискового

пространства на соответствующем сервере, открытие пользовательских директорий и

предоставление каждому пользователю доступ к личной директории, куда

переносятся все файлы содержащие банковскую и личную информацию. Эти меры

должны привести к созданию единой системы ограничения доступа к информации

различного уровня для каждого сотрудника;

·

закрепление конкретных требований, ограничений, а также

используемых методов и процедур во внутренних регламентах банка,

задействованных в системе персонального менеджмента. В большинстве банков для этой цели

используют в основном два документа – трудовой контракт, определяющий

обязанности сотрудника в части сохранения банковской тайны и подписка о

неразглашении конфиденциальной информации.

Конечная

эффективность системы управления безопасностью определяется наличием

постоянного контроля за деятельностью персонала банка в части соблюдения

установленных правил защиты информации и иных процедур.

Задание

2

Бурное развитие

компьютерных технологий и сетевых коммуникаций стимулирует переход от бумажных

носителей документов к электронным. Резко возрастает роль электронного

документа, и именно поэтому все большее внимание уделяется вопросам создания,

хранения и передачи электронных документов.

Российская школа

делопроизводства имеет вековые традиции и ряд уникальных особенностей:

централизованный контроль за прохождением и исполнением документов, разделение

труда между руководителями, исполнителями и собственно делопроизводственным

персоналом и пр. В течение столетий – в общегосударственном масштабе –

сложилась единая технология работы с управленческими документами, так

называемая государственная система документационного обеспечения управления (ГС

ДОУ). Все это делает многие западные пакеты поддержки документооборота

малоэффективными, позволяя рассматривать их только как возможный

(вспомогательный) инструментарий для решения делопроизводственных задач.

Рассмотрим способы защиты от утечки

банковской информации на примере одной из лучших отечественных АСДД «Дело» (4,

стр. 173).

Наиболее известной и конкурентоспособной является система

«ДЕЛО» производства компании «Электронные офисные системы» (ЭОС). «ДЕЛО» на

сегодняшний день это 40 тысяч рабочих мест в 500 организациях во всех регионах

России и в странах СНГ. Это промышленная технология управления электронными и

бумажными документами, обеспечивающая эффективный контроль за их прохождением и

исполнением. Основные особенности системы – полный учет реальной управленческой

практики, масштабируемость и эффективность.

Общие принципы работы системы достаточно просты:

- при регистрации документа

(входящего или исходящего) создается электронная регистрационная карточка,

с которой может быть связан сам документ, точнее – его электронная версия

(т. е. файлы с текстом, изображениями, фонограммами и другими формами

представления документа в компьютере);

- каждый пользователь сети на

своем рабочем месте (в соответствии со своим статусом) получает данные о

документах, направленных ему на обработку, выполняет необходимые действия

и направляет документ для дальнейшей работы. При этом автоматически

фиксируется и накапливается информация о движении документов в

организации;

- система обеспечивает ведение

множества электронных карточек учреждения, которые, однако, являются при

этом подмножествами единой картотеки учреждения. При этом резолюции и

связанные с ними документы автоматически перемещаются между картотеками в

соответствии с принятой технологией прохождения документов. Таким образом,

в любой момент времени в системе имеется полная информация о состоянии,

истории движения и исполнении документов в организации;

- система решает проблему

координации работы с документами в территориально распределенных

подразделениях или предприятиях организации. Обеспечивается оперативный

обмен документами и резолюциями с использованием современных систем связи.

«ДЕЛО» обеспечивает контроль как за самими документами, так и за работой

персонала с ними. Средства системы позволяют осуществлять оперативный контроль

за деятельностью предприятия и аналитическую обработку накапливаемых данных о

документах и работе с ними персонала. В то же самое время для подобных систем

остро встает вопрос правомочности доступа к документообороту. В АСДД «ДЕЛО»,

как и во многих других, используется авторизация пользователя по его имени и

паролю, вводимому с клавиатуры. Данный метод сегодня не может считаться достаточно

эффективным – пароль можно подсмотреть, подслушать или взломать. Тем более что,

по общеизвестным данным, до 80% случаев неправомерного использования информации

приходится на самих сотрудников компаний. Это возможно благодаря тому, что

существующая во многих организациях система разграничения и контроля доступа

выполняет скорее декоративные функции. Всем известно, что пароли у большинства

пользователей короткие и простые. Если же системный администратор ценой

титанических усилий заставил использовать сложные и длинные пароли, то, скорее

всего, они написаны на листочках, прилепленных к монитору.

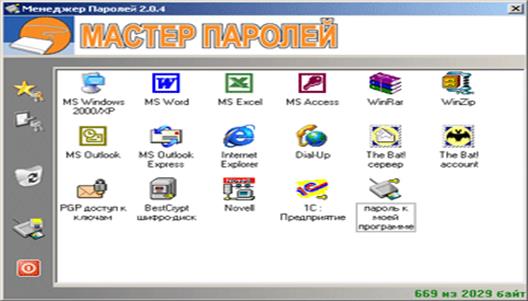

Наиболее

эффективным и удобным способом решения этой проблемы является использование

программно-аппаратного комплекса (ПАК) «Мастер Паролей» компании «Рускард».

Комплекс «Мастер Паролей» совмещает универсальность парольной защиты и надежные

и удобные технологии авторизации при помощи смарт-карточек. Авторизационная

информация хранится только на карточке и при необходимости вводится в требуемую

программу. Обеспечивается работа практически с любыми программами в среде

Windows – от 95 до XP.

Каким же образом комплекс повышает эффективность использования паролей?

Рассмотрим основные особенности «Мастера Паролей»:

- исключаются хранение паролей

на жестком диске и ввод авторизационных данных с клавиатуры;

- могут использоваться пароли

любой сложности. Для одного приложения можно иметь несколько вариантов

паролей;

- обеспечивается двухфакторная

авторизация – для доступа необходимо иметь смарт-карточку с данными

(пароли и логины) и знать ПИН-код для ее использования;

- доступ к смарт-карточке

может закрываться ПИН-кодом любой длины и сложности, защищенным от подбора

временной задержкой; жности, длиной в десятки и сотни символов;

- одна стандартная

смарт-карточка позволяет хранить более 50 надежных паролей к различным

приложениям;

- встроенный генератор паролей

избавляет пользователя от необходимости придумывать длинные и сложные

пароли. Обеспечена защита от перехвата генерируемых паролей;

- функция блокирования

компьютера по извлечении карточки не позволит посторонним получить доступ

к информации в отсутствие пользователя.

Комплекс работает практически с любыми приложениями, использующими

парольную защиту и обеспечивает доступ в сетях Microsoft и Novell к:

- серверам с операционной

системой MS Windows 2000 и MS Windows NT (в том числе и в терминальном

режиме через RDP или Citrix ICA);

- рабочим станциям с

операционной системой Windows 95/98/ME/NT/2000/XP;

- почтовым программам и браузерам Microsoft Internet

Explorer, Microsoft Outlook, Microsoft Outlook Express, The Bat!;

- бухгалтерским программам

семейства 1С – «Предприятие», «Бухгалтерия» и пр.;

- программам-архиваторам

WinRar и WinZip;

- приложениям MS Office – Word,

Excel, Access, Power Point;

- системам коллективной работы

и документооборота – «ДЕЛО» и Lotus Notes;

- программам шифрования PGP,

Best Crypt, Cryptomania;

- популярным почтовым сайтам –

mail.ru, rambler.ru, yahoo.com, hotbox.ru, chat.ru и т. д.

Защищенное хранение информации (Best Crypt и МП)

В информационной сети банка постоянно хранится и циркулирует большой объем

ценной информации – отчетность по финансовым сделкам, информация об объемах

операций, юридическая информация, данные клиентов и т. д. Поэтому рассмотрим

более подробно реализацию защищенного хранения информации. Для обеспечения

защиты хранящейся на сервере или локальной машине информации, как правило,

используются программные средства шифрования. Такие программы создают

файл-шифроконтейнер, в котором и хранится вся ценная информация.

Одной из

наиболее удачных на сегодня является программа Best Crypt финской компании Jetico (4, стр.

201). Программа позволяет создавать зашифрованные контейнеры большого объема

(десятки и сотни гигабайт) с использованием стойких криптоалгоритмов (в том

числе и отечественный ГОСТ 28147-89). Открытый контейнер выглядит для

пользователя как дополнительный (съемный) диск со всеми особенностями и

возможностями обычного логического диска (файловая система может быть FAT,

FAT32, NTFS). Шифрование информации при работе с открытым контейнером

происходит «на лету», практически не сказываясь на быстродействии компьютера

даже при больших объемах информации. При необходимости контейнер можно быстро

закрыть (в том числе с использованием «горячих клавиш»). Закрытый контейнер

представляет собой файл, в котором и содержится зашифрованная информация.

Получить доступ к нему можно только зная пароль (кодовую фразу), а он может

быть весьма сложным и длинным (сотни символов). При этом можно изменить

расширение файла-контейнера, представив его в виде JPEG или AVI (картинка или

видео). На работе с контейнером это никак не отразится, а обнаружить контейнер

становится весьма непросто. В контейнерах может храниться как достаточно статичная

информация – документы, архивы, так и динамическая – базы данных (в том числе

1С, база документов АСДД «Дело», базы данных банковских программ и т. д.).

Работа Best

Crypt в связке с комплексом «Мастер Паролей» позволяет использовать длинные и

сложные пароли (не поддающиеся вскрытию методом перебора), и при этом вводить

их быстро и просто. Для того чтобы ценная информация (даже в зашифрованном

виде) не попала в чужие руки, в комплексе «Мастер Паролей Плюс» предусмотрен

режим экстренного гарантированного уничтожения шифроконтейнеров. При вставке

специальной смарт-карточки в любой ридер, находящийся в сети организации,

производится закрытие и уничтожение контейнеров. При этом на всю операцию

требуется несколько секунд (при емкости шифроконтейнеров в десятки гигабайт).

Разумеется, вся критичная информация регулярно сохраняется в надежном месте для

последующего восстановления при необходимости. Кроме стирания информации, к

операции вставки карточки можно привязать любые действия – закрытие приложений,

выключение компьютеров, отправка сообщений и т. д.

Преимущества смарт-карточек перед USB-ключами

Используемая в

комплексе смарт-карточка является легкозаменяемым элементом. Возможна поставка

дополнительных карточек, карточек большей емкости или процессорных карточек.

При этом устройства чтения/записи карточек (ридеры) остаются прежними. Это

позволяет проводить существенную модернизацию продукта заменой только

смарт-карточки, стоимость которой составляет 8-15% от стоимости комплекса в

целом. Кроме того, смарт-карточка обладает рядом неоспоримых преимуществ перед

другими носителями, например USB-токенами.

Надежность. Смарт-карточка устойчивее к

внешним воздействиям – влажность, давление, изгиб, статическое электричество и

т. д. Количество циклов вставки-извлечения для карточки – порядка 1 миллиона,

для USB-токенов (в силу конструкции контактного узла) – существенно ниже.

Персонифицируемость. Смарт-карточки легко персонифицируются – нанесение

логотипов, надписей, фотографий, данных владельца, порядковых номеров, номеров

подразделений, корпоративной символики возможно даже в офисных условиях. При

большом количестве сотрудников это облегчает работу администратора и повышает

удобство пользования. USB-ключи выпускаются в ограниченной цветовой гамме, и их

персонификация (нанесение фирменных логотипов и надписей) обычно не

предусматривается.

Дешевизна. В

случае утери восстановление смарт-карточки гораздо дешевле, чем USB-ключа.

Низкая стоимость карточек позволяет иметь дубликаты на случай утери или плановой

замены. Кроме того, у администраторов или сотрудников с определенными

полномочиями может быть несколько карточек для разных целей. При необходимости

перейти на карточки с большим объемом памяти либо специальными функциями

достаточно заменить только карточки и использовать те же самые устройства

чтения-записи – это значительно удешевляет модернизацию системы. Необходимо

отметить, что несколько смарт-карточек (по числу пользователей) и один ридер

намного дешевле аналогичного количества USB-токенов. Потеря или поломка же

USB-токена ведет к утере устройства в целом.

Удобство. Карточку

удобнее хранить и использовать. Пользователи уже привыкли носить и применять

различные карточки – телефонные, банковские и т. д. Дополнительная карточка

стандартного размера (так называемый бизнес-формат) не вызовет у них

затруднений. Разнообразие вариантов ридеров смарт-карточек позволяет

использовать смарт-карточки на самых разных компьютерах – независимо от того,

есть ли у них USB-разъемы. Считыватель для смарт-карточек можно разместить в

удобном для пользователя месте – на мониторе, клавиатуре, на столе, под крышкой

стола и т. д. Для ношения USB-токена необходимо помещать его либо на отдельный

брелок (цепочку), либо на общую связку с ключами, что приводит к уменьшению

срока службы и повышает вероятность повреждению ключа.

USB-токен требует наличия у компьютера USB-порта и его доступности – либо

системный блок расположен на столе, либо разъем выведен на стол специальным

удлинителем. При этом вставлять USB-ключ в разъем, не снимая его со связки

ключей, неудобно, впрочем, так же как и каждый раз его с этой связки снимать.

Задание 3

|

Номер

тестового задания

|

Ответ

|

|

1

|

3

|

|

2

|

3

|

|

3

|

3,4

|

Список литературы

1.

Алавердов А.В. Управление персоналом в

коммерческом банке. – М.: “Соминтэк”, 2002.

2.

Гамидов Г. М. Банковское и кредитное дело. – М.: «Банки и

биржи», 2003.

3.

Липис А. и др. Электронная система денежных расчетов. –

М.: «Финансы и статистика», 2004.

4.

Рожнов В. С., Бегоцкая Г. К. Автоматизированные системы

обработки финансово-кредитной информации. – М.: «Финансы и статистика», 2004.

5.

Сидоров В. Проблемы банковской

безопасности // “Банковское дело”, № 4 2004.

6.

Стрельченко Ю. Некоторые вопросы обеспечения информационной

безопасности банка // “Банковское дело”, № 4 – 2004.