Содержание

Приведите

примеры иерархической организации данных. 3

Дайте

определение логической модели. 3

Дайте

определение понятия «высказывание». Приведите примеры.. 4

Какова

структура процедуры, функции?. 5

Приведите

основные функции инструментальной среды разработки программ 6

Дайте

определение структуры и иерархии. Приведите примеры их графического

представления. 7

Охарактеризуйте

виды компьютерных преступлений. 8

Как

связаны информатика и единое информационное пространство?. 12

Каковы

методы защиты программного обеспечения?. 13

Концепции

построения аппаратной части вычислительных систем.. 16

Что

такое модем?. 17

В чем

особенности использования шрифтов True Type. 18

Что

такое среда конечного пользователя в среде MS Office?. 19

Каково

назначение шаблонов Word?

Содержание шаблона. 20

Дайте

определение функций рабочего листа. 21

Что

такое сводная таблица?. 22

Направления

развития информационной деятельности в условиях массовой информатизации. 22

Список

литературы.. 26

Приведите примеры иерархической организации данных

Организация файлов в файловой системе по каталогам:

Файл помещается в определенный каталог, который также может

быть составной частью другого каталога более высокого уровня.

База документов:

Документ помещается регистрируется в базе, на основе его

строится другой и так далее.

Дайте определение логической модели

Модели такого типа состоит из формальной системы, задаваемой

четверкой вида: M = <T, P, A, B>. Множество T есть множество базовых

элементов различной природы, например слов из некоторого ограниченного словаря,

деталей детского конструктора, входящих в состав некоторого набора и т.п.

Важно, что для множества T существует некоторый способ определения

принадлежности или непринадлежности произвольного элемента к этому множеству.

Процедура такой проверки может быть любой, но за конечное число шагов она

должна давать положительный или отрицательный ответ на вопрос, является ли x элементом множества T. Обозначим эту процедуру П(T).

Множество P есть множество синтаксических правил. С их

помощью из элементов T образуют синтаксически правильные совокупности.

Например, из слов ограниченного словаря строятся синтаксически правильные

фразы, из деталей детского конструктора с помощью гаек и болтов собираются

новые конструкции. Декларируется существование процедуры П(P), с помощью

которой за конечное число шагов можно получить ответ на вопрос, является ли

совокупность X синтаксически правильной.

В множестве синтаксически правильных совокупностей

выделяется некоторое подмножество A. Элементы A называются аксиомами. Как и для

других составляющих формальной системы, должна существовать процедура П(A), с

помощью которой для любой синтаксически правильной совокупности можно получить

ответ на вопрос о принадлежности ее к множеству A.

Множество B есть множество правил вывода. Применяя их к

элементам A, можно получать новые синтаксически правильные совокупности, к

которым снова можно применять правила из B. Так формируется множество выводимых

в данной формальной системе совокупностей. Если имеется процедура П(B), с

помощью которой можно определить для любой синтаксически правильной

совокупности, является ли она выводимой, то соответствующая формальная система

называется разрешимой. Это показывает, что именно правило вывода является

наиболее сложной составляющей формальной системы.

Дайте определение понятия «высказывание». Приведите

примеры

Высказывание - мысль, выраженная повествовательным

предложением и могущая быть истинной или ложной; в языкознании - единица

речевого общения, оформленная по законам данного языка.

Высказывания изучаются математической логикой. Простейшим

разделом математической логики является алгебра высказываний. В алгебре

высказываний предложение оценивается не с точки зрения их содержания (смысла),

а по их истинности или ложности. Про истинное предложение говорят, что его логическим значением является истина, а про ложное предложение, что

его логическим значением является ложь.

Подобно тому, как в математике рассматриваются числа, которые могут быть

значениями (математическими) величин, так в математической логике

рассматриваются два объекта истина и

ложь, которые могут быть значениями

логических величин.

Всякое предложение, не содержащее логических связок и

рассматриваемое в целом (т.е. без учета его внутренней структуры и содержания),

называется элементарным высказыванием,

если ему предано логическое значение.

Логическое значение, приданное предложению, можно

рассматривать как характеристику адекватности предложения (соответствия его

содержанию реальных фактам). Наличие определенного логического значения не

является свойством предложения. Так, предложение «Луна имеет форму шара» в

некоторых случаях можно считать имеющим логическое значение истина, в других случаях - ложь.

Некоторые предложения «удобно» применять для образования

высказываний; например, «9 – нечетное число», «снег красен», «Москва – столица

России». К их числу относятся и «король США могуществен», не соответствующие

реальным фактам. Другие предложения не принято снабжать логическими значениями,

например, «уходя, гасите свет» или «сколько Вам лет?». Однако в алгебре логики

указанные обстоятельства не учитываются (так как смысл предложений во внимание

не принимается). Требуется только, чтобы элементарное высказывание имело

единственное логическое значение.

Логическое значение сложного высказывания уже не задается, а

вычисляется по логическим значениям элементарных высказываний, из которых

образовано сложное высказывание (с помощью логических связок).

Какова структура процедуры, функции?

Основным отличием процедуры и функции является то, что

функция всегда возвращает некоторое значение, а процедура – нет.

В любой процедуре и функции можно выделить несколько блоков:

блок заголовка, блок определения констант, блок

определения переменных, тело процедуры или функции.

Блок заголовка процедуры или функции содержит заголовок

процедуры или функции, а также переменные и их типы, которые используются в

описании логики работы процедуры и функции.

В блоке определения констант перечисляются все константы с

заданием значений, которые могут использоваться в теле процедуры или функции,

но не могут изменяться.

В блоке переменных перечисляются все необходимые для работы

процедуры или функции переменные с заданием их типов.

Тело процедуры и функции содержит все команды, которые будут

выполняться для заданных значений при выполнении процедуры и функции.

Приведите основные функции инструментальной среды

разработки программ

После запуска интегрированной среды на экране открываются

четыре окна интегрированной среды разработки приложений: главное окно, окна

проектировщика форм, редактора кода и инспектора объектов.

Главное меню. В

верхней части экрана расположено главное окно, в котором находится строка главного

меню, панели инструментов.

Строка заголовка.

В строке заголовка главного окна отображает имя открытого в данный момент

проекта. Проект может быть открыт как в режиме проектирования, так и в режиме

выполнения.

Строка меню.

Строка меню содержит команды, необходимые для разработки и тестирования

приложений, а также управления ими.

Панель инструментов.

Панель инструментов содержит кнопки, которые соответствуют определенным

командам меню, например командам меню File, View и т.д. Щелчок по какой-либо из кнопок приводит к тому же

результату, что и выбор соответствующей команды в главном меню. Например, для

открытия файла необходимо выбрать команду Open из меню File или выполнить щелчок по кнопке Open панели

инструментов Standard. Кнопки панели инструментов

снабжены всплывающими подсказками. Если подвести курсор мыши к какой-либо

кнопке, на экране будет отображено имя команды, вызываемой данной кнопкой.

Пользователь может изменить конфигурацию любой панели инструментов.

Палитра компонентов.

В палитре компонентов отображаются компоненты, с помощью которых пользователь

создает свои приложения. При создании приложения компоненты используются очень

часто. Компоненты являются основными элементами каждого создаваемого приложения

и, одновременно, основой библиотеки визуальных приложений. Они позволяют

создавать пользовательский интерфейс прикладных программ. Пользователь может

самостоятельно указывать последовательность компонентов.

Проектировщик форм.

Проектировщик форм позволяет разместить визуальные компоненты на форме.

Окно редактора кода.

Окно редактора кода тесно связано с проектировщиком форм. В редакторе кода

могут быть открыты несколько файлов, каждый из которых размещен на отдельной

странице. В левой части окна редактора кода располагается окно проводника кода, упрощающее поиск

информации в коде программных модулей. В нижней части окна редактора кода

расположена строка состояния. В ней отображается такая информация, как позиция курсора в тексте, были ли произведены изменения после

последнего сохранения, в режиме вставки

или замены находится редактор.

Инспектор объектов.

При разработке приложений часто приходится использовать инспектор объектов.

Окно инспектора объектов содержит две страницы: свойства (properties) и события (events). Первая страница содержит список

всех свойств используемого компонента, а вторая – обработчики событий, которые

могут возникнуть при определенных действиях над компонентом.

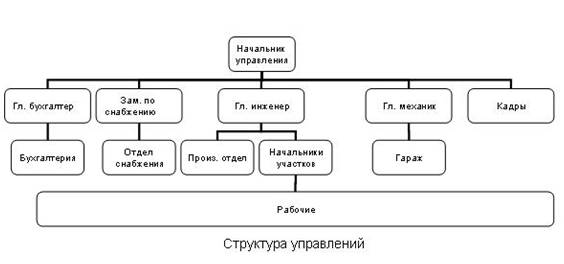

Дайте определение структуры и иерархии. Приведите

примеры их графического представления

Структура – строение, расположение, порядок.

Другое определение: структура – совокупность устойчивых

связей частей чего-либо, обеспечивающих его целостность; строение.

Иерархия – расположение частей или элементов целого в

порядке от высшего к низшему.

Пример графического представления:

Охарактеризуйте виды компьютерных преступлений

Зарубежными специалистами разработаны различные

классификации способов совершения компьютерных преступлений. Ниже приведены

названия способов совершения подобных преступлений, соответствующих кодификатору

Генерального Секретариата Интерпола. В 1991 году данный кодификатор был

интегрирован в автоматизированную систему поиска и в настоящее время доступен

НЦБ более чем 100 стран.

Все коды, характеризующие компьютерные преступления, имеют

идентификатор, начинающийся с буквы Q. Для характеристики преступления

могут использоваться до пяти кодов, расположенных в порядке убывания значимости

совершенного.

Кратко охарактеризуем некоторые виды компьютерных

преступлений.

Несанкционированный доступ и перехват

информации (QA) включает в себя следующие виды компьютерных преступлений:

QAH -

"Компьютерный абордаж" (хакинг - hacking): доступ в компьютер или сеть без нрава на то. Этот

вид компьютерных преступлений обычно используется хакерами для проникновения в

чужие информационные сети.

QAI - перехват (interception): перехват при помощи технических средств, без

права на то. Перехват информации осуществляется либо прямо через внешние

коммуникационные каналы системы, либо путем непосредственного подключения к

линиям периферийных устройств. При этом объектами непосредственного

подслушивания являются кабельные и проводные системы, наземные микроволновые

системы, системы спутниковой связи, а также специальные системы

правительственной связи. К данному виду компьютерных преступлений также

относится электромагнитный перехват (electromagnetic pickup). Современные технические средства позволяют

получать информацию без непосредственною подключения к компьютерной системе: ее

перехват осуществляется за счет излучения центрального процессора, дисплея,

коммуникационных каналов, принтера и т.д. Все это можно осуществлять, находясь

на достаточном удалении от объекта перехвата.

QAT - кража

времени: незаконное использование компьютерной системы или сети с намерением

неуплаты.

Изменение компьютерных данных (QD)

включает в себя следующие виды преступлений:

QDL/QDT -

логическая бомба (logic bomb),

троянский конь (trojan horse):

изменение компьютерных данных без права на то, путем внедрения логической бомбы

или троянского коня. Логическая бомба заключается в тайном встраивании в

программу набора команд, который должен сработать лишь однажды, но при

определенных условиях. Троянский конь - заключается в тайном введении в чужую

программу таких команд, которые позволяют осуществлять иные, не планировавшиеся

владельцем программы функции, но одновременно сохранять и прежнюю

работоспособность.

QDV - вирус (virus): изменение компьютерных данных или программ, без

права на то, путем внедрения или распространения компьютерного вируса.

Компьютерный вирус - это

специально написанная программа, которая может "приписать" себя к

другим программам (т.е. "заражать" их), размножаться и порождать

новые вирусы для выполнения различных нежелательных действий на компьютере.

QDW - червь:

изменение компьютерных данных или программ, без права на то, путем передачи,

внедрения или распространения компьютерного червя в компьютерную сеть.

Компьютерные мошенничества (QF)

объединяют в своем составе разнообразные способы совершения компьютерных

преступлений:

QFC - компьютерные

мошенничества, связанные с хищением наличных денег из банкоматов.

QFF - компьютерные

подделки: мошенничества и хищения из компьютерных систем путем создания

поддельных устройств (карточек и пр.).

QFG - мошенничества

и хищения, связанные с игровыми автоматами.

QFM - манипуляции с

программами ввода-вывода: мошенничества и хищения посредством неверного ввода

или вывода в компьютерные систе-мы или из них путем

манипуляции программами. В этот вид компьютерных преступлений включается метод

Подмены данных кода (data diddling

code change), который

обычно осуществляется при вводе-выводе данных. Это простейший и потому очень

часто применяемый способ.

QFP - компьютерные

мошенничества и хищения, связанные с платежными средствами. К этому виду

относятся самые распространенные компьютерные преступления, связанные с кражей

денежных средств, которые составляют около 45% всех преступлений, связанных с

использованием ЭВМ.

QFT - телефонное

мошенничество: доступ к телекоммуникационным услугам путем посягательства на

протоколы и процедуры компьютеров, обслуживающих телефонные системы.

Незаконное копирование информации (QR)

составляют следующие виды компьютерных преступлении:

QRG/QRS -

незаконное копирование, распространение или опубликование компьютерных игр и другого

программного обеспечения, защищенного законом.

QRT - незаконное

копирование топографии полупроводниковых изделий: копирование, без права на то,

защищенной законом топографии полупроводниковых изделий, коммерческая

эксплуатация или импорт с этой целью, без права на то, топографии или самого

полупроводникового изде-лия, произведенного с

использованием данной топографии.

Компьютерный саботаж (QS) составляют

следующие виды преступлений:

QSH - саботаж с

использованием аппаратного обеспечения: ввод, изменение, стирание, подавление

компьютерных данных или программ;вмешательство в

работу компьютерных систем с намерением помешать функционированию компьютерной

или телекоммуникационной системы.

QSS - компьютерный

саботаж с программным обеспечением: стирание, повреждение, ухудшение или

подавление компьютерных данных или программ без права на то.

К прочим видам компьютерных

преступлений (QZ) в классификаторе отнесены следующие:

QZB - использование

электронных досок объявлений (BBS) для хра-нения,

обмена и распространения материалов, имеющих отношение к преступной

деятельности;

QZE - хищение

информации, составляющей коммерческую тайну: приобретение незаконными

средствами или передача информации, представляющей коммерческую тайну без права

на то или другого законного обоснования, с намерением причинить экономический

ущерб или получить незаконные экономические преимущества;

QZS - использование

компьютерных систем или сетей для хранения, обмена, распространения или

перемещения информации конфиденциального характера.

Некоторые специалисты по

компьютерной преступности в особую группу выделяют методы манипуляции, которые

имеют специфические жаргонные названия.

·

"Временная бомба" -

разновидность логической бомбы, которая срабатывает при достижении

определенного момента времени;

·

"Асинхронная атака" (asynchronous attack) состоит в

смешивании и одновременном выполнении компьютерной системой команд двух или

нескольких пользователей.

·

"Моделирование" (simulation modelling)

используется как для анализа процессов, в которые преступники хотят вмешаться,

так и для планирования методов совершения преступления. Таким образом,

осуществляется "оптимизация" способа совершения преступления.

Как связаны информатика и единое информационное

пространство?

Развитие экономических реформ на этапе перехода к рыночным

отношениям в значительной степени увеличивает потребности органов власти и

управления, структур федерального подчинения, научных и учебных заведений»

населения в своевременной и достоверной проблемно-ориентированной информации по

различным аспектам жизнедеятельности общества.

Информация должна выступать не только как средство отражения

событий и процессов, но и являться основой для принятия управленческих решений,

разработки стратегии и решения тактических задач.

Овладение стратегическим ресурсом, которым стала информация,

и практическое его использование возможно лишь через построение единого

информационного пространства.

Основным держателем информационных ресурсов являются органы

государственной статистики. Вместе с тем для более полного удовлетворения

потребностей всех пользователей необходимо получение ведомственной информации.

Для решения этой задачи были разработаны Программы

формирования интегрированного информационного и информационно-аналитического

ресурсов, создания Муниципальной информационной системы. Их выполнение позволит

упорядочить информационные потоки, сократить информационную нагрузку на

предприятия и, самое главное, обеспечить государственные органы, других

потребителей информации, характеризующей происходящие в области

социально-экономические процессы и повысить оперативность принятая

управленческих решений.

Каковы методы защиты программного обеспечения?

Можно выделить три направления работ по защите информации: теоретические

исследования, разработка средств защиты и обоснование способов использования

средств защиты в автоматизированных системах.

В теоретическом плане основное внимание уделяется исследованию уязвимости

информации в системах электронной обработки информации, явлению и анализу

каналов утечки информации, обоснованию принципов защиты информации в больших

автоматизированных системах и разработке методик оценки надежности защиты.

К настоящему времени разработано много различных средств, методов, мер и

мероприятий, предназначенных для защиты информации, накапливаемой, хранимой и

обрабатываемой в автоматизированных системах. Сюда входят аппаратные и

программные средства, криптографическое закрытие информации, физические меры

организованные мероприятия, законодательные меры. Иногда все эти средства защиты

делятся на технические и нетехнические, причем, к техническим относят

аппаратные и программные средства и криптографическое закрытие информации, а к

нетехническим - остальные перечисленные выше.

Аппаратные методы защиты. К аппаратным средствам защиты относятся различные

электронные, электронно-механические, электронно-оптические устройства. К

настоящему времени разработано значительное число аппаратных средств различного

назначения, однако наибольшее распространение получают следующие:

-специальные регистры для хранения реквизитов защиты: паролей,

идентифицирующих кодов, грифов или уровней секретности,

-генераторы кодов, предназначенные для автоматического генерирования

идентифицирующего кода устройства,

-устройства измерения индивидуальных характеристик человека (голоса,

отпечатков) с целью его идентификации,

-специальные биты секретности, значение которых определяет уровень

секретности информации, хранимой в ЗУ, которой принадлежат данные биты,

-схемы прерывания передачи информации в линии связи с целью периодической

проверки адреса выдачи данных.

Особую и получающую наибольшее распространение группу аппаратных средств

защиты составляют устройства для шифрования информации (криптографические

методы).

Программные методы защиты. К программным средствам защиты относятся

специальные программы, которые предназначены для выполнения функций защиты и

включаются в состав программного обеспечения систем обработки данных.

Программная защита является наиболее распространенным видом защиты, чему

способствуют такие положительные свойства данного средства, как

универсальность, гибкость, простота реализации, практически неограниченные

возможности изменения и развития и т.п. По функциональному назначению их можно

разделить на следующие группы: идентификация технических средств (терминалов,

устройств группового управления вводом-выводом, ЭВМ, носителей информации),

задач и пользователей, определение прав технических средств (дни и время

работы, разрешенные к использованию задачи) и пользователей, контроль работы

технических средств и пользователей, регистрация работы технических средств и

пользователей при обработки информации ограниченного использования, уничтожения

информации в ЗУ после использования, сигнализации при несанкционированных

действиях, вспомогательные программы различного назначения: контроля работы

механизма защиты, проставления грифа секретности на выдаваемых документах.

Резервное

копирование. Резервное копирование информации

заключается в хранении копии программ на носителе: стримере, гибких носителях,

оптических дисках, жестких дисках. На этих носителях копии программ могут

находится в нормальном (несжатом) или заархивированном виде. Резервное

копирование проводится для сохранения программ от повреждений (как умышленных,

так и случайных), и для хранения редко используемых файлов.

Криптографическое шифрование информации. Криптографическое закрытие (шифрование)

информации заключается в таком преобразовании защищаемой информации, при

котором по внешнему виду нельзя определить содержание закрытых данных.

Криптографической защите специалисты уделяют особое внимание, считая ее

наиболее надежной, а для информации, передаваемой по линии связи большой

протяженности, - единственным средством защиты информации от хищений.

Физические

меры защиты. Следующим

классом в арсенале средств защиты информации являются физические меры. Это

различные устройства и сооружения, а также мероприятия, которые затрудняют или

делают невозможным проникновение потенциальных нарушителей в места, в которых

можно иметь доступ к защищаемой информации. Чаще всего применяются такие меры:

физическая изоляция сооружений, в которых устанавливается аппаратура

автоматизированной системы, от других сооружений, ограждение территории

вычислительных центров заборами на таких расстояниях, которые достаточны для

исключения эффективной регистрации электромагнитных излучений, и организации

систематического контроля этих территорий, организация контрольно-пропускных

пунктов у входов в помещения вычислительных центров или оборудованных входных

дверей специальными замками, позволяющими регулировать доступ в помещения,

организация системы охранной сигнализации.

Организационные мероприятия по защите информации. Следующим классом мер защиты информации являются

организационные мероприятия. Это такие нормативно-правовые акты, которые

регламентируют процессы функционирования системы обработки данных,

использование ее устройств и ресурсов, а также взаимоотношение пользователей и

систем таким образом, что несанкционированный доступ к информации становится

невозможным или существенно затрудняется. Организационные мероприятия играют

большую роль в создании надежного механизма защиты информации. Причины, по

которым организационные мероприятия играют повышенную роль в механизме защиты,

заключается в том, что возможности несанкционированного использования

информации в значительной мере обуславливаются нетехническими аспектами:

злоумышленными действиями, нерадивостью или небрежностью пользователей или

персонала систем обработки данных. Влияние этих аспектов практически невозможно

избежать или локализовать с помощью выше рассмотренных аппаратных и программных

средств, криптографического закрытия информации и физических мер защиты. Для

этого необходима совокупность организационных, организационно-технических и организационно-правовых

мероприятий, которая исключала бы возможность возникновения опасности утечки

информации подобным образом.

Концепции построения аппаратной части вычислительных

систем

Построение аппаратной части является неотъемлемым

шагом в проектировании вычислительной системы. Вычислительная система -

объединение программных и аппаратных средств, которые предоставляют услуги

пользователю.

Вычислительная система состоит из следующих частей:

I.

Аппаратные средства.

Ресурсы ВС разделяются на

два типа: не участвующие в управлении программой (объем винчестера и т.д.) и

участвующие в управлении программой (размер ячейки памяти, объем оперативной

памяти, скорость выполнения команд). Ресурсы второго типа называются

физическими ресурсами аппаратуры.

II.Управление физическими устройствами.

Управление

физическими устройствами осуществляют программы, ориентированные на аппаратуру,

взаимодействующие с аппаратными структурами, знающие "язык"

аппаратуры.

III.Управление логическими устройствами.

IV.Системы программирования.

V.Прикладное программное обеспечение.

Вычислительные средства выпускаются в виде семейства ЭВМ, то

есть совокупности программно- и аппаратно-совместимых моделей ЭВМ.

Что такое модем?

Когда компьютер используется для обмена информацией по

телефонной сети, необходимо устройство, которое может принять сигнал из

телефонной сети и преобразовать его в цифровую информацию. На выходе этого

устройства информация подвергается МОДуляции, а на

выходе ДЕМодуляции, отсюда и название МОДЕМ.

Назначение модема заключается в замене сигнала, поступающего из компьютера

(сочетание нулей и единиц), электрическим сигналом с частотой, соответствующей

рабочему диапазону телефонной линии. Акустический канал этой линии модем

разделяет на две полосы низкой и высокой частоты. Полоса низкой частоты

применяется для передачи данных, а полоса высокой частоты – для приема.

Модем выполняется либо в виде внешнего устройства, которое

одним выходом подсоединяется к телефонной линии, а другим выходом – к

компьютеру, либо в виде платы, которая устанавливается на общую шину

компьютера.

В чем особенности использования шрифтов True Type

?

В полиграфии используются шрифты трех типов: PostScript Type 1, True Type и Open Type. Шрифты True Type описываются на языке

разметки страниц TrueImage при помощи сплайнов

второго порядка. Шрифты Type 1 описываются на

языке разметки страниц PostScript кривыми Безье.

Сплайны рисуются быстрее, а кривые Безье печатаются четче. Open Type — новый стандарт,

который должен объединить все положительные стороны PostScript

и True Tupe.

Шрифты True Type

обеспечивают лучшее соответствие экранного представления и печати на не-PostScript (например, PCL) или TrueImage

принтере.

Шрифт

True Type состоит из одного файла *.ttf. В Windows шрифты True Type размещаются

в папке (Windows)\Fonts.

Большое количество установленных шрифтов замедляет открытие приложений

и файлов, выполнение печати. Каждый шрифт True Type описывается в реестре Windows.

В Windows9х и Ме одновременно можно установить

1024 шрифта. Windows 2000/XP позволяет

преодолеть это ограничение.

В

шрифтах, поставляемых к примеру, в составе с Windows 2000,

есть и символы греческого алфавита и кириллица. Поэтому все слово будет

выглядеть ровно. Однако старые программы не умели работать с символами с

двухбайтным кодированием. Для обхода этой трудности были введены в систему

"виртуальные" шрифты, типа Arial CE, Arial Cyr, Arial Greek и т.д. На самом деле этих шрифтов

нет на самом деле, они все берутся из одного и того же Arial и задаются в файле WIN.INI примерно следующим образом:

[FontSubstitutes]

Arial Cyr,204=Arial,204

Arial CE,238=Arial,238

Courier New Cyr,204=Courier New,204

Courier New CE,238=Courier New,238

Times New Roman Cyr,204=Times New Roman,204

Times New Roman CE,238=Times New Roman,238

Здесь

числа 204 и 238 обозначают не что иное, как кодовую таблицу. 204 – это

кирилличная раскладка, 238 – центpальноевpопейская

и т.д. Таким образом, для программ Arial Cyr – это шрифт, содержащий

256 символов, во второй половине которого находятся русские буквы. В Arial CE на этом месте стоят европейские

символы подобные Ã (А с тильдой) или ē (e со штрихом).

Однако

использовать такой вариант по-прежнему не очень удобно – для того, чтобы

переключиться на греческую таблицу нужно выбрать другой шрифт. В случае

необходимости поменять шрифт Arial

на

Times

New

Roman

придется по всему тексту вылавливать Arial CE и менять его на Times New Roman CE, а Arial Cyr в свою очередь на Times New Roman Cyr и т.д.

При

этом для смены шрифта достаточно выделить весь текст и вместо Arial присвоить Times New Roman. И все буквы, и русские, и

греческие, и французские останутся самими собой в новом шрифте, т.к. теперь все

символы в Office

2000

кодируются 2 байтами сразу в кодировке Unicode, в отличие от

предыдущих версий Microsoft

Office.

Скорее всего, именно это послужило, основной причиной того, что Microsoft изменила заголовок

файлов .DOC,

сделав их тем самым полностью несовместимым с предыдущими версиями.

Что такое среда конечного пользователя в среде MS Office?

Среда

конечного пользователя – это то, с чем пользователь непосредственно

сталкивается при работе с документом в приложении пакета MS Office. Она представляет собой рабочее место приложения,

документ, дополнительные программные средства.

Рабочее место – область любого из приложений пакета MS Office. В состав рабочего места входят: основное окно

приложения, строка состояния, полосы прокрутки, система меню, настраиваемые

панели инструментов, окно содержимого документа.

Каково назначение шаблонов Word? Содержание шаблона

Шаблон - Особый вид документа,

предоставляющий специальные средства для оформления итогового документа. Шаблон

может содержать следующие элементы: текст или формат, одинаковый для всех

документов этого типа, например, для служебной записки или отчета; стили; элементы автотекста; макросы; меню и присвоенные сочетаниям клавиш операции; панели

инструментов.

По умолчанию все документы основаны на обычном шаблоне,

который содержит определенный набор установок: стандартная настройка меню,

клавиатуры, панелей инструментов, стандартные встроенные стили. Он не содержит

макросов, элементов автотекста. Со временем, он может

видоизменяться по мере ввода в него различных установок. Шаблон “Обычный”

является общим шаблоном, так как он лежит в основе не только любого документа,

но и любого шаблона. Создав документ, внеся в него установки форматирования,

элементы автоматизации, вы в дальнейшем можете сделать его шаблоном. Создавая

документы на основе созданного шаблона, вы получаете возможность использовать

все сделанные ранее установки. Их не нужно делать выполнять, они успешно будут

работать в документе также, как и в предыдущем документе, который вы сделали

шаблоном.

Если вы собираетесь использовать созданный шаблон для

какого-то определенного типа документов (например, только для создания

определенных форм), то такой шаблон называется специальным. Как правило,

специальные шаблоны имеют определенное форматирование текста, страницы, а также

могут иметь элементы автоматизации, настройки меню, панелей.

При работе с шаблонами вы можете перенести из одного шаблона

в другой шаблон или документ любые определенные в нем параметры. Эта

возможность сэкономит время, затрачиваемое на разработку новых шаблонов и

документов.

Для того чтобы предоставить возможность видоизменить

специальный шаблон, а также созданные на его основе документы, в MS Word установлены следующие приоритеты: Специальный шаблон

имеет приоритет над общим.

Документ имеет приоритет над специальным шаблоном.

То есть установки в документе блокируют сделанные ранее

установки в шаблоне, на основе которого создан документ, а установки

специального шаблона блокируют установки шаблона “Обычный”. Это значит, что вы

можете видоизменять шаблон, не опасаясь, что он в итоге примет установки

шаблона “Обычный”.

Word содержит ряд встроенных

шаблонов и мастеров для создания различных стандартных документов наиболее

часто используемых в делопроизводстве.

Дайте определение функций рабочего листа

Функция - зависимость одной переменной (у) от одной (х) или нескольких переменных, причем каждому набору переменных

соответствует единственное значение функции.

Каждая функция имеет имя. Переменные, используемые для

вычисления функции, называют аргументами. Результатом вычислений является

значение функции. Оно передается в формулу для вычислений.

Список аргументов может состоять из чисел, текста,

логических величин (например, ИСТИНА или ЛОЖЬ), массивов, значений ошибок

(например #Н/Д) или ссылок. Необходимо следить за соответствием типов

аргументов. Кроме того, аргументы могут быть как константами, так и формулами.

Эти формулы, в свою очередь, могут содержать другие функции.

В Microsoft Excel

содержится большое количество стандартных или встроенных функций. Все

встроенные функции MS Excel разбиты по категориям.

При выполнении упражнений со встроенной функцией необходимо изучить справку о

функции - назначении, результате вычислений, аргумента и только потом

приступить к ее использованию в формуле.

Что такое сводная таблица?

Работа с таблицей не

ограничивается простым занесением в нее данных и построением диаграмм. В работе

предприятия часто возникают ситуации, когда требуется анализ этих данных. В Excel включен мощный инструмент анализа - Сводная таблица.

С её помощью можно анализировать широкоформатные таблицы, содержащие большое

количество несистематизированных данных, и лишь несколькими щелчками кнопкой

мыши приводить их в удобный и читаемый вид. Освоение этого инструмента

упрощается наличием соответствующей программы-мастера.

Еще одно нововведение

позволяет при заполнении большой таблицы не тратить время на ввод с клавиатуры

текста, который уже содержится в какой-либо ячейке, заполненной ранее. При

вводе текста производится автоматическое сканирование введенных ранее ячеек, и,

если есть соответствие, Excel предлагает

автоматически поместить найденное содержимое ячейки в новую. Для этого

достаточно просто нажать клавишу Enter.

Режим автоматической

фильтрации позволяет быстро производить выборки из записей таблицы, просто

указывая нужный механизм фильтрации. Новый диалог открытия и поиска документа

предоставляет более удобный интерфейс, позволяющий осуществлять предварительный

просмотр и фильтрацию документов по нескольким критериям: дате создания, длине

файла и т.д.

Направления развития информационной деятельности в

условиях массовой информатизации

В рамках данной темы рассмотрим роль средств

массовой информации в использовании и развитии информационных ресурсов.

СМИ

являются основным источником получения информации для большинства граждан и

организаций. В отличие от библиотек и информационных центров, СМИ не обеспечивают

доступ к тем или иным информационным ресурсам, а снабжают потребителей

информации собственными информационными продуктами, чаще всего носящими

актуальный, оперативный характер. В то же время собрания этих информационных

продуктов - публикаций СМИ - всегда служили основой для формирования крупных,

активно используемых информационных ресурсов, являющихся важной частью многих

библиотечных и архивных фондов.

За

последние пять лет к традиционным способам представления продукции СМИ

(полиграфическому и эфирным) добавился Интернет. К концу 2000 г. в российской

части сети были представлены не менее 130 массовых газет и еженедельников

преимущественно общественно-политической тематики, известных большинству

читателей в виде печатных изданий, более 30 специализированных периодических

изданий, ориентированных на определенные профессиональные

группы*("Учительская газета", "Военное обозрение" и

другие), до 120 газет деловых новостей и предложений. Широко распространены

издания для организации досуга и развлечений и издания, ориентированные на

молодежную аудиторию. Кроме того, появилось не менее двух десятков массовых

периодических "чисто сетевых изданий" (то есть не имеющих печатных

версий). Около 40% всех этих изданий создают доступные через Интернет, а иногда

и на CD-ROM, более или менее глубокие по ретроспективе архивы своих публикаций

(полнотекстовые или дайджесты). Таким образом, СМИ становятся самостоятельными

генераторами пригодных для массового использования крупных информационных

ресурсов.

Качество

информационных ресурсов, создаваемых указанным образом по публикациям СМИ,

весьма различно. Многие из них являются простыми копиями печатных изданий и не

предоставляют пользователю дополнительных средств поиска нужной информации

(например, в виде адаптированных к данному изданию классификационных систем,

индексов цитирования и т.д.). Полнота электронных версий изданий также

различна. Одни из них - не более чем анонс очередного выпуска, другие, как,

например, журнал "Итоги", - полнее печатной версии.

Проблема

создания полноценных, удобных для пользователя электронных архивов СМИ, как и

других электронных архивов, должна решаться с привлечением значительных сил

специалистов в области интернет-технологий,

организаций Росархива, ведущих библиотек и

информационных центров. Несмотря на то, что пока к представленным в интернете СМИ доступ имеет не более 4% населения страны,

значение этого канала распространения массовой информации быстро растет, и

именно сейчас должны быть созданы необходимые условия, облегчающие освоение

нового информационного пространства всеми потенциальными пользователями. Без

создания эффективной системы поиска и хранения электронных публикаций эту

задачу нельзя считать решенной.

Существенным

ограничением для развития интернета как СМИ является

нерешенность проблем защиты интеллектуальной собственности. Указанная проблема

является предметом горячих дискуссий в среде специалистов и журналистов.

Главным препятствием на сегодня является отсутствие правовых актов,

разграничивающих права и обязанности различных участников технологического

процесса формирования и использования информационных ресурсов в интернете. Кроме того, государственные организации могли бы

возглавить процесс решения этой проблемы, передав для публичного использования

в интернете произведения, правообладателями которых

они являются.

Фактически

в режиме СМИ работает ряд специализированных агентств в сфере экономики,

финансов и бизнеса. Эти агентства самостоятельно распространяют свои

информационные продукты достаточно широкому кругу пользователей как через интернет, так и по другим каналам. Кроме того, их

информацией охотно пользуются другие СМИ, включая радио и телевидение. С другой

стороны, сами эти агентства активно используют в качестве исходного материала

сообщения других СМИ. Так, с апреля 2000 г. пользователям агентства "МФД-ИнфоЦентр" стали доступны экономические новости

ста двадцати региональных телекомпаний. В рамках проекта впервые в России

организован сбор оперативной новостной информации и обмен между региональными

телекомпаниями. Система обмена позволяет максимально оперативно, сразу после

выхода новостного выпуска в эфир, получить по каналам сети Интернет и

обработать содержание выпуска, создать на его основе сообщения ленты

региональных телевизионных новостей.

Возможности

анализа предоставляемых данных, степень аналитичности

самих материалов СМИ и специализированных информационных агентств весьма важны

для пользователей. Здесь возможности анализа и сопоставления данных часто

ограничиваются традиционной для России закрытостью финансово-экономической

информации как в государственном, так и в корпоративном секторе.

Расширение

использования информации из баз данных государственных организаций в сфере

экономики и ряде других сфер, к чему не привыкли журналисты и часто

противодействуют ведомственные структуры, способствовало бы повышению качества

и уровня публикаций СМИ, а также улучшению взаимодействия между

государственными структурами и СМИ.

Представляется

справедливым утверждение, что интенсификация использования СМИ накопленных в

стране информационных ресурсов (в первую очередь государственных) и улучшение

условий для использования информационных ресурсов, создаваемых СМИ, являются в

некоторой степени двумя сторонами одной проблемы - проблемы преодоления

"непрозрачности" информационного пространства России.

Список литературы

1. Дорот

В.Л., Новиков Ф.А. Толковый словарь современной компьтерной

лексики, — 2-е изд, перераб.

и доп. — СПб.: БХВ - Санкт Петербург, 2001. - 512с

2. Леонтьев В.П. Новейшая

энциклопедия персонального компьютера 2000. – М.: ОЛМА – ПРЕСС, 2000. – 847с

3. Журнал «Компьютера»:

Сергей Пюкке, статья «Информационное общество и

проблемы социального развития», 2 октября 2001 года.

4. Бруно Бабэ.

Просто и ясно о Borland C++:

Пер. с англ. — М.: БИНОМ. — 416 с.

5. Искусственный интеллект -

основа новой информационной технологии / Г.С. Поспелов. - М.: Наука, 1988. -

280с

6. Минский

М. Фреймы для представления знаний. М.: Энергия, 1979.