РЕФЕРАТ

Комплексный дипломный проект на тему

"Математическое обеспечение системы документооборота Министерства торговли

Российской Федерации. Решение задач информационной безопасности" содержит

следующие разделы:

В первой

главе проведен системный анализ и синтез системы и разработана ее

архитектура.

Во второй главе рассмотрены аспекты проведенной

работы по проектированию комплекса задач направленных на решение проблемы

информационной безопасности системы документооборота Минторга РФ.

В третьей главе разрабатываются указания по защите

оператора ЭВМ от последствий аварии с сильнодействующими отравляющими

веществами, программное обеспечение прикладной задачи по курсу

"Экономика" и обучающей

системы по курсу "Охрана труда".

Комплексный дипломный проект содержит 122

страницы, 2 рисунка и 26 таблиц. Список литературы содержит 11 наименований.

СПИСОК СОКРАЩЕНИЙ

АРС – автоматизированная расчетная система

АС – автоматизированная система

БД – база данных

ВТ – вычислительная техника

ГО – гражданская оборона

ГОСТ – государственный стандарт

ДДЭА - делопроизводство, документооборот и электронный архив

ДП – дипломный проект

ИР – информационные ресурсы

ИС – информационная система

КЗ – комплекс задач

КСЗ – комплекс средств защиты

МИРЭА – Московский институт радиотехники, электроники и автоматики

МО – математическое обеспечение

МТ – министерство торговли

МЭ – межсетевой экран

НИИ АА – Научно-исследовательский институт автоматической аппаратуры

НСД – несанкционированный доступ

ОП – оперативная память

ОС – операционная система

ОТ – охрана труда

ПК – персональный компьютер

ПО – программное обеспечение

ПП – программный продукт

ПРД – правила разграничения доступа

ПЭВМ – персональная электронно-вычислительная машина

РД – руководящий документ

РФ – Российская Федерация

СВТ – средства вычислительной техники

СД – система документооборота

СДЯВ – сильнодействующие ядовитые вещества

СЗИ – система защиты информации

СПО – специальное программное обеспечение

СУБД – система управления базами данных

ТЗ – техническое задание

ФАПСИ – Федеральное агентство правительственной связи и информации при

президенте России

ЧС – чрезвычайная ситуация

ЭВМ – электронно-вычислительная машина

ОГЛАВЛЕНИЕ

РЕФЕРАТ................................................... 3

СПИСОК

СОКРАЩЕНИЙ......................................... 4

ОГЛАВЛЕНИЕ................................................ 5

ВВЕДЕНИЕ.................................................. 8

ГЛАВА

1. СИСТЕМНЫЙ АНАЛИЗ И СИНТЕЗ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ 11

1.1. Анализ

замысла, целей, направлений и этапов разработки системы........................................................ 11

1.1.1.

Замысел и цели разработки системы............... 11

1.1.2.

Направления и этапы разработки системы.......... 11

1.2.

Министерство торговли как объект информатизации.... 14

1.2.1.

Министерство торговли как потребитель и источник информации....................................................... 14

1.2.2.

Комплекс прикладных задач "Делопроизводство, документооборот и электронный

архив"................................... 17

1.2.2.1. Общие

требования к комплексу задач ДДЭА......... 17

1.2.3.

Современное состояние информатизации Минторга... 20

1.3.

Архитектура разрабатываемой системы................ 22

1.4.

Обоснование выбора программных средств............. 23

1.4.1.

Операционная среда.............................. 23

1.4.2.

Инструментальные средства разработки............ 23

1.4.3.

Среда реализации................................ 25

1.4.3.1.

Основные особенности продуктов.............. 25

1.4.3.2.

Расширенные функциональные возможности продуктов 27

1.4.3.3.

Notes фирмы Lotus........................... 29

1.4.3.4. Exchange

Server компании Microsoft........... 33

1.4.3.5

Продукт GroupWise компании Novell............ 38

ГЛАВА

2. МАТЕМАТИЧЕСКОЕ ОБЕСПЕЧЕНИЕ СИСТЕМЫ ДОКУМЕНТООБОРОТА МИНТОРГА РФ. РЕШЕНИЕ

ЗАДАЧ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ............ 43

2.1

Постановка задачи и её спецификация................. 43

2.1.1.

Понятие информационной безопасности применительно к системе документооборота

Минторга РФ........................... 43

2.1.2.

Модель нарушителя в СД МТ....................... 47

2.1.3.

Выбор классов защищенности информации от НСД.... 49

2.1.4.

Варианты обеспечения безопасности............... 57

2.1.5.

Управление доступом............................. 60

2.1.5.1.

Проверка полномочий субъектов на доступ к ресурсам 61

2.2.

Обоснование проектных решений...................... 65

2.2.1.

Математическая модель мандатного управления доступом 65

2.3.

Программная реализация............................. 73

2.3.1.

Выбор средств программирования.................. 73

2.3.2.

Описание программного продукта.................. 73

2.3.3.

Разработка программной документации............. 74

2.3.4.

Результаты опытной эксплуатации КЗ "Система документооборота Минторга

РФ" и технические предложения по ее развитию.. 74

ГЛАВА

3. МАТЕМАТИЧЕСКОЕ ОБЕСПЕЧЕНИЕ ПРИКЛАДНЫХ ЗАДАЧ..... 77

3.1.

Деловая игра по курсу «Гражданская оборона»........ 77

3.1.1.

Постановка задачи и ее спецификация............. 77

3.1.2.

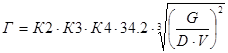

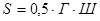

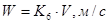

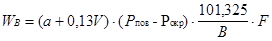

Методика оценки химической обстановки случае разрушения емкостей со СДЯВ....................................... 79

3.1.3.

Глубина, ширина и площадь заражения СДЯВ, время подхода зараженного воздуха к

объекту и время действия поражающих концентраций....................................................... 80

3.1.4.

Рекомендации по защите.......................... 82

3.1.5.

Разработка программной документации............. 83

3.1.6.

Результаты опытной эксплуатации системы и технические предложения по её

развитию............................. 84

3.2.

Автоматизированная система по курсу «Экология и охрана труда»........................................................ 84

3.2.1.

Постановка задачи и ее спецификация............. 84

3.2.2.

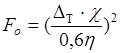

Постановка задачи по исследованию местной вентиляции 86

3.2.2.1

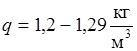

Влаговыделение............................... 86

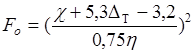

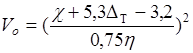

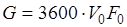

3.2.2.2.

Газо- и пылевыделение....................... 88

3.2.3.

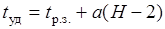

Расчеты выделений тепла......................... 89

3.2.3.1.

Тепловыделения от людей..................... 89

3.2.3.2.

Тепловыделения от солнечной радиации........ 89

3.2.3.3.

Тепловыделение от электродвигателей......... 91

3.2.3.4.

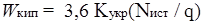

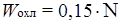

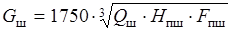

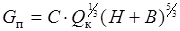

Тепловыделение от печей..................... 91

3.2.3.5.

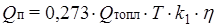

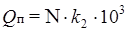

Тепловыделения от источников искусственного освещения 92

3.2.4.

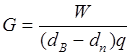

Определение потребного воздухообмена............ 92

3.2.4.1.

Потребный воздухообмен при поступлении вредных веществ в воздух рабочей зоны.................................. 93

3.2.4.2.

Воздухообмен, обеспечивающий удаление избытков тепла 93

3.2.4.3.

Определение потребного воздухообмена при наличие избытков влаги................................................ 94

3.2.5.

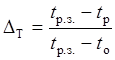

Расчет устройств местной вентиляции, устанавливаемых на рабочих местах................................................. 95

3.2.5.1.

Воздушное душирование....................... 95

3.2.5.2.

Воздушный зонт.............................. 97

3.2.5.3

Вытяжные шкафы............................... 98

3.2.5.4

Отсасывающие панели.......................... 99

3.2.5.5.

Бортовые отсосы............................ 100

3.2.6.

Разработка программной документации............ 100

3.2.7.

Результаты опытной эксплуатации системы и технические предложения по её

развитию............................ 101

3.3.

Автоматизированная обучающая система по курсу экономики 101

3.3.1.

Постановка задачи и ее спецификация............ 101

3.3.2.

Обоснование проектных решений................... 103

3.3.2.1.

Анализ при постоянной интенсивности наращения 103

3.3.2.2.

Анализ при переменной интенсивности наращения 108

3.3.3

Разработка программной документации.............. 110

3.3.4.

Результаты опытной эксплуатации игры и технические предложения по ее развитию......................................... 110

СПИСОК

ЛИТЕРАТУРЫ....................................... 112

ЗАКЛЮЧЕНИЕ.............................................. 113

ПРИЛОЖЕНИЕ

1. АКТ ВНЕДРЕНИЯ............................. 115

ДОКЛАД.................................................. 116

ВВЕДЕНИЕ

Широкое внедрение информационных технологий в

жизнь современного общества привело к необходимости решения ряда общих проблем

информационной безопасности. Потенциальная уязвимость информационной системы

(ИС) по отношению к случайным и предумышленным отрицательным воздействиям

выдвинула проблемы информационной безопасности в разряд важнейших,

стратегических, определяющих принципиальную возможность и эффективность

применения ряда ИС в гражданских и военных отраслях.

Требования по обеспечению безопасности в различных

ИС могут существенно отличаться, однако они всегда направлены на достижение

трех основных свойств:

·

целостность –

информация, на основе которой принимаются решения, должна быть достоверной и

точной, защищенной от возможных непреднамеренных и злоумышленных искажений;

·

доступность

(готовность) – информация и соответствующие автоматизированные службы должны

быть доступны, готовы к работе всегда, когда в них возникает необходимость;

·

конфиденциальность

– засекреченная информация должна быть доступна только тому, кому она

предназначена.

Для решения проблем информационной безопасности

необходимо сочетание законодательных, организационных,

программно-технологических мероприятий.

Так сложилось, что основное внимание в теории и

практике обеспечения безопасности применения информационных технологий и систем

сосредоточено на защите от злоумышленных разрушений, искажений и хищений

программных средств и информации баз данных. Для этого разработаны и

развиваются проблемно-ориентированные методы и средства защиты:

·

от несанкционированного

доступа;

·

от различных

типов вирусов;

·

от утечки

информации по каналам электромагнитного излучения.

Целью настоящей работы является разработка

математического и программного обеспечения модуля мандатного разграничения прав

доступа для системы документооборота Министерства Торговли.

Мандатный принцип контроля доступа является

необходимым требованием при реализации комплекса средств защиты (КСЗ) средств

вычислительной техники (СВТ) от несанкционированного доступа (НСД) четвертого и

более высокого класса в соответствие с руководящим документом Гостехкомиссии

России. Надо сказать, что четвертый класс, по упомянутой классификации,

является наиболее приемлемым для многопользовательских ИС, в которых содержатся

данные конфиденциального порядка или же содержащие государственную тайну.

Суть мандатного принципа контроля доступа состоит

в сопоставлении каждому субъекту (пользователю) и объекту системы

классификационных меток, которые можно условно считать уровнями секретности,

кроме того внутри каждого уровня секретности содержатся категории (их можно

понимать как отделы или подразделения).

Субъект может читать информацию из объекта, если

уровень секретности субъекта не ниже, чем у объекта, а все категории,

перечисленные в метке безопасности объекта, присутствуют в метке субъекта. В

таком случае говорят, что метка субъекта доминирует над меткой объекта. Смысл

сформулированного правила — читать можно

только то, что положено.

Субъект может записывать информацию в объект, если

метка безопасности объекта доминирует над меткой субъекта. В частности,

"конфиденциальный" субъект может писать в секретные файлы, но не

может — в несекретные (разумеется, должны также выполняться ограничения на

набор категорий). На первый взгляд подобное ограничение может показаться

странным, однако оно вполне разумно. Ни при каких операциях уровень секретности

информации не должен понижаться, хотя обратный процесс вполне возможен.

Посторонний человек может случайно узнать секретные сведения и сообщить их куда

следует, однако лицо, допущенное к работе с секретными документами, не имеет

права раскрывать их содержание простому смертному.

В основном данный механизм направлен на защиту от

ошибок пользователей, которые могут непреднамеренно разгласить конфиденциальные

данные. Кроме того, при использовании описанной схемы разграничения прав

доступа, после того, как зафиксированы метки безопасности субъектов и объектов,

оказываются зафиксированными и права доступа, что позволяет проведение более

жесткой и четкой сформулированной политики безопасности.

ГЛАВА 1.

СИСТЕМНЫЙ АНАЛИЗ И СИНТЕЗ АВТОМАТИЗИРОВАННОЙ

СИСТЕМЫ

1.1. Анализ замысла, целей, направлений и этапов

разработки системы

1.1.1. Замысел и цели разработки системы

Настоящая глава является частью "Технического

предложения", разработанного в соответствии с "Соглашением о

намерениях по взаимодействию в области создания Системы внешнеторговой

информации между Министерством торговли Российской Федерации и НИИ

автоматической аппаратуры им. академика В.С. Семенихина", подписанного Министром

торговли и Директором НИИ АА 12 октября 1998 г. Соглашение предусматривало инициативное проведение информационного

обследования Минторга России специалистами НИИ АА и разработку

"Технического предложения" по информатизации Министерства. В

результате выполнения работы необходимо было получить ответы на вопросы:

·

существует ли

проблема информатизации Министерства торговли РФ;

·

если

существует, то каким образом ее можно решить.

1.1.2. Направления и

этапы разработки системы

Работы проводились в соответствии с государственным

стандартом ГОСТ 34.601 - 90 "Автоматизированные системы. Стадии

создания", который предусматривает следующую последовательность выполнения

работ:

·

Проведение

обследования объекта и формирование требований к автоматизированной системе.

·

Разработка

концепции автоматизированной системы.

·

Техническое

задание.

·

Эскизный

проект.

·

Технический

проект.

·

Рабочая

документация.

·

Ввод в

действие.

·

Сопровождение

АС.

При проведении обследования, основная задача

состояла в получении информации по следующим вопросам организационного

построения и деятельности каждого из структурных подразделений министерства (департаментов,

управлений и т.д.):

·

Организационно-функциональная

структура Подразделения; схема информационного взаимодействия между его

структурными единицами и отдельными функционерами.

·

Система

делопроизводства, разработки и хранения документов.

·

Функции,

задачи и процессы деятельности Подразделения.

·

Предложения

по решению задач на ПЭВМ; краткие постановки таких задач.

·

Расширенные

постановки нескольких наиболее проработанных и эффективных задач, для

реализации их на опытном участке системы.

·

Информационные

ресурсы Подразделения (как поставленные на ЭВМ, так и ведущиеся вручную):

состав и структура баз данных (картотек), используемые словари и классификаторы.

·

Подразделения

Минторга России, федеральные органы исполнительной власти РФ, международные

организации, субъекты внешнеторговой деятельности и т.д., с которыми

Подразделение должно взаимодействовать.

·

Характеристика

каждого направления взаимодействия: регламент, структура документов,

информационные потоки и вид взаимодействия (электронная почта, онлайн, офлайн);

проблемы, возникающие при взаимодействии.

·

Характеристика

обрабатываемой, хранящейся и передаваемой информации по уровню

конфиденциальности (служебная, открытая).

·

Необходимость

доступа сотрудников Подразделения к информационным ресурсам сети Интернет (если

можно, конкретизировать к каким именно).

·

Информация

Подразделения, которую целесообразно разместить на Web-сервере Минторга России

в сети Интернет.

·

Оснащенность

Подразделения средствами вычислительной техники (ВТ), используемые программные

продукты.

·

Характеристика

размещения средств ВТ в помещениях Подразделения.

·

Оценка

степени подготовленности пользователей и актуальности автоматизации.

Следует отметить, что, по тем или иным причинам

(как объективным, так и субъективным), не для всех обследованных подразделений

удалось получить полную информацию по сформулированным выше вопросам.

Результаты проведенного

информационно-технологического обследования, показали, что проблема

информатизации Минторга России существует и заключается в несоответствии уровня

информатизации министерства уровню, требуемому для его эффективного

функционирования в современных условиях.

Можно утверждать, что необходимое повышение

эффективности деятельности Минторга невозможно без использования в повседневной

практике работы современных информационных технологий, т.е. без информатизации.

Информатизация - это организационный

социально-экономический и научно-технический процесс создания оптимальных

условий для удовлетворения информационных потребностей органов государственной

власти, на основе формирования и использования информационных ресурсов.

Чтобы создать оптимальные условия для

удовлетворения информационных потребностей Минторга России, т.е. решить

проблему его информатизации, необходимо:

·

создать

инфраструктуру, поддерживающую формирование и использование информационных

ресурсов, на базе современных компьютерных и телекоммуникационных

технологий;

·

разработать и

внедрить на этой инфраструктуре программные средства автоматизации основных

видов деятельности;

·

наполнить

информационные базы данных Министерства и обеспечить оперативный доступ

сотрудников к информационным ресурсам Федеральных и региональных органов

государственной власти России, общедоступным

и коммерческим ресурсам сети Интернет.

1.2. Министерство торговли как объект

информатизации

1.2.1. Министерство торговли как потребитель

и источник информации

Министерство торговли

РФ является весьма крупным потребителем и источником информации о чем

свидетельствуют приводимые ниже потоки входящих и исходящих документов, а также

оценки объемов хранимой информации, необходимой в повседневной работе.

Оценка общего

количества документов за 1998 год, прошедших через Канцелярию УД Министерства и

службы делопроизводства департаментов

(управлений):

·

входящие -

свыше 30000;

·

исходящие -

свыше 12000.

Объемы информации,

необходимой центральному аппарату Министерства в повседневной работе

(статистическая и конъюнктурная информация, нормативно-правовые акты,

исполняемые и разрабатываемые документы и т.п.) оцениваются следующими

величинами:

·

текущая

(актуальная) информация - 2 - 3 миллиона

условных машинописных страниц (что, при переводе в машинные форматы

представления, соответствует объемам хранения примерно 200 - 300 гигабайт);

·

информационная

предыстория за 7 - 10 лет (в основном это статистическая информация прошлых

периодов, которую необходимо хранить для получения сравнительных оценок,

переписка, разрешительные документы и т.п.) - 10 - 15 миллионов условных

машинописных страниц (что, при переводе в машинные форматы представления, соответствует

объемам хранения примерно 1 - 1,5 терабайта).

Из-за большого объема

документооборота, в Министерстве торговли имеет место отход от технологии

делопроизводства, определенной государственными стандартами, инструкциями и

наставлениями, в сторону комбинированной вертикально-горизонтальной технологии

- правом внешней переписки обладают и начальники департаментов (управлений).

Определенный объем переписки имеется также непосредственно между департаментами

Министерства (минуя уровень Министра и его заместителей) и между отделами

различных департаментов. Фактически система делопроизводства и документооборота

Министерства представляет собой распределенную систему делопроизводства,

состоящую из множества взаимодействующих между собой участков делопроизводства,

причем один из них (Канцелярия Управления делами) играет по отношению к

остальным координирующую и контролирующую роль. Каждый из таких участков в зоне

своей ответственности использует строго вертикальную технологию движения

документов. Движение документов между участками делопроизводства имеет

вертикально-горизонтальный характер, определяемый как их относительным

положением в организационно-штатной структуре центрального аппарата

Министерства, так и рангом их внешних корреспондентов и адресатов.

В настоящее время в

центральном аппарате Министерства с помощью средств вычислительной техники

обрабатывается лишь ничтожная часть всей этой информации (порядка 1-2 %).

Анализ задач и функций,

предписанных Министерству в соответствии с Положением о нем, показывает, что

основные направления его деятельности связаны с глубоким анализом огромных

объемов статистического, конъюнктурного, нормативно-правового и другого

материала в контексте сложных и многомерных экономических, социальных, внутри-

и внешнеполитических целей, устанавливаемых Правительством РФ.

В настоящее время в

центральном аппарате Министерства не используется каких-либо средств поддержки

аналитической обработки информации.

Вместе с тем в арсенале

современных информационных технологий имеется ряд методов и средств

аналитической обработки как структурированной, так и неструктурированной информации, а также

технологий решения сложных многомерных количественно-качественных проблем, для

которых характерно отсутствие аналитических зависимостей между определяющими их

факторами.

В данных Технических

предложениях рассматривается несколько прикладных задач аналитической обработки

информации, которые, на наш взгляд, будут полезны в качестве средств поддержки

аналитической работы специалистов центрального аппарата Министерства и

некоторых входящих в его систему учреждений и организаций.

Основные проблемы,

которые необходимо решить для развертывания полномасштабной системы

аналитической обработки информации:

·

Получение

необходимой Министерству информации от федеральных и региональных органов

·

Внедрение

единой системы классификации и кодирования элементов данных.

·

Разработка

единой для взаимодействующих министерств и ведомств системы представления

информации об объектах учета (уровень агрегирования информации, состав

представляемых элементов данных, форматы данных и т.п.).

·

Придание

электронным документам юридической силы.

·

Общесистемные

прикладные задачи информатизации Министерства торговли

В рамках предлагаемой

системы информатизации Министерства имеется ряд системных и прикладных задач,

которые необходимы каждому (или большинству) из рассматриваемых подразделений.

К таким задачам относятся:

−

Автоматизированная

система делопроизводства и документооборота.

−

Контроль

исполнения поручений.

−

Разработка и

согласование документов.

−

Справочная

информация по министерству.

−

Справочная

информация по органам государственной власти и управления РФ.

−

Внутриминистерская

электронная почта.

−

Внешняя

электронная почта.

−

Информационные

ресурсы Интернет.

−

База

нормативных и правовых документов федерального уровня.

−

Система

внешнеторговой информации (СВТИ).

Доступ к функциям этих

задач должен обеспечиваться с каждого автоматизированного рабочего места (АРМ)

будущей системы (разумеется, в пределах прав и полномочий, определяемых статусом

и должностными функциями пользователей АРМ).

1.2.2. Комплекс прикладных задач

"Делопроизводство, документооборот и электронный архив"

Этот комплекс задач является одним из основных общесистемных прикладных

комплексов. Анализ показал, что суммарный поток входящих и исходящих документов

на уровне Министерства и его департаментов (управлений) превышает 40000 единиц

в год. Существующая система автоматизации делопроизводства охватывает только

канцелярию Управления делами, функционально не удовлетворяет потребностям

морально и физически устарела.

При таком объеме документооборота можно ожидать,

что эффект от реализации единой автоматизированной системы делопроизводства

Министерства будет весьма значительным.

Реализация и внедрение данного комплекса задач

должно постепенно перевести делопроизводство и документооборот в Министерстве

торговли РФ на уровень, соответствующий современному состоянию информационных

технологий.

1.2.2.1. Общие требования

к комплексу задач ДДЭА

Комплекс задач

"Делопроизводство, документооборот и электронный архив" (ДДЭА) должен

обеспечивать соблюдение требований российских стандартов, инструкций и

наставлений в области делопроизводства и документооборота. Кроме того, он

должен сохранять полезные традиции и технологии делопроизводства, выработанные

за долгую предысторию Министерства.

Поскольку в настоящее

время действующие стандарты и инструкции определяют лишь бумажную форму

документа, то на данном этапе комплекс задач должен выполнять в основном функции

сопровождения бумажного документооборота, обеспечивая снижение трудоемкости

рутинных операций делопроизводства за счет автоматизации процессов регистрации

документов, учета резолюций руководителей на документах, отслеживания движения

документов и контроля исполнения резолюций.

Вместе с тем, комплекс

задач с момента ввода его в эксплуатацию должен начать выполнять функцию

"мостика" для постепенного перехода от бумажных к

"электронным" документам, обеспечивая разработку документов на ПЭВМ с

помощью современных программных средств, ведение архивов подготовленных

электронных документов, поиск документов в таких архивах, ведение

внутриминистерской переписки в электронном виде (по крайней мере - частично).

В соответствии с

принятой в Министерстве смешанной вертикально-горизонтальной технологией

делопроизводства и документооборота, программные средства комплекса прикладных задач ДДЭА должны

обеспечивать формирование в рамках центрального аппарата Министерства

совокупности взаимодействующих "локальных" систем (или участков)

делопроизводства и документооборота.

Такая совокупность

взаимодействующих "локальных" систем делопроизводства и документооборота

в рамках единой технологии должна охватывать уровни:

·

Министерства

·

Департаментов

(управлений) или самостоятельных отделов

·

Отделов в

составе департаментов (управлений)

Для системы

делопроизводства и документооборота, соответствующей уровню Канцелярии

Управления делами Министерства, должна обеспечиваться возможность выполнения

координирующих и контролирующих функций

по отношению к остальным участкам делопроизводства. Каждый из

формируемых участков делопроизводства в зоне своей ответственности использует

строго вертикальную технологию движения документов. Движение документов между

участками делопроизводства имеет вертикально-горизонтальный характер,

определяемый как их относительным положением в организационно-штатной структуре

центрального аппарата Министерства, так и рангом их внешних корреспондентов и

адресатов.

В пределах центрального

аппарата Министерства взаимодействие между участками делопроизводства должно

осуществляться через систему внутренней электронной почты (на начальном этапе

информатизации - для подразделений Министерства, расположенных в одном здании).

По мере развития уровня информатизации Министерства, обретения электронным

документооборотом юридической силы, а также по мере готовности внешних

адресатов и корреспондентов, должен обеспечиваться постепенный переход на

взаимодействие участков делопроизводства через систему электронной почты и с

внешними учреждениями и организациями, а также с территориально-удаленными

учреждениями, входящими в систему

Министерства (управления уполномоченных Минторга в субъектах Федерации и

регионах РФ, торговые представительства РФ за рубежом и др.).

Программные средства

комплекса задач должны обеспечивать его адаптацию к изменениям

организационно-штатной структуры Министерства и его подразделений.

Программно-аппаратные

средства комплекса задач должны обеспечивать функции разграничения доступа и

защиты учетно-регистрационных данных делопроизводства и документов, хранимых в

электронном виде, в соответствии с действующими в Министерстве инструкциями.

Комплекс задач ДДЭА

должен обладать следующими функциональными возможностями, поддерживающими

основные задачи и функции делопроизводства:

·

Учетной

обработки документов

·

Доведения

документов до должностных лиц

·

Рассылки

документов

·

Контроля

исполнения резолюций

·

Подготовки

отчетных документов делопроизводства

·

Архивирования

документов и поиска их в архивах

·

Ведения и использования

разнообразных справочников, классификаторов и шаблонов, необходимых в

делопроизводстве

К функциям

делопроизводства и документооборота тесно примыкает (хотя и не относится к ним)

функция поддержки разработки документов в подразделениях Министерства. Будучи

важной составной частью общего процесса документационного обеспечения

управления, эта функция также рассматривается в рамках комплекса задач

поддержки делопроизводства и документооборота.

1.2.3. Современное состояние информатизации

Минторга

Центральный аппарат при численности 939 человек, имеет 524

компьютера. Из них 337 компьютеров безнадежно устаревших моделей, требуют

списания. 187 компьютеров могут быть использованы (с определенными

ограничениями) в дальнейшем. Неплохо оснащены департаменты ВТС и ДФБУ.

Компьютеры, как правило, используются автономно. Дополнительно требуется 350 современных

компьютеров, объединение всех их в

единую локальную вычислительную сеть

(ЛВС) и использование в соответствии с системной идеологией.

Управления и представительства уполномоченных в регионах (79 представительств) имеют 217 маломощных

устаревших компьютера. Работоспособные компьютеры могут продолжать ограниченно

использоваться. Для целей информатизации требуется приобретение 200 современных

компьютеров и создание ЛВС в некоторых управлениях.

Госторгинспекции в регионах (80 инспекций)

оснащены достаточно неплохо. Имеют 45 устаревших и 121 достаточно

современных компьютера. Требуется

дооснащение 50 компьютерами.

Торговые представительства в иностранных государствах

(86 ТП и АТС) имеют

161 устаревший и 94 современных компьютера. 26 ТП и АТС подключены к

международным сетям передачи данных. Требуется дооснащение 100 компьютерами и

развертывание ЛВС в ряде ТП.

Примечание. Оценки

потребностей в оснащении компьютерами являются экспертными. Они будут уточнены

на стадии технического проектирования.

Автоматизации основных видов деятельности. На большинстве компьютеров осуществляется набор и

распечатка текстов подготавливаемых документов (интеллектуальная пишущая машинка).

В некоторых отделах ведутся отраслевые базы данных, доступные, как правило,

незначительному числу сотрудников отдела. Осуществляется анализ достаточно

ограниченных объемов статистических данных. Ввод данных часто производится

(например, в департаментах внутренней торговли) вручную с бумажных носителей. В

департаменте ДФБУ используется бухгалтерская система. В УД используется

морально устаревшая система ведения делопроизводства, а в УКГС - кадровая

система. В ближайшее время предполагается создание комплекса средств

автоматизации для обеспечения выдачи экспортных сертификатов по текстилю за

счет финансирования по программе TASIS (ДГРВЭД).

Телекоммуникационные

сети и каналы связи для обмена данными между подразделениями Минторга, с

органами исполнительной власти и взаимодействующими организациями используются

весьма ограниченных масштабах.

Доступ к информационным ресурсам. Внутренние информационные ресурсы Минторга

доступны, в основном, сотрудникам отделов, создающих эти ресурсы.

С получением данных из Федеральных

исполнительных органов (ГТК, Госкомстат и т.д.) связаны большие трудности,

информация, как правило, не удовлетворяет сотрудников министерства ни формой

представления, ни составом, ни качеством. Необходимо на правительственном

уровне решить проблему получения информации из ГТК, Госкомстата, Минэкономики и

ряда других министерств и ведомств. Информация

должна поступать своевременно, быть достаточно детальной, точной и

полной.

В департаментах

внутренней торговли необходимая для анализа информация из регионов добывается

часто за счет личных связей с сотрудниками региональных администраций. И это -

при наличии в регионах уполномоченных Минторга и госторгинспекций. В процессе обследования у

нас сложилось впечатление оторванности департаментов внутренней торговли от

всех остальных подразделений министерства.

Многообразные ресурсы

Интернет сотрудникам министерства практически недоступны. Исключение, видимо,

составляют 26 ТП и АТС, подключенных к мировым сетям передачи данных.

1.3. Архитектура разрабатываемой системы

Рассмотрим общие

требования к системе электронного документооборота.

Масштабируемость. Желательно, чтобы система документооборота могла

поддерживать как пять, так и пять тысяч пользователей, и ее способность

наращивать мощность определялась только мощностью аппаратного обеспечения, на

котором она установлена. Выполнение этого требования может быть обеспечено с

помощью поддержки индустриальных серверов баз данных, производства, например,

компаний Sybase, Microsoft, Oracle, Informix, которые существуют практически на

всех возможных программно-аппаратных платформах, обеспечивая тем самым

максимально широкий спектр производительности.

Распределенность. Основные проблемы при работе с документами

возникают в территориально-распределенных организациях, поэтому архитектура

системы документооборота должна поддерживать взаимодействие распределенных

площадок. Причем они могут быть объединены самыми разнообразными по скорости и

качеству каналами связи. Также архитектура системы обязана обеспечивать взаимодействие

с удаленными пользователями.

Модульность. Вполне возможно, что заказчику может не

потребоваться сразу внедрение всех компонентов системы документооборота, а

иногда круг решаемых заказчиком задач меньше всего спектра задач

документооборота. Поэтому очевидно, что система должна состоять из отдельных

модулей, интегрированных между собой.

Открытость. Система документооборота не может и не должна

существовать в отрыве от других приложений, к примеру часто необходимо

интегрировать систему с прикладной бухгалтерской программой. Следовательно,

система документооборота должна иметь открытые интерфейсы для возможной

доработки и интеграции.

На основании

сформулированных требований группой разработчиков в составе Беляева А.И-М.,

Игнатова-Радохова Д.В. и Яковлева Д.В. была спроектирована архитектура системы

документооборота Минторга РФ. Основой данной системы является сетевая

операционная система Microsoft Windows NT и продукт той же

компании – MS Exchange

Server. Архитектура разрабатываемой

системы приведена на рисунке 1.1. Обоснование выбора программных средств

приводится в разделе 1.4.

1.4. Обоснование выбора программных средств

1.4.1. Операционная среда

Операционные среды:

Windows 95 (или Windows NT Workstation 4.0) определена требованиями Заказчика,

вытекающими из проектных работ.

1.4.2. Инструментальные средства разработки

В качестве средств

разработки специального программного обеспечения была выбрана система Borland

C++ Builder 3.0 Client/Server. Выбор обуславливается тем, что с ее помощью

можно в кратчайшие сроки разработать быстрое, компактное и полноценное

Windows-приложение, работающее с базами данных и приложениями электронной

почты.

Для разработки

программного обеспечения по курсу "Экономика" был выбран Visual Basic

for Applications, так как

программа должна будет работать под операционными системами Windows 95, в

среде электронных таблиц Excel.

Для разработки

программного обеспечения по курсу "Экология и охрана труда" был

выбран пакет Borland C++ Builder 3.0 Client/Server, с помощью визуальной среды

программирования которого легко создавать различные формы и пользовательские

диалоги.

Для разработки

программного обеспечения по курсу "Гражданская оборона" был также

выбран Borland C++ Builder 3.0 Client/Server.

1.4.3. Среда реализации

Ниже приведены результаты

проведенного комплексного исследования трех наиболее известные продуктов: Notes

компании IBM/Lotus, Exchange Server фирмы Microsoft и GroupWise производства

Novell. Были рассмотрены все достоинства и недостатки вышеприведенных систем и

выбрана система, ставшая средой реализации задач данного дипломного проекта.

Все три продукта

поддерживают несколько клиентских платформ - Microsoft Windows, Windows 95,

Windows NT, Apple Macintosh, а в некоторых конфигурациях - IBM OS/2 и Unix. Для

подключения к сети Интернет и другим системам электронной почты в каждом из

пакетов предусмотрено шлюзовое ПО. Учитывая, что эти почтовые серверы

поддерживают тысячи почтовых ящиков пользователей, а также включают функции

администрирования и защиты данных в многодоменных системах с множеством

почтовых отделений, становится ясно, почему разработкой продуктов такого класса

занимаются только ведущие компании, обладающие для этого необходимыми

ресурсами.

1.4.3.1. Основные особенности продуктов

Начнем с версии Notes

4.0 фирмы Lotus. Система Notes представляет собой операционную среду для

создания документов и поддержки рабочих групп, организованную на основе сервера

базы данных.

Независимые

производители дополняют Notes все новыми и новыми приложениями, расширяющими

возможности пакета, что немаловажно для продукта, претендующего на роль сетевой

платформы масштаба предприятия. Система Notes давно получила признание

благодаря своим средствам электронной почты и поддержки рабочих групп. Однако

самой сильной стороной продукта является возможность настройки на конкретные

требования заказчика, получившая развитие именно в последней версии Notes.

Как это ни

парадоксально, но широкий выбор функций Notes - палка о двух концах. Например,

при отсутствии в Notes нужного приложения вам нелегко будет найти опытного

специалиста, способного создать программу для этой среды. Но, с другой стороны,

если вы уже освоили систему Notes, то ее функции обработки документов,

распределения и управления информацией, а также автоматического администрирования

откроют перед вами такие возможности, которые нельзя даже сравнивать с

имеющимися в любой из существующих стандартных систем электронной почты.

Основной конкурент

Notes - продукт Exchange Server компании Microsoft. Это не просто расширение

существующего пакета электронной почты MS Mail, а новая система, созданная в

результате его коренной переработки. Exchange обладает гораздо более широкими

возможностями, чем MS Mail, и включает средства подготовки форм на основе среды

программирования Visual Basic (VB) 4 компании Microsoft. Exchange Server

поддерживает архитектуру клиент/сервер и совместим с клиентской версией

Exchange, поставляемой в составе Windows 95. Если пакет MS Mail ориентирован на

рабочие группы, то Exchange Server, позволяющий управлять множеством серверов и

доменов, подходит для использования в масштабе предприятия.

Пакет GroupWise

компании Novell представляет собой систему передачи почтовых сообщений и

календарного планирования, в которой предусмотрена возможность тесной

интеграции с другими продуктами Novell. В частности, благодаря объединению

GroupWise с пакетами InForms и SoftSolutions можно получить среду для создания

и заполнения электронных форм, а также для управления документооборотом. В

ближайшем будущем возможности GroupWise еще расширятся. Пакет получит название

- GroupWise XTD и будет иметь расширенные функции совместной работы с файлами и

управления почтовыми отделениями. При этом пакет XTD совместим не только с

существующей версией GroupWise, но и со всеми предыдущими.

Все три продукта -

Notes, Exchange и GroupWise - не только включают собственное клиентское ПО, но

и совместимы с другими клиентскими приложениями электронной почты. При

тестировании главное внимание мы уделяли работе серверной части продуктов. Тем

не менее все изделия имеют надежную клиентскую часть, которая обеспечивает

возможность обработки списков рассылки, присоединенных файлов и правил

управления сообщениями.

Несмотря на то что

каждому серверному продукту соответствует собственное клиентское ПО, в реальной

жизни сетевым администраторам приходится объединять серверы электронной почты

разных производителей, например Notes и Exchange Server. Обычно эта проблема

решается с помощью шлюзового ПО, предусмотренного в этих серверах. Связь с

коммерческими службами электронной почты, такими как MCI Mail, America Online и

CompuServe (а также и с Интернет), тоже может быть реализована с помощью шлюзов

или средств независимых поставщиков. Подключение к Интернет может потребоваться

не только для использования электронной почты, но и для доступа к группам

новостей и взаимодействия с системой Интернет. Например, продукт InterNotes

фирмы Lotus позволяет преобразовывать документы базы данных Notes в формат

HTML, применяемый в Интернет.

1.4.3.2. Расширенные функциональные возможности

продуктов

Платформы,

предназначенные для работы в масштабе предприятия, обычно устанавливаются на

множестве серверов и узлов. Это вызывает огромное количество проблем, которые

отсутствуют, когда система электронной почты работает на одном- единственном узле,

так как в этом случае не нужно заботиться о защите информации, управлении

документами, синхронизации передачи сообщений и тиражировании данных. Особенно

важно определить дополнительные меры безопасности для защиты бизнес-приложений,

такие как шифрование данных, электронная подпись и управление документами с

применением цифровых кодов.

Важнейшей

характеристикой серверов является степень их готовности, под которой

подразумевается минимизация времени простоя оборудования. Для этого нужно

предусмотреть избыточные средства связи между серверами, а также объединить

почтовые серверы с системами резервного копирования. Желательно, чтобы операции

резервного копирования и восстановления данных не влияли на функционирование

системы в целом, однако они должны охватывать всю информацию, относящуюся к

серверу, включая данные системы безопасности.

И наконец, несмотря на

то что функции настройки и мониторинга редко встречаются в небольших системах

электронной почты, они необходимы для более крупных сетевых продуктов. Хотя при

выборе системы электронной почты вы, скорее всего, не будете исходить из числа

сообщений, передаваемых в минуту, эта информация может пригодиться для

определения узких мест и оптимизации производительности сервера после

инсталляции.

Сравнение всех функций

и возможностей Notes, Exchange Server и GroupWise - непростая задача. И хотя

эти продукты во многом схожи, каждый из них обладает огромным количеством

уникальных особенностей. Чтобы подобрать подходящую систему, прежде всего

определите, какой из предлагаемых наборов функций для вас более важен. Так, для

автоматизации деловых процедур база данных Notes подходит больше, чем средства

обработки форм, реализованные в Exchange Server.

С другой стороны, если

среди ваших разработчиков немало программистов на языке Visual Basic, вам лучше

использовать систему подготовки форм Exchange Server, интегрированную с

клиентской частью Exchange, входящей в Windows 95, чем средства для работы с

формами пакета GroupWise. Но если решающим фактором является возможность

интеграции с NDS (службой каталогов NetWare), присмотритесь к GroupWise.

В любом случае не

следует выбирать продукт исходя только из одной его функции или

производительности. Напротив, необходимо тщательно взвесить все функции и

особенности вашей сети. Если вы собираетесь заменить один сервер электронной

почты на другой, воспользуйтесь средствами перехода. Одни системы автоматически

заменяют клиентские части системы электронной почты при смене серверной, другие

же используют службу каталогов, например NDS компании Novell.

1.4.3.3. Notes фирмы Lotus

По своим возможностям

Notes, несомненно, превосходит простой сервер электронной почты для сети

предприятия. Этот пакет стал своего рода стандартом, в сравнении с которым

определяется качество многих средств для поддержки рабочих групп. Он содержит

не только сервер базы данных и сервер управления документацией, но и средства

разработки программ и автоматизации деловых процедур, которые являются

предметом зависти конкурентов фирмы Lotus, так как им трудно предложить

изделия, соперничающие с функциями, предоставляемыми Notes. Если же к этим

достоинствам приплюсовать огромное количество приложений независимых

разработчиков, а также немалое число платформ (как клиентских, так и

серверных), которые поддерживает этот продукт, то он будет выглядеть весьма

привлекательно.

Пакет Notes благодаря

широким функциональным возможностям и увеличению числа операционных сред, в

которых пакет работает наиболее эффективно, медленно, но верно завоевывает

признание. Мы рассмотрели только основные возможности Notes, но и они дают

представление о мощи этого пакета. Применять Notes лишь в качестве сервера

электронной почты нецелесообразно: это все равно что использовать авианосец для

запуска бумажных самолетиков. Продукт подходит для крупных компаний, где для

работы необходимо использовать несколько серверов Notes. Но один сервер Notes

подходит для небольших и средних предприятий, где не более 200 пользователей.

Можно даже применять Notes на автономной рабочей станции, однако эта конфигурация

обычно служит для работы с мобильными или удаленными пользователями.

Пакет поддерживает

архитектуру клиент/сервер, но при этом больше напоминает сервер базы данных,

чем просто сервер электронной почты. Клиентская часть состоит из набора папок,

обеспечивающих доступ к базам данных, управляемым сервером Notes. В системе

Notes записи базы данных называются документами. Документ Notes допускает любое

количество полей и присоединенных файлов, которые могут представлять собой

документы, созданные другими приложениями. Кроме того, документы Notes могут

включать в себя объекты OLE и ссылки на другие документы Notes. Не напоминает

ли это вам документы на языке HTML, используемом в гипертекстовой системе World

Wide Web? Однако Notes предлагает значительно больше, так как позволяет

подключаться к Интернет. Но эти возможности мы обсудим ниже.

Notes обладает

расширенными средствами программирования, которые позволяют выполнять обработку

простых формул и правил, а также поддерживает собственный язык программирования

LotusScript, обеспечивающий доступ к другим серверам баз данных с помощью

интерфейса ODBC (Open Database Connectivity). Если вы имеете опыт в создании

электронных таблиц, приложений Basic и других программ, то вам понравится

LotusScript. Если же вас не удовлетворяют возможности LotusScript, обратитесь с

помощью интерфейса прикладного программирования Notes к другим инструментальным

средствам. Notes обеспечивает поддержку SmartButtons, а также работу с формами

и программами-агентами. Последние могут применяться для реагирования на

различные события, такие как заранее предусмотренные ситуации или поступление

почтовых сообщений.

Поскольку Notes

рассматривает сообщение электронной почты в качестве документа, реализуется

главное преимущество этого продукта: все его функции в одинаковой степени

применимы как для почтовых сообщений, так и для любых других записей базы

данных. Например, перемещение документа электронной почты из папки входного

почтового ящика в другую папку может выполнять программа-агент, которая проверяет

поступление новых документов и начинает их обработку под управлением

специализированного приложения Notes. Такой согласованный метод обработки

документов позволяет интегрировать электронную почту с приложениями Notes.

Расписания, списки

срочных дел и другие приложения рабочих групп также укладываются в схему,

которая применяется в Notes для работы с документами. Все эти приложения могут

создаваться на основе базы данных документов Notes. Кроме того, клиентская

часть Notes поставляется с множеством таких приложений.

На различных платформах

клиентская часть Notes поддерживает соответствующий графический интерфейс,

который внешне несколько отличается от собственного интерфейса операционной

среды. Например, при работе под управлением Windows серверу Notes требуется

двойное нажатие на клавишу мыши для перехода на другой документ, хотя для

большинства браузеров веб достаточно одного нажатия. Но многие пользователи

Notes не обращают внимания на такие мелочи и применяют для работы с веб

исключительно этот продукт.

Серверы Notes

функционируют на разнообразных платформах - от IBM OS/2 до Novell NLM, серверов

Windows NT и Unix. Пакет проверялся на платформе Windows NT. Ранее мы работали

с Notes в среде OS/2 и NLM 4.0 для NetWare. Различий между ними оказалось гораздо

меньше, чем можно было ожидать.

Интерфейс сервера Notes

разделен на две части: одна поддерживает текстовый режим для клиента Notes,

другая - графический. Большинство функций управления сервером исполняется через

клиентскую часть Notes, которую можно установить на любой станции сети, причем

один клиент способен управлять множеством серверов Notes. Для защиты средств

управления применяются те же самые средства, что и для сервера базы данных

Notes. Преимуществом текстового режима является то, что интерфейс не зависит от

операционной платформы Notes и одинаков для NetWare, OS/2, Windows NT и

Unix-систем.

Пакет Notes прославился

своими возможностями тиражирования и синхронизации баз данных. Например,

содержимое папки можно тиражировать во множество серверных или клиентских баз

данных, что позволяет мобильным пользователям брать БД Notes с собой в дорогу.

Удаленных пользователей Notes, применяющих различные платформы, особенно

обрадует версия 4.0, поддерживающая режим транзитной передачи данных, при котором

серверы Notes передают запрос друг другу до тех пор, пока он не достигнет

нужного узла. При этом удаленный пользователь может не беспокоиться об

особенностях сети, к которой он обращается, а кроме того, его изолированность

от сети обеспечивает высокую степень защиты данных.

Для каждой базы данных

в пакете Notes предусмотрены функции защиты, а также шифрование и поддержка

цифрового ключа для каждого поля БД. Так, например, персональная карточка

служащего с зашифрованным полем оклада может быть доступна многим

пользователям, но только те из них, кто имеет специальное разрешение и нужный

ключ, смогут увидеть содержимое этого поля.

Notes поддерживает

различные сетевые шлюзы, в том числе и для подключения к Интернет. Шлюзовое ПО

для доступа к другим почтовым службам работает так же, как аналогичные средства

других тестируемых продуктов. При этом поддерживаются такие стандарты, как SMTP

(Simple Mail Transfer Protocol) и Х.400, а также факсимильная связь. Для работы

с Интернет служит дополнительный комплект InterNotes, содержащий модули

InterNotes News, веб Navigator и веб Publisher. При подключении сервера Notes к

Интернет модуль InterNotes News распределяет группы новостей Интернет по папкам

Notes. веб Navigator обеспечивает доступ к гипертекстовой системе WWW, а веб

Publisher позволяет преобразовать документы Notes в формат HTML. Чтобы

распространять документы через Интернет или сеть Интранет, помимо веб Publisher

следует использовать и Web-сервер.

Если у нас и есть

пожелания к расширению Notes, то они касаются дополнительных средств для

измерения производительности системы. Хотя в документации имеются некоторые

рекомендации, а по базам данных собираются статистические сведения, процедура

оптимизации сервера Notes не рассчитана на среднего пользователя. Для копирования

баз данных Notes можно применять обычные программы резервного копирования, но

выполнение процедур резервного копирования и восстановления данных должно быть

спланировано так, чтобы в это время файлы БД не использовались.

Управление множеством

серверов Notes - непростая задача. Обычно эти серверы ориентированы на

выполнение определенных функций, таких как поддержка базы данных, электронной

почты, удаленного доступа, шлюза и др. Кроме того, в крупных сетях Notes могут

присутствовать концентраторы, а также транзитные серверы передачи информации

для связи клиентов с несколькими серверами Notes. Концентраторы позволяют

объединить серверы друг с другом, давая возможность осуществлять тиражирование

данных и обмен документами между этими серверами.

Хотя собрать из

различных продуктов систему, выполняющую функции Notes, теоретически возможно,

ее внедрение наверняка превратится в кошмар. Notes предоставляет так много

хорошо интегрированных друг с другом средств, что было бы трудно оправдать

временные затраты на то, чтобы самостоятельно добиться такого уровня

интеграции.

1.4.3.4. Exchange Server компании

Microsoft

Exchange Server

поддерживает только серверную ОС Windows NT Server 3.51 (или более старшую

версию), что ограничивает сферу его применения. Но есть у него и существенное

преимущество - возможность работы на всех аппаратных платформах, поддерживаемых

системой Windows NT, включая микропроцессоры i486 и Pentium фирмы Intel и Alpha

корпорации Digital Equipment. Перечень клиентских платформ более широк: в него

входят DOS, все версии Windows и Macintosh. Продукт совместим с сетевыми

протоколами TCP/IP, NetBEUI и NetWare SPX (Sequenced Packet Exchange).

Exchange Server был

разработан компанией Microsoft взамен почтовой системы Mail, основанной на

совместном использовании файлов. Новый продукт поддерживает более надежный

интерфейс для архитектуры клиент/сервер на базе MAPI, который реализован и в

последней клиентской версии Exchange, входящей в базовый комплект Windows 95.

Однако вместе с Exchange Server поставляется новая клиентская версия,

обеспечивающая доступ ко всем функциям сервера. Фактически любое клиентское ПО,

совместимое с МАРI, может применять Exchange Server для работы с такими

приложениями, поддерживающими электронную почту, как Excel и Word.

Для удаленного доступа

к Exchange Server служит утилита RAS (Remote Access Server) системы Windows NT,

используемая для модемной связи и подключения через Интернет. Правда, в

последнем случае поддерживается только соединение машины- клиента со службами

Exchange Server, а Remote Access Server дает возможность удаленной рабочей

станции получить доступ к любой службе Windows NT и даже обеспечивает

совместное использование дисков и принтеров. Кроме того, Exchange Server

поддерживает автономные адресные книги удаленных пользователей, которые

содержат подмножества адресов всех пользователей данного сервера.

В адресные книги этого

пакета могут входить записи в различных форматах, например в принятых в сетях

X.400 или Интернет. Для передачи почтовых сообщений по таким адресам Exchange

Server использует шлюзы.

Клиентская часть

Exchange поддерживает стандарт OLE 2.0 в почтовых сообщениях. Кроме того,

имеются специальные объекты OLE для доступа к почтовым службам. Технология OLE

Automation позволяет приложениям, написанным на языке VBA (Visual Basic for

Applications) и работающим в среде Excel, пересылать диаграммы и графики Excel

средствами электронной почты. Это может пригодиться и при составлении

расписаний совещаний или встреч.

Общедоступные папки

обеспечивают поддержку телеконференций, аналогичных тем, которые применяются во

многих коммерческих информационных службах, таких как CompuServe. Хотя папки

содержат только сообщения, поддержка присоединенных файлов позволяет хранить в

папках документы любого типа. В папках поддерживаются связанные сообщения, что

весьма удобно для отслеживания источника общедоступных аннотаций или при обмене

частными сообщениями.

Несмотря на то что

клиентская часть Exchange не выполняет всех функций браузера веб, она

распознает адреса URL в почтовых сообщениях и может запустить браузер веб. Это,

например, позволяет сначала передать адрес Web-страницы в составе сообщения, а

затем с помощью браузера отобразить эту страницу на экране.

Для мобильных

пользователей предусмотрен широкий набор средств для загрузки сообщений,

включая фильтрацию сообщений по размеру или по адресу отправителя, возможность

загрузить только краткое содержание сообщения, а полный текст считать позднее.

Кроме того, Exchange Server поддерживает тиражирование и синхронизацию

автономных папок, которые хранятся на локальных дисках, в частности на

переносном ПК. С помощью процедуры синхронизации можно автоматически обновлять

папки и приводить их в соответствие с содержимым папок, записанных на Exchange

Server.

Продукт поддерживает

более 22 тыс. пользователей, используя для этого несколько серверов,

организованных в виде двухуровневой иерархической структуры, когда главный

сервер обеспечивает управление связями с серверами нижнего уровня. Управление

всеми серверами Exchange Server может осуществляться с одной рабочей станции.

За счет интеграции архитектур Exchange Server и сервера Windows NT доменная

система защиты системы NT позволяет управлять администрированием серверов.

Интеграция Exchange Server и Windows NT распространяется и на другие средства.

Регистрация событий, мониторинг и даже контроль производительности объединены с

аналогичными программами NT. Особенно важно то, что все сведения об Exchange

Server доступны этим средствам NT. Поэтому данные, относящиеся к Exchange Server,

отображаются на экране вместе с соответствующей информацией по Windows NT

Server, что значительно облегчает контроль за взаимодействием Exchange Server и

Windows NT Server.

В состав Exchange

Server входит программа моделирования нагрузки, которая служит для оценки

производительности определенной конфигурации системы без подключения к серверу

большого числа рабочих станций. Эта же утилита может применяться вместе со

средствами мониторинга событий и контроля производительности. Функции

резервного копирования пакета Exchange Server позволяют осуществлять эту

процедуру без отключения системы. Стандартные программы резервного копирования,

используемые многими средствами электронной почты предыдущего поколения,

требовали отключения почтового сервера. Процедура резервного копирования

Exchange Server допускает полное и частичное копирование, а также создание

резервных копий только для измененных данных аналогично обычным утилитам этого

класса. Кроме того, мы протестировали ряд программ резервного копирования независимых

разработчиков, которые могут быть интегрированы в Exchange Server. Необходимо

отметить, что многие из них обладают более широкими возможностями, чем утилита,

созданная Microsoft: в частности, они позволяют осуществлять дистанционное

резервное копирование и предоставляют более совершенные средства планирования

этой процедуры.

Защита доступа к данным

в Exchange Server обеспечивается стандартными способами, наибольший интерес из

которых представляют шифрование и электронная подпись. С помощью Exchange

Server можно шифровать сообщения и дополнять их цифровыми подписями. Кроме

того, он дает возможность использовать специальные средства управления

цифровыми ключами, обеспечивающими распределение по рабочим станциям открытых

ключей шифрования и даже отмену ключей, применяемых пользователями.

"Экспертные

подсказки" (wizard) значительно упрощают установку Exchange Server.

Сложнее оказалось реализовать процедуры перехода с других почтовых систем или

добавления почтовых ящиков пользователей, а также конфигурирование этого

сервера для совместной работы с другими серверами локальной или глобальной

сети. Средства перехода, входящие в базовый комплект Exchange Server, позволяют

переносить из других почтовых служб типа MS Mail только списки пользователей,

но они не поддерживают перенос сообщений или присоединенных файлов. Вместо

полного переноса почтовых ящиков пользователей используется шлюз, который

обеспечит связь существующего почтового отделения с сервером Exchange.

Средства планирования и

составления расписаний также интегрированы в Exchange Server. Помимо этого,

пакет совместим с другим продуктом Microsoft - Schedule+. С помощью почтовых

сообщений можно проверять время совещаний, а Schedule+ будет поддерживать ваш

план работы в соответствии с этими данными.

В комплект поставки

Exchange Server входят средства разработки, управления и распространения форм,

предназначенных для работы с автономными приложениями на базе форм или для

объединения с сообщениями и папками. Поддержка стандарта MAPI дает возможность

продуктам независимых разработчиков взаимодействовать с Exchange Server.

Средство разработки

форм пакета Exchange Server, созданное на базе Visual Basic (VB) 4.0,

использует графический интерфейс, применяемый в VB. Этот "дизайнер

форм" также поддерживает код формы и диалоговые окна с закладками. Опытные

программисты могут настраивать это приложение в соответствии со своими

требованиями, однако можно строить сложные приложения и с минимальным

количеством программных кодов или вообще без ручного программирования. Хотя

Exchange Server не имеет собственной базы данных (как, например, Notes), эта

система включает мощные средства для работы с папками и для передачи почтовых

сообщений.

Средства поддержки

множества серверов выполняют обмен сообщениями электронной почты, тиражирование

и синхронизацию папок, а также распространение форм. Тиражирование папок обмена

можно производить либо после каждого внесения изменений, либо в соответствии с

предварительно установленным графиком. В Exchange Server предусмотрены средства

разрешения конфликтов при тиражировании, которые следят за внесением изменений

на различных серверах. Обычно при возникновении конфликта с какой-либо папкой в

нее добавляется сообщение, указывающее тип ошибки. Для передачи этих сообщений

в средства регулирования работы с папками можно использовать набор правил.

Exchange Server

поддерживает работу с Интернет. Сообщения групп новостей считываются из

Интернет и хранятся в папках, которые, в свою очередь, могут тиражироваться по

всему домену Exchange. Пока этот продукт не поддерживает прямого доступа к

Web-серверу, однако вскоре Web-сервер компании Microsoft и соответствующие

средства поддержки будут интегрированы в Windows NT. Прямой доступ к Exchange

Server через Интернет особенно удобен для удаленных пользователей, поскольку

средства подключения к Интернет сейчас широко доступны.

1.4.3.5 Продукт GroupWise компании Novell

Этот продукт

представляет собой оригинальное сочетание электронной почты на базе технологии

совместного использования файлов и системы календарного планирования,

поддерживающей архитектуру клиент/сервер для обмена почтовыми сообщениями между

доменами. В последнюю версию GroupWise - XTD - не только включены все

возможности этого продукта, они там значительно расширены, особенно поддержка интерфейсов

прикладного программирования. XTD полностью совместима с предыдущими версиями и

дополнительно предоставит пользователям электронную почту и функции

планирования в среде клиент/сервер.

Хотя пакет GroupWise

обеспечивает передачу почтовых сообщений и календарное планирование, он состоит

из такого числа отдельных программ, что проверка всех возможностей продукта

весьма затруднена. Например, модуль SoftSolutions, который является средством

управления документами, использует для работы с Windows- приложениями стандарт

ODMA (Open Document Management Architecture). Найти нужный документ можно по

ключевым словам. Кроме того, SoftSolutions обеспечивает контроль версий и может

использоваться при совместной работе с документами. Как и подсистема передачи

сообщений пакета GroupWise, модуль SoftSolutions использует архитектуру

клиент/сервер, но эти продукты абсолютно независимы друг от друга.

Модуль InForms

поддерживает подготовку форм и автоматизацию деловых процедур, применяется для

управления базой данных и может работать как со службой электронной почты

пакета GroupWise, так и с другими почтовыми системами, например с Notes фирмы

Lotus.

Стандартные средства

администрирования пакета GroupWise, как и другие аналогичные изделия Novell,

ориентированы только на текстовое представление информации на экране. В

GroupWise также входит продукт NetWare Admin Integration Snap-in for GroupWise,

который позволяет осуществлять системное администрирование для серверов NetWare

4.x и GroupWise с одной консоли. Благодаря использованию службы каталогов NDS

он особенно эффективен в крупных сетях с большим количеством серверов.

Если в сети имеется

одно почтовое отделение, клиентские приложения GroupWise пользуются только

режимом совместного использования файлов. Если почтовых отделений в сети больше

одного, целесообразно представить GroupWise в виде загружаемых модулей NLM. В

этом случае применяются серверы четырех типов - сообщений, администрирования,

почтового отделения и синхронизации базы данных для сетевых ресурсов.

Сервер сообщений

распределяет сообщения по почтовым отделениям и доменам (домен - базовая

административная единица, состоящая из почтовых отделений и шлюзов,

непосредственно обслуживаемых сервером сообщений). Он применяется в сетях,

содержащих множество почтовых отделений, доменов и шлюзов или поддерживающих

прямое подключение удаленных почтовых служб. Сервер администрирования получает

управляющие сообщения и использует эту информацию для обновления баз данных

доменов и почтовых отделений, которые он обслуживает. Сервер почтового

отделения распределяет сообщения по почтовым ящикам своих отделений. Клиент

почтовой службы может передать сообщение только через собственное почтовое

отделение. Сервер синхронизации базы данных для сетевых ресурсов обновляет

перечень пользователей GroupWise, когда в БД сетевых ресурсов вносятся

изменения.

Шлюзы - это тоже

загружаемые модули NLM, которые взаимодействуют с серверными NLM-модулями

GroupWise. Некоторые из шлюзов поддерживают доступ к другим почтовым системам,

например к использующим протоколы Х.400 и SMTP, а также к системам на базе

совместной работы с файлами, в частности к службе Message Handling Service

компании Novell. Адресные книги могут содержать адреса, передаваемые через эти

шлюзы. Удаленный доступ через модемную связь тоже обеспечивается с помощью

шлюзов.

Так как базы данных

GroupWise хранятся как обычные файлы, их резервное копирование выполняют

соответствующие приложения NetWare. К сожалению, при восстановлении БД

необходимо временно отключить связанные с ней серверы.

Пакет GroupWise, в

отличие от Notes и Exchange Server, хотя и обеспечивает передачу почты и

составление расписаний, но не поддерживает совместно используемой базы данных и

общих папок обмена. Поэтому в продукте GroupWise не применяются службы

тиражирования и синхронизации данных. Что касается автоматизации деловых

процедур, то соответствующие клиентские средства отличаются более широкими

функциональными возможностями, чем серверные.

Клиентская часть

GroupWise обеспечивает доступ к электронной почте, составлению планов и

расписаний, несмотря на то что возможности клиентских средств по оформлению

текста почтовых сообщений весьма ограниченны; поддерживаются такие атрибуты,

как выделенные символы и курсив. К сообщению можно присоединять любые файлы и

объекты OLE. Кроме того, личные сообщения можно помечать, но система защиты не

поддерживает ни шифрования, ни цифровых подписей.

GroupWise обеспечивает

доступ к Интернет только через шлюзовое ПО в стандарте SNMP (Simple Network

Management Protocol). Поэтому единственным средством доступа к группам новостей

и системе веб являются продукты независимых производителей.

Хотя GroupWise отстает

от Notes и Exchange Server по многим показателям, этот пакет обеспечивает все

функции системы электронной почты, поддерживает календарное планирование и

управление документами, а также позволяет работать с формами и базами данных на

целом ряде платформ, и прежде всего на NetWare.

По результатам

обследования Минторга РФ, как объекта автоматизации получены следующие выводы.

Номинально достаточно

обширная компьютерная база министерства незначительно повышает эффективность

труда сотрудников министерства по следующим причинам:

·

большинство

компьютеров не пригодно для работы с современными прикладными программами;

·

компьютеры

используются автономно;

·

попытки

создания подсистем (ДФБУ, ДГРВЭД, УКГС) ведутся без ориентации на единую

системную идеологию (кусочно-лоскутная автоматизация);

·

информационные

ресурсы министерства незначительны, доступны ограниченному кругу лиц;

·

современные

информационные технологии,

телекоммуникационные сети и мировые информационные ресурсы для

обеспечения деятельности министерства, практически, не используются.

Проблема информатизации

Минторга может быть решена путем создания Автоматизированной Информационной системы

Министерства Торговли РФ. В качестве одной из ее подсистем может выступать

система документооборота, атоматизирующая основные процессы по подготовке,

обработке, хранению, поиску и обмену документами, циркулирующими в Министерстве

Торговли.

В качестве программной

платформы для реализации разработки автоматизированной системы документооборота

Минторга РФ необходимо использовать пакет Microsoft Exchange Server, как

наиболее удовлетворяющий требованиям заказчика и разработчика по своим

функциональным возможностям.

В качестве средств

разработки необходимо использование Borland C++ Builder 3.0 Client\Server,

Microsoft Visual Basic for Applications.

ГЛАВА 2. МАТЕМАТИЧЕСКОЕ ОБЕСПЕЧЕНИЕ СИСТЕМЫ ДОКУМЕНТООБОРОТА

МИНТОРГА РФ. РЕШЕНИЕ ЗАДАЧ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

2.1 Постановка задачи и её спецификация

2.1.1. Понятие информационной безопасности

применительно к системе документооборота Минторга РФ

Под информационной

безопасностью в общем случае понимается защищенность информации и

поддерживающей инфраструктуры от случайных или преднамеренных воздействий

естественного или искусственного характера, способных нанести ущерб владельцам

и/или пользователям информации АС и поддерживающей систему инфраструктуре.

Информационная

безопасность современных автоматизированных систем согласно общепринятому подходу включает три взаимоувязанных

аспекта:

·

целостность –

актуальность и непротиворечивость информации, ее защищенность от разрушения и

несанкционированного изменения;

·

конфиденциальность

– защита от несанкционированного ознакомления с информацией;

·

доступность –

возможность за приемлемое время получить требуемую информацию, информационную

услугу.

Для органов

государственной власти первые два аспекта контролируются соответствующими

федеральными структурами: вопросы защиты от НСД (то есть обеспечение

конфиденциальности и целостности информации) курирует Гостехкомиссия России,

криптографические средства (а это опять же связано с обеспечением

конфиденциальности и целостности) – Федеральное агентство правительственной

связи и информации при президенте России ФАПСИ. Доступности, как важному

аспекту информационной безопасности, должного внимания пока, к сожалению, не

уделяется. Между тем, нормальная работа любой автоматизированной системы класса

системы документооборота Минторга РФ (СД МТ) базируется на получении

определенной информации, определенных информационных услуг (сервиса). Если по

тем или иным причинам своевременное получение информации и услуг пользователями

становится невозможным, то это наносит ущерб всем субъектам информационных

отношений и может оказаться вообще неприемлемым. Наиболее вероятными причинами

нарушения доступности информации в министерстве можно считать следующие:

·

отнесение к

информации ограниченного доступа информационных ресурсов, которые в

соответствии с законодательством РФ являются открытыми;

·

локализация

информационных ресурсов внутри отдельных подразделений из-за нежелания

руководства этих подразделений предоставлять информацию сотрудникам других

подразделений Минторга, даже в ущерб общему делу;

·

увеличение

времени отклика системы в связи с недостаточной производительностью

программно-технических средств или из-за ненадежности программ или технических

средств.

Вопросы информационной

безопасности в СД МТ следует решать на основе комплексного учета всех трех

названных аспектов. При этом необходимо иметь в виду два существенных фактора:

·

действие

аспектов целостности и конфиденциальности, с одной стороны, и доступности, с

другой стороны, обычно противоположно. Повышение уровня целостности и

конфиденциальности практически всегда ведет к увеличению времени реакции

системы, дополнительным задержкам информации, то есть к ухудшению доступности.

Можно сделать систему, хорошо защищенную от НСД, но совершенно непригодную для

работы в режиме, близком к реальному масштабу времени;

·

повышение

уровня целостности и конфиденциальности, как правило, сопряжено с резким ростом

стоимости системы, а это может оказаться практически неприемлемым для СД.

Отсюда вытекает

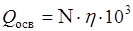

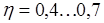

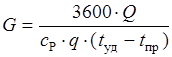

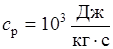

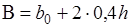

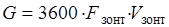

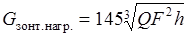

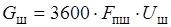

необходимость классифицирования информации, циркулирующей в СД МТ по критерию