Разработка и создание корпоративной локальной вычислительной сети в среде имитационного моделирования PacketTracer 5.0

это

программное

обеспечение

работает. Клиенты

получают доступ

к веб-серверу

по URL адресу нужной

им веб-страницы

или другого

ресурса.

HTTP (англ.

HyperText Transfer

Protocol –

"протокол

передачи

гипертекста")

– протокол

прикладного

уровня передачи

данных (изначально

- в виде гипертекстовых

документов).

Основой HTTP является

технология

"клиент-сервер",

то есть предполагается

существование

потребителей

(клиентов), которые

инициируют

соединение

и посылают

запрос, и поставщиков

(серверов), которые

ожидают соединения

для получения

запроса, производят

необходимые

действия и

возвращают

обратно сообщение

с результатом.

HTTP в

настоящее время

повсеместно

используется

во Всемирной

паутине для

получения

информации

с веб-сайтов.

HTTP используется

также в качестве

"транспорта"

для других

протоколов

прикладного

уровня, таких

как SOAP, WebDav.

Основным

объектом манипуляции

в HTTP является

ресурс,

на который

указывает URI

(англ. Uniform

Resource Identifier) в

запросе клиента.

Обычно такими

ресурсами

являются хранящиеся

на сервере

файлы, но ими

могут быть

логические

объекты или

что-то абстрактное.

Особенностью

протокола HTTP

является возможность

указать в запросе

и ответе способ

представления

одного и того

же ресурса по

различным

параметрам:

формату, кодировке,

языку и т. д. Именно

благодаря

возможности

указания способа

кодирования

сообщения

клиент и сервер

могут обмениваться

двоичными

данными, хотя

данный протокол

является текстовым.

HTTP – протокол

прикладного

уровня, аналогичными

ему являются

FTP и SMTP. Обмен сообщениями

идёт по обыкновенной

схеме "запрос-ответ".

Для идентификации

ресурсов HTTP

использует

глобальные

URI. В отличие от

многих других

протоколов,

HTTP не сохраняет

своего состояния.

Это означает

отсутствие

сохранения

промежуточного

состояния между

парами "запрос-ответ".

Компоненты,

использующие

HTTP, могут самостоятельно

осуществлять

сохранение

информации

о состоянии,

связанной с

последними

запросами и

ответами. Браузер,

посылающий

запросы, может

отслеживать

задержки ответов.

Сервер может

хранить IP-адреса

и заголовки

запросов последних

клиентов. Однако

сам протокол

не осведомлён

о предыдущих

запросах и

ответах, в нём

не предусмотрена

внутренняя

поддержка

состояния, к

нему не предъявляются

такие требования.

Назначим

нашему серверу

IP-адрес

19.7.5.2 255.255.255.0

1.8 Настройка

NAT

NAT – это трансляция

сетевых адресов.

Технология

NAT позволяет

отображать

IP-адреса прозрачно

для конечного

пользователя.

С помощью NAT

решаются следующие

задачи: во-первых,

становится

возможным

использовать

один ip-адрес

для доступа

в Интернет с

нескольких

компьютеров.

Во-вторых, NAT

позволяет

скрыть внутреннюю

структуру

корпоративной

сети. Преобразование

адресов методом

NAT может производиться

почти любым

маршрутизирующим

устройством

– маршрутизатором,

сервером доступа,

межсетевым

экраном. Суть

механизма

состоит в замене

адреса источника

(source) при прохождении

пакета в одну

сторону и обратной

замене адреса

назначения

(destination) в ответном

пакете. Наряду

с адресами

source/destination могут также

заменяться

номера портов

source/destination. Помимо

source NAT (предоставления

пользователям

локальной сети

с внутренними

адресами доступа

к сети Интернет)

часто применяется

также destination NAT, когда

обращения извне

транслируются

межсетевым

экраном на

сервер в локальной

сети, имеющий

внутренний

адрес и потому

недоступный

извне сети

непосредственно

(без NAT).

Существует

3 базовых

концепции

трансляции

адресов:

статическая

(Static Network Address Translation), динамическая

(Dynamic Address Translation), маскарадная

(NAPT, PAT).

NAT выполняет

две важных

функции.

Позволяет

сэкономить

IP-адреса, транслируя

несколько

внутренних

IP-адресов в один

внешний публичный

IP-адрес (или в

несколько, но

меньшим количеством,

чем внутренних).

Позволяет

предотвратить

или ограничить

обращение

снаружи ко

внутренним

хостам, оставляя

возможность

обращения

изнутри наружу.

При инициации

соединения

изнутри сети

создаётся

трансляция.

Ответные пакеты,

поступающие

снаружи, соответствуют

созданной

трансляции

и поэтому

пропускаются.

Если для пакетов,

поступающих

снаружи, соответствующей

трансляции

не существует

(а она может

быть созданной

при инициации

соединения

или статической),

они не пропускаются.

Недостатки:

Не все протоколы

могут "преодолеть"

NAT. Некоторые

не в состоянии

работать, если

на пути между

взаимодействующими

хостами есть

трансляция

адресов. Некоторые

межсетевые

экраны, осуществляющие

трансляцию

IP-адресов, могут

исправить этот

недостаток,

соответствующим

образом заменяя

IP-адреса не только

в заголовках

IP, но и на более

высоких уровнях

(например, в

командах протокола

FTP). См. Application-level

gateway.

Из-за трансляции

адресов "много

в один" появляются

дополнительные

сложности с

идентификацией

пользователей

и необходимость

хранить полные

логи трансляций.

DOS со стороны

узла, осуществляющего

NAT – если NAT используется

для подключения

многих пользователей

к одному и тому

же сервису, это

может вызвать

иллюзию DOS

атаки на сервис

(множество

успешных и

неуспешных

попыток). Например,

избыточное

количество

пользователей

ICQ за NAT’ом приводит

к проблеме

подключения

некоторых

пользователей

из-за превышения

допустимой

скорости коннектов

к серверу. Частичным

решением проблемы

является

использование

пула адресов

(группы адресов),

для которых

осуществляется

трансляция.

Сложности

в работе с

пиринговыми

сетями, в которых

необходимо

не только

инициировать

исходящие

соединения,

но также принимать

входящие.

В своей простейшей

конфигурации

транслятор

сетевых адресов

(NAT) функционирует

на маршрутизаторе,

соединяющем

две сети; одна

из этих сетей

(спроектированная

как внутренняя)

адресуется

с помощью либо

частных, либо

устаревших

адресов, которые

нужно конвертировать

в легальные

адреса, перед

тем как пакеты

направляются

в другую сеть

(спроектированную

как внешняя).

Трансляция

происходит

в конъюнкции

с маршрутизацией,

таким образом,

при желании

трансляцию

NAT можно просто

производить

на маршрутизаторе

доступа к клиентской

части Internet.

Компонент

NAT, установленный

на маршрутизаторе,

обеспечивает

трансляцию

сетевых адресов

в адреса области

RFC 1631. Целью NAT является

обеспечение

полной функциональности,

как если бы

частная сеть

имела глобальные

уникальные

адреса и компонента

NAT не существовало.

Команды

конфигурации.

Команды

конфигурации

интерфейса:

ip nat inside | outside

Нужно обозначить

интерфейс как

внешний или

внутренний.

Объектом трансляции

будут пакеты,

поступающие

на обозначенный

интерфейс.

Команды общей

конфигурации:

Назначение

пула

ip nat

pool <name>

<start-ip>

<end-ip>

netmask <netmask>

| prefix-length <prefix-length> [ type rotary ]

При назначении

адресного пула

используется

начальный

адрес, конечный

адрес и маска

сети. При необходимости

именно эти

адреса будут

распределяться.

Разблокировка

трансляции

адресов внутренних

источников

ip nat inside source list <acl> pool <name>

[overload] |static <local-ip><global-ip>

Первое выражение

разблокирует

динамическую

трансляцию.

Пакеты, отправленные

из адресов,

соответствующих

адресам в списке

простого доступа,

транслируются,

используя

глобальные

адреса, распределяемые

из названного

пула. Факультативное

ключевое слово

[overload] разблокирует

трансляцию

порта для UDP и

TCP.

Разблокировка

трансляции

адресов внутренних

пунктов назначения

ip nat inside destination list <acl> pool <name>

|

static <global-ip> <local-ip>

Эта команда

подобна команде

"Разблокировка

трансляции

адресов внутренних

источников".

Чтобы динамическая

трансляция

осуществлялась,

пул следует

определить

как ротационный.

Разблокировка

трансляции

адресов внешних

источников

ip nat outside source list <acl> pool <name>

|

static <global-ip> <local-ip>

Первое выражение

(list..pool..) разблокирует

динамическую

трансляцию.

Пакеты, отправленные

из адресов,

соответствующих

адресам в списке

простого доступа,

транслируются,

используя

глобальные

адреса, распределяемые

из названного

пула. Второе

выражение

(static...) задает одиночную

статическую

трансляцию

Показ активной

трансляции.

show ip nat translations [ verbose ]

Настройку

будем производить

на маршрутизаторе

Router0

| Действие |

Команда |

| Определить

пул адресов,

состоящий из

адресов реальных

узлов |

ip

nat pool nats 19.7.1.1 19.7.1.20 netmask 255.255.255.0 |

| Определить

список доступа,

разрешающий

адрес виртуального

узла |

ip

nat inside source list 1 interface FastEthernet1/0 overload |

| Указать

внутренний

интерфейс |

interface

FastEthernet0/0 |

| Пометить

данный интерфейс,

как принадлежащий

внутренней

сети |

ip nat

inside |

| Указать

внешний интерфейс |

interface

FastEthernet1/0 |

| Пометить

данный интерфейс,

как принадлежащий

внешней сети |

ip nat

outside |

Просмотреть

текущее состояние

NAT можно при помощи

следующих

команд:

| Действие |

Команда |

| Показать

активные

трансляции |

show

ip nat translations [verbose] |

| Показать

статистику

трансляций |

show

ip nat statistics |

1.9 Настройка

STP

Spanning Tree Protocol

– сетевой протокол,

работающий

на втором уровне

модели OSI. Основан

на одноимённом

алгоритме,

разработчиком

которого является

Радья Перлман.

Основной

задачей STP является

приведение

сети Ethernet

с множественными

связями к древовидной

топологии,

исключающей

циклы пакетов.

Происходит

это путём

автоматического

блокирования

ненужных в

данный момент

для полной

связности

портов. Протокол

описан в стандарте

IEEE 802.1D.

Принцип

действия

В сети выбирается

один корневой

мост (Root Bridge).

Далее каждый,

отличный от

корневого,

мост просчитывает

кратчайший

путь к корневому.

Соответствующий

порт называется

корневым портом

(Root Port). У любого

не корневого

коммутатора

может быть

только один

корневой порт!

После этого

для каждого

сегмента сети

просчитывается

кратчайший

путь к корневому

порту. Мост,

через который

проходит этот

путь, становится

назначенным

для этой сети

(Designated Bridge). Непосредственно

подключенный

к сети порт

моста – назначенным

портом.

Далее на всех

мостах блокируются

все порты, не

являющиеся

корневыми и

назначенными.

В итоге получается

древовидная

структура

(математический

граф) с вершиной

в виде корневого

коммутатора.

Важные правила

Корневым

(root-овым) коммутатором

назначается

коммутатор

с самым низким

BID (Bridge ID)

Возможны

случаи, когда

приоритет у

двух и более

коммутаторов

будет одинаков,

тогда выбор

корневого

коммутатора

(root-а) будет происходит

на основании

MAC-адреса коммутатора,

где корневым

(root) коммутатором

станет коммутатор

с наименьшим

MAC-адресом.

Коммутаторы,

по умолчанию,

не измеряют

состояние

сети, а имеют

заранее прописанные

настройки.

Каждый порт

имеет свою

стоимость

(cost) соединения,

установленную

либо на заводе-изготовителе

(по умолчанию),

либо вручную.

Алгоритм

действия

STP (Spanning Tree Protocol)

После включения

коммутаторов

в сеть, по умолчанию

каждый (!) коммутатор

считает себя

корневым (root).

Затем коммутатор

начинает посылать

по всем портам

конфигурационные

Hello BPDU пакеты раз

в 2 секунды.

Исходя из

данных Hello BPDU пакетов,

тот или иной

коммутатор

приобретает

статус root, т.е.

корня.

После этого

все порты кроме

root port и designated port блокируются.

Происходит

посылка Hello-пакетов

раз в 2 секунды,

с целью препятствия

появления

петель в сети.

Эволюция

и расширения

Rapid Spanning Tree Protocol (RSTP)

Rapid STP (RSTP) характеризуется

значительными

усовершенствованиями

STP, среди которых

необходимо

отметить уменьшение

времени сходимости

и более высокую

устойчивость.

Описан в стандарте

IEEE 802.1w (впоследствии

включен в

802.1D-2004).

Per-VLAN

Spanning Tree

(PVST)

Per-VLAN STP (PVSTP) в соответствии

с названием

расширяет

функционал

STP для использования

VLAN. В рамках

данного протокола

в каждом VLAN работает

отдельный

экземпляр STP.

Является

проприетарным

расширением

Cisco, впоследствии

стал с незначительными

ограничениями

поддерживаться

другими производителями

. Изначально

протокол PVST работал

только через

ISL-транки,

потом было

разработано

расширение

PVST+, которое позволяло

работать через

гораздо более

распространённые

802.1Q-транки.

Существуют

реализации,

объединяющие

свойства PVST+ и

RSTP, поскольку

эти расширения

затрагивают

независимые

части протокола,

в результате

получается

(в терминологии

Cisco) rapid-pvst.

Multiple Spanning Tree Protocol (MSTP)

Multiple STP (MSTP)

является наиболее

современной

стандартной

реализацией

STP, учитывающей

все достоинства

и недостатки

предыдущих

решений. Описана

в стандарте

IEEE

802.1s (впоследствии

включен в

802.1Q-2003). В отличие

от PVST+, в котором

число экземпляров

связующего

дерева (spanning tree) равно

числу виртуальных

сетей, MSTP предполагает

конфигурирование

необходимого

количества

экземпляров

вне зависимости

от числа виртуальных

сетей (VLAN) на

коммутаторе.

В один экземпляр

MST могут входить

несколько

виртуальных

сетей. Однако,

все свичи,

участвующие

в MST, должны иметь

одинаково

сконфигурированные

группы виланов

(MST instances), что ограничивает

гибкость при

изменении

конфигурации

сети.

Корневым

мостом в нашей

сети будет

коммутатор

Switch1

для включения

STP

наберем:

Switch(config)#spanning-tree mode pvst

Switch(config)#spanning-tree

vlan 2,5 root primary

Заключение

Одним

из наиболее

важных факторов

в обеспечении

быстрой и устойчивой

работы сети

является ее

проектирование.

Неудачное

проектирование

может привести

к возникновению

множества

непредвиденных

проблем, а рост

сети будет

затруднен или

станет невозможным.

Цели проектирования

локальных сетей

включают в себя

функциональность,

расширяемость,

адаптируемость

и управляемость.

Процесс

проектирования

включает в себя

следующие

этапы:

• сбор пользовательских

требований

и ожиданий;

• определение

нагрузки в

настоящее время

и в будущем, с

учетом возможного

роста сети и

характера

размещения

серверов;

• определение

всех устройств

1-го, 2-го и 3-го уровней

наряду с топологиями

локальной и

распределенной

сети;

• документирование

физической

и логической

реализации

сети.

Основная

цель моей работы

– проектирование

современных

информационных

локальных и

глобальных

вычислительных

сетей (ЛВС и

ГВС) – достигнута.

Из приложения

видно, что настройки

сети были произведены

правильно.

Список литературы

Амато

Вито. Основы

организации

сетей Cisco,

том 1. М.: Издательский

дом "Вильяме",

2004. – 512с.

Амато

Вито. Основы

организации

сетей Cisco,

том 2. М.: Издательский

дом "Вильяме",

2004. – 464с.

chtotakoe/articles/vlan_403.html

ru./wiki/VLAN

xgu/wiki/VLAN

xgu/wiki/802.1Q

ru./wiki/DHCP

citforum/internet/tifamily/dhcpcon.shtml

book.itep/4/44/rip44111.htm

book.itep/4/44/osp44112.htm

ru./wiki/DNS

citforum/internet/dns/

info.nic/st/8/

ru./wiki/HTTP

ru./wiki/NAT

eserv/NAT

ru./wiki/STP

xgu/wiki/STP_%D0%B2_Cisco

Приложения

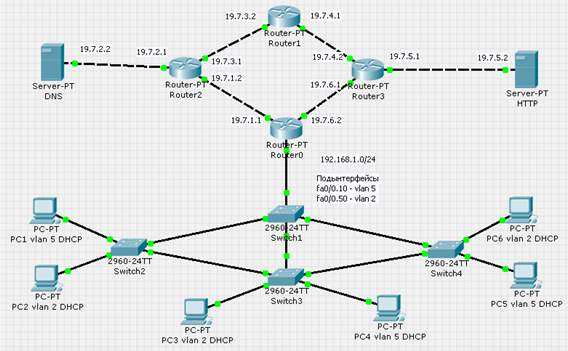

Топология

сети

Сети и подсети

Внешняя сеть

| Идентификатор

сети |

Диапазон

адресов |

Маска

подсети |

| 19.7.1.0 |

19.

7.1.1

- 19.

7.1.255 |

255.255.255.0 |

| 19.

7.2.0 |

19.7.2.1

- 19.7.2.255 |

255.255.255.0 |

| 19.

7.3.0 |

19.7.3.1

- 19.7.3.255 |

255.255.255.0 |

| 19.

7.4.0 |

19.7.4.1

- 19.7.4.255 |

255.255.255.0 |

| 19.7.5.0 |

19.7.5.1

- 19.7.5.255 |

255.255.255.0 |

| 19.7.6.0 |

19.7.6.1

- 19.7.6.255 |

255.255.255.0 |

Внутренняя

сеть 192.168.1.0/24

на 2 подсети

| Идентификатор

сети |

Диапазон

адресов |

Маска

подсети |

| 192.168.2.0 |

192.168.1.1

- 192.168.1.126 |

192.168.1.0 |

| 192.168.1.128 |

192.168.1.129

- 192.168.1.254 |

192.168.1.128 |

Листинг

конфигурации

Switch4

Switch>enable

Switch#configure terminal

Switch(config)#vlan 2

Switch(config-vlan)#name vlan2

Switch(config-vlan)#exit

Switch(config)#vlan 5

Switch(config-vlan)#name vlan5

Switch(config-vlan)#exit

Switch(config)#interface fastethernet0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 5

Switch(config-if)#exit

Switch(config)#interface fastethernet0/2

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 2

Switch(config-if)#exit

Switch(config)#interface fastethernet0/3

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#interface fastethernet0/4

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#exit

Листинг

конфигурации

Switch2

Switch>enable

Switch#configure terminal

Switch(config)#vlan 2

Switch(config-vlan)#name vlan2

Switch(config-vlan)#exit

Switch(config)#vlan 5

Switch(config-vlan)#name vlan5

Switch(config-vlan)#exit

Switch(config)#interface fastethernet0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport

access vlan 5

Switch(config-if)#exit

Switch(config)#interface fastethernet0/2

Switch(config-if)#switchport mode access

Switch(config-if)#switchport

access vlan 2

Switch(config-if)#exit

Switch(config)#interface fastethernet0/3

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#interface

fastethernet0/4

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#exit

Листинг

конфигурации

Switch3

Switch>enable

Switch#configure terminal

Switch(config)#vlan 2

Switch(config-vlan)#name vlan2

Switch(config-vlan)#exit

Switch(config)#vlan 5

Switch(config-vlan)#name vlan5

Switch(config-vlan)#exit

Switch(config)#interface fastethernet0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access

vlan 2

Switch(config-if)#exit

Switch(config)#interface fastethernet0/2

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access

vlan 5

Switch(config-if)#exit

Switch(config)#interface fastethernet0/3

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#interface

fastethernet0/4

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#interface fastethernet0/5

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#exit

Листинг

конфигурации

Switch1

Switch>enable

Switch#configure terminal

Switch(config)#vlan 2

Switch(config-vlan)#name vlan2

Switch(config-vlan)#exit

Switch(config)#vlan 5

Switch(config-vlan)#name vlan5

Switch(config-vlan)#exit

Switch(config)#interface fastethernet0/1

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#interface fastethernet0/2

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#interface fastethernet0/3

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#interface

fastethernet0/4

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#spanning-tree mode pvst

Switch(config)#spanning-tree vlan 2,5 root primary

Switch(config)#exit

Листинг

конфигурации

Router0

Router>enable

Router#configure terminal

Router(config)#interface FastEthernet

0/0

Router(config-if)#no shutdown

Router(config-if)#ip nat inside

Router(config-if)#exit

Router(config)#interface FastEthernet0/0.10

Router(config-subif)#encapsulation dot1Q 2

Router(config-subif)#ip address

192.168.1.1 255.255.255.128

Router(config-subif)#exit

Router(config)#interface FastEthernet0/0.50

Router(config-subif)#encapsulation dot1Q 5

Router(config-subif)#ip address

192.168.1.129 255.255.255.128

Router(config-subif)#exit

Router(config)#ip dhcp pool vlan2

Router(config-pool)#network

192.168.1.0 255.255.255.128

Router(config-pool)#default-router

19.7.1.1

Router(config-pool)#dns-server

19.7.2.2

Router(config)# ip dhcp pool vlan5

Router(config-pool)#network

192.168.1.128 255.255.255.128

Router(config-pool)#default-router

19.7.1.1

Router(config-pool)#dns-server

19.7.2.2

Router(config)#interface FastEthernet

1/0

Router(config-if)#ip address 19.7.1.1

255.255.255.0

Router(config-if)#ip nat outside

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#interface FastEthernet

2/0

Router(config-if)#ip address 19.7.6.2

255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#router rip

Router(config-router)#version 2

Router(config-router)#network

19.7.0.0

Router(config-router)#network

192.168.1.0

Router(config-router)#exit

Router(config)#router ospf 90

Router(config-router)#network

19.7.1.0 0.0.0.255 area 0

Router(config-router)#network

19.7.6.0 0.0.0.255 area 0

Router(config-router)#network

192.168.1.0 0.0.0.255 area 0

Router(config-router)#exit

Router(config)#ip nat pool nats

19.7.1.1 19.7.1.20 netmask 255.255.255.0

Router(config)#ip nat inside source

list 1 interface FastEthernet1/0 overload

Router(config)#access-list 1 permit

192.168.1.0 0.0.0.255

Листинг

конфигурации

Router2

Router>enable

Router#configure terminal

Router(config)#interface FastEthernet

0/0

Router(config-if)#ip address 19.7.2.1

255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#interface FastEthernet

1/0

Router(config-if)#ip address 19.7.1.2

255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#interface FastEthernet

2/0

Router(config-if)#ip address 19.7.3.1

255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#router rip

Router(config-router)#version 2

Router(config-router)#network

19.7.0.0

Router(config-router)#exit

Router(config)#router ospf 90

Router(config-router)#network

19.7.1.0 0.0.0.255 area 0

Router(config-router)#network

19.7.2.0 0.0.0.255 area 0

Router(config-router)#network

19.7.3.0 0.0.0.255 area 0

Router(config-router)#exit

Листинг

конфигурации

Router1

Router>enable

Router#configure terminal

Router(config)#interface FastEthernet

0/0

Router(config-if)#ip address 19.7.3.2

255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#interface FastEthernet

1/0

Router(config-if)#ip address 19.7.4.1

255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#router rip

Router(config-router)#version 2

Router(config-router)#network

19.7.0.0

Router(config-router)#exit

Router(config)#router ospf 90

Router(config-router)#network

19.7.3.0 0.0.0.255 area 0

Router(config-router)#network

19.7.4.0 0.0.0.255 area 0

Router(config-router)#exit

Router(config)#exit

Листинг

конфигурации

Router3

Router>enable

Router#configure terminal

Router(config)#interface FastEthernet

0/0

Router(config-if)#ip address 19.7.5.1

255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#interface FastEthernet

1/0

Router(config-if)#ip address 19.7.4.2

255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#interface FastEthernet

2/0

Router(config-if)#ip address 19.7.6.1

255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#router rip

Router(config-router)#version 2

Router(config-router)#network

19.7.0.0

Router(config-router)#exit

Router(config)#router ospf 90

Router(config-router)#network

19.7.4.0 0.0.0.255 area 0

Router(config-router)#network

19.7.5.0 0.0.0.255 area 0

Router(config-router)#network

19.7.6.0 0.0.0.255 area 0

Router(config-router)#exit

Router(config)#exit

Размещено

на