Модернизация программной защиты ОАО «Альфапроект» для разграничения доступа

СОДЕРЖАНИЕ

Термины 3

Введение 4

1 Аналитическая часть 6

1.1 Структура предприятия и характеристика его информационных технологий 6

1.2 Угрозы информационной безопасности предприятия ОАО «Альфапроект» и описание возможного ущерба от их реализации 12

2 Анализ системы обеспечения информационной безопасности

и выбор метода ее модернизации 24

2.1Методы и средства защиты информации в сетях 24

2.2 Определение классов защищенности 27

2.3 Средства защиты информации, используемые на предприятии 32

2.4 Анализ соответствия требованиям по защите информации и

выбор метода к повышению ее безопасности 36

3 Модернизация программной защиты ОАО «Альфапроект» для разграничения доступа 39

3.1 Разработка модели разграничения доступа 39

3.2 Разработка алгоритма программы 48

3.3 Выбор среды программирования 54

3.4 Характеристика разработанной программы для назначения

прав доступа 58

3.5 Внедрение программы в систему программного обеспечения

ОАО «Альфапроект» 61

4 Обоснование экономической эффективности проекта 63

4.1 Определение трудоемкости и расчет себестоимости

программного продукта 63

4.2 Расчет экономического эффекта от внедрения программы 71

5 мероприятия по технике безопасности и охране труда 74

Заключение 79

Список использованных источников 80

Приложение А

Приложение Б

ТЕРМИНЫ

АСОД – автоматизированная система обработки данных, основанная на использовании электронных вычислительных машин.

АРМ – автоматизированное рабочее место – персональный компьютер, оснащенный совокупностью персонально ориентированных функциональных и обеспечивающих информационных технологий и размещенный непосредственно на рабочем месте.

Виртуальная ЛВС – сеть, полученная путем протокольной адресации серверов.

Документооборот – система создания, интерпретации, передачи, приема и архивирования документов, а также контроля за их исполнением и защиты от несанкционированного доступа.

Информационная безопасность (ИБ) – состояние сохранности информационных ресурсов и защищенности законных прав личности и общества в информационной сфере.

Операционная система (ОС) – комплекс взаимосвязанных программ, предназначенных для управления ресурсами вычислительного устройства и организации взаимодействия с пользователем.

Программное обеспечение (ПО) – все или часть программ, процедур, правил и соответствующей документации системы обработки информации.

Сервер – персональная или виртуальная ЭВМ, обслуживающая запросы клиента.

ARP-spoofing – техника сетевой атаки, применяемая преимущественно в Ethernet, основанная на использовании недостатков протокола ARP и позволяющая перехватывать трафик между узлами, которые расположены в пределах одного широковещательного домена.

Internet – глобальная компьютерная сеть. Технология сетевого взаимодействия между компьютерами разных типов.

ВВЕДЕНИЕ

Любая деятельность людей всегда связывалась с получением информации. Сегодня она становится главным ресурсом научно-технического и социально-экономического развития мирового сообщества. Любая предпринимательская и государственная деятельность тесно связана с получением и использованием разнообразных информационных по�токов. Поэтому даже небольшая приостановка информационных потоков может привести к серьезному кризису в работе той или иной организации, а возможно, даже ряду организаций, тем самым повлечь за собой конфликты интересов. Именно по этой причине в современных рыночно-конкурентных условиях возникает масса проблем, связанных не только с обеспе�чением сохранности коммерческой информации как вида ин�теллектуальной собственности, но и физических, и юридических лиц, их имущественной собственности и личной безопасности. Таким образом, информация рассматривается как товар.

Информационная безопасность – сравнительно молодая, быстро развивающаяся область информационных технологий. Правильный подход к проблемам информационной безопасности начинается с выявления субъектов информационных отношений и интересов этих субъектов, связанных с использованием информационных систем. Угрозы информационной безопасности – это оборотная сторона использования информационных технологий.

Защита информации в современных условиях становится все более слож�ной проблемой, что обусловлено рядом причин, основными из кото�рых являются: массовое распространение средств электронной вычислитель�ной техники; усложнение шифровальных технологий; необходимость защиты не только государственной и военной тайны, но и промышленной, коммерческой и финансовой тайн; расширяющиеся возможности несанк�ционированных действий над информацией.

Система безопасности должна не столько ограничивать допуск пользователей к информационным ресурсам, сколько определять их полномочия на доступ к данной информации, выявлять аномальное использование ресурсов, прогнозировать аварийные ситуации с устранением их последствий.

В настоящее время широкое распространение получили методы несанкционированного добывания информации. Их целью является, прежде всего - коммерческий интерес. Информация разнохарактерна и имеет различную ценность, а степень ее конфиденциальности зависит от того, кому она принадлежит.

Параллельно с развитием средств вычислительной техники, появляются все новые способы нарушения безопасности информации, при этом старые виды атак никуда не исчезают, а лишь ухудшают ситуацию.

Проблемных вопросов по защите информации множество, их решение зависит от объективных и субъективных факторов, в том числе и дефицита возможностей.

Таким образом, приведенные факты делают проблему проектирования эффективной системы защиты информации актуальной на сегодняшний день.

1 Аналитическая часть

- Структура предприятия и характеристика его информационных технологий

Предприятие «Альфапроект» находится в г.Курск и имеет в своем составе два филиала, расположенных в области: поселок Прямицино и Ушаково.

Деятельностью организации «Альфапроект» является комплекс услуг по разработке проектной документации промышленных и гражданских объектов капитального строительства, реконструкции и техническому перевооружению, а также услуги в области стандартизации и метрологии. Проектирование производственных помещений, включая размещение машин и оборудования, промышленный дизайн является основным направлением работы компании.

На рисунке 1.1 изображена организационная структура ОАО «Альфапроект».

Из структуры видно, что предприятие разделено на отделы, выполняющие определенные задачи в зависимости от их назначения. Управление главного офиса осуществляет непосредственно управление и контроль за выполнением работ каждого отдела. Управление отделами осуществляют ведущие специалисты, то есть начальники отделов. Каждый отдел в свою очередь имеет свой штат сотрудников.

Структура предприятия имеет иерархический тип, что позволяет обеспечить четкое управление и выполнение работ в короткие сроки. Но своевременное выполнение работ также зависит от технологического процесса.

На рисунке 1.2 представлена структурная схема производственного документооборота ОАО «Альфапроект».

Согласно схеме производственного документооборота, заказчик подает перечень документов необходимых для проекта или составления любого другого вида заказа в отдел приема/выдачи документов, где составляется квитанция стоимости оказываемой услуги, необходимая для отчетности в бухгалтерии. После предварительной оплаты подается заявка на составление технической документации объекта, которая впоследствии отправляется в архив. Далее в экономическом отделе проводится оценка стоимости будущего объекта, которая также отправляется в архив. Все управление процессом, по-прежнему, ведет главный офис.

Рисунок 1.1– Организационная структура ОАО «Альфапроект»

Рисунок 1.2 – Структурная схема производственного документооборота

Все этапы производственного документооборота, а, следовательно, и само предприятие обслуживается высокотехнологичным оборудованием. Вся документация хранится в компьютерном исполнении, чертежи на крупные объекты выполняются с помощью специальных плоттеров, которыми оснащено главное отделение и филиалы. Предприятие ОАО «Альфапроект» использует современные технологии передачи и хранения данных.

Все используемые компьютеры объединены в локальную вычислительную сеть (ЛВС), которая в свою очередь, для обеспечения сохранности данных, поделена на независимые сегменты (производственные отделы) при помощи технологии VLAN. Из локальной сети работники имеют выход в Internet для поиска необходимых материалов и обмена электронной почтой. Работа пользователей всех подразделений в единой информационной базе данных позволяет вести автоматизированный учет выполнения работ по технической инвентаризации. Программа автоматически проверяет наличие информации об объекте недвижимости и правообладателях в базе данных, верность внесения адресов объектов. Это позволяют исключить дублирование информации и избавиться от неконтролируемого разрастания базы данных.

Пользовательские рабочие места подключаются к серверам предприятия в терминальном режиме, что обеспечивает высокие показатели скорости работы приложений на удаленных терминалах.

Также с использованием терминального доступа реализована работа в программе «1С Бухгалтерия». Это решение позволяет хранить информацию на центральном сервере предприятия, что гарантирует сохранность данных, и обеспечивает оперативный контроль и получение информации о финансово-хозяйственной деятельности подразделений.

На предприятии ОАО «Альфапроект» используется программный комплекс Inter Base SQL server, обеспечивающий полный рабочий процесс предприятия от приема заявок до сдачи дел в электронный архив.

Комплекс постоянно модифицируется с учетом требований организации по документообороту. Программный комплекс рассчитан на эксплуатацию с использованием технологии VPN и при своей работе требует минимальных сетевых ресурсов.

Филиалы организации подключены через каналы регионального провайдера к сети главного офиса с использованием технологии VPN (виртуальная частная сеть). Технология VPN была выбрана для этих целей как обеспечивающая надежную систему передачу данных и высокий уровень защиты информации от неправомерного доступа извне. Применение технологии VPN реализует:

- Единое пространство сети предприятия;

- Полную прозрачность сети для сотрудников;

- Защиту информации от несанкционированного доступа сторонних лиц;

- Внедрение единой АСУ в существующие структуры сетей компании и полную интеграцию в существующий производственный документооборот;

- Масштабирование существующей сети предприятия и подключение дополнительных офисов компании в единую сеть предприятия;

- Голосовую связь внутри сети;

Работу VPN поддерживают и обслуживают четыре сервера на базе ОС Windows 7 и телекоммуникационное оборудование Cisco. ЛВС предприятия имеет две точки подключения к глобальной сети Internet, что позволяет повысить надежность передачи данных.

По верху ЛВС предприятия развернута служба каталогов АctiveDirectory, позволяющая в полной мере управлять доступом пользователей и групп к информационным ресурсам. На рисунке 1.3 изображена структурная схема ЛВС ОАО «Альфапроект».

Рисунок 1.3 – Структурная схема ЛВС ОАО «Альфапроект»

Рассмотримены основные сетевые информационные технологии, обеспечивающие стабильность и защищенность работы в ЛВС ОАО «Альфапроект».

VLAN (Virtual Local Area Network) - группа устройств, имеющих возможность взаимодействовать между собой напрямую на канальном уровне, хотя физически при этом они могут быть подключены к разным сетевым коммутаторам. И наоборот, устройства, находящиеся в разных VLAN'ах, невидимы друг для друга на канальном уровне, даже если они подключены к одному коммутатору, и связь между этими устройствами возможна только на сетевом и более высоких уровня[1].

В современных сетях VLAN — главный механизм для создания логической топологии сети, не зависящей от её физической топологии. VLAN используются для сокращения широковещательного трафика в сети. Имеют большое значение с точки зрения безопасности, в частности как средство борьбы с ARP-spoofing'ом.

VPN (Virtual Private Network — виртуальная частная сеть) — технология, позволяющая обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (Internet). Уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям, благодаря использованию средств криптографии (шифрования, аутентификации, инфраструктуры открытых ключей). В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов: узел-узел, узел-сеть и сеть-сеть.

Active Directory – реализация службы каталогов корпорации Microsoft для операционных систем семейства Windows NT. Active Directory позволяет администраторам использовать групповые политики для обеспечения единообразия настройки пользовательской рабочей среды, развёртывать и обновлять прикладное и серверное ПО на всех компьютерах в сети. Active Directory хранит данные и настройки среды в централизованной базе данных. Сети Active Directory могут быть различного размера: от нескольких сотен до нескольких миллионов объектов. Служба каталогов является как средством администратора, так и средством конечного пользователя. По мере роста числа объектов в сети повышается значение службы каталогов.

DNS (Domain Name System – система доменных имён) – компьютерная распределённая система для получения информации о доменах. Чаще всего используется для получения IP-адреса по имени хоста (компьютера или устройства), получения информации о маршрутизации почты, обслуживающих узлах для протоколов в домене.

Основой DNS является представление об иерархической структуре доменного имени и зонах. Каждый сервер, отвечающий за имя, может делегировать ответственность за дальнейшую часть домена другому серверу, что позволяет возложить ответственность за актуальность информации на серверы различных организаций, отвечающих только за «свою» часть доменного имени.

DNS важна для работы Интернета, т.к. для соединения с узлом необходима информация о его IP-адресе, а для людей проще запоминать буквенные (обычно осмысленные) адреса, чем последовательность цифр IP-адреса. В некоторых случаях это позволяет использовать виртуальные серверы, например, HTTP-серверы, различая их по имени запроса.

1.2 Угрозы информационной безопасности предприятия ОАО «Альфапроект» и описание возможного ущерба от их реализации

Информационная безопасность - это защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры.

Информационные ресурсы — отдельные документы и отдельные массивы документов, документы и массивы документов в информационных системах (библиотеках, архивах, фондах, банках данных, других информационных системах). Отношения по поводу права собственности на информационные ресурсы регулируются соответствующим гражданским законодательством.

Классификация угроз информационной безопасности автоматизированных систем обработки данных (АСОД) необходима из-за того, что современные средства вычислительной техники и накапливаемая ими информация подвержена случайным влияниям чрезвычайно большого числа факторов. Таким образом, пропадает необходимость описания полного множества угроз. Вследствие чего для защищаемой системы необходимо определить не полный перечень угроз, а рассмотреть лишь классы угроз.

Классификация всех возможных угроз информационной безопасности АСОД может быть проведена по ряду базовых признаков. Классы угроз АСОД приведены на рисунке 1.4

В каждом классе угроз информационной безопасности можно выделить по несколько видов угроз воздействующих на автоматизированную систему обработки данных. Исходя из этого, была построена таблица видов угроз ИБ для конкретных классов угроз и их характеристика (таблица 1.1).

Рисунок 1.4 – Классы угроз АСОД

Таблица 1.1 – Характеристика видов угроз информационной безопасности АСОД для соответствующих классов

|

Вид угроз

|

Класс угроз

|

|

1

|

2

|

|

1. По природе возникновения

|

Естественные угрозы – угрозы, вызванные воздействиями на АСОД и ее компоненты объективных физических процессов или стихийных природных явлений, независящих от человека.

|

|

|

Искусственные угрозы – угрозы информационной безопасности АС, вызванные деятельностью человека.

|

|

2. По степени преднамеренности проявления

|

Угрозы случайного действия и/или угрозы, вызванные ошибками или халатностью персонала.

|

|

|

Угрозы преднамеренного действия, например, угрозы действий злоумышленника для хищения информации.

|

|

3.По непосредственному источнику угроз

|

Угрозы, непосредственным источником которых является природная среда (стихийные бедствия, магнитные бури, радиоактивное излучение).

|

|

|

Угрозы, непосредственным источником которых является человек.

|

|

|

Угрозы, непосредственным источником которых являются санкционированные программно-аппаратные средства.

|

|

|

Угрозы, непосредственным источником которых являются несанкционированные программно-аппаратные средства.

|

|

4. По положению источника угроз

|

Угрозы, источник которых расположен вне контролируемой зоны территории (помещения), на которой находится АСОД.

|

|

|

Угрозы, источник которых расположен в пределах контролируемой зоны территории (помещения), на которой находится АСОД.

|

|

|

Угрозы, источник которых имеет доступ к периферийным устройствам АСОД.

|

|

|

Угрозы, источник которых расположен в АСОД.

|

|

5. По степени зависимости от активности АСОД

|

Угрозы, которые могут проявляться независимо от активности АСОД: вскрытие шифров криптозащиты информации; хищение носителей информации (магнитных дисков, лент, микросхем памяти, запоминающих устройств и компьютерных систем).

|

|

|

Угрозы, которые могут проявляться только в процессе автоматизированной обработки данных (например, угрозы выполнения и распространения программных вирусов).

|

|

Окончание таблицы 1.1

|

|

1

|

2

|

|

6. По степени воздействия на АСОД

|

Пассивные угрозы, которые при реализации ничего не меняют в структуре и содержании АСОД (например, угроза копирования секретных данных).

|

|

|

Активные угрозы, которые при воздействии вносят изменения в структуру и содержание АСОД.

|

|

7. По этапам доступа пользователей или программ к ресурсам АСОД

|

Угрозы, которые могут проявляться на этапе доступа к ресурсам АСОД (например, угрозы несанкционированного доступа в АСОД).

|

|

|

Угрозы, которые могут проявляться после разрешения доступа к ресурсам АСОД (например, угрозы несанкционированного или некорректного использования ресурсов АСОД).

|

|

8. По способу доступа к ресурсам АСОД

|

Угрозы, направленные на использование прямого стандартного пути доступа к ресурсам АСОД.

|

|

|

Угрозы, направленные на использование скрытого нестандартного пути доступа к ресурсам АС.

|

|

9. По текущему месту расположения информации

|

Угрозы доступа к информации на внешних запоминающих устройствах

|

|

|

Угрозы доступа к информации в оперативной памяти.

|

|

|

Угрозы доступа к информации, циркулирующей в линиях связи.

|

|

|

Угрозы доступа к информации, отображаемой на терминале или печатаемой на принтере.

|

Все рассмотренные классы и виды угроз в той или иной мере присущи и АСОД в ОАО «Альфапроект».

Так же можно классифицировать угрозы согласно УК РФ и выделить следующие угрозы информационной безопасности:

- Хищение (копирование) информации.

- Уничтожение информации.

- Модификация (искажение) информации.

- Нарушение доступности (блокирование) информации.

- Отрицание подлинности информации.

- Навязывание ложной информации.

Хищение - совершенные с корыстной целью противоправные безвозмездное изъятие и (или) обращение чужого имущества в пользу виновного или других лиц, причинившее ущерб собственнику или владельцу имущества.

Копирование компьютерной информации - повторение и устойчивое запечатление информации на машинном или ином носителе.

Уничтожение - внешнее воздействие на имущество, в результате которого оно прекращает свое физическое существование либо приводятся в полную непригодность для использования по целевому назначению.

Повреждение - изменение свойств имущества при котором существенно ухудшается его состояние, утрачивается значительная часть его полезных свойств и оно становится полностью или частично непригодным для целевого использования.

Модификация компьютерной информации - внесение любых изменений, кроме связанных с адаптацией программы для ЭВМ или баз данных.

Блокирование компьютерной информации - искусственное затруднение доступа пользователей к информации, не связанное с ее уничтожением.

Обман (отрицание подлинности, навязывание ложной информации) - умышленное искажение или сокрытие истины с целью ввести в заблуждение лицо, в ведении которого находится имущество и таким образом добиться от него добровольной передачи имущества, а также сообщение с этой целью заведомо ложных сведений.

Классификация угроз наиболее наглядно будет выглядеть, если рассматривать угрозы в связке с её источником. В соответствии с данным подходом классификация угроз ИБ в ОАО «Альфапроект» будет выглядеть следующим образом (рисунок 1.5).

Все представленные угрозы могут являть преднамеренными либо непреднамеренными.

Также необходимо рассмотреть угрозы направленные на конкретные объекты АСОД в ОАО «Альфапроект». Согласно структурной схеме ЛВС, приведенной на рисунке 1.3, можно выделить следующие объекты автоматизированной системы: АРМ сотрудника, сервер БД, файловый сервер, сервер управления. Для каждого из объектов в таблице 1.2 представлены конкретные угрозы ИБ.

С позиции экономического подхода общий ущерб информационной безопасности предприятия складывается из двух составных частей: прямого и косвенного ущерба.

Прямой ущерб информационной безопасности предприятия возникает вследствие утечки конфиденциальной информации. Косвенный ущерб – потери, которые несет предприятие в связи с ограничениями на распространение информации, в установленном порядке, отнесенной к категории конфиденциальной.

Рисунок 1.5 – Классификация угроз ИБ в ОАО «Альфапроект»

Таблица 1.2. – Угрозы ИБ каждого из объектов АСОД

|

Объект АСОД

|

Угрозы ИБ

|

|

АРМ сотрудника

|

Копирование информации на носители

|

|

|

Установка и использование «левого» ПО

|

|

|

Заражение компьютера вирусами

|

|

|

Ошибки оператора при эксплуатации СВТ

|

|

|

Ошибки оператора при эксплуатации программных средств

|

|

|

Несанкционированный доступ к ресурсам АС и дальнейшего его использования (копирование, модификации, удаления)

|

|

Сервер БД

|

Копирование информации

|

|

|

Доступ к информации, путем нарушения функционирования

|

|

|

Ошибки пользователей при эксплуатации программных средств

|

|

Файловый сервер

|

Изменение информации

|

|

|

Копирование информации

|

|

|

Удаление информации

|

|

|

Разглашение защищаемой информации путем передачи носителей информации, лицам не имеющих права доступа

|

|

Сервер управления

|

Незаконное получение паролей и других реквизитов разграничения доступа.

|

|

|

Блокировка доступа зарегистрированных пользователей

|

В рамках разработки или анализа системы информационной безопасности наиболее целесообразной является качественная оценка ценности информационного ресурса со стороны владельца. В зависимости от потребностей организации, её размера или иных факторов, качественная шкала оценки может использовать такие обозначения, как «незначительный», «низкий», «средний», «высокий», «критический», под которыми подразумевается определенный интервал количественной шкалы оценки.

После составления списка угроз, составляется степень вероятности реализации (СВР) угроз. Оценивание риска, происходит путем сопоставления оценок степени тяжести последствий с оценкой СВР угроз ИБ (таблица 1.4).

На этапе оценки риска определяется потенциальный ущерб от угроз нарушения информационной безопасности для каждого ресурса или группы ресурсов. Определение степени тяжести последствий от утраты ресурсом свойств информационной безопасности необходима для того, чтобы определить: сколько будет стоить «простой» системы в течение времени, требующегося на ее восстановление и, каков будет ущерб, если эта информация станет известной конкурентам[2].

Таблица 1.4 – Сопоставления оценок степени тяжести последствий с оценкой СВР угроз ИБ

|

Степень вероятности реализации угрозы ИБ

|

Степень тяжести последствий нарушения ИБ

|

|

|

минимальная

|

средняя

|

высокая

|

критическая

|

|

нереализуемая

|

допустимый

|

допустимый

|

допустимый

|

допустимый

|

|

минимальная

|

допустимый

|

допустимый

|

допустимый

|

недопустимый

|

|

средняя

|

допустимый

|

допустимый

|

недопустимый

|

недопустимый

|

|

высокая

|

допустимый

|

недопустимый

|

недопустимый

|

недопустимый

|

|

критическая

|

недопустимый

|

недопустимый

|

недопустимый

|

недопустимый

|

При рассмотрении возможного ущерба необходимо так же рассмотреть ресурсы, используемые на предприятие. Классификация информационных ресурсов представлена на рисунке 1.7.

Рисунок 1.7 – Виды ресурсов предприятия

К ресурсам подлежащим защите относятся информационные и технические ресурсы.

В ОАО «Альфапроект» к техническим ресурсам относится:

- сервер управления;

- сервер баз данных;

- файловый сервер;

- АРМ;

- Принтеры и плоттеры;

- Сетевое оборудование (коммутаторы, маршрутизаторы).

К информационным ресурсам, находящимся в электронном виде и на бумажных носителях, данного предприятия относятся:

- Копии документов, удостоверяющих личность заказчика;

- Технические паспорта на объекты недвижимости;

- Справки о балансовой стоимости с указанием остаточной балансовой стоимости на период проведения технической инвентаризации;

- Проектная, исполнительная документация;

- Бухгалтерские отчетности.

Таким образом, электронные ресурсы предприятия ОАО «Альфапроект» имеют ограниченный доступ и относятся к конфиденциальным. Поэтому, выделенные ресурсы подвержены угрозам ИБ, и в случае реализации угроз предприятие может понести различного рода ущерб. На рисунке 1.8 представлены три вида ущерба.

Рисунок 1.8 – Виды возможного ущерба

Проявления возможного ущерба могут быть различны и иметь смешанный характер:

- моральный и материальный ущерб деловой репутации организации

- моральный, физический или материальный ущерб, связанный с разглашением персональных данных отдельных лиц;

- материальный ущерб от необходимости восстановления нарушенных защищаемых информационных ресурсов;

- материальный ущерб от невозможности выполнения взятых на себя обязательств перед третьей стороной;

- моральный и материальный ущерб от дезорганизации деятельности организации;

- материальный и моральный ущерб от нарушения международных отношений.

Также ущерб можно рассмотреть по степени тяжести последствия от угроз ИБ. На рисунке 1.9 представлена классификация ущерба по степени тяжести.

Рисунок 1.9 – Степени тяжести последствий от угроз ИБ

Исходя из описанного выше, в ОАО «Альфапроект» можно выделить ряд возможных последствий от реализации угроз ИБ. В первую очередь необходимо отметить, что ущерб в основном будет являть материальным. Основной ущерб будет приходиться на технические ресурсы, так как данный вид ресурсов предполагает использование и хранение цифровых информационных ресурсов. Но нельзя опустить тот факт, что на предприятии используются и не цифровые информационные ресурсы, хотя большая их часть имеет цифровые копии, но данные ресурсы имеют не меньшую ценность.

По степени тяжести последствий наибольшие потери возникнут в случае вывода из строя технических ресурсов ОАО «Альфапроект», так как произойдет приостановка производственного документооборота и возможна потеря цифровых информационных ресурсов, что является значительной тяжестью последствия. В случае если реализация угроз ИБ затронет лишь цифровые информационные ресурсы, тяжесть последствия может характеризоваться как средняя, в крайнем случае, например, стихийные бедствия, тяжесть может перейти в категорию значительной тяжести последствий или даже высокой. Тяжесть всех этих последствий в первую очередь зависит от конкретных угроз. Исходя из этого принципа, была составлена таблица 1.5 степени тяжести последствий от конкретных угроз ИБ в ОАО «Альфапроект».

Таблица 1.5 – Степень тяжести последствий от угроз ИБ в ОАО «Альфапроект»

|

Угроза ИБ

|

Степень тяжести последствий (ущерб)

|

|

Ошибки пользователей и системных администраторов

|

средняя - низкая

|

|

Нарушения сотрудниками фирмы установленных регламентов сбора, обработки, передачи и уничтожения информации

|

средняя

|

|

Ошибки в работе программного обеспечения

|

низкая

|

|

Отказы и сбои в работе компьютерного оборудования

|

средняя

|

|

Заражение компьютеров вирусами или вредоносными программами

|

средняя

|

|

Несанкционированный доступ (НСД) к корпоративной информации

|

средняя - значительная

|

|

Информационный мониторинг со стороны конкурирующих структур, разведывательных и специальных служб

|

средняя

|

|

Действия государственных структур и служб, сопровождающиеся сбором, модификацией, изъятием и уничтожением информации

|

средняя - значительная

|

|

Аварии, пожары, техногенные катастрофы

|

значительная - высокая

|

Информационная безопасность АСОД обеспечена в случае, если для любых информационных ресурсов в системе поддерживается определенный уровень:

- конфиденциальности (невозможности несанкционированного получения какой-либо информации);

- целостности (невозможности несанкционированной или случайной ее модификации);

- доступности (возможности за разумное время получить требуемую информацию).

Угрозы ИБ влияют не только на свойства информации, но и на технические ресурсы предприятия, поэтому система защиты информации безопасности должна отвечать следующим требованиям:

- требованиям не искаженности свойств информации;

- требованиям класса защищенности АСОД;

- требованиям класса защищенности СВТ;

- требованиям по защите информации от НСД.

Также система защиты информации должна выполнять:

- предупреждение о появлении угроз безопасности информации;

- обнаружение, нейтрализацию и локализацию воздействия угроз;

- управление доступом к защищаемой информации;

- восстановление системы защиты информации;

- регистрацию событий и попыток несанкционированного доступа;

- обеспечение контроля функционирования системы защиты.

2 АНАЛИЗ СИСТЕМЫ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ И ВЫБОР МЕТОДА ЕЕ МОДЕРНИЗАЦИИ

- Методы и средства защиты информации в сетях

На первом этапе развития концепций обеспечения безопасности данных преимущество отдавалось программным средствам защиты. Но практика показала, что для обеспечения безопасности данных этого недостаточно, и интенсивное развитие получили всевозможные устройства и системы. Постепенно, по мере формирования системного подхода к проблеме обеспечения безопасности данных, возникла необходимость комплексного применения методов защиты и созданных на их основе средств и механизмов защиты. Обычно на предприятиях в зависимости от объема хранимых, передаваемых и обрабатываемых конфиденциальных данных за информационную безопасность отвечают отдельные специалисты или целые отделы. На рисунке 2.1 представлена модель комплексной защиты информации.

Рисунок 2.1 модель комплексной защиты информации

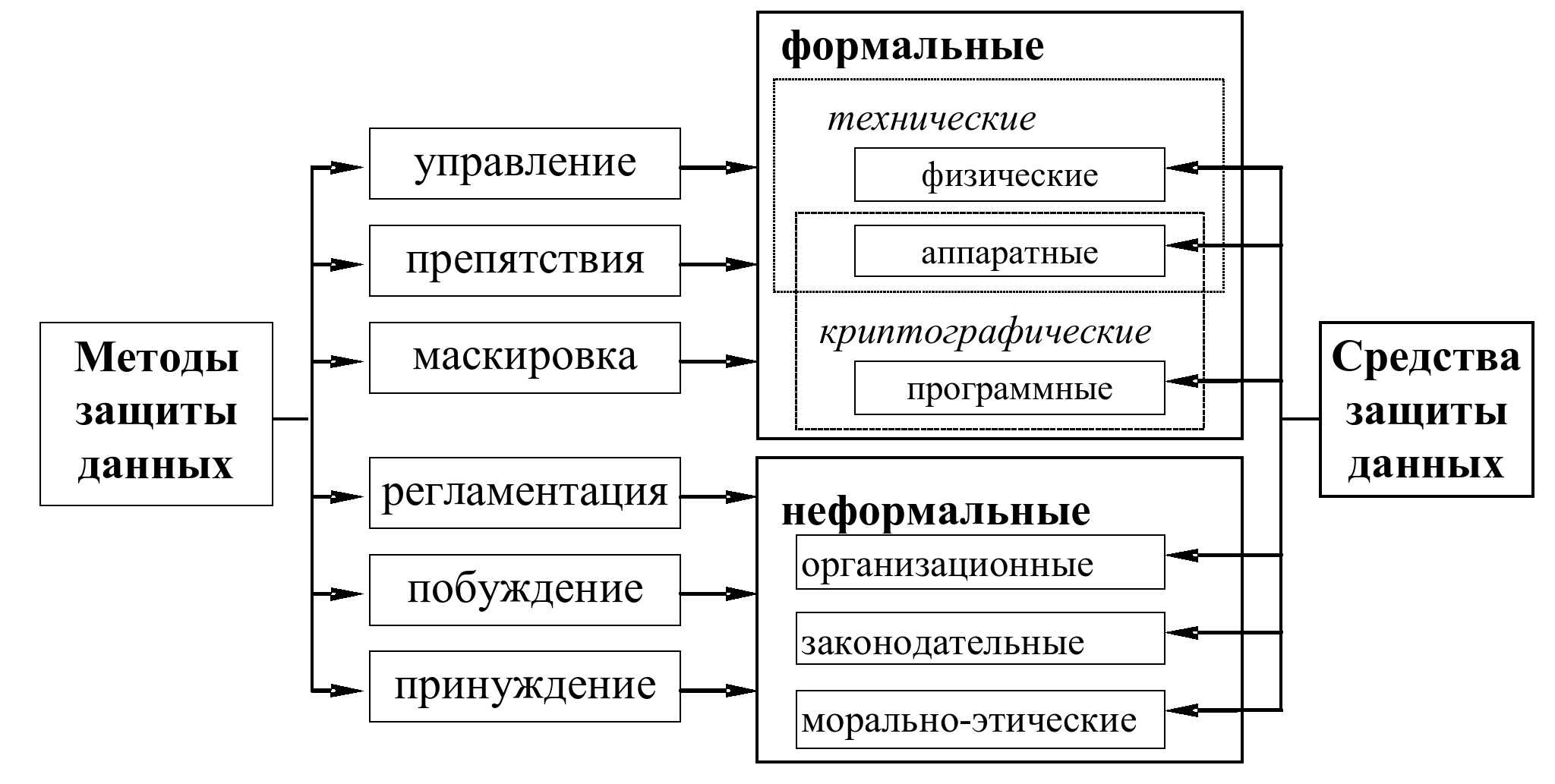

В защите информации четко выделяют два направления: защита конфиденциальности и защита работоспособности. Для выполнения этих задач существуют специальные методы и средства защиты данных, которые подробно представлены на рисунке 2.2.

Рисунок 2.2 - Классификация методов и средств защиты данных

Методы обеспечения безопасности информации в ИС делятся на: препятствие, управление доступом, механизмы шифрования (маскировка), регламентация, принуждение, побуждение, противодействие атакам вредоносных программ.

Препятствие – метод физического преграждения пути злоумышленнику к защищаемой информации (к аппаратуре, носителям информации и т.д.).

Управление доступом – методы защиты информации регулированием использования всех ресурсов ИС. Эти методы должны противостоять всем возможным путям несанкционированного доступа к информации.

Управление доступом включает:

- идентификацию пользователей, персонала и ресурсов системы;

- опознание субъекта по предъявленному им идентификатору;

- проверку полномочий;

- создание условий работы в пределах установленного регламента;

- регистрацию обращений к защищаемым ресурсам;

- при попытках несанкционированных действий.

Механизмы шифрования – криптографическое закрытие информации.

Регламентация – создание таких условий автоматизированной обработки, хранения и передачи защищаемой информации, при кото�рых нормы и стандарты по защите выполняются в наибольшей степени.

Принуждение – метод защиты, при котором пользователи и персонал ИС вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Побуждение – метод защиты, побуждающий пользователей и персонал ИС не нарушать установленные порядки за счет соблюдения сложившихся моральных и этических норм.

Противодействие атакам вредоносных программ предполагает комплекс разнообразных мер организационного характера и исполь�зование антивирусных программ. Цели принимаемых мер – это уменьшение вероятности инфицирования ИС, выявление фактов заражения системы; уменьшение последствий информационных инфекций, локализация или уничтожение вирусов; восстановление информации в ИС.

Вся совокупность технических средств подразделяется на аппаратные и физические.

Аппаратные средства – устройства, встраиваемые непосредственно в вычислительную технику, или устройства, которые сопрягаются с ней по стандартному интерфейсу.

Физические средства включают различные инженерные устройства и сооружения, препятствующие физическому проникновению злоумышленников на объекты защиты и осуществляющие защиту персонала (личные средства безопасности), материальных средств и финансов, информации от противоправных действий.

Программные средства – это специальные программы и программные комплексы, предназначенные для защиты информации в ИС.

Из средств ПО системы защиты выделим еще программные средства, реализующие механизмы шифрования (криптографии). Криптография – это наука об обеспечении секретности и/или аутентичности (подлинности) передаваемых сообщений.

Организационные средства осуществляют своим комплексом регламентацию производственной деятельности в ИС и взаимоотношений исполнителей на нормативно-правовой основе таким образом, что разглашение, утечка и несанкционированный доступ к конфиденциальной информации становится невозможным или существенно затрудняется за счет проведения организационных мероприятий.

Законодательные средства защиты определяются законодательными актами страны, которыми регламентируются правила пользования, обработки и передачи информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил.

Морально-этические средства защиты включают всевозможные нормы поведения (которые традиционно сложились ранее), складываются по мере распространения ИС в стране и в мире. Морально-этические нормы могут быть неписаные либо оформленные в некий свод правил или предписаний. Эти нормы, как правило, не являются законодательно утвержденными, но поскольку их несоблюдение приводит к падению престижа организации, они считаются обязательными для исполнения.

- Определение классов защищенности

2.2.1 Определение требуемого класса защищенности АСОД в ОАО «Альфапроект»

Для определения требуемого класса защищенности в Российской Федерации существует конкретный подход, реализованный в руководящем документе Государственной технической комиссии при Президенте РФ «Классификация автоматизированных систем и требований по защите информации» Часть 1. В данном документе вы�делено 9 классов защищенности автоматизированных систем от несанк�ционированного доступа к информации, а для каждого класса определен минимальный состав необходимых механизмов защиты и требования к содержанию защитных функций каждого из механизмов в каждом из классов систем (рисунок 2.3)[3].

Рисунок 2.3 – Классы защищенности АСОД

Классы систем разделены на три группы, причем основным критери�ем деления на группы приняты специфические особенности обработки информации.

Требования к защите растут от систем класса ЗБ к классу 1А.

Комплекс программно-технических средств и организационных решений по системе защиты информации от НСД, состоит из четырех подсистем, представленных на рисунке 2.4.

Требования к подсистемам в соответствии с классами защищенности представлены в таблице 2.1.

Рисунок 2.4 – Требования к подсистемам СЗИ

Таблица 2.1 – Требования к подсистемам СЗИ в соответствии с классами защищенности

|

Подсистемы и требования

|

Классы систем

|

|

|

3Б

|

3А

|

2Б

|

2А

|

1Д

|

1Г

|

1В

|

1Б

|

1А

|

|

1

|

2

|

3

|

4

|

5

|

6

|

7

|

8

|

9

|

10

|

|

1. подсистема управления доступом

1.1. Идентификация, проверка подлинности и контроль доступа субъектов в систему:

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

|

К терминалам, ЭВМ, каналам связи, внешним устройствам ЭВМ;

|

-

|

-

|

-

|

+

|

-

|

+

|

+

|

+

|

+

|

|

К программам;

|

-

|

-

|

-

|

+

|

-

|

+

|

+

|

+

|

+

|

|

К томам, каталогам, файлам, записям, полям записей.

|

-

|

-

|

-

|

+

|

-

|

+

|

+

|

+

|

+

|

|

1.2. Управление потоками информации

|

-

|

-

|

-

|

+

|

-

|

+

|

+

|

+

|

+

|

|

2. Подсистема регистрации и учета

2.1. регистрация и учет:

входа/выхода субъектов доступа в/из системы (узла сети);

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

|

Выдачи печатных (графических) выходных документов;

|

-

|

+

|

-

|

+

|

-

|

+

|

+

|

+

|

+

|

|

Запуска/завершения программ процессов (заданий, задач);

|

-

|

-

|

-

|

+

|

-

|

+

|

+

|

+

|

+

|

|

Окончание таблицы 2.1

|

|

1

|

2

|

3

|

4

|

5

|

6

|

7

|

8

|

9

|

10

|

|

Доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи;

|

-

|

-

|

-

|

+

|

-

|

+

|

+

|

+

|

+

|

|

Доступа программ субъектов, доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей;

|

-

|

-

|

-

|

+

|

-

|

+

|

+

|

+

|

+

|

|

Изменения полномочий субъектов доступа

|

-

|

-

|

-

|

-

|

-

|

+

|

+

|

+

|

+

|

|

Создаваемых защищаемых объектов доступа

|

-

|

-

|

-

|

+

|

-

|

-

|

+

|

+

|

+

|

|

2.2. Учет носителей информации

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

|

2.3. Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей

|

-

|

+

|

-

|

+

|

-

|

+

|

+

|

+

|

+

|

|

3. Криптографическая подсистема

3.1. Шифрование конфиденциальной информации

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

|

3.2. Шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на различных ключах.

|

-

|

-

|

-

|

-

|

-

|

-

|

-

|

-

|

+

|

|

3.3. Использование аттестованных (сертифицированных) криптографических средств.

|

-

|

-

|

-

|

+

|

-

|

-

|

-

|

+

|

+

|

|

4. Подсистема обеспечения целостности

4.1. Обеспечение целостности программных средств и обрабатываемой информации

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

|

4.2. Физическая охрана средств вычислительной техники и носителей информации

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

|

4.3. Наличие администратора (службы) защиты информации в автоматизированной системе обработки данных

|

-

|

-

|

-

|

+

|

-

|

-

|

+

|

+

|

+

|

|

4.4. Периодическое тестирование средств защиты информации несанкционированного доступа

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

|

4.5. Наличие средств восстановления средств защиты информации несанкционированного доступа

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

+

|

|

4.6. Использование сертифицированных средств защиты

|

-

|

+

|

-

|

+

|

-

|

-

|

+

|

+

|

+

|

ОАО «Альфапроект», опираясь на данный подход, АСОД необходимо отнести ко второй группе, т.к. вся обработка информации, и дальнейшее её хранение, осуществляется группой сотрудников, а это признак многопользовательских АС, но при этом пользователи работают с одинаковым уровнем доступа, это характеризует АСОД ОАО «Альфапроект», как АС второй группы. Определение класса 2-й группы защищенности АС осуществляется исходя из уровня секретности ресурсов, ресурсы подлежащие защите были определены как ограниченные в доступе и имеющие статус конфиденциальной информации, соответственно класс защищенности рассматриваемой АСОД характеризуется как «А».

Таким образом, комплекс средств защиты информации (КСЗИ) для данного предприятия должен отвечать следующим требованиям, представленным в таблице 2.1 для класса защищенности 2А.

2.2.2 Определение требуемого класса защищенности средств вычислительной техники АСОД ОАО «Альфапроект

В части 2 Руководящих документов «Классификация автоматизированных систем и требований по защите информации»[4] устанавливается классификация средств вычислительной техники (СВТ) по уровню защищенности от несанкционированного доступа (НСД) к информации на базе списка характеристик защищенности и совокупности описывающих их требований. В зависимости от реализованных моделей защиты и надежности их проверки классы подразделяются на 4 группы (рисунок 2.5).

Первая группа включает только один седьмой класс - минимальная защищенность.

Вторая группа характеризуется избирательной защитой и включает шестой и пятый классы. Избирательная защита предусматривает контроль доступа поименованных субъектов к поименованным объектам системы.

Третья группа характеризуется полномочной защитой и включает четвертый, третий и второй классы. Полномочная защита предусматривает присвоение каждому субъекту и объекту системы классификационных меток, указывающих место субъекта объекта в соответствующей иерархии.

Четвертая группа характеризуется верифицированной защитой и содержит только первый класс.

Автоматизированная система, предназначенная для обработки конфиденциальной информации, должна быть не ниже классов 3А, 2А, 1А, 1Б, 1В и использовать сертифицированные СВТ:

- не ниже 5 класса – для класса защищенности АС 2А;

- не ниже 4 класса – для класса защищенности АС 1В;

- не ниже 3 класса – для класса защищенности АС 1Б;

- не ниже 2 класса – для класса защищенности АС 1А.

Для присвоения класса защищенности система должна иметь: руководство администратора по системе, руководство пользователя, тестовую и конструкторскую документацию.

Рисунок 2.5 – Классы защищенности СВТ

В пункте 2.2.1 класс защищенности АС ОАО «Альфапроект» был определен как 2А. Целесообразно устанавливать СВТ с классом защищенности приближенным к данной категории, а именно к 5 классу защищенности. Таким образом, класс защищенности СВТ в ОАО «Альфапроект» должен быть 5.

- Средства защиты информации, используемые на предприятии

В ОАО «Альфапроект» используются все группы СЗИ. В таблице 2.4 представлены СЗИ используемые на предприятии.

Таблица 2.4 – СЗИ в ОАО «Альфапроект»

|

Группа СЗИ

|

СЗИ

|

Назначение СЗИ

|

|

Технические

(аппаратные)

|

Сигнализация проникновения на предприятие

|

Контроль от НСД на предприятие

|

|

|

Техническая охрана помещений

|

|

|

|

Отдельная серверная комната

|

|

|

|

Электронные ключи

|

Контроль от НСД к ПЭВМ

|

|

Программные

|

Развернута служба каталогов Active Directory

|

Программа для идентификации пользователей, контроля доступа

|

|

|

Установлена антивирусная системы защиты на ПЭВМ

|

Защита от вредоносного ПО

|

|

|

Брандмауэр

|

Контроль интернет трафика

|

|

|

Архивирование

|

Возможность восстановления потерянных данных в результате сбоев СВТ и ошибок сотрудников эксплуатации программных средств

|

|

Смешанные (программно аппаратные)

|

Установлена технология VPN

|

Защита и шифрования сетевого трафика во время соединения с другими филиалами

|

|

|

VLAN

|

Логическое деление ЛВС на независимые сети, защита от ARP-spoofing

|

|

Организационные

|

Заключен договор об охране помещения и территории (действует пропускной режим)

|

Юридически оформленная система административных мер, позволяющая применять взыскания или санкции к нарушителям внутренней политики безопасности, а также устанавливать достаточно четкие условия по обеспечению конфиденциальности сведений, используемых на предприятии.

|

|

|

Разработан режим и правила противопожарной безопасности

|

|

|

|

Положение о конфиденциальном документообороте

|

|

|

|

Разработаны должностные инструкции служащих, разграничивающие их права и обязанности

|

|

|

|

Дополнительные соглашения к трудовым договорам сотрудников о неразглашении ими конфиденциальной информации

|

|

|

|

Отдельная серверная комната под замком

|

|

Необходимо рассмотреть некоторые из представленных выше СЗИ, а именно:

- электронные ключи;

- служба каталогов Active Directory;

- антивирусная системы защиты на ПЭВМ;

- брандмауэр;

- архивирование;

Электронный ключ – аппаратное средство, предназначенное для защиты программного обеспечения и данных от копирования, нелегального использования и несанкционированного распространения.

В ОАО «Альфапроект» используется Электронный идентификатор Rutoken – это персональное устройство доступа к информационным ресурсам, полнофункциональный аналог смарт-карты, выполненный в виде usb-брелока. Идентификатор предназначен для безопасного хранения и использования паролей, цифровых сертификатов, ключей шифрования и ЭЦП. Ключевой элемент защиты Rutoken служит для строгой двухфакторной аутентификации, защиты электронной переписки, установления защищенных соединений, проведения финансовых транзакций и криптографической защиты информации.

Служба каталогов Active Directory (AD) — сервис, интегрированный с Windows NT Server. Она обеспечивает иерархический вид сети, наращиваемость и расширяемость, а также функции распределенной безопасности. Эта служба легко интегрируется с Интернетом, позволяет использовать простые и интуитивно понятные имена объектов, пригодна для использования в организациях любого размера и легко масштабируется. На приведенном ниже рисунке 2.6 схематично изображены основные функции службы каталогов.

Антивирусная системы защиты на ПЭВМ необходима для контроля постоянно растущих рисков полной или частичной остановки бизнес процессов в результате вирусных заражений[5].

В ОАО «Альфапроект» используется антивирусная программа ESET NOD32 Platinum Pack 4.0.

Рисунок 2.6 – Основные функции службы каталогов

Решения ESET NOD32 прошли сертификацию и получили сертификат Федеральной службы по техническому и экспортному контролю (ФСТЭК России) класса «К1». Данный сертификат подтверждает, что программные продукты ESET соответствуют требованиям, предъявляемым к информационным системам защиты персональных данных первого класса, и могут использоваться на предприятиях, обрабатывающих персональные данные высшей категории конфиденциальности.

Данная антивирусная программа обеспечивает комплексную защиту серверов для всех типов организаций, включая в себя антивирус, антишпион, антиспам, персональный файервол. Программа ориентирована на предприятия от 5 до 100 000 ПК в рамках одной структуры.

Организация надежной и эффективной системы архивации данных является одной из важнейших задач по обеспечению сохранности информации в сети. В крупных корпоративных сетях наиболее предпочтительно организовать выделенный специализированный архивационный сервер. Такой сервер автоматически производит архивирование информации с жестких дисков серверов и рабочих станций в указанное администратором локальной вычислительной сети время, выдавая отчет о проведенном резервном копировании.

Таким образом, все рассмотренные СЗИ, в комплексе, обеспечивают информационную безопасность АСОД В ОАО «Альфапроект».

- Анализ соответствия требованиям по защите информации и выбор метода к повышению ее безопасности

Необходимо проанализировать систему информационной безопасности ОАО «Альфапроект» на соответствия требованиям выставляемым АС класса защищенности от НСД. Для этого необходимо сопоставить СЗИ, используемые на предприятии, с требованиями к подсистемам СЗИ АС от НСД. Более наглядно это будет выглядеть в виде таблицы (таблица 2.5).

Таблица 2.5 – Анализ системы информационно безопасности в ОАО «Альфапроект»

|

Подсистемы и требования

|

СЗИ

|

Компетентность

|

|

1

|

2

|

3

|

|

1. подсистема управления доступом

1.1. Идентификация, проверка подлинности и контроль доступа субъектов в систему:

|

АD

|

Удовлетворяет в полной мере

|

|

К терминалам, ЭВМ, каналам связи, внешним устройствам ЭВМ;

|

АD, Firewаll, Брандмауэр

|

Удовлетворяет в полной мере

|

|

К программам;

|

АD, Электронные ключи

|

Удовлетворяет в полной мере

|

|

К томам, каталогам, файлам, записям, полям записей.

|

АD

|

Проблемы с наследованием прав доступа

|

|

1.2. Управление потоками информации

|

АD, VPN, VLАN, Firewаll, Брандмауэр

|

Удовлетворяет в полной мере

|

|

2. Подсистема регистрации и учета

2.1 регистрация и учет:

входа/выхода субъектов доступа в/из системы (узла сети);

|

АD, server 2007

|

Удовлетворяет в полной мере

|

|

2.2 Доступа программ субъектов доступа к защищаемым файлам, доступа к терминалам, ЭВМ;

|

АD, server 2007

|

Удовлетворяет в полной мере

|

Окончание таблицы 2.5

|

1

|

2

|

3

|

|

3. Подсистема обеспечения целостности

3.1. Обеспечение целостности программных средств и обрабатываемой информации

|

Средства ОС

|

Удовлетворяет в полной мере

|

|

3.3. Наличие администратора защиты информации в автоматизированной системе обработки данных

|

Присутствует

|

Удовлетворяет в полной мере

|

|

3.4. Периодическое тестирование средств защиты информации несанкционированного доступа

|

Отсутствует

|

–

|

|

3.5. Наличие средств восстановления средств защиты информации несанкционированного доступа

|

Архивирование

|

Удовлетворяет в полной мере

|

|

3.6. Использование сертифицированных средств защиты

|

Все средства сертифицированы

|

Удовлетворяет в полной мере

|

После рассмотрения удовлетворения требований к АСОД ОАО «Альфапроект» от несанкционированного доступа выявлено, что требования выставляемые АС данного класса не удовлетворяются в полной мере, а именно:

- Отсутствие периодического тестирования средств защиты информации от несанкционированного доступа. Из данной проблемы вытекает невозможность своевременно определить недостатки системы информационной безопасности

- Уязвимость в подсистеме управления доступом. Контроль доступа субъектов к томам, каталогам, файлам, записям, полям записей, проходит не корректно. Проблемы наследования прав доступа к томам, каталогам, файлам, записям, при создании сетевой папки на файловом сервере конкретного работника АС.

Система информационной безопасности не соответствует полностью требованиям по защите информации от несанкционированного доступа в полной мере для предприятия данного типа. Таким образом, система информационной безопасности ОАО «Альфапроект» нуждается в модернизации.

Первый недостаток системы не так существенен, для его решения достаточно установить специальное ПО для тестирования СЗИ.

Для решения второй проблемы необходимо рассмотреть возникновение недостатка СЗИ обеспечивающего контроля доступа субъектов к томам, каталогам, файлам, записям и полям записей. Данный контроль выполняет служба каталогов АD.

Данный недостаток заключается в следующем: для безопасной работы с информацией в ОАО «Альфапроект» используется единый файловый сервер, на котором хранится вся обрабатываемая информация, на данном сервере создана структура каталогов, повторяющая структурную организацию предприятия, т.е. для каждого отдела ОАО «Альфапроект» создан отдельный каталог, в который входят личные каталоги сотрудников предприятия. Личные каталоги сотрудников – сетевой диск, подключенный под учетной записью сотрудника с его же собственной рабочей станцией. Проблема заключается в том, что при создании сетевого диска права доступа не всегда корректно наследуются на данный ресурс. А это может повлечь за собой ряд уязвимостей данного ресурса.

Пользователи, не являющиеся владельцем ресурса, получают полные права на данный ресурс, т.е. могут его читать, записывать в него новые документы, изменять ресурс. Данные действия могут привести к модификации, потере информационного ресурса, или даже к незаконному копированию.

Чтобы избежать подобного рода событий необходимо проверять права доступа на каждый каталог на файловом сервере и исправлять несоответствия. Если этих каталогов не больше 10 то этот процесс займет незначительное время, приблизительно один рабочий день, но если их количество около 100, то данный процесс займет большое количество времени. К тому же назначение прав необходимо проводить во время отсутствия запросов к ресурсам, т.е. наилучшим временем является нерабочее время. Поэтому средствами ОС в данном случае не обойтись. Поэтому возникает необходимость в разработке программного средства обеспечивающего автоматическое разграничение прав доступа пользователей и групп к ресурсам файлового сервера. Необходимо также учесть что все сотрудники состоят в групповых политиках АD.

3 МОДЕРНИЗАЦИЯ ПРОГРАММНОЙ ЗАЩИТЫ ОАО «АЛЬФАПРОЕКТ» ДЛЯ РАЗГРАНИЧЕНИЯ ДОСТУПА

Модернизация ОАО «Альфапроект» заключается в разработке программного средства, которое обеспечит разграничение доступа пользователям и групп, состоящих в групповых политиках АD, на сетевые ресурсы данных пользователей. Но для разработки программного продукта необходимо сначала разработать модель разграничения доступа пользователей и групп к сетевым ресурсам.

3.1 Разработка модели разграничения доступа

Наибольшую популярность получили две модели разграничения доступа – дискреционный, или избирательный (discretionary access control, DAC), и мандатный, или полномочный доступ (mandatory access control, MAC). Вторая модель стала развитием первой[6].

Дискреционный контроль доступа позволяет субъектам определять права доступа к объектам при условии наличия прав собственности на данные объекты. Данный подход обеспечивает гибкость и динамичность в изменении полномочий. Матричным моделям присущи серьезные недостатки. Основной из них – это излишне детализированный уровень описания отношений субъектов и объектов. Из-за этого усложняется процедура администрирования системы защиты. Как следствие, усложнение администрирования может приводить к возникновению ошибок, росту количества уязвимостей и увеличению возможностей доступа к информации со стороны внешних и внутренних нарушителей.

С целью устранения недостатков матричных моделей были разработаны так называемые многоуровневые модели защиты, классическими примерами которых являются модель конечных состояний Белла-Ла-Падулы. Модель контроля и управления доступом Белла-ЛаПадула основана на мандатной модели управления доступом, но не полностью повторяет её. Многоуровневые модели предполагают формализацию процедуры назначения прав доступа посредством использования, так называемых меток конфиденциальности или мандатов L, назначаемых субъектам и объектам доступа . Метки доступа субъекта L() определяются в соответствии с уровнем допуска лица к информации, а для объекта доступа L() – признаками конфиденциальности информации. Наборы уровень доступа, уровень секретности описываются с помощью матрицы доступа.

Все возможные уровни допуска L четко определены и упорядочены по возрастанию секретности. Действуют два основных правила:

- Пользователь может читать только объекты с уровнем допуска не выше его собственного:

O L () L () (3.1)

2. Пользователь может изменять только те объекты, уровень допуска которых не ниже его собственного:

O L () L () (3.2)

Таким образом, многоуровневая модель предупреждает возможность преднамеренного или случайного снижения уровня конфиденциальности защищаемой информации за счет ее утечки. Согласно рисунку 3.1, эта модель препятствует переходу информации из объектов с высоким уровнем конфиденциальности и узким набором категорий доступа в объекты с меньшим уровнем конфиденциальности и более широким набором категорий доступа.

Рисунок 3.1 – Cхема мандатного доступа субъектов к объектам АС

Так как отдельно взятые категории одного уровня равнозначны, то, чтобы их разграничить наряду с многоуровневой (мандатной) моделью, требуется применение матричной модели. Данные горизонтальные связи также представлены на рисунке 3.1.[7].

Модель дискреционного доступа, предложенная Хартсоном, наиболее наглядно в формальном плане иллюстрирует дискреционный принцип разграничения доступа, выраженный языком реляционной алгебры. Ниже приведены ее основные положения в кратком изложении.

1. Система представляется совокупностью пяти наборов (множеств):

- множества пользователей U;

- множества ресурсов R;

- множества состояний S;

- множества установленных полномочий A;

- множества операций E .

2. Область безопасности представляется декартовым произведением в формуле 3.3.

A U E R S (3.3)

3. Пользователи подают запросы на доступ к ресурсам, осуществление которых переводит систему в новое состояние. Запросы на доступ представляются четырехмерными кортежами, выраженным в формуле 3.4.

q = (u, e, R', s), (3.4)

где u U, e E, s S, R' R (R'- требуемый набор ресурсов).

Таким образом, запрос на доступ представляет собой подпространство четырехмерной проекции пространства безопасности. Запрос удовлетворяется, если он полностью заключен в области безопасности.

4. Процесс организации доступа алгоритмически описывается следующим образом.

4.1. Определить из U те группы пользователей, к которым принадлежит u. Затем выбрать из A те спецификации, которым соответствуют выделенные группы пользователей. Этот набор полномочий F(u) определяет привилегию пользователя u.

4.2. Определить из множества A набор полномочий P=F(e), которые устанавливают e как основную операцию. Набор полномочий P =F(e) определяет привилегию операции e.

4.3. Определить из множества A набор полномочий P =F(R'), разрешающих доступ к набору ресурсов R'. Набор полномочий P =F(R') определяет привилегию ресурсов R'. Полномочия, которые являются общими для всех трех привилегий, образуют так называемый домен полномочий запроса D(q) = F(u) F(e) F(R' ) .

4.4. Убедиться, что запрашиваемый набор ресурсов R' полностью содержится в домене запроса D(q), т. е. любой r из набора R' хотя бы один раз присутствует среди элементов D(q).

4.5. Осуществить разбиение D(q) на эквивалентные классы так, чтобы в один класс попадали полномочия (элементы D(q)), когда они специфицируют один и тот же ресурс r из набора R'.

В каждом классе произвести операцию логического ИЛИ элементов D(q) с учетом типа операции e.

В результате формируется новый набор полномочий на каждую единицу ресурса, указанного в D(q) - F(u, q). Набор F(u, q) называется фактической привилегией пользователя u по отношению к запросу q.

4.6. Вычислить условие фактического доступа (EAC), соответствующее запросу q , через операции логического ИЛИ по элементам полномочий F(u, q) и запрашиваемым ресурсам r из набора R', и получить тем самым набор R'' – набор фактически доступных по запросу ресурсов.

4.7. Оценить EAC и принять решение о доступе:

- разрешить доступ, если R'' и R' полностью перекрываются;

- отказать в доступе в противном случае[8].

Для АСОД ОАО «Альфапроект» характерна дискреционная модель разграничения доступа, соответственно необходимо разработать дискреционный принцип разграничения доступа для АСОД.

Ресурсы, подлежащие защите, располагаются на файловом сервере, соответственно необходимо рассмотреть структуры каталогов, в которых располагаются ресурсы. Все ресурсы четко разделены по отдельным каталогам, к которым имеют доступ соответствующие пользователи. Структура каталогов повторяет организационную структуру предприятия, что упрощает процесс построения модели. На рисунке 3.2 изображена структура каталогов, расположенных на файловом сервере.

Рисунок 3.2 – Структура каталогов на сервере предприятия ОАО «Альфапроект»

Пользователи на предприятии объединены в группы, для удобства администрирования. Группы пользователей образованы согласно занимаемым ими должностям. На рисунке 3.3 представлена структура должностей ОАО «Альфапроект». Каждая из должностей имеет свои категории прав и свое множество ресурсов (каталогов) на которые распространяются соответствующие им категории прав. Таким образом, разграничение доступа должно проводиться с учетом возможностей на выполнение тех или иных операций с ресурсами в АСОД для каждой должности, и пользователя (сотрудника) имеющего данную должность.

Рассмотрев структуру каталогов и структуру должностей, можно приступить к созданию модели разграничения доступа. На рисунке 3.4 представлена модель разграничения доступа для ОАО «Альфапроект». Данная модель полностью отражает права доступа на ресурсы расположенные на файловом сервере для групп и пользователей. Согласно модели пользователи (П) группы 1 (Гр1) имеет доступ на запись только к собственным каталогам (Кn). Пользователи входящие в группу 2 (Гр2-начальники отделов) помимо прав на запись собственных каталогов, имеют права доступ на чтение каталогов пользователей работающих в отделе. Пользователи состоящие в группе 3 (Гр3-директор) так же как и пользователи Гр1 имеют права доступа на запись в собственный каталог и права доступа на чтение всех каталогов находящихся на файловом сервере.

Рисунок 3.3 – Структура должностей предприятия ОАО «Альфапроект»

Результат разграничения доступа записывается, т.е. производит изменения, в списки доступа АСL, которые в свою очередь представляет прямоугольную матрицу (таблицу), строки которой соответствуют субъектам доступа, столбцы объектам доступа, а в ячейках записываются разрешенные операции соответствующего субъекта над соответствующим объектом (таблица 3.1).

Прописанные в ячейках матрицы права доступа в виде разрешенных операций над объектами определяют виды безопасных доступов соответствующего субъекта к соответствующему объекту. Для выражения типов разрешенных операций используются специальные обозначения, составляющие основу (алфавит) некоторого языка описания политики разграничения. Таким образом, в рамках дискреционной политики каждая ячейка агрегирует некоторое подмножество троек "субъект-операция(поток)-объект"[8].

Таблица 3.1 – Матрица права доступа

|

|

Объекты доступа

|

|

Субъекты доступа

|

|

|

|

…

|

|

…

|

|

|

|

|

r

|

r

|

…

|

w

|

|

r

|

|

|

|

w

|

r

|

…

|

r

|

…

|

w

|

|

|

|

…

|

…

|

…

|

….

|

…

|

…

|

|

|

|

r

|

w

|

…

|

r

|

…

|

w

|

|

|

|

…

|

…

|

…

|

….

|

…

|

…

|

|

|

|

w

|

e

|

…

|

w

|

…

|

r

|

Рисунок 3.4 – Модель разграничения доступа для ОАО «Альфапроект»

Теперь необходимо математически описать модель разграничения доступа.

Конечным итогом разработанной модели должен стать массив, в котором содержатся имена пользователей, принадлежащие им ресурсы, категория прав доступа m, и неотъемлемый атрибут имя учетной записи системного администратора и соответствующая ему категория прав доступа m ко всем ресурсам.

Под категорией прав доступа понимается возможность выполнения, каких либо действий над определенным ресурсом или группой ресурсов. Среди категорий можно выделить следующие:

n – запрет на доступ;

r – возможность чтения ресурса;

w – возможность записи ресурса и дальнейшего его чтения;

с – возможность выполнения вех возможных операций над ресурсами, без возможности изменения свойств доступа к ресурсу;

f – возможность выполнения вех возможных операций над ресурсами, с возможности изменения свойств доступа к ресурсу.

Но каждая категория прав m включает в себя более низкую категорию: , , . Так же необходимо отметить, что системный администратор имеет самую высокую категорию прав доступа – f.

Далее рассмотрено представление модели разграничения доступа, выраженное языком реляционной алгебры.

k – множество групп;

l – множество пользователей;

m – множество ресурсов (каталогов);

n – множество категорий прав доступа;

o –имя системного администратора в АС.

Необходимо получить список групп k и пользователей l, входящих в эти группы (формула 3.5). При этом.

{; } (3.5)

Определение администратора o АС из всех пользователей l (формула 3.6).

(3.6)

Для администратора o, права доступа n всегда «f».

Таким образом, производится объединение множества пользователей и групп, в которых состоят первые, и имя администратора с правами «f», выраженное формулой 3.7.

{; = {; } (3.7)

Теперь необходимо определить категории прав доступа, т.е. поставить в соответствие группам пользователей соответствующие категории прав доступа n. Для этого производится назначение соответствующей группе пользователей соответствующие категории прав доступа. Уже имеется список групп k, теперь определяется для каждого соответствующие категории прав (формула 3.8).

(3.8)

Теперь необходимо определить каталоги, принадлежащие группам. Для этого производится поиск каталогов, принадлежащих i группе. Для каждого пользователя определяем каталоги, принадлежащие ему (формула 3.9). И записываются во временный файл К.

(3.9)

После этого из полученного списка выбирается первый путь каталога , разбивается на части (формула 3.10).

(3.10)

Далее а,b,c, присваивается номер категории прав доступа: а=1, b=2, c=3.

Если группе соответствует категория прав и i = 1, то производим поиск по а, если i = 2, то поиск по b, если i = 3 то поиск по с, т.е. в переменной х присваиваем значение а или b или с (формула 3.11).

(3.11)

Все полученные результаты дописываются во временный файл К. В формуле 3.12 представлена организация полученных результатов.

(3.12)

После получения выражения вида из формулы 3.12 имеются все необходимые данные для назначения прав доступа пользователям k на ресурсы m. Производим запись прав доступа n на каталоги m для пользователей k в таблицу доступа АCL, средствами встроенной утилиты cаcls.exe.

Программное средство управления доступом должно отвечать следующим требованиям:

- Работа в среде ОС Windows.

- Высокий уровень надежности назначения прав доступа.

- Непрерывность работы.

- Простота в использование.

- Использование минимальных ресурсов компьютера.

- Возможность конфигурирования.

- Минимальные затраты на разработку.

Наиболее высокий уровень надежности назначения прав можно достигнуть, применяя их на уровне файловой системы.

3.2 Разработка алгоритма программы

Перечень функций, которые будет выполнять программный продукт:

- Установка прав доступа на каталоги, в которых располагаются ресурсы.

- Проверка появления новых каталогов, по расписанию, в данном случае речь идет о каталогах сотрудников.

- Динамическое получение пользователей и групп из АD, так как аутентификация пользователей происходит через АD.

В соответствии с функциями был разработан алгоритм программного средства управления доступом, который представлен на рисунке 3.5.

Согласно разработанному алгоритму, программное средство работает следующим образом: сначала устанавливается время запуска программы, после чего программа ожидает значения установленного времени, как только значение становится заданному, программа производит запрос списка каталогов, расположенных на файловом сервере. При первом запуске создается файл содержащий список каталогов на сервере.

Рисунок 3.5 – Алгоритм программного средства назначения прав доступа

Содержимое данного файла сравнивается с полученным результатом запроса, в случае появления новых каталогов, производится добавление в файл списка каталогов. Далее осуществляется запрос к АD, для получения списка пользователей и групп. После этого производится сопоставление каталогов и пользователей. Результат сопоставления записывается в отдельный файл. Используя результаты сопоставления, записанные в отдельный файл, производится редактирование списков АСL.

Процесс сопоставления прав пользователям и группам осуществляется согласно модели разграничения прав доступа. Алгоритм данного процесса представлен на рисунке 3.6.

Сначала производится загрузка полученных списков групп «k» и пользователей «l». Таким образом, что каждому пользователь «l» входи в группу «k», т.е. записывается в виде массива:

группа1; пользователь 1;

группа1; пользователь 2;

группа1; пользователь n-1;

группа2; пользователь n;

группа2; пользователь n+1;

группа m; пользователь x.

Потом среди пользователей определяется администратор, имя этого пользователя записывается в отдельную переменную «о», и так же переменной «р» присваивается права доступа «f», что определяет этому пользователю полный доступ на все ресурсы сервера.

Полученные результаты поиска администратора записываются в переменный файл с массивом:

группа1; пользователь 1; администратор ; «f» ;

группа1; пользователь 2; администратор ; «f» ;

группа1; пользователь n-1; администратор ; «f» ;

группа2; пользователь n; администратор ; «f» ;

группа2; пользователь n+1; администратор ; «f» ;

группа m; пользователь x; администратор ; «f» ;

Рисунок 3.6 – Алгоритм разграничения прав доступа

Далее по алгоритму производится обращение к текстовому файлу, содержащему список групп и соответствующих им прав доступа. В случае если файл отсутствует, а это произойдет при первом запуске, то производится создание файла, и загрузка в него списка групп, путем выборки их из переменного файла. после этого файл автоматически открывается, для того чтобы системный администратор записал права для групп пользователей, предварительно продумав, кому что дозволено.

Теперь имея права групп, производится запись этих прав конкретному пользователю в массив переменного файла, в зависимости от вхождения в ту или иную группу. Но так как группы имеют различные права на различные каталоги, т.е. например одной группе полагается доступ лишь к собственному каталогу, а другой группе полагается доступ и к своему каталогу и к каталогам находящимся в корне каталогов, куда собственно и входит личный каталог пользователя состоящего в этой группе (начальник отдела). Поэтому для начала производится выборка, сопоставление пользователям их собственных каталогов и все эти результаты записываются в переменный файл в виде:

группа1; пользователь 1; путь 1; администратор; «f»;

группа1; пользователь 2; путь 2; администратор; «f»;

группа1; пользователь n-1; путь n-1; администратор; «f»;

группа2; пользователь n; путь n; администратор; «f»;

группа2; пользователь n+1; путь n+1; администратор; «f»;

группа m; пользователь x; путь x; администратор; «f»;

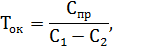

Затем пути разбиваются на уровни вложенности каталогов: Х:/а/b/c/…