Дистрибутив операционной системы Fedora 18

СОДЕРЖАНИЕ:

|

[0.0.1] ВВЕДЕНИЕ

[0.0.2]

1. ОПИСАТЕЛЬНАЯ ЧАСТЬ

[0.0.3] 1.1 Назначение и цели создания дипломной работы

[0.0.4]

1.2 Характеристика серверной операционной системы

[0.0.5]

1.3 Требования к функциям сервера

[0.0.6]

1.3.1 Системные требования к аппаратному обеспечению

[0.0.7]

1.3.2 Требования к условиям эксплуатации

[0.0.8]

1.3.3 Требования по администрированию

[0.0.9]

1.3.4 Требования к надежности защиты информации

[0.0.10]

2. ОПИСАНИЕ УСТАНОВКИ И КОНФИГУРИРОВАНИЯ

[0.0.11] 2.1 Установка серверной и клиентской части

[0.0.12]

2.2 Начало работы с загрузочным USB-flash-накопителем

[0.0.13]

2.3 Создание пользователей

[0.0.14]

2.4 Запуск терминала

[0.0.15]

3 РУКОВОДСТВО СИСТЕМНОГО АДМИНИСТРАТОРА

[0.0.16] 3.1 Основные команды терминала

[0.0.17] 3.1.1 Просмотр системной информации

[0.0.18]

3.1.2 Работа с файлами и директориями

[0.0.19]

3.1.3 Команды поиска файлов

[0.0.20]

3.1.4 Работа с пользователями и группами

[0.0.21]

3.1.5 Выставление/изменение полномочий на файлы

[0.0.22]

3.1.6 Средство обновления, загрузки и удаления пакетов

[0.0.23]

3.2 Работа с vi-редактором

[0.0.24]

3.2.1 Командный режим

[0.0.25]

3.3 Работа с Samba

[0.0.26]

3.3.1 Установка Samba

[0.0.27]

3.3.2 Конфигурация сервера

[0.0.28]

3.4 Установка WEB-сервера

[0.0.29]

3.4.1 Установка Apache

[0.0.30]

3.5 Установка FTP-сервера

[0.0.31]

3.6 Установка MAIL-сервера

[0.0.32] 3.6.1 Установка и настройка Postfix

[0.0.33]

3.6.2 Установка и настройка Dovecot

[0.0.34]

3.6.3 Настройка почтового клиента на компьютере пользователя

[0.0.35]

4 РУКОВОДСТВО ПОЛЬЗОВАТЕЛЯ

[0.0.36]

5. ЭКОНОМИЧЕСКАЯ ЧАСТЬ

[0.0.37] 5.1 Экономическое обоснование проекта

[0.0.38]

5.2 Единовременные расходы

[0.0.39]

5.3 Стоимость машинного времени

[0.0.40]

5.4 Оплата потребляемой электроэнергии

[0.0.41]

5.5 Расходы на исследование задачи

[0.0.42]

5.6 Все единовременные расходы

[0.0.43]

5.7 Текущие расходы

[0.0.44]

5.8 Маркетинговый анализ

[0.0.45]

6. ОХРАНА ТРУДА И ТЕХНИКА БЕЗОПАСНОСТИ

[0.0.46]

ЗАКЛЮЧЕНИЕ

[0.0.47]

БИБЛИОГРАФИЯ

|

ВВЕДЕНИЕ

Fedora — многофункциональный, быстрый, стабильный дистрибутив операционной системы GNU/Linux для повседневного использования, состоящий исключительно из открытых компонентов. Спонсируется фирмой Red Hat и поддерживается сообществом. Компания Red Hat не предоставляет поддержку пользователям Fedora, поддержка осуществляется открытым сообществом. Цель проекта Fedora — построение целостной операционной системы из свободного программного обеспечения.

Проект служит для тестирования новых технологий, которые в дальнейшем включаются в продукты Red Hat и других производителей. Изменения, предназначенные для Red Hat Enterprise Linux, сначала проходят обкат в данном дистрибутиве. По лицензионным соображениям отсутствует поддержка MP3 и DivX. Тем не менее, существует достаточное количество дополнительных репозиториев (т.е. хранилищ), устраняющих данное неудобство и содержащих большое число дополнительных программ. Согласно статистике DistroWatch (информационный и новостной веб-сайт о различных дистрибутивах Linux и других свободных и открытых операционных системах) дистрибутив пользуется популярностью среди пользователей.

1. ОПИСАТЕЛЬНАЯ ЧАСТЬ

1.1 Назначение и цели создания дипломной работы

В последнее время идут многочисленные споры относительно использования платной операционной системы Windows в различных государственных организациях и бюджетных учреждениях.

Коммерческие организации и индивидуальный предпринимательский класс сами зарабатывают средства, а не финансируются из бюджета, и поэтому могут легко приобрести современное оборудование и выбрать подходящую для решения их задач программную платформу, провести необходимое обучение персонала. Да и бюджетным учреждениям с малым числом сотрудников не так сложно перейти на другие программные продукты.

В совершенно другой ситуации находятся образовательные учреждения. Государственные школы пока не в состоянии заработать на содержание своего компьютерного парка.

Для примера ниже приведены расчёты, откуда можно наблюдать, в какую сумму выливается содержание стандартного для школы пакета программного обеспечения (представлены примерные цены одного из магазинов, а также с официальных сайтов Adobe и Kaspersky):

- Microsoft Windows XP Home Edition - 4 000 руб

- Microsoft Windows XP Professional - 6 500 руб

- Microsoft Office 2003 - 5 000 руб

- Microsoft Office 2010 - 6 000 руб

- Adobe Photoshop CS5 - 21 000 руб

- Adobe Flash Professional CS5 - 24 000 руб

- Kaspersky Internet Security 2011 - 1 600 руб

Цены представлены за установку на один компьютер, то есть для каждого компьютера необходимо покупать свою лицензию каждого продукта. Таким

образом, при использовании платного лицензионного программного обеспечения школе необходимо заплатить за лицензии около 20-80 тысяч рублей на каждый компьютер. Школа так потратиться не может. Последние три года школы получали лицензионные комплекты на льготных условиях. Но отказаться от Windows и MS Office было довольно-таки сложно. Кроме того, почти все учебники информатики до недавнего времени строились на изучении именно этих систем.

Потому в мире ведётся всё более активный переход на свободное ПО. Достоинства этого перехода оценило уже множество компаний. Расходы организаций на программное обеспечение снизились почти до нуля. Переучиться не так уж и сложно, а благодаря обилию бесплатных аналогов привычных платных программ какого-либо дискомфорта не возникает.

До этого времени было много сдерживающих факторов. Понятия «терминал», «ядро», «компиляция» были чужды обычным пользователям. Им нужна была простая система, которая не требовала лишних, непонятных действий и легко устанавливалась. Почти у всех на персональных компьютерах была установлена система Windows, которая позволяла совершать множество операций одной мышкой. О Linux же знали (и умели пользоваться) единицы. В основном «хакеры» и системные администраторы. Для рядового пользователя он был чем-то сверхсложным. Но в последние годы Linux приобрёл удобный визуальный интерфейс, под него создано очень много программ, и теперь перейти на него не составит особого труда.

Другим тормозящим фактором перехода с продуктов Microsoft на Linux до недавнего времени являлось наличие закрытых форматов документов. То есть документ, созданный, например, в программе под Windows было либо вообще невозможно открыть в Linux, либо он открывался «криво» (и наоборот). Но сейчас всё кардинально меняется и открываются новые перспективы.

Система считается одной из самых устойчивых. В редких случаях может зависнуть какое-нибудь приложение, но проблема легко устраняется, если

пользователь умеет использовать командную строку. Используя Linux, занести вирусы в систему невозможно.

Эта оперативная система не требует дефрагментации, потому что Linux не игнорирует чужие диски, потому работа с неродной файловой системой является вполне приемлемой.

Система также требует малое количество ресурсов, потому ее полная загрузка наступает быстрее, чем у Windows. Программы здесь также ставятся быстро, все необходимое находится в менеджере программ.

1.2 Характеристика серверной операционной системы

В Fedora 18 можно выделить:

- Полностью переработанный установщик Anaconda (более гибкая конфигурация системы с использованием kickstart-файлов; некоторые задачи теперь выполняются в фоновом режиме);

- Инструмент fedUP для обновления инсталляций Fedora, широко использующий возможности systemd;

- Возможность загрузки в специальное offline-окружение для проведения обновления системы без потенциальных конфликтов в работающей ОС (используются PackageKit и systemd);

- Упрощения в работе с Active Directory для быстрого введения компьютеров с Fedora в Windows-домен и создания доверительных отношений между доменами IPA и Active Directory;

- Поддержка безопасной загрузки UEFI (Secure Boot);

- Безопасные контейнеры (secure containers), использующие SELinux и virt-sandbox для запуска приложений (в т.ч. с правами root) в безопасном окружении;

- Поддержка FedFS для обеспечения единого пространства имен среди нескольких файловых серверов;

- Использование tmpfs для /tmp;

- DNF — новый пакетный менеджер на базе библиотеки hawkey/libsolv, приходящий на смену yum;

- Поддержка эмуляторов терминалов, использующих по умолчанию 256 цветов;

- Добавлены графические рабочие окружения Cinnamon и MATE;

- Управление менеджерами дисплея теперь возложено на systemd;

- Новая утилита localectl для управления языками системы и настройками раскладки клавиатуры; возможность упорядочения языков в

fonts-tweak-tool.

Среди пакетов программного обеспечения в составе Fedora 18:

- Ядро Linux 3.6.0, systemd 195;

- Xorg 1.13, графические среды GNOME 3.6, KDE 4.9 и Xfce 4.10;

- LibreOffice 3.6.3, Firefox 17.0.1, GIMP 2.8.2;

- Apache 2.4.3-1;

- MySQL 5.5.28, PostgreSQL 9.2.1;

- Samba 4.0;

- GCC 4.7.2, Perl 5.16, Python 3.3, Ruby on Rails 3.3;

- OpenStack Folsom.

1.3 Требования к функциям сервера

Функции, выполняемые Web-сервером:

- Прием запроса от Web-браузера по протоколу HTTP с использованием TCP/IP;

- Поиск и отсылка файла гипертекста или документа в браузер по HTTP;

- Обслуживание запросов mailto, ftp, telnet и др.;

- Запуск прикладных программ на Web-сервере с передачей и возвратом параметров обработки через интерфейс CGI;

- Обслуживание навигационных карт изображения imagemap;

- Служит источником загружаемых программ на языке Java;

- Контроль доступа на основе имен и паролей доступа;

- Ведение регистрационного журнала;

- Административное и оперативное управление сервером.

Почтовый сервер — это компьютерная программа, которая передаёт сообщения от одного компьютера к другому.

Функции, выполняемые почтовым сервером:

- Прием почты от почтовых агентов пользователей;

- Отправка почты другому агенту;

- Также принимать входящие соединения по сети и доставлять почту в локальные почтовые ящики пользователей или перенаправлять ее другой утилите.

Почтовый сервер может выполнять 3 независящие друг от друга функции:

- Отправлять почту от пользователей на другие SMTP сервера. Этим занимается Postfix;

- Принимать почту по SMTP от других почтовых серверов и раскладывать ее по почтовым ящикам пользователей. Этим тоже занимается Postfix;

- Предоставлять возможность пользователям с помощью почтовых клиентов забирать свою почту по протоколам POP3 или IMAP. Этим занимается Imap.

Файловый сервер - обеспечивает хранение и коллективное использование файлов в локальной сети.

Функции, выполняемые файловым сервером:

- Хранение данных;

- Архивирование данных;

- Согласование изменений данных, выполняемых разными пользователями;

- Передача данных.

Как правило, под файл-сервер выделяют специальный компьютер с большим объемом дискового пространства.

Сервер баз данных (database server) - обеспечивает хранение, обработку и управление файлами баз данных.

Функции сервера баз данных:

- Хранение баз данных, поддержка их целостности, полноты, актуальности;

- Прием и обработка запросов к базам данных, а также пересылка результатов обработки на рабочую станцию;

- Обеспечение авторизированного доступа к базам данных, поддержка системы ведения и учета пользователей, разграничение доступа пользователей;

- Согласование изменений данных, выполняемых разными пользователями;

- Поддержка распределенных баз данных, взаимодействие с другими серверами баз данных, расположенными в другом месте.

1.3.1 Системные требования к аппаратному обеспечению

Одно из преимуществ ОС Linux это низкие требования к компьютеру, в отличии от Windows. Она лучше использует аппаратную конфигурацию компьютера. Для работы можно использовать не самые мощные ПК. На данный момент Linux работает с огромным количеством оборудования, даже такими экзотическими устройствами, как сканеры отпечатков пальцев и платы видеозахвата, которые распознаются встроенными драйверами Linux.

Системные требования:

- Процессор 400 МГц или более быстрый;

- 768 МБ и более оперативной памяти, для лучшей производительности, рекомендуется 1 ГБ;

- 10 ГБ на жестком диске;

- Наличие CD/DVD дисковода или USB-разъема для установки системы.

1.3.2 Требования к условиям эксплуатации

Минимально допустимые размеры одного серверного помещения должны составлять:

- Ширина – 3 м;

- Длина – 6 м;

- Высота потолков –2,6 м.

Минимальный размер двери в помещение:

- Ширина – 91 см;

- Высота – 200 см.

Дверь должна открываться наружу или раздвигаться, не должна иметь порожка и центрального упора.

Климатические условия в серверном помещении:

Для обеспечения оптимального теплового режима оборудования необходимо соблюдение следующих требований:

- Должна предусматриваться возможность отключения системы отопления;

- Система кондиционирования воздуха для серверной, не должна объединяться с другими системами кондиционирования воздуха;

- Температура в СП должна находится в пределах от +18 до +24 гр. цельсия, для этого необходимо оснастить серверное помещение охлаждающим оборудованием с теплорассеивающей способностью, соответствующей тепловыделению серверного оборудования;

- Влажность воздуха в СП должна находится в пределах от 30% до 50% (при измерении на высоте 150см от уровня пола) без конденсации влаги;

- Запыленность не должна превышать 0,001 г/м3;

- Атмосферное давление должно находится в пределах от 84 до 107 кПа;

- Средние значения температуры и влажности должны измеряться во время работы всего активного оборудования на высоте 1.5 м над уровнем пола в любой центральной точке прохода между рядами активного оборудования.

1.3.3 Требования по администрированию

Администрирование сервера включает.

Администрирование операционной системы:

- Настройка сетевой подсистемы (IP-адреса, маршрутизация и т.д.);

- Настройка межсетевого экрана (firewall);

- Отслеживание атак на сервер и блокировка IP-адресов атакующих машин на межсетевом экране;

- Создание и удаление учётных записей пользователей;

- Распределение прав доступа пользователей в операционной системе, генерация и смена паролей по требованию клиента;

- Отслеживание проблем безопасности в установленном ПО, своевременное обновление ПО на новые версии, решающие проблемы с безопасностью;

- Обновление антивируса и антивирусных баз;

- Чтение и анализ системных журналов на предмет выявления потенциальных проблем;

- Мониторинг загрузки сервера и принятие мер для предотвращения перенагрузки;

- Отслеживание используемого дискового пространства.

Администрирование общесистемного ПО:

- Установка и настройка web-proxy сервера;

- Обеспечение проксирование HTTP-запросов к web-серверу apache;

- Настройка ограничений на одновременное количество запросов с одного IP адреса или к одному сайту;

- Установка и настройка web-сервера apache;

- Добавление и удаление сайтов;

- Изменение настроек web-сервера apache и сайтов;

- Переключение между режимами mod_php, suEXEC и FastCGI по запросу клиента;

- Установка и настройка PHP;

- Внесение изменений в конфигурационные файлы;

- Компиляция и установка дополнительных модулей к PHP, которые не входят в состав стандартного дистрибутива;

- Установка и настройка системы web-статистики awstats;

- Установка и настройка антивируса;

- Установка и настройка Security Shell (SSH);

- Настройка входа по SSH только с определённых IP адресов;

- Установка и настройка SMTP-сервера;

- Добавление и удаление почтовых доменов;

- Добавление и удаление почтовых ящиков (E-mail адресов);

- Ведение "чёрных" и "белых" списков;

- Настройка на взаимодействие с антивирусом;

- Настройка на взаимодействие с антиспамом bogofilter или SpamAssassin;

- Настройка лексической фильтрации и фильтрации по IP-адресам и/или именам почтовых серверов;

- Настройка автоответчика;

- Установка и снятие переадресаций;

- Изменение политики антиспама для доменов и E-mail адресов;

- Установка и снятие квот на почтовые ящики;

- Установка и настройка антиспама bogofilter или SpamAssassin;

- Обновление баз антиспама;

- Установка и настройка POP3/IMAP-сервера dovecot;

- Установка и настройка FTP-сервера vsftpd или FTP-сервера pure-ftpd;

- Создание и удаление отдельных FTP-входов (только для pure-ftpd);

- Настройка входа по FTP только с определённых IP адресов;

- Установка и настройка СУБД MySQL и/или PostgreSQL;

- Создание и удаление баз данных;

- Создание и удаление пользователей баз данных;

- Генерация или изменение паролей пользователей баз данных;

- Распределение прав доступа к базам данных;

- Установка и настройка DNS сервера BIND;

- Настройка кэширующего DNS;

- Настройка автономного DNS;

- Резевное копирование;

- Настройка резервного копирования файлов, каталогов и баз данных на текущий сервер;

- Восстановление файлов, каталогов и баз данных по запросам клиентов;

- Настройка резервного копирования на удалённый сервер ;

- Чтение и анализ логов общесистемного ПО с целью обнаружения потенциальных проблем в работе ПО и его безопасности;

- Установка и настройка специальных скриптов, обслуживающих общесистемное ПО.

1.3.4 Требования к надежности защиты информации

- Средства управления доступом к системе (доступ с консоли, доступ по сети) и разграничения доступа;

- Обеспечение контроля целостности и неизменности программного обеспечения (средства антивирусной защиты, поскольку внедрение вируса есть изменение ПО);

- Средства криптографической защиты:

Криптографические методы защиты информации - это специальные методы шифрования, кодирования или иного преобразования информации, в результате которого ее содержание становится недоступным без предъявления ключа криптограммы и обратного преобразования. Криптографический метод защиты, безусловно, самый надежный, так как охраняется непосредственно сама информация, а не доступ к ней (например, зашифрованный файл нельзя прочесть даже в случае кражи носителя). Данный метод защиты реализуется в виде программ или пакетов программ.

Современная криптография включает в себя четыре крупных раздела:

Симметричные криптосистемы. В симметричных криптосистемах и для шифрования, и для дешифрования используется один и тот же ключ. (Шифрование - преобразовательный процесс: исходный текст, который носит также название открытого текста, заменяется шифрованным текстом, дешифрование - обратный шифрованию процесс. На основе ключа шифрованный текст преобразуется в исходный);

Криптосистемы с открытым ключом. В системах с открытым ключом используются два ключа - открытый и закрытый, которые математически связаны друг с другом. Информация шифруется с помощью открытого ключа, который доступен всем желающим, а расшифровывается с помощью закрытого ключа, известного только получателю сообщения.( Ключ - информация, необходимая для беспрепятственного шифрования и дешифрования текстов.);

Электронная подпись. Системой электронной подписи. называется присоединяемое к тексту его криптографическое преобразование, которое позволяет при получении текста другим пользователем проверить авторство и подлинность сообщения.

Управление ключами. Это процесс системы обработки информации, содержанием которых является составление и распределение ключей между пользователями.

Основные направления использования криптографических методов - передача конфиденциальной информации по каналам связи (например, электронная почта), установление подлинности передаваемых сообщений, хранение информации (документов, баз данных) на носителях в зашифрованном виде.

- Средства защиты от вторжения извне (внешнего воздействия):

Межсетевые экраны (брандмауэры, Firewall):

Firewall или Брандмауэр - это межсетевой экран, который стоит между компьютером и сетью, в том числе всемирной сетью Интернет. Его задача фильтровать входящий и исходящий трафик (информацию), с целью предотвращения утечки информации, а также проникновения вредоносных программ или несанкционированного управления компьютером злоумышленниками. Также в его задачи входит уведомление пользователя о подозрительной деятельности, попытках зондирования или атаки на узлы сети или сам экран.

- Средства протоколирования действий пользователей, которые тоже служат обеспечению безопасности:

Протоколирование (логирование) — хронологическая запись с различной (настраиваемой) степенью детализации сведений о происходящих в системе событиях (ошибки, предупреждения, сообщения) куда-либо (файл, приложение мониторинга) для последующего анализа.

Протоколирование работы приложения позволяет экономить массу времени на поиск ошибок на стороне клиента. Средства протоколирования, как правило, пишутся для уже имеющегося приложения, либо для разрабатываемого приложения. То есть носят прикладной характер.

Тема протоколирования работы программы довольно широко распространена, многие разработчики прибегают к ведению протоколов, журналов, логов работы программы. Впрочем, эти аспекты приложений часто бывают, доступны и полезны не только разработчикам, но и пользователям программных продуктов. Различные системы аудита, ведения истории, предоставления журнала действий – многое содержится

в тех программах, с которыми работают люди, решая различные задачи и пользуясь различными программами.

- Средства обнаружения вторжений:

Системы обнаружения вторжений (IDS - Intrusion Detection System) и системы предотвращения вторжений (IPS – Intrusion Prevention System) – основа защиты компьютеров корпоративной сети от несанкционированного доступа. IDS-системы позволяют обнаружить такие виды попыток неавторизованного доступа, как сетевые атаки на уязвимые сервисы и системы учёта/контроля пользователей, доступ к файлам локального компьютера или сети, а также активность вредоносного ПО (вирусов).

Системы обнаружения вторжений обычно разделяют на две основные категории:

- Сетевые системы обнаружения вторжений (NIDS, от англ. Network intrusion detection system) – анализируют сетевой трафик по данным сенсоров, расположенных в ключевых узлах сети.

- Системы обнаружения вторжений на уровне хоста (HIDS, от англ. Host-based intrusion detection system) – обнаруживают вторжения посредством специальной службы, которая анализирует системные запросы, логи активности приложений, изменения файловой системы и другие процессы, происходящие на уровне хоста.

|

|

Системы обнаружения вторжений являются пассивным средством защиты. Инциденты информационной безопасности фиксируются и передаются в виде отчёта пользователю ПК или администратору сети. Логи о произошедших событиях записываются в специальный раздел IDS-приложения и дублируются на панель управления администратора. Сигналы об угрозах безопасности данных не имеют дальнейшей обработки в таких системах. Для непосредственной защиты данных и борьбы с нарушениями информационной безопасности используют активные средства защиты, такие как системы предотвращения вторжений.

|

2. ОПИСАНИЕ УСТАНОВКИ И КОНФИГУРИРОВАНИЯ

2.1 Установка серверной и клиентской части

Установка дистрибутива возможна несколькими способами: c помощью DVD-диска и LiveCD, я остановилась на варианте с загрузочным USB-flash-накопителем. Это позволяет иметь операционную систему всегда с собой и в случае необходимости произвести загрузку на любом компьютере без инсталляции.

Для того чтобы сделать загрузочный USB-flash-накопитель мне понадобились:

- Бесплатная программа Fedora LiveUSB creator;

Специальная программа для Windows, которая является отличным средством для создания загрузочных USB-flash-накопителей. К основным особенностям Fedora LiveUSB Creator можно отнести: возможность записи ISO образов на USB-flash-накопитель, автоматическое создание загрузочного сектора, высокая скорость записи, простота и надежность.

- ISO образ Fedora 18.

Для начала требуется отформатировать USB-flash-накопитель в файловую систему FAT32, затем запускаем программу Fedora LiveUSB Creator.

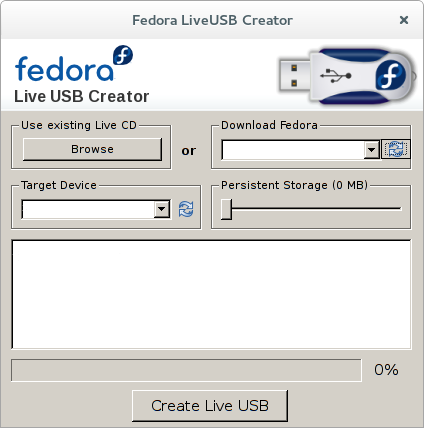

Рисунок 1 – Рабочее окно программы Fedora LiveUSB Creator

Для начала выбрать уже имеющийся ISO образ нажатием кнопки «Browse», если он ещё не скачан, то следует выбрать релиз Fedora для загрузки в раскрывающемся списке сверху справа «Download Fedora». В поле «Target Device» выбирается отформатированный USB-flash-накопитель, затем нажимайте кнопку «Create Live USB». Через некоторое время загрузочный USB-flash-накопитель будет готов.

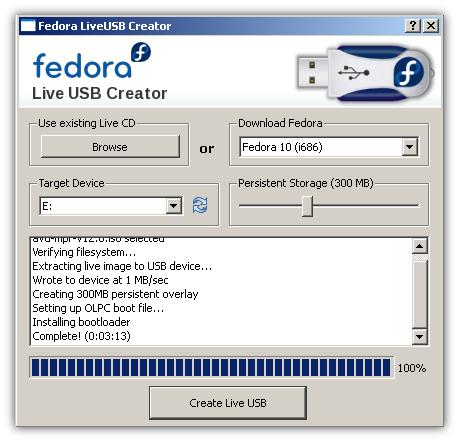

Рисунок 2 – Процесс записи образа

2.2 Начало работы с загрузочным USB-flash-накопителем

Для того чтобы начать работу с USB-flash-накопителем, требуется изменить порядок загрузки в BIOS, загрузка нужна не с жесткого диска, а с другого устройства (USB). Если на компьютере была установлена любая другая операционная система, то после перезагрузки, BIOS успешно ее обнаружит и передаст ей управление.

Независимо от того, какая версия BIOS установлена, порядок действий будет следующим:

1. Вставить в USB-разъем компьютера загрузочный USB-flash-накопитель;

2. Для выхода в BIOS при включении необходимо зажать клавишу F2 (клавиша может меняться в зависимости от производителя материнской платы). Клавишу следует удерживать до появления меню BIOS;

3. Далее стоит проверить, включен ли в BIOS «USB Controller». Затем найти вкладку, в которой присутствует слово «Boot» , перемещаясь с помощью стрелок на клавиатуре. Ниже должен находиться список загрузочных устройств компьютера, с помощью клавиш управления BIOS переместить USB-flash-накопитель на первое место.

4. Сохранить внесённые изменения и выйти.

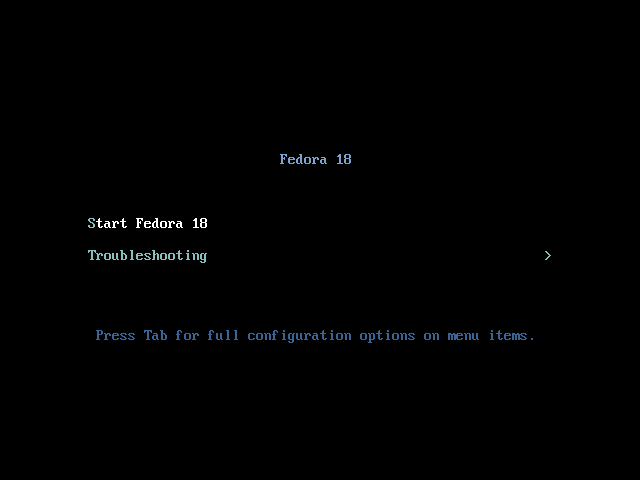

Теперь при включении компьютера идёт загрузка Fedora 18 с USB-flash-накопителя. Чтобы войти в систему следует нажать «Start Fedora», либо по истечению 18 секунд загрузка начнётся автоматически. Если возникают какие-либо проблемы, то следует обратиться к пункту «Troubleshooting», в котором возможно выполнить различные тесты на выявление проблемы.

Рисунок 3 – Окно загрузки

После входа в систему будет предложено установить систему на жёсткий диск, но это необязательно.

Рисунок 4 – Приветственное окно

«Рабочий стол» не содержит никаких ярлыков или файлов и не предусматривает их создание, потому «рабочая зона» выглядит комфортно. Для того чтобы перейти к стандартным приложениям нужно мышкой навести на надпись «Обзор», появится панелька с «Избранными приложениями», в конце которой имеется кнопка «Показать все приложения».

Рисунок 5 – Окно системных приложений

В списке справа выводятся категории, по которым распределяются приложения. Для просмотра можно использовать категорию «Все». Для поиска конкретного приложения, допустим, терминала, следует выбрать категорию «Системные».

2.3 Создание пользователей

Для того чтобы создать учётную запись, нажимаем мышкой на правый верхний угол, если это первый сеанс работы с системой, то в углу написано «Live System User».

Двойным нажатием по иконке действующего пользователя открывается окно с простым доступным интерфейсом для создания и редактирования учётных записей.

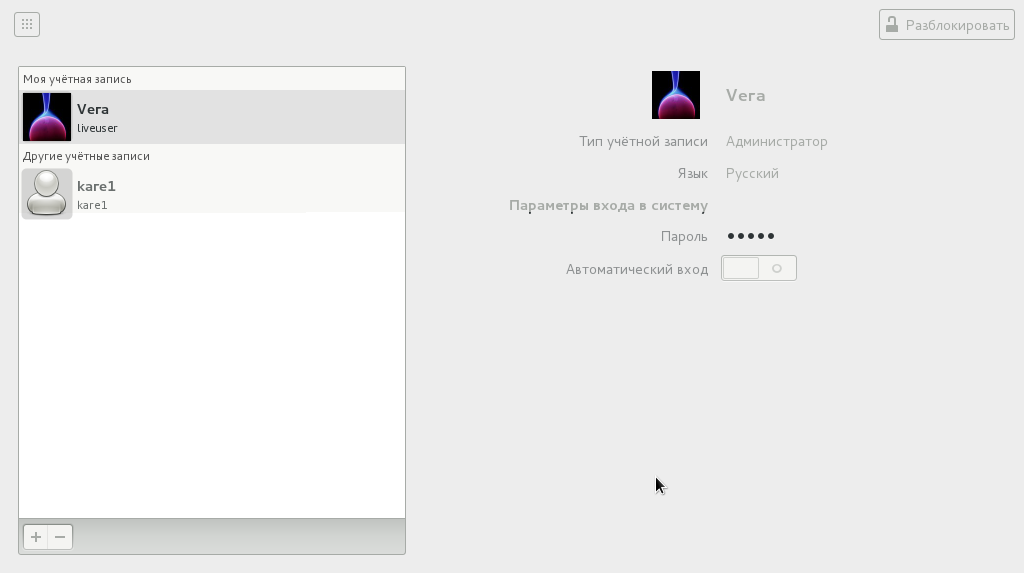

Рисунок 6 – Окно учётных записей

Для того чтобы добавить нового пользователя нажимаем на «+» и появляется окно «Добавление учётной записи», где можно выбрать её тип (обычный пользователь или администратор), а также ввести любое имя (при желании эти данные редактируются) и нажать кнопку «Добавить».

Теперь в окне справа пользователю можно назначить системный язык и пароль, если это необходимо.

Для того, чтобы переключиться на новую учётную запись, нажимаем мышкой на правый верхний угол и выбираем пункт «Сменить пользователя», после чего выбираем нужное имя профиля и вводим пароль (если он устанавливался).

Системные параметры настраиваются и сохраняются для каждого пользователя отдельно, по личным предпочтениям.

Для того чтобы удалить учётную запись нажимаем на «-», нужно убедиться, что пользователь отключен от системы, иначе это может привести к ошибке работы всего дистрибутива. Перед окончательным удалением пользователя, диалоговое окно предложит сохранить, либо удалить личные файла пользователя, выбираем нужное.

2.4 Запуск терминала

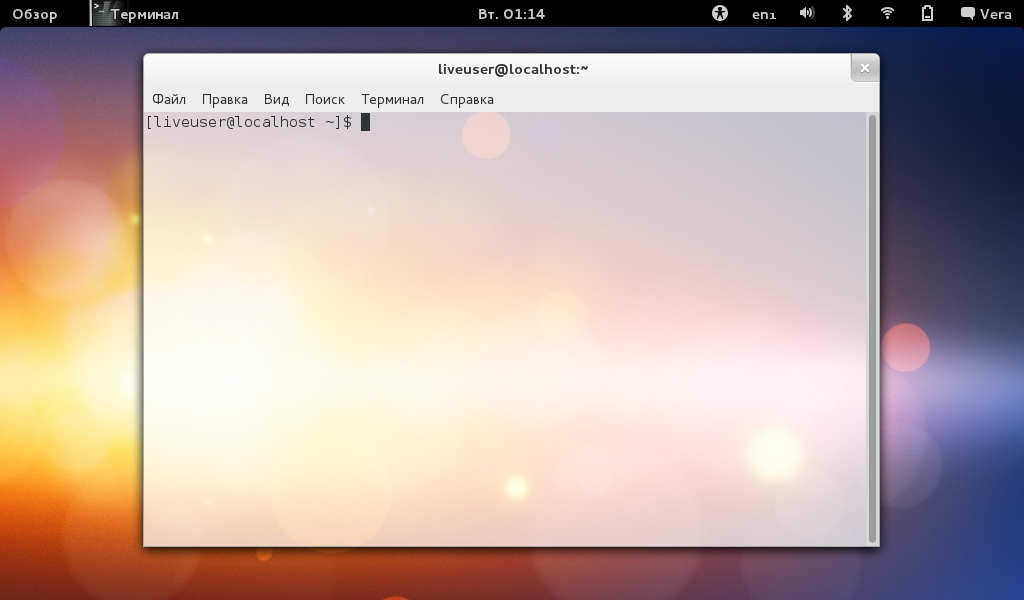

Большинство задач в Fedora 18 выполняются с помощью текстовых команд в терминале. Он уже имеется в составе дистрибутива, во вкладке «системные приложения». Для большинства программ существуют графические утилиты, но иногда их недостаточно.

Рисунок 7 – Окно терминала

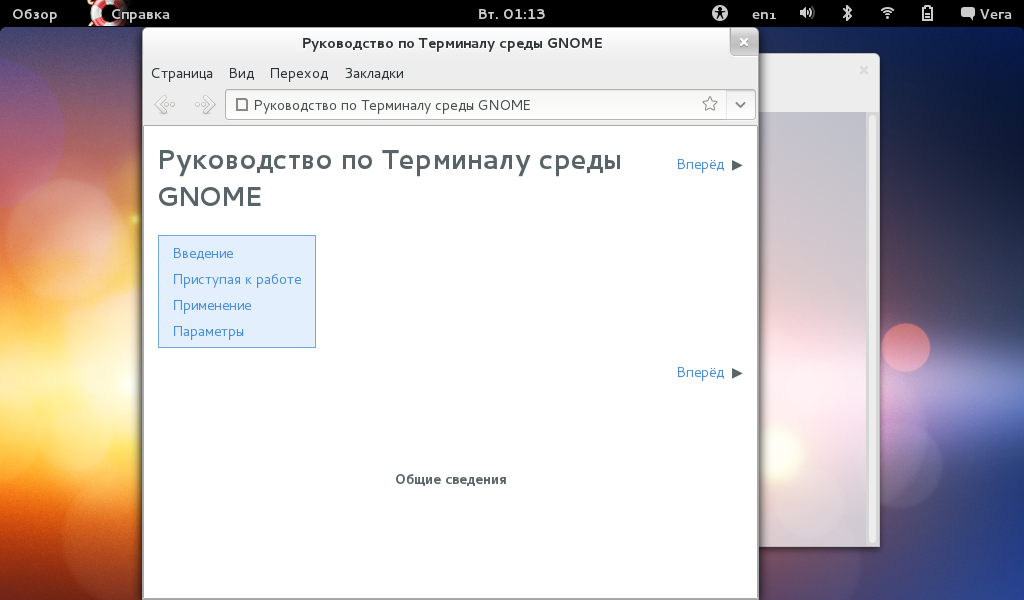

Все действия в терминале выполняются с помощью клавиатуры, потому мышка не понадобится. Также в терминале используются комбинации клавиш, отличных от комбинаций при работе с текстовыми файлами в Windows. Команда копирования будет выполняться с помощью связки «Shift+Ctrl+C», а команда вставки с помощью «Shift+Ctrl+V». Все комбинации можно посмотреть в самом терминале, нажав на вкладку «Правка», затем «Комбинации клавиш». Также можно посмотреть краткое руководство по терминалу с помощью вкладки «Справка» или клавиши F1.

Рисунок 8 – Окно справки

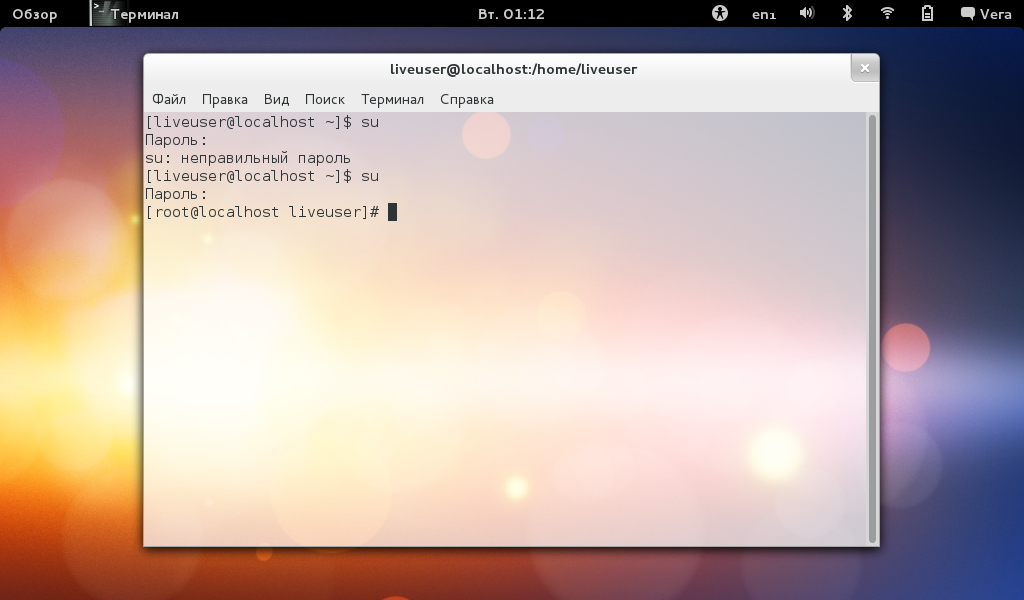

Для работы с файловой системой, такой как редактирование, запись, удаление необходимы особые привилегии, обычному пользователю доступ запрещён. Для повышения уровня привилегий необходимо ввести в терминале ’su’, тогда система перейдёт на права root (суперпользователя). В целях безопасности и ограниченного доступа к этой команде можно установить пароль. Также при использовании стандартных конфигурационных файлов рекомендуется делать их копии.

Рисунок 9 – Режим root

3 РУКОВОДСТВО СИСТЕМНОГО АДМИНИСТРАТОРА

3.1 Основные команды терминала

3.1.1 Просмотр системной информации

- ‘arch’ - отобразить архитектуру компьютера;

- ‘dmidecode –q’ - показать аппаратные системные компоненты - (SMBIOS / DMI);

- ‘hdparm –I - /dev/had’ - вывести характеристики жесткого диска;

- ‘hdparm -tT /dev/sda’ - протестировать производительность чтения данных с жесткого диска;

- ‘cat /proc/cpuinfo’ - отобразить информацию о процессоре;

- ‘cat /proc/meminfo’ - проверить использование памяти;

- ‘cat /proc/swaps’ - показать файл(ы) подкачки.

3.1.2 Работа с файлами и директориями

- ‘cd /home’ - перейти в директорию '/home';

- ‘cd ..’ - перейти в директорию уровнем выше;

- ‘cd ../..’ - перейти в директорию двумя уровнями выше;

- ‘cd’ - перейти в домашнюю директорию;

- ‘cd ~user’ - перейти в домашнюю директорию пользователя user;

- ‘cd’ - перейти в директорию, в которой находились до перехода в текущую директорию;

- ‘pwd’ - показать текущую директорию;

- ‘ls’ - отобразить содержимое текущей директории;

- ‘ls –F’ - отобразить содержимое текущей директории с добавлением к именам символов, характеризующих тип;

- ‘ls –l’ - показать детализированное представление файлов и директорий в текущей директории;

- ‘ls –a’ - показать скрытые файлы и директории в текущей директории;

- ‘cp file1 file2’ - сопировать файл file1 в файл file2;

- ‘cp dir/* .’ - копировать все файлы директории dir в текущую директорию;

- ‘cp -a /tmp/dir1’ - копировать директорию dir1 со всем содержимым в текущую директорию.

3.1.3 Команды поиска файлов

- ‘find / -name file1’ - найти файлы и директории с именем file1. Поиск начать с корня (/);

- ‘find / -user user1’ - найти файл и директорию принадлежащие пользователю user1. Поиск начать с корня (/).

3.1.4 Работа с пользователями и группами

- ‘groupadd group_name’ - создать новую группу с именем group_name;

- ‘groupdel group_name’ - удалить группу group_name;

- ‘groupmod –n’ - new_group_name old_group_name переименовать группу old_group_name в new_group_name;

- ‘useradd -c "Nome Cognome" -g admin -d /home/user1 -s /bin/bash user1’ - создать пользователя user1, назначить ему в качестве домашнего каталога /home/user1, в качестве shell'а /bin/bash, включить его в группу admin и добавить комментарий Nome Cognome;

- ‘useradd user1’ - создать пользователя user1;

- ‘userdel -r user1’ - удалить пользователя user1 и его домашний каталог;

- ‘usermod -c "User FTP" -g system -d /ftp/user1 -s /bin/nologin user1’ - изменить атрибуты пользователя;

- ‘passwd’ - сменить пароль

- ‘passwd user1’ - сменить пароль пользователя user1 (только root).

3.1.5 Выставление/изменение полномочий на файлы

- ls –lh - просмотр полномочий на файлы и директории в текущей директории;

- chmod ugo+rwx directory1 - добавить полномочия на директорию directory1;

- ugo(User Group Other)+rwx(Read Write eXecute) - всем полные права.

3.1.6 Средство обновления, загрузки и удаления пакетов

- ‘yum install package_name’ - закачать и установить пакет;

- ‘yum update’ - обновить все пакеты, установленные в систему;

- ‘yum update package_name’ - обновить пакет;

- ‘yum remove package_name’ - удалить пакет;

- ‘yum list’ - вывести список всех пакетов, установленных в систему;

- ‘yum search package_name’ - найти пакет в репозитории;

- ‘yum clean packages’ - очисть rpm-кэш, удалив закачанные пакеты;

- ‘yum clean all’ - очисть rpm-кэш, удалив закачанные пакеты и заголовки.

3.2 Работа с vi-редактором

Для работы в терминале с файлами используется текстовый vi-редактор, предназначенный для редактирования (составления и изменения).

В любой момент при работе в редакторе vi вы находитесь в одном из трёх режимов редактора: командный режим (command mode), режим ввода (insert mode) и режим последней строки (last line mode).

- При запуске редактора vi вы оказываетесь в командном режиме. В этом режиме можно давать команды для редактирования файлов или перейти в другой режим. Например, вводя «x» в командном режиме мы удаляем символ, на который указывает курсор. Клавиши-стрелки перемещают курсор по редактируемому файлу. Команды, используемые в командном режиме, состоят из одного или двух символов.

- Основной ввод и редактирование текста осуществляется в режиме ввода. Переход в режим ввода из командного режима осуществляется командой «i» (от слова insert). Находясь в режиме ввода, можно вводить текст в то место, куда указывает курсор. Выход из режима ввода в командный режим осуществляется клавишей Esc.

- Режим последней строки — это специальный режим, в котором редактору даются сложные команды. При вводе этих команд они отображаются в последней строке экрана (отсюда пошло название режима). Например, если ввести в командном режиме команду «:», то осуществится переход в режим последней строки, и можно будет вводить такие команды, как wq (записать файл

и покинуть редактор vi) или q! (выйти из редактора vi без сохранения изменений). В режиме последней строки обычно вводятся команды, название которых состоит из нескольких символов. В этом режиме в последнюю строку вводится команда, после чего нажимается клавиша Enter, и команда исполняется.

3.2.1 Основные команды

- ‘vi filename’ - вызов редактора vi для редактирования файла filename;

- ‘a’ - добавить текст после курсора;

- ‘h’ - перемещает курсор на один символ влево;

- ‘j’ - перемещает курсор вниз на одну строку;

- ‘k’ - перемещает курсор вверх на одну строку;

- ‘l’ - перемещает курсор на один символ вправо;

- ‘x’ - удалить символ;

3.2.1 Командный режим

<ESC> - перейти из режима ввода в командный режим

- ‘:w’ – запись в файл;

- ‘:q’ – завершить работу с редактором без изменения файла;

- ‘:wq’ - записать буфер в файл и завершить работу с редактором vi;

- ‘ZZ’ - записать изменения в файл и завершить работу с vi.

3.3 Работа с Samba

SAMBA представляет собой интерфейс, который осуществляет контактную связь между Unix- и Windows-системами в сети (расширяя сетевые возможности оперативной системы Unix).

Благодаря SAMBA пользователь, работая на Unix–системе, может разрешить доступ к сетевым дискам и принтерам Windows. Клиенты могут использовать сетевое окружение Windows, подсоединять и отсоединять сетевые диски, а также использовать данные на сетевом сервере, не ощущая, работает сервер под Unix или Windows. Клиенты могут обращаться к Unix–файлам, изменять и удалять их (если позволяют права). Таким образом, SAMBA фактически исполняет функции NT–сервера.

Для рационального использования пакета “SAMBA” в первую очередь требуется наличие сети. При этом особой роли не играет применяемый тип сетевой технологии, будь это Ethernet, Token-Ring или Arcnet. “SAMBA” можно использовать через аналоговые линии или через ISDN-линию. Важно лишь, что в качестве протокола сети можно использовать только TCP/IP.

3.3.1 Установка Samba

Для начала следует установить необходимые пакеты, выполняем команду:

yum -y install samba samba-client samba-common

Установятся два необходимых демона: smbd и nmbd и пакеты дополнительных программ. Так же можно установить дополнительный пакет для настройки сервера в графическом режиме:

yum -y install samba system-config-samba

3.3.2 Конфигурация сервера

В большинстве случаев настройка Samba заключается в редактировании основного конфигурационного файла /etc/samba/smb.conf и управлении пользователями с помощью smbpasswd. Если это непривычно — можно использовать web-интерфейс SWAT (Samba Web Administration Tool), с помощью которого я производила настройку.

Устанавливаем пакет:

yum -y install samba-swat

Сервер работает через xinetd, нужно изменить параметр disable на no в конфигурационном сервера SWAT:

vi /etc/xinetd.d/swat

# должно быть следующее:

service swat

{

port = 901

socket_type = stream

wait = no

only_from = 127.0.0.1

user = root

server = /usr/sbin/swat

log_on_failure += USERID

disable = no

}

После этого сервер уже работает, но нужно еще установить еще раз пароль root:

passwd root

После этого можно переходить по адресу http://localhost:901/ и работать с сервером SWAT, где выставляются все необходимые настройки и записывается

рабочий конфигурационный файл.

3.4 Установка WEB-сервера

Веб-сервер Apache является самым широко используемым сервером веб-приложений, он занимает 63% рынка в мире. Он поддерживает все основные операционные системы, такие как Windows, Linux, Solaris и Mac, также широко используется на платформах Unix, которые имеют пакет Apache в комплекте с дистрибутивом.

3.4.1 Установка Apache

Apache веб-сервер доступен в хранилище Fedora, для загрузки выполняется команда:

yum install httpd

После того, как были установлены стандартные файлы и каталоги, создаём файл для виртуального хостинга:

vi /etc/httpd/conf.d/example.conf

# добавить следующие настройки:

<VirtualHost *:80> # указать номер порта

ServerAdmin webmaster@.example.com # указать почту администратора

DocumentRoot /var/www/example # место расположения веб-документов

ServerName www.example.com # указать доменное имя

ErrorLog logs/example.com-error_log # журнал ошибок

CustomLog logs/example.com-access_log common # журнал доступа

</VirtualHost>

Теперь создадим каталог:

mkdir /var/www/example

И документ в нём:

vi /var/www/example/index.html # я указала своё имя в документе

Прописать хоста можно путём редактирования файла в директории etc:

vi /etc/hosts

# добавить следующее:

192.168.1.84 www.example.com www

Теперь сохраняем и перезапускаем сервер, чтоб изменения вступили в силу:

systemctl restart httpd.service

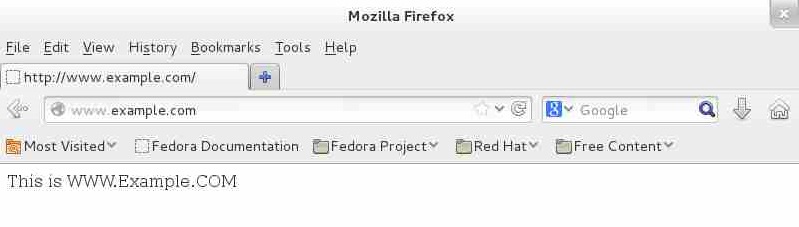

Для проверки работоспособности сервера, открываем браузер и переходим на адрес, который прописали для «ServerName», при правильности настроек

выводится страница с index.html документом.

3.5 Установка FTP-сервера

Устанавливаем пакет:

yum -y install vsftpd

Редактируется файл конфигурации:

vi /etc/vsftpd/vsftpd.conf

# 12 строка: отключить анонимность

anonymous_enable=NO

# строки 82, 83: раскомментировать

ascii_upload_enable=YES

ascii_download_enable=YES

# строки 101, 102: раскомментировать

chroot_local_user=YES

chroot_list_enable=YES

# строка 103: раскомментировать

chroot_list_file=/etc/vsftpd/chroot_list

# строка 109: ракомментировать

ls_recurse_enable=YES

# строка 114: изменить (если используется IPv4)

listen=YES

# строка 123: изменить (если используется IPv4, нужно отключить IPv6)

listen_ipv6=NO

# добавить в конце файла

# указать корневой каталог

local_root=public_html

#использовать местное время

use_localtime=YES

# отключить фильтр (если не получается зайти с логина, нужно добавить эту строку)

seccomp_sandbox=NO

systemctl start vsftpd.service

systemctl enable vsftpd.service

Сервер запущен.

Теперь можно подключаться к серверу из Windows.

3.6 Установка MAIL-сервера

3.6.1 Установка и настройка Postfix

Устанавливаем и настраиваем пакет Postfix:

yum -y install postfix

vi /etc/postfix/main.cf

# строка 75: раскомментировать и указать имя хоста

myhostname = mail.server.world

# строка 83: расскомментировать и указать доменное имя

mydomain = server.world

# строка 99: раскомментировать

myorigin = $mydomain

# строка 116: изменить

inet_interfaces = all

# строка 164: добавить

mydestination = $myhostname, localhost.$mydomain, localhost, $mydomain

# строка 264: раскомментировать и указать адрес вашей локальной сети

mynetworks = 127.0.0.0 / 8, 10.0.0.0/24

# строка 419: раскомментировать

home_mailbox = Maildir/

# строка 548: расскомментировать и добавить 549 строку

header_checks = regexp:/etc/postfix/header_checks

body_checks = regexp:/etc/postfix/body_checks

# строка 574: добавить

smtpd_banner = $myhostname ESMTP

# добавить в конце файла

# ограничение размера письма

message_size_limit = 10485760

# предел сообщения

mailbox_size_limit = 1073741824

# настройки для SMTP-Auth

smtpd_sasl_type = dovecot

smtpd_sasl_path = private/auth

smtpd_sasl_auth_enable = yes

smtpd_sasl_security_options = noanonymous

smtpd_sasl_local_domain = $myhostname

smtpd_client_restrictions = permit_mynetworks,reject_unknown_client,permit

smtpd_recipient_restrictions = permit_mynetworks,permit_auth_destination,permit_sasl_authenticated,reject

vi /etc/postfix/header_checks

# добавить в оглавлении

# например, отклонять почту от «example.com»

/^From:.*@example\.com/ REJECT

vi /etc/postfix/body_checks

# например, отклонять почту, если внутри содержится «example.com»

/^(|[^>].*)example.com/ REJECT

systemctl stop sendmail.service

systemctl disable sendmail.service

alternatives --config mta # включить МТА по умолчанию, выбрать 2 вариант

systemctl start postfix.service

systemctl enable postfix.service

3.6.2 Установка и настройка Dovecot

Устанавливаем и настраиваем пакет Dovecot:

yum –y install dovecot

vi /etc/dovecot/dovecot.conf

# строка 20: раскомментировать

protocols = imap pop3 lmtp

# строка 67: раскомментировать и изменить (если не используется IPv6 )

listen = *

vi /etc/dovecot/conf.d/10-auth.conf

# строка 9: раскомментировать и изменить (разрешить простой текст аутентификации)

disable_plaintext_auth = no

# строка 99: добавить

auth_mechanisms = plain login

vi /etc/dovecot/conf.d/10-mail.conf

# строка 30: раскомментировать и добавить

mail_location = maildir:~/Maildir

vi /etc/dovecot/conf.d/10-master.conf

# строки 96-98: раскомментировать и добавить

# Postfix smtp-auth

unix_listener /var/spool/postfix/private/auth {

mode = 0666

user = postfix # добавить

group = postfix # добавить

}

vi /etc/dovecot/conf.d/10-ssl.conf

# строка 8: изменить (SSL не требуется)

ssl = no

systemctl start dovecot.service

systemctl enable dovecot.service

3.6.3 Настройка почтового клиента на компьютере пользователя

Я использовала бесплатную программу Windows Live Mail - позволяет отправлять и получать сообщения с помощью нескольких учетных записей. Для создания учётной записи переходим во вкладку «Учётные записи» и выбираем пункт «Учётная запись электронной почты», где вводится будущий адрес пользователя и пароль, далее настраиваются параметры сети, такие как тип сервера (POP или IMAP) и адрес сервера. После создания учётной записи подключаемся к серверу и получаем автоматические настройки папок сервера.

4 РУКОВОДСТВО ПОЛЬЗОВАТЕЛЯ

Под пользователями в данном дипломном проекте подразумеваются люди, которые и будут использовать ресурсы создаваемых серверов. Настройки сети, подключений, а также обслуживание серверов относятся к обязанностям администратора. Пользователи должны лишь знать, что нужно сделать, чтобы, например, попасть на файловый сервер или отправить письмо другому пользователю данной сети. Именно для этого и создано руководство пользователя.

Для того чтобы зайти на веб-сервер, понадобится интернет браузер, который уже установлен на рабочей станции. В адресной строке нужно ввести имя сервера и осуществить переход, в ответ веб-сервер передаст запрошенные данные. В данном случае отображается HTML-страница.

Рисунок 10 – Серверная HTML-страница

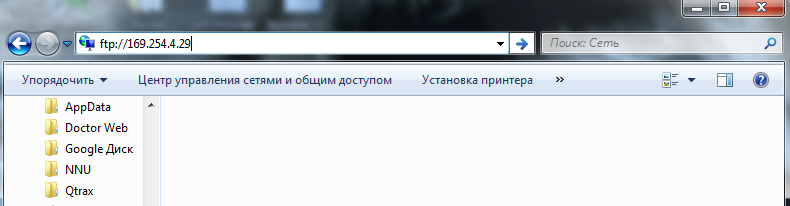

Для того чтобы зайти на файловый сервер, понадобится открыть проводник и ввести в его адресной строке следующее: ftp://169.254.4.29.

Рисунок 11 – Окно проводника

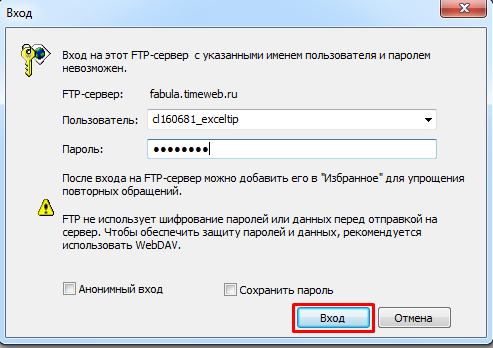

Следом появится окно, где следует ввести персональные данные (логин и пароль).

Рисунок 12 – Окно ввода данных

Если данные указаны верно, вы увидите сетевые папки и файлы.

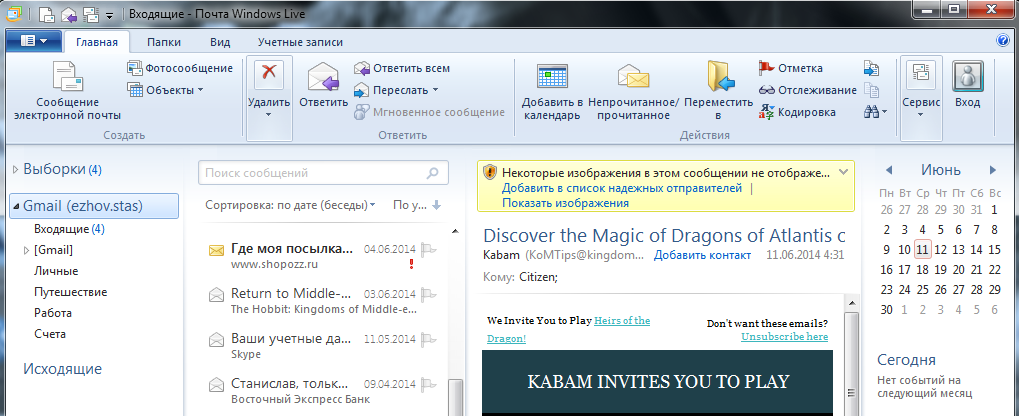

Для того чтобы воспользоваться почтовым сервером, нужно открыть программу Windows Mail Live.

Рисунок 13 – Окно Windows Mail Live

В колонке справа отображается ваша учётная запись. Для того чтобы управлять сообщениями (написать новое сообщение, удалить, ответить на сообщение) в шапке, в разделе «Главная» находятся соответствующие иконки с надписями.

5. ЭКОНОМИЧЕСКАЯ ЧАСТЬ

5.1 Экономическое обоснование проекта

Разрабатывая дипломный проект, необходимо рассчитать суммарные затраты на организацию сервера и оценить экономическую выгоду от внедрения данного проекта.

Все расходы складываются из двух видов:

- Единовременные расходы (капитальные). Эти расходы необходимы для создания (разработки) проекта. Они включают стоимость приобретения основных средств, стоимость труда программистов вместе с социальными отчислениями, стоимость покупаемого программного обеспечения, стоимость коммунальных нужд (например, электроэнергии), стоимость машинного времени.

- Текущие расходы. Они предназначены для поддержания проекта в работоспособном состоянии. Это может быть зарплата или надбавка к зарплате программиста, стоимость машинного времени.

Весь проект разрабатывался одним человеком с использованием одного компьютера. Проект был разработан за 1 рабочий месяц. Рассмотрим подробно каждый вид расходов.

5.2 Единовременные расходы

Разработка проекта производилась на ноутбуке, принадлежащему разработчику. Первоначальная стоимость ноутбука 18500 руб. В комплектацию ноутбука входило все необходимое для его работы. В табл. 1.1. приведен список программного обеспечения (ПО), которое применялось для разработки проекта:

Таблица 1.1 - Список применяемого ПО

|

Наименование

|

Цена, руб

|

Примечание

|

|

Fedora 18

|

-

|

Бесплатный дистрибутив операционной системы GNU/Linux.

|

|

Mozilla Firefox

|

-

|

Входит в состав Fedora 18.

|

|

Терминал

|

-

|

Входит в состав Fedora 18.

|

|

Windows Live Mail

|

-

|

Бесплатный почтовый клиент от Microsoft.

|

5.3 Стоимость машинного времени

Для расчета стоимости машинного времени определим показатели и формулы для их расчета:

- Амортизация ноутбука. Для расчета амортизационных отчислений будет использован линейный метод.

Срок службы ноутбука принимается за 6 лет. Рассчитаем норму амортизации:

,

где На – норма амортизации, %:

n – срок полной амортизации, месяцев.

Подставив значения в формулу (1.1), получим:

в месяц

Используя значение стоимости ноутбука, подсчитаем амортизационные отчисления за все время разработки проекта по формуле:

,

где Ак – амортизационные отчисления, руб.;

СК – стоимость ноутбука, руб.;

К – коэффициент амортизации ноутбука;

М – количество месяцев, потраченных на разработку проекта.

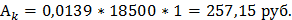

Подставив значения в формулу (1.2), подсчитаем амортизационные отчисления ноутбука:

5.4 Оплата потребляемой электроэнергии

Годовой фонд времени полезной работы машины определяется по формуле:

,

где tЭВМ – годовой фонд времени полезной работы ЭВМ, час / год;

Добщ. – число дней в году;

Дпраздн. – число выходных и праздничных дней в году;

tсут. – время работы ЭВМ в сутки, часов;

проф. – время профилактических работ, час / год.

Подставив значения в формулу (1.3), рассчитаем годовой фонд времени полезной работы машины:

час / год.

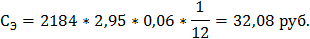

Максимальная мощность ноутбука W = 60 Вт. Стоимость 1 кВт/ч составляет CW = 2,95 рублей кВт/ч. Стоимость потребляемой энергии в год составляет:

,

где СЭ – стоимость потребляемой электроэнергии в год, руб;

tЭВМ – годовой фонд времени полезной работы ноутбука, час / год;

СW – стоимость 1 кВтч, руб.;

W – мощность ноутбука, Вт;

М – количество месяцев, потраченных на разработку проекта.

Стоимость потребляемой энергии за время разработки проекта по формуле (5.4) составила:

Итого стоимость машинного времени за период разработки дипломного проекта составила: 289,23 руб. (257,15 + 32,08).

5.5 Расходы на исследование задачи

В общей сложности на исследование поисков решения задачи было потрачено 1 рабочий месяц. Из них 9 часов были проведены в сети Интернет для поиска материалов, а остальное время потрачено на их анализ.

Потраченное время входит в общее количество времени, затраченное на разработку проекта. Дополнительными расходами является оплата доступа к сети Интернет. Стоимость безлимитного интернета в месяц составляет 300р.

5.6 Все единовременные расходы

Подсчитаем все единовременные расходы по следующей формуле:

,

где Р – единовременные расходы, руб;

РАморт. – Расходы на амортизацию, руб.;

РЭл.энер. – Расходы на электроэнергию, руб.;

РИсслед. – Расходы на исследование, руб.;

РНакл. – Накладные расходы, руб.

Подставив значения в формулу (1.5), получим:

257,15 + 32,08 + 300 = 589,23 руб.

Единовременные расходы показаны в процентном соотношении на рис 1.1

Рисунок ? - Диаграмма единовременных расходов

5.7 Текущие расходы

В качестве текущих расходов необходимо считать оплату труда сотрудника, который будет выполнять администрирование сервера и требуемое обновление.

Теперь рассчитаем текущие расходы в денежном выражении. Для этого приведем пример расчета полной оплаты системного администратора за один рабочий месяц (расчетный лист в упрощенном виде, табл. 1.2):

Таблица 1.2 - Расчет полной зарплаты за один месяц

|

Наименование

|

%

|

Отчисление, руб.

|

|

Ежемесячный оклад

|

|

30000

|

|

Районный коэффициент

|

20

|

6000

|

|

Итого

|

|

36000

|

Кроме того, работодатель отчисляет социальные отчисления с фонда оплаты труда (ФОТ). Для этого работника показатели будут следующими (табл. 1.3):

Таблица 1.3 - Социальные отчисления

|

Наименование

|

%

|

Сумма, руб.

|

|

Страховые взносы

|

30

|

10800

|

|

Страховой тариф от несчастных случаев и проф. заболеваний

|

0,2

|

72

|

|

Итого

|

|

10872

|

Таким образом, суммарно расходы при администрировании сервера составят: 46872 руб. Так как расходы на поддержку составят 0,1 от оплаты труда, тогда текущие расходы на поддержку составят: 4687,2 в месяц или 56246,4 руб. в год (4687,2 *12=56246,4)

К текущим расходам можно было бы отнести еще и потребление энергии, но так как фактически компьютер никогда не выключается в течение рабочего дня, даже в те моменты, когда нет работы, то разницы в потреблении электроэнергии практически не будет или она будет несущественной.

5.8 Маркетинговый анализ

Экономию средств можно получить не используя платное программное обеспечение.

Как правило массово используется Windows Server – линейка серверных операционных систем от компании Microsoft. Самый дешёвый актуальный Windows Server стоить около 25000 рублей. Поскольку требуется организовать сервер на базе бесплатного программного обеспечения, то эти деньги будут сэкономлены. Для выполнения повседневных серверных задач достаточно будет бесплатного программного обеспечения – Fedora 18.

Организовав сервер на бесплатном программном обеспечении Fedora 18, вместо распространённого и платного программного обеспечения, можно сэкономить минимум 25000 рублей.

Выводы:

Проведенные расчеты показали экономическую целесообразность разработки.

В результате всех расчетов получили следующие показатели:

1. Единовременные (капитальные) расходы составили 589,23 рубля.

2. Текущие расходы 56246,4 рублей в год.

6. ОХРАНА ТРУДА И ТЕХНИКА БЕЗОПАСНОСТИ

Свободное пространство вокруг каждого серверного шкафа должно быть не менее:

- С лицевой и тыльной стороны – 90 см;

- С боковых сторон – 70 см.

В серверной должны быть съемные полы для размещения коммуникаций и подачи кондиционируемого воздуха к устройствам ЭВМ. В отдельных случаях для размещения коммуникаций допускается устройство каналов.

Конструкция съемного пола должна обеспечивать:

- Свободный доступ к коммуникациям при обслуживании;

- Устойчивость к горизонтальным усилиям при частично снятых плитах;

- Возможность выравнивания поверхностей пола с помощью регулируемых опорных элементов;

- Взаимозаменяемость плит съемного пола;

- Плиты съемного пола в собранном состоянии должны плотно прилегать друг к другу, обеспечивая герметичность в стыках;

- Плиты съемного пола должны быть трудносгораемыми, с пределом огнестойкости не менее 0,5ч или несгораемыми. Опоры и стойки съемных полов должны быть несгораемыми. Покрытие плит пола допускается предусматривать из сгораемых материалов;

- Покрытие плит пола должно быть гладким, прочным, антистатическим, позволяющим выполнять уборку пола пылесосом или влажную уборку. Конструкция плит должна обеспечивать отекание и отвод электростатического электричества;

-

Расположение отверстий в плитах для прокладки соединительных кабелей, заземления, воздуховодов централизованного охлаждения устройств следует определять по месту установки устройств в соответствии с технологическими планами размещения ЭВМ и техническими характеристиками устройств;

- Звукопоглощающую облицовку стен и потолков помещений следует предусматривать из несгораемых или трудносгораемых материалов. Облицовку стен и потолков из материалов, выделяющих пыль, применять не допускается.

Конструкции подвесного потолка должны разрабатываться с учетом возможности:

- Размещения над подвесным потолком воздуховодов и воздухораспределителей, аппаратуры потолочных люминесцентных светильников, установок газового пожаротушения;

- Осмотра любого участка над подвесным потолком;

- Поверхности конструкций, находящиеся в зоне кондиционированного воздуха, не должны выделять пыль.

Вибрация в серверных, а также в помещениях для внешних запоминающих устройств, подготовки данных, графопостроителей, графоповторителей, экранных пультов не должна превышать по амплитуде 0,1 мм и по частоте 25 Гц.

В серверных для уменьшения притока тепла от солнечной радиации следует применять солнцезащитные устройства (жалюзи, шторы и др.). Стальные несущие и ограждающие конструкции помещений ЭВМ необходимо защищать огнезащитными материалами или красками, обеспечивающими предел их огнестойкости не менее 0,5ч.

Электропитание:

При проектировании электроснабжения, силового электрооборудования и электрического освещения серверной необходимо выполнять требования «Правил устройства электроустановок» (ПУЭ), инструкций по проектированию электроснабжения промышленных предприятий, силового и осветительного электрооборудования промышленных предприятий, по проектированию и устройству молниезащиты зданий и сооружений, а также соблюдать нормы главы СНиП по проектированию искусственного освещения и главы СНиП по электротехническим устройствам.

- Категории обеспечения надежности электроснабжения – 2;

- Необходимая мощность электропитания 40 квт;

- Электропитание - переменный ток напряжением в диапазоне 155 –276В;

- Диапазон частоты питающего напряжения 47 - 63 Гц;

- Наличие заземленной нейтрали;

- Если в здании есть источник гарантированного питания, рекомендуется подключить серверную комнату к такому источнику;

- На каждый источник бесперебойного питания должен быть предусмотрен автоматический предохранитель 25А;

- К месту расположения каждого источника бесперебойного питания должен быть должны быть подведены от автомата три медных многожильных провода сечением 6 кв. мм (фаза, нейтраль, земля);

- Необходимо также наличие 2-х точек подключения к локальной вычислительной сети на один сервер и 1-й точки на один источник бесперебойного питания.

Освещенность:

- Уровень освещения в серверном помещении должен составлять не менее 540 лк на высоте 100 см. над уровнем пола;

- Для освещения СП рекомендуется использовать лампы накаливания или галогенные лампы, для снижения количества электромагнитных помех.

Ограничение доступа в серверное помещение:

Система разграничения доступа должна исключить попадание в СП лиц, в чьи обязанности не входит монтаж, эксплуатация и техническое обслуживание размещённого в СП оборудования.

Прочее:

- В помещениях серверной, не подлежащих оборудованию автоматическими установками газового пожаротушения, следует предусматривать устройство системы автоматической пожарной сигнализации, реагирующей на появление дыма, и оснащать эти помещения первичными средствами пожаротушения (передвижными или переносными газовыми огнетушителями) из расчета не менее двух штук огнетушителей на каждые 20м2 помещений. В подпольных пространствах серверной в зависимости от технологических и конструктивных особенностей допускается применение извещателей, реагирующих на повышение температуры;

- Помещение должно быть оборудовано автоматической пожарной сигнализацией, и средствами первичного пожаротушения согласно назначения помещения в соответствии с требованиями ППБ 01-03, НПБ 110-03 и сводом правил СП 9.13130.2009 «Огнетушители»;

- Обеспечение несанкционированного доступа по отдельным требованиям.

ЗАКЛЮЧЕНИЕ

В данном дипломном проекте был рассмотрен дистрибутив операционной системы Fedora 18.

В заключение проведённой работы модно сделать следующие основные выводы по теме:

Fedora 18 является доступным проектом, как в получении релиза, так и в его освоении.

Основные компоненты и большинство пользовательских приложений операционной системы являются сводными программами.

Свободные программы можно:

Запускать на любом количестве компьютеров;

Распространять бесплатно или за деньги без каких-либо ограничений;

Получать конфигурационные тексты программ с возможностью вносить в них поправки.

Доступный интерфейс и возможность настроек в графической оболочке упрощают выполнение задач для неопытных пользователей.

В отличие от распространённых несвободных операционных систем, Fedora является свободным программным обеспечением. Программы для Fedora—результат работы сообщества, которое осуществляет поддержку дистрибутивов компании RHEL. Проект служит для тестирования новых технологий, которые в дальнейшем включаются в продукцию RHEL. Большинство из них объединяет программистов из разных стран, связанных друг с другом только перепиской. Создать свой проект или присоединиться к уже существующему может любой программист, и, в случае успеха, результаты этой работы станут известны миллионам пользователей. Пользователи принимают участие в тестировании свободных программ, это позволяет оперативно находить ошибки и исправлять их.

Именно гибкая и динамичная система разработки, невозможная для проектов с закрытым кодом, определяет исключительную экономическую эффективность Fedora. Низкая стоимость свободных разработок, отлаженные механизмы тестирования и распространения, привлечение независимых специалистов, обладающих индивидуальным, самостоятельным видением проблем —всё это стало причиной успеха свободных программ.

БИБЛИОГРАФИЯ

1. Проект Fedora вики: https://fedoraproject.org/wiki/Fedora_Project_Wiki

2. Книга о Fedora – руководство для начинающих: http://fossbook.info/subproj/fedorabook/704

3. Д. Н. Колисниченко, «Linux-сервер своими руками». М.: Наука и техника

4. Руководство по работе с vi-редактором:

http://docs.altlinux.org/archive/2.3/junior/alt-docs-extras-linuxnovice/ch02s10.html

5. Справочник команд vi-редактора: http://rsusu1.rnd.runnet.ru/unix/ucomm/vi.html

6. Официальный сайт продукции Windows: http://windows.microsoft.com/ru-ru/windows/home

7. Документация Fedora: http://docs.fedoraproject.org/ru-RU/index.html

8. Виртуальная энциклопедия Linux: http://rus-linux.net/

9. Справочник по настройке дистрибутивов: http://www.server-world.info/en/

2

(1.1)

(1.2)

(1.3)

(1.4)

(1.5)

Дистрибутив операционной системы Fedora 18