Основные методы защиты информации

Введение 2

Глава 1 Общие понятия информационной безопасности 4

1.1. Анализ угроз информационной безопасности 4

1.2. Юридические основы информационной безопасности 6

Глава 2 Основные методы защиты информации9

2.1. Обеспечение достоверности и сохранности информации в автоматизированных системах 15

2.2. Обеспечение конфиденциальности информации 16

2.2.1. Методы разграничения доступа 18

2.2.2. Криптографические методы защиты данных 22

2.3. Контроль защиты информации 26

2.4. Ответственность за нарушение правил работы с персональными данными 28

Заключение 31

Список использованных источников 32

Введение

Персональные компьютеры, системы управления и сети на их основе быстро входят во все области человеческой деятельности. Среди них можно выделить такие сферы применения, как военная. Коммерческая, банковская, посредническая, научные исследования по высоким технологиям и др. очевидно, широко используя компьютеры и сети для обработки и передачи информации, эти отрасли должны быть надежно защищены от возможности доступа к ней посторонних лиц. Ее утраты или искажения. Согласно статистическим данным, более 80% компаний несут финансовые убытки из-за нарушения целостности и конфиденциальности используемых данных.

Кроме информации, составляющей государственную или коммерческую тайну, существует информация, представляющая собой интеллектуальную собственность. К ней можно отнести результаты научных исследований, программы, обеспечивающие функционирование компьютера, игровые программы, оригинальные аудио- и видеоклипы, которые защищаются законами, принятыми в большинстве стран мирового сообщества. Стоимость такой информации в мире составляет несколько триллионов долларов в год. Ее несанкционированное копирование снижает доходы компаний и авторов, занятых ее разработкой.

В повседневной жизни человека сохранность информации о его жизни зависит от него самого. Но совсем другая ситуация, когда мы обязаны предоставить данные о себе в соответствии с законом третьему лицу, а конкретно – работодателю. Работник в данной ситуации передает конфиденциальную информацию о себе на ответственное хранение. Далее за сохранность данных отвечает уже работодатель. Он обязан оберегать сведения о работнике от посягательств третьих лиц и нести ответственность за распространение указанных данных.

Усложнение методов и средств организации машинной обработки, повсеместное использование глобальной сети Интернет приводит к тому, что информация становится более уязвимой. Этому способствуют такие факторы, как постоянно возрастающие объемы обрабатываемых данных, накопление и хранение данных в ограниченных местах, постоянное расширение круга пользователей, имеющих доступ к ресурсам, программам и данным, недостаточный уровень защиты аппаратных и программных средств компьютеров и коммуникационных систем и т.п.1

Учитывая эти факты, защита информации в процессе ее сбора, хранения, обработки и передачи приобретает исключительно важное значение.

Поэтому цель данной работы: наиболее детально рассмотреть вопросы информационной безопасности, изучить способы и средства нарушения конфиденциальности информации, а также методы ее защиты.

1.1. Анализ угроз информационной безопасности

Эффективность любой информационной системы в значительной мере определяется состоянием защищенности (безопасностью) перерабатываемой в ней информации.

Безопасность информации – состояние защищенности информации при ее получении, обработке, хранении, передаче и использовании от различного вида угроз.1

Для успешного противодействия угрозам и атакам информационных систем, а также выбора способов и средств защиты, политики безопасности и анализа рисков от возможного несанкционированного доступа необходимо классифицировать существующие угрозы информационной безопасности. Каждый признак классификации должен отражать одно из обобщенных требований к системе защиты, а сами угрозы позволяют детализировать эти требования. Современные компьютерные системы и сети являются сложными системами, подверженными, кроме того, влиянию чрезвычайно большого числа факторов и поэтому формализовать задачу описания полного множества угроз не представляется возможным. Как следствие, для защищенной компьютерной системы определяется не полный перечень угроз, а перечень классов угроз, которым должен противостоять комплекс средств защиты.

Классификация угроз может быть проведена по ряду базовых признаков:

-

По природе возникновения: объективные природные явления, не зависящие от человека; субъективные действия, вызванные деятельностью человека.

-

По степени преднамеренности: ошибки конечного пользователя или персонала; преднамеренного действия, для получения несанкционированного доступа к информации.

-

По степени зависимости от активности Информационных систем: проявляющиеся независимо от активности информационных систем (вскрытие шифров, хищение носителей информации); проявляющиеся в процессе обработки данных (внедрение вирусов, сбор «мусора» в памяти, сохранение и анализ работы клавиатуры и устройств отображения).

-

По степени воздействия на информационные системы: пассивные угрозы (сбор данных путем выведывания или подсматривания за работой пользователей); активные угрозы ; внедрение программных или аппаратных закладок и вирусов для модификации информации или дезорганизации работы информационной системы).

-

По способу доступа к ресурсам информационных систем: получение паролей и прав доступа, используя халатность владельцев и персонала, несанкционированное использование терминалов пользователей, физического сетевого адреса, аппаратного блока кодирования и др.; обход средств защиты, путем загрузки посторонней операционной защиты со сменного носителя; использование недокументированных возможностей операционной системы.

-

По текущему месту расположения информации в информационной системе: внешние запоминающие устройства; оперативная память; сети связи; монитор или другое отображающее устройство (возможность скрытой съемки работы принтеров, графопостроителей, световых панелей и т.д.).1

Необходимо отметить, что абсолютно надежных систем защиты не существует. Кроме того, любая система защиты увеличивает время доступа к информации, поэтому построение защищенных информационных систем не ставит целью надежно защититься от всех классов угроз. Уровень системы защиты – это компромисс между понесенными убытками от потери конфиденциальности информации, с одной стороны, и убытками от усложнения, удорожания информационной системы и увеличения времени доступа к ресурсам от введения систем защиты, с другой стороны

1.2. Юридические основы информационной безопасности

Широкое распространение компьютерных систем и сетей, внедрение их в государственных учреждениях и важность задачи сохранения конфиденциальности государственной и частной информации заставили многие страны принять соответствующие законы, регламентирующие защиту компьютерных систем и сетей.

Наиболее общим законом Российской Федерации является Конституция. Главы 23, 29, 41 и 42 в той или иной мере затрагивают вопросы информационной безопасности. Статья 23 Конституции, например, гарантирует право на личную и семейную тайну, на тайну переписки, телефонных разговоров, почтовых, телеграфных и иных сообщений; статья 29 - право свободно искать, получать, передавать, производить и распространять информацию любым законным способом. Главы 41 и 42 гарантируют право на знание фактов и обстоятельств, создающих угрозу жизни и здоровью людей, право на знание достоверной информации о состоянии окружающей среды.

Действующий Уголовный кодекс Российской Федерации предусматривает наказания за преступления, связанные с нарушением конфиденциальности информации. Глава 28 «Преступления в сфере компьютерной информации» содержит статьи 272-274, посвященные преступлениям, связанным, соответственно, с неправомерным доступом к компьютерной информации, созданием, использованием и распространением вредоносных программ, нарушением правил эксплуатации ЭВМ, систем и сетей на их основе.1

8 июля 2006 года государственной Думой Российской Федерации принят Федеральный Закон № 152-ФЗ О персональных данных. Данным законом регулируются отношения, которые связанны с обработкой персональных данных, осуществляемой федеральными органами государственной власти, органами государственной власти субъектов Российской Федерации, иными государственными органами (далее - государственные органы), органами местного самоуправления, не входящими в систему органов местного самоуправления муниципальными органами (далее - муниципальные органы), юридическими лицами, физическими лицами с использованием средств автоматизации или без использования таких средств, если обработка персональных данных без использования таких средств соответствует характеру действий (операций), совершаемых с персональными данными с использованием средств автоматизации.

Цель закона - обеспечение защиты прав и свобод человека и гражданина при обработке его персональных данных, в том числе защиты прав на неприкосновенность частной жизни, личную и семейную тайну.

В Законе в статьях 5 и 6 прописаны принципы и условия обработки персональных данных. Данным законом и другими законами предусмотрены случаи обязательного предоставления субъектом своих персональных данных в целях защиты основ конституционного строя, нравственности, здоровья, прав и законных интересов других лиц, обеспечения обороны страны и безопасности государства. В Главе 3 данного Закона представлены Права субъекта персональных данных.

Интересы государства в плане обеспечения конфиденциальности информации наиболее полно представлены в Законе «О государственной тайне». В нем государственная тайна определена как защищаемые государством сведения в области военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации.

Здесь же дается описание средств защиты информации, к которым, согласно данному Закону, относятся технические, криптографические, программные и другие средства, предназначенные для защиты сведений, составляющих государственную тайну.1

За последние годы, прошедшие с момента принятия Федерального закона №152 «О персональных данных», было выпущено и опубликовано множество подзаконных актов – Постановлений Правительства РФ, приказов государственных регуляторов, нормативно-методических документов ФСТЭК, ФСБ и Россвязькомнадзора. Уточнялись требования, функции и наименования регулирующих и контролирующих органов, образцы документов. Изменения и дополнения продолжаются и до сих пор. Автором представлены практически все документы, которые, по его мнению, в той или иной степени касаются обработки персональных данных и обеспечения их безопасности.

-

Российское Законодательство по защите персональных данных представлено огромным количеством Законов и Постановлений. Например:

-

Федеральный закон Российской Федерации 30 декабря 2001 г. № 197-ФЗ;

-

Федеральный закон от 19 декабря 2005 г. N 160-ФЗ;

-

Федеральный закон Российской Федерации от 27 июля 2006 г. N 152-ФЗ - О персональных данных;

-

Федеральный закон Российской Федерации от 3 декабря 2008 г. N 242-ФЗ - О государственной геномной регистрации в Российской Федерации;

-

Постановление Правительства Российской Федерации от 17 ноября 2007 г. № 781 - Положение об обеспечении безопасности персональных данных при их обработке в информационных системах.

-

Постановление Правительства Российской Федерации от 15 сентября 2008 г. № 687 - Об утверждении положения об особенностях обработки персональных данных, осуществляемой без использования средств автоматизации;

-

Постановление от 6 июля 2008 г. № 512 - Об утверждении требований к материальным носителям биометрических персональных данных и технологиям хранения таких данных вне информационных систем персональных данных;

-

Постановление Правительства Российской Федерации 2 июня 2008 г. № 419 - О Федеральной службе по надзору в сфере связи и массовых коммуникаций;

-

Указ Президента Российской Федерации от 30 мая 2005 г. N 609 - Об утверждении Положения о персональных данных государственного служащего Российской Федерации и ведении его личного дела;

-

Приказ от 13 февраля 2008 года N 55/86/20 - Об утверждении порядка проведения классификации информационных систем персональных данных;

-

Приказ Россвязькомнадзора №08 от 17.07.2008 - Об утверждении образца формы уведомления об обработке персональных данных;

-

Методические материалы ФСТЭК - Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных" от 15 февраля 2008 года (документ ДСП);

-

Методические материалы ФСТЭК - Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных" от 15 февраля 2008 года (документ ДСП);

-

Методические материалы ФСТЭК - Основные мероприятия по организации и техническому обеспечению безопасности персональных данных, обрабатываемых в информационных системах персональных данных" от 15 февраля 2008 года (документ ДСП);

-

Методические материалы ФСТЭК - Рекомендации по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных" от 15 февраля 2008 года (документ ДСП);

-

Методические материалы ФСБ – Методические рекомендации по обеспечению с помощью криптосредств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации. От 21 февраля 2008 года;

-

Методические материалы ФСБ - Типовые требования по организации и обеспечению функционирования шифровальных (криптографических) средств, предназначенных для защиты информации, не содержащей сведений, составляющих государственную тайну в случае их использования для обеспечения безопасности персональных данных при их обработке в информационных системах персональных данных. От 21 февраля 2008 года.1

Основой этих всех документов является концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации и основные принципы защиты компьютерных систем.

Глава 2 Основные методы защиты информации

2.1. Обеспечение достоверности и сохранности информации в автоматизированных системах

Проблема обеспечения (повышения) достоверности информации при ее обработке в автоматизированных системах заключается главным образом в контроле правильности информационных массивов, обнаружении ошибок и их исправлении на различных этапах обработки информации.2 Исследование проблемы обеспечения достоверности информации в автоматизированных системах осуществляется на трех уровнях:

-

Синтаксическом (связан с контролем и защитой элементарных составляющих информационных массивов – знаков или символов);

-

Семантическом (связан с обеспечением достоверности смыслового значения информационных массивов, их логичности, непротиворечивости и согласованности);

-

Прагматическом (связан с изучением вопросов ценности информации при принятии управленческих решений, ее доступности и своевременности, влияния ошибок на качество и эффективность функционирования автоматизированных систем).

Ошибки, возникающие в процессе обработки информации, связаны с помехами, сбоями и отказами технических и программных средств, ошибками пользователей и обслуживающего персонала, недостаточной точностью или ошибками в исходных, промежуточных и выходных данных, неадекватностью реализованных математических моделей реальным процессам.

Для достижения требуемой или максимальной достоверности обработки информации в автоматизированных системах используются специальные методы, основанные на введении в структуры обработки информационных массивов информационной, временной или структурной избыточности.

Информационная избыточность характеризуется введением дополнительных разрядов в используемые информационные массивы и дополнительных операций в процедуры переработки информационных массивов, имеющих математическую или логическую связь с алгоритмом переработки, обеспечивающих выявление и исправление ошибок определенного типа.

Временная избыточность связана с возможностью неоднократного повторения определенного контролируемого этапа обработки информации.

Структурная избыточность характеризуется введением в состав автоматизированных систем дополнительных элементов.1

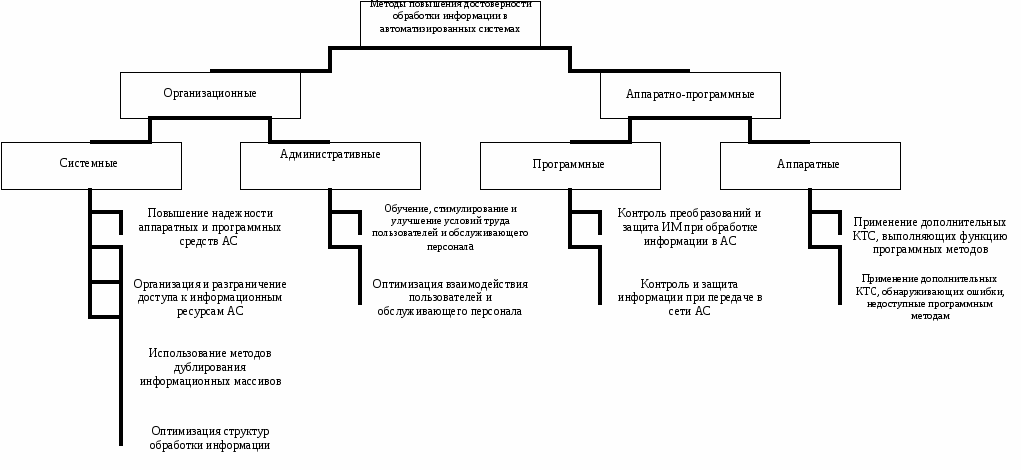

По виду реализации известные методы обеспечения достоверности обрабатываемой информации в автоматизированных системах можно разделить на две основные группы: организационные (системные и административные) и аппаратно-программные (программные и аппаратные) (рис. 1).

Надежность автоматизированных систем – свойство автоматизированных систем выполнять функции, сохраняя во времени значения установленных эксплуатационных показателей в заданных пределах, соответствующих данным режимам и условиям использования, технического обслуживания, ремонта, хранения и транспортирования.

Надежность комплекса аппаратных средств определяется в основном случайными сбоями и отказами, а надежность комплекса программных средств – наличием систематических ошибок, допущенных при его разработке.

Для обеспечения достоверности в автоматизированных системах используются общие типовые методы обеспечения надежности аппаратуры, целью которых служит поддержание характеристик аппаратных средств автоматизированных систем в заданных пределах. Надежность технических (аппаратных) средств достигается на этапах разработки, производства и эксплуатации.2

Рис.1. Классификация методов повышения достоверности обработки информации в Автоматизированных системах

АС – автоматизированные системы; ИМ – информационные массивы;

Для программных средств рассматривают два этапа – этап разработки и этап эксплуатации. Этап разработки программных средств является определяющим при создании надежных компьютерных систем.

На этапе эксплуатации программные средства дорабатываются, в них устраняются замеченные ошибки, поддерживается целостность программных средств и актуальность данных, используемых этими средствами.1

Аппаратно-программные методы повышения достоверности перерабатываемой в автоматизированных системах информации представляют собой совокупность методов контроля и выявления ошибок в исходных и получаемых информационных массивах, их локализации и исправления.2

При эксплуатации автоматизированных систем существует возможность разрушения информационных массивов, которое приводит к появлению ошибок в результатах, невозможности решения некоторых функциональных задач или к полному отказу автоматизированных систем. Основными причинами нарушения целостности и готовности информационных массивов в процессе их непосредственного использования или хранения на носителях являются ошибки и преднамеренные действия операторов и обслуживающего персонала, деструктивные действия компьютерных вирусов, агрессивность внешней среды (температура, влажность и др.), износ носителей информации, приводящие к разрушению информационных массивов или их носителей.

Проблема обеспечения целостности и готовности информации при эксплуатации автоматизированных систем заключается в разграничении доступа к информационным массивам и программно-техническим ресурсам, контроле правильности информационных массивов, обнаружении ошибок, резервировании и восстановлении информационных массивов во внутримашинной информационной базе по зарезервированным информационным массивам.3

Методы повышения сохранности информации в автоматизированных системах в зависимости от вида их реализации можно разделить на организационные и аппаратно-программные.

I. Организационные методы повышения сохранности состоят в создании и использовании рациональной технологии эксплуатации информационных массивов, предусматривающей профилактические меры по снижению доли искажений информационных массивов до определенного допустимого уровня и по обеспечению своевременного предоставления необходимых аутентичных информационных массивов для автоматизированного решения задач автоматизированных систем. Основными из них являются:

1) учет и хранение информационных массивов в базах данных автоматизированных систем;

2) контроль за качеством работы операторов и обслуживающего персонала;

3) контроль износа и старения технических средств, функционирования автоматических систем, а также правильности их эксплуатации;

4) профотбор, обучение и стимулирование персонала автоматизированных систем;

5) организация труда персонала автоматизированных систем, обеспечивающая уменьшение возможностей нарушения им требований сохранности информационных массивов;

6) обеспечение противопожарной защиты и температурно-влажностного режима.

II. Аппаратно-программными методами повышения сохранности информации являются:

1) резервирование информации (обеспечивает защиту информации как от случайных угроз, так и от преднамеренных воздействий):

- оперативное резервирование – создание и хранение резервных рабочих копий информационных массивов, используемых для решения функциональных задач автоматизированных систем в реальном масштабе времени;

- восстановительное резервирование – создание и хранение дополнительных копий информационных массивов, используемых только для восстановления разрушенных рабочих копий информационных массивов;

- долговременное резервирование – создание, длительное хранение и обслуживание архивов оригиналов, дубликатов и резервных копий информационных массивов.

2) контроль, обнаружение и исправление ошибок информационных массивов (реализуются как в аппаратном варианте, так и в виде программных модулей):

- получение контрольных сумм – сумма всех символов, полученная циклическим сложением после обновления информационных массивов;

- использование контрольных чисел – цифра, связанная с символами информационных массивов некоторым соотношением;

- использование избыточных кодов – позволяют выявлять и автоматически исправлять имеющиеся в информационных массивах ошибки;

- программная проверка по четности – обеспечивает более качественный контроль по сравнению со схемной проверкой четности;

- контроль верности входных информационных массивов – контроль допустимого диапазона изменения некоторого показателя.

3) контроль верности входных данных и защита от вирусов:

- обнаружение вирусов в автоматизированных системах (сканирование, обнаружение изменений, эвристический анализ, вакцинация программ, аппаратно-программная защита от вирусов);

- блокирование работы программ-вирусов

- устранение последствий воздействия вирусов.

Для решения данных задач используются специальные антивирусные средства.

4) блокировка ошибочных операций (действий) – использует технические и аппаратно-программные средства. Технические средства применяются в основном для предотвращения ошибочных действий людей (блокировочные тумблеры, защитные экраны и ограждения, предохранители, средства блокировки записей на магнитные ленты, дискеты и т.п.). Аппаратно-программные средства позволяют, например, блокировать вычислительный процесс при нарушениях программами адресных пространств оперативной памяти.1

Все эти методы позволяют повысить достоверность информации и сохранить целостность и готовность информационных массивов в процессе их непосредственного использования или хранения на носителях.

2.2. Обеспечение конфиденциальности информации

В общей проблеме обеспечения защищенности информации в автоматизированных системах особая роль отводится обеспечению требуемого уровня конфиденциальности информационных массивов. Это обусловлено тем, что возможное нарушение конфиденциальности информационных массивов и как следствие раскрытие, модификация ( с целью дезинформации), случайное или преднамеренное разрушение, а также несанкционированное использование информации могут привести к крайне тяжелым последствиям с нанесением неприемлемого ущерба владельцам или пользователям информации.

Основными направлениями обеспечения конфиденциальности информации в автоматизированных системах являются:

- защита информации от утечки по техническим каналам;

- криптографическая защита информационных массивов;

- защита объектов от несанкционированного доступа посторонних лиц;

- разграничение доступа в автоматизированных системах.

Всю совокупность мер и мероприятий по обеспечению конфиденциальности информации в автоматизированных системах можно условно разделить на две группы:

-

организационные (административные, законодательные);

-

инженерно-технические (физические, аппаратные, программные и криптографические).

Административные – комплекс организационно-правовых мер и мероприятий, регламентирующих (на основе нормативно правовых актов: приказов, директив, инструкций и т.п.) процессы функционирования автоматизированных систем, использование ее аппаратно-программных средств, а также взаимодействие пользователей и обслуживающего персонала с автоматизированными системами с целью исключения возможностей или существенного затруднения несанкционированного доступа к информационным массивам.

Комплекс законодательных мер определяется законами страны, постановлениями, регламентирующими правила переработки и использования информации ограниченного доступа и ответственность за их нарушение.

Комплекс физических мер и мероприятий предназначен для создания физических препятствий для потенциальных нарушителей на пути в места, в которых можно иметь доступ к защищаемой информации.

Аппаратные методы обеспечения конфиденциальности информации – это комплекс мероприятий по разработке и использованию механических, электрических, электронных и других устройств, предназначенных для защиты информации от несанкционированного доступа, утечки и модификации.

Программными решениями (методами) обеспечения конфиденциальности информации являются комплексы специальных программ и компонентов общего программного обеспечения автоматизированных систем, предназначенных для выполнения функций контроля, разграничения доступа и исключения несанкционированного использования информации.

Криптографические методы обеспечения конфиденциальности информации в автоматизированных системах – это комплекс процедур и алгоритмов преобразования информации, обеспечивающих скрытность смыслового содержания информационных массивов.

2.2.1. Методы разграничения доступа

При организации доступа субъектов к объектам выполняются следующие действия:

1) Идентификация и аутентификация субъекта доступа – при входе в компьютерную систему. При получении доступа к программам и конфиденциальным данным субъект должен быть идентифицирован и аутентифицирован. Эти две операции обычно выполняются вместе, т.е. пользователь сначала сообщает сведения, позволяющие выделить его из множества субъектов (идентификация), а затем сообщает секретные сведения, подтверждающие, что он тот, за кого себя выдает.

Иногда проводится дополнительно авторизация субъекта, под которой понимается создание программной среды для его работы. Но основными средствами обеспечения безопасности являются идентификация и аутентификация.

Обычно данные, идентифицирующие пользователя, не засекречены, но для усложнения проведения атак по несанкционированному доступу желательно хранить эти данные в файле, доступ к которому возможен только администратору системы.

Для аутентификации субъекта чаще всего используются атрибутивные идентификаторы, которые делятся на следующие категории:

- пароли;

- съемные носители информации;

- электронные жетоны;

- пластиковые карты;

- механические ключи.

Одним из надежных способов аутентификации является биометрический принцип, использующий некоторые стабильные биометрические показатели пользователя, например, отпечатки пальцев, рисунок хрусталика глаза, ритм работы на клавиатуре и др. Для снятия отпечатков пальцев и рисунков хрусталика требуются специальные устройства, которые устанавливаются на компьютерных системах высших уровней защиты.

2) Проверка прав доступа субъекта к объекту – в модель информационной безопасности введены определения объекта и субъекта доступа. Каждый объект имеет некоторые операции, которые над ним может производить субъект доступа, и которые могут быть разрешены или запрещены данному субъекту или множеству субъектов. Возможность доступа обычно выясняется на уровне операционной системы компьютерной системы и определяется архитектурой операционной системы и текущей политикой безопасности.

Существует несколько моделей разграничения доступа. Наиболее распространенными являются:

- дискреционная модель разграничения доступа;

- полномочная (мандатная) модель разграничения доступа;

Дискреционная модель, или избирательное разграничение доступа, характеризуется следующим набором правил:

- для любого объекта существует владелец;

- владелец может произвольно ограничивать доступ субъектов к данному объекту;

- для каждой тройки субъект – объект – метод возможность доступа определена однозначно;

- существует хотя бы один привилегированный пользователь (администратор), имеющий возможность обратиться к любому объекту по любому методу доступа.

В этой модели для определения прав доступа используется матрица доступа, строки которой – субъекты, а столбцы – объекты. В каждой ячейке хранится набор прав доступа данного субъекта к данному объекту. Типичный объем матрицы доступа для современной операционной системы составляет десятки мегабайт.

Полномочная (мандатная) модель характеризуется следующим набором правил:

- каждый объект имеет гриф секретности. Чем выше его числовое значение, тем секретнее объект;

- каждый субъект доступа имеет уровень допуска.

Допуск субъекта к объекту в этой модели разрешен только в том случае, если субъект имеет значение уровня допуска не менее, чем значение грифа секретности объекта. Достоинством этой модели являются отсутствие необходимости хранить большие объемы информации о разграничении доступа. каждый субъект хранит только значение своего уровня доступа, а каждый объект – значение своего грифа секретности.

3) Ведение журнала учета действий субъекта – политика безопасности предполагает контроль за работой компьютерных систем и ее компонентов, который заключается в фиксировании и последующем анализе событий в специальных журналах – журналах аудита. Периодически журнал просматривается администратором операционной системы или специальным пользователем – аудитором, которые анализируют сведения, накопленные в нем.

2.2.2. Криптографические методы защиты данных

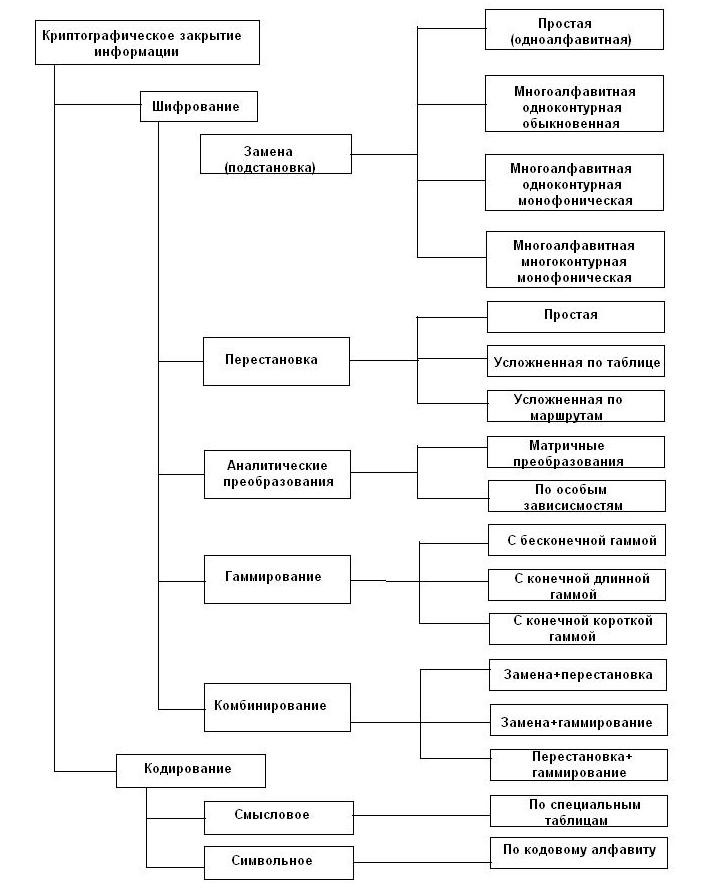

Криптографические методы являются наиболее эффективными средствами защиты информации в автоматизированных системах, при передаче же по протяженным линиям связи они являются единственным реальным средством предотвращения несанкционированного доступа к ней. Метод шифрования характеризуется показателями надежности и трудоемкости.

Важнейшим показателем надежности криптографического закрытия информации является его стойкость – тот минимальный объем зашифрованного текста, который можно вскрыть статистическим анализом. Таким образом, стойкость шифра определяет допустимый объем информации, зашифровываемый при использовании одного ключа.

Шифрование – процесс преобразования открытого сообщения в шифрованное сообщение (криптограмму, шифртекст) с помощью определенных правил, содержащихся в шифре.

Трудоемкость метода шифрования определяется числом элементарных операций, необходимых для шифрования одного символа исходного текста.

На рис. 2 показана схема основных методов криптографического закрытия информации.1

Основные требования к криптографическому закрытию информации:

-

Сложность и стойкость криптографического закрытия данных должны выбираться в зависимости от объема и степени секретности данных.

-

Надежность закрытия должна быть такой, чтобы секретность не нарушалась даже в том случае, когда злоумышленнику становится известен метод шифрования.

-

Метод закрытия, набор используемых ключей и механизм их распределения не должны быть слишком сложными.

-

Выполнение процедур прямого и обратного преобразований должно быть формальным. Эти процедуры не должны зависеть от длины сообщений.

-

Ошибки, возникающие в процессе преобразования, не должны распространяться по всему тексту.

-

Вносимая процедурами защиты избыточность должна быть минимальной.

Основные методы защиты информации