Компьютерные сети

Лекции

«Компьютерные сети»

Классификация вычислительных сетей. Эталонная модель OSI. Топологии сетей. Методы доступа к среде передачи данных

Вычислительные сети

Вычислительной сетью называется группа компьютеров и др. устройств, связанных между собой каналами передачи данных.

Концепция соединения совместно использующих ресурсы компьютеров но-сит название сетевого взаимодействия.

Классификация сетей по охватываемой территории

- Сети, охватывающие небольшие территории, называются локальными вычислительными сетями (ЛВС, Local Area Network).

- Сеть кампуса – охватывает несколько рядом стоящих зданий (студенческий городок, предприятие)

- Сеть города (MAN, Metropolitan Area Network)

- Сети, связывающие компьютеры на больших расстояниях, называются глобальными вычислительными сетями (ГВС, Wide Area Network).

Типы сетей

Одноранговые сети.

Сети на основе выделенного сервера.

Одноранговые сети:

- все компьютеры равноправны, нет «главной» ЭВМ;

- все пользователи сами решают, какие данные сделать общедоступными в сети;

- количество компьютеров не превышает 10;

- дешевле;

- для организации сети не требуется дополнительного программного обеспечения (Windows-9x/NT/2000/XP/Vista имеет все необходимые функции);

- пользователи должны обладать достаточным количеством знаний, чтобы работать и как пользователи, и как администраторы.

Сети с выделенным сервером:

Для организации сети необходим отдельный компьютер – сервер (достаточно мощный) и соответствующая операционная система: UNIX, Novell NetWare, Windows NT Server.

Преимущества:

- высокая производительность системы, высокая надежность хранения данных, повышенная безопасность,

- простота администрирования, т.к. все ресурсы расположены централизованно.

Выделяют следующие виды серверов:

- а) файл-серверы и принт-серверы, предназначенные для управления доступом пользователей к файлам и принтерам;

- б) серверы приложений предназначены для выполнения серверных частей приложений, а также для хранения данных, доступных пользователям, пользователям передается только результат запроса по базе данных или результаты расчетов;

- в) почтовые серверы и факс-серверы – управляют передачей электронной почты;

- г) коммуникационные серверы – управляют потоком данных и почтовых сообщений между сетями

- д) серверы доступа, авторизации и т.д.

Эталонная модель OSI

В основе сетевых технологий лежит эталонная модель OSI (Open System Interconnection – взаимодействие открытых систем). Она разделяет работающее оборудование и процессы, взаимодействующие в компьютерных сетях согласно логике их работы.

Всего модель OSI состоит из 7 уровней.

Уровни OSI(см)

- прикладной

- представительский

- сеансовый

- транспортный

- сетевой

- канальный

- физический

Физический уровень

Физический уровень определяет механические и электрические параметры среды передачи, интерфейсных плат, соединителей, способы помещения информации в среду передачи и ее извлечение оттуда.

Канальный уровень

Другими словами заголовок содержит МАС-адрес источника и приемника (стандартный адрес канального уровня). Концевик – контрольная сумма пакета (необязателен).

Канальный уровень формирует из битов, получаемых от физического уровня, последовательности пакетов или фреймов (аналог – телеграфный аппарат, преобразующий последовательность точек и тире в буквы алфавита).

Здесь определяется и корректируется часть ошибок и добавляется заголовок и концевик. В заголовке содержится физический адрес приемника, адрес источника и др. информация. Концевик обычно содержит контрольную сумму пакета.

Сетевой уровень

Сетевой уровень заведует движением информации по сетям, состоящим из нескольких сегментов.

На данном уровне в протокол вносится информация о логическом адресе источника и адресата пакета. При прохождении пакета через соединяющие узлы, эта информация анализируется и передается узлу другого сегмента.

Транспортный уровень

Транспортный уровень отвечает за гарантированную доставку данных, компенсируя ошибки, возникшие на нижележащих уровнях. Он информирует вышестоящие уровни о выполнении или невозможности выполнения доставки пакетов (примером может являться заказное письмо).

Сеансовый уровень

Сеансовый уровень отвечает за вызов удаленных процедур (RPC – Remote Procedure Calls).Вызов программной процедуры происходит на одном компьютере, а выполнение на другом. На вызывающий компьютер передаются только результаты. Для пользователя этот процесс незаметен.

Представительский уровень

Представительский уровень занимается преобразованием формата, упаковкой, распаковкой, шифрованием, дешифрованием. Он подготавливает данные к тому виду, который нужен вышележащему уровню.

Прикладной уровень

Прикладной уровень отвечает за интерфейс с пользователем, взаимодействие прикладных программ, выполняемых на связываемых компьютерах.

Топология сетей

При объединении в сеть большого числа компьютеров в первую очередь необ-ходимо выбрать способ организации физических связей, то есть топологию.

Под топологией понимают физическое расположение сетевых узлов и кабелей локальной сети.

Конфигурация физических связей определяется электрическими соединени-ями компьютеров между собой.

Полносвязная топология(см)

Эта топология соответствует сети, в которой каждый компьютер сети связан со всеми остальными. Несмотря на логическую простоту, этот вариант оказывается громоздким и неэффективным.

Так как каждый компьютер в сети должен иметь большое количество коммуникационных портов, а также для каждой пары компьютеров должна быть выделена отдельная электрическая линия связи.

Ячеистая топология(см)

Ячеистая топология получается из полносвязной путем удаления некоторых возможных связей. В такой сети непосредственно связываются только те компьютеры, между которыми происходит интенсив-ный обмен данными.

Для обмена данными между компьютерами, не соединенными прямыми связями, используются транзитные передачи через промежуточные узлы.

Такая типология допускает соединение большого количества компьютеров и характерна, как правило, для глобальных сетей.

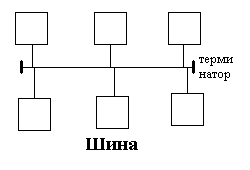

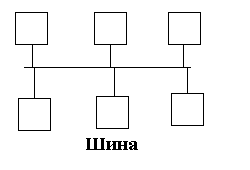

ШИНА

ШИНА самая дешевая и медленная конфигурация локальной сети.

В этом случае компьютеры подключаются к одному коаксиальному кабелю. Передаваемая информация может распространяться в обе стороны.

На концах сегмента топологии обязательно устанавливаются терминаторы, чтобы гасить лишние сигналы (дошедшие до конца пакета, чтобы они не отражались и не «забивали» сеть).

Замечание: в случае разрыва сегмента вся сеть выходит из строя.

В данной конфигурации используется метод конкурирую-щего доступа:

- компьютеры передают информацию в сеть по мере возникновения необходимости (устройство сначала прослушивает сеть, не использует ли ее другое устройство);

- если два компьютера одновременно начали передачу информации, возникает коллизия (после того, как передача данных закончена, устройство снова прослушивает сеть, чтобы узнать, не возникло ли коллизии);

- для разрешения коллизии компьютеры прекращают передачу на некоторый промежуток времени, длительность которого выбирается случайно, а затем передают информацию повторно (в большинстве случаев коллизия между этими двумя компьютерами не повторится).

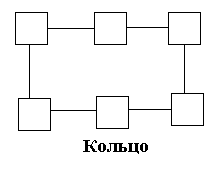

КОЛЬЦО

КОЛЬЦО – более быстрая. В случае разрыва сегмента вся сеть выходит из строя.

Применяется маркерный метод доступа.

Он заключается в том, что каждой станции поочередно дается право передавать данные в сеть, путем пересылки ей специального маркера – служебного пакета; все остальные компьютеры при этом только слушают.

ЗВЕЗДА

ЗВЕЗДА – самая быстрая и надежная. Требуется HUB (концентратор) – устройство, к которому подключаются все компьютеры.

Повреждение одного сегмента никак не сказывается на работе других. Выход из строя концентратора останавливает сеть.

Существуют два вида концентраторов: активные и пассивные.

В случае пассивного концентратора (как в Ethernet) сеть фактически превращается в топологию шина, т.к. концентратор в данном случае просто является повторителем сигнала.

При использовании активного концентратора сеть становится более скоростной, т.к. устраняются проблемы конкуренции передачи данных.

Смешанная топология

Для крупных сетей характерно наличие произвольных связей между компьютерами. В таких сетях можно выделить отдельные произвольно связанные фрагменты (подсети), имеющие типовую топологию, поэтому их называют сетями со смешанной топологией.

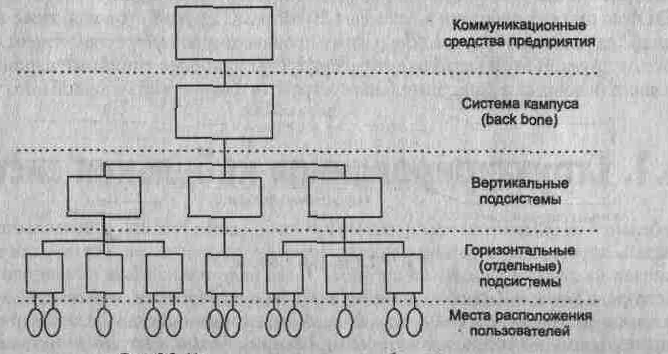

Аппаратное обеспечение ЛВС. Пассивные компоненты. СКС. Активные компоненты. Назначение и основные характеристики(!!!!!!!!!)

Структурированная кабельная система (Structured Cabling System, SCS) — это набор коммутационных элементов (кабелей, разъемов, коннекторов, кроссовых панелей и шкафов), а также методика их совместного использования, которая позволяет создавать регулярные, легко расширяемые структуры связей в вычислительных сетях

Стандарт Ethernet и метод доступа CSMA/CD. Домен коллизий. Форматы кадров технологии Ethernet. Технологии Gigabit Ethernet и 10 Gigabit Ethernet

Технология Gigabit Ethernet. Способы увеличения диаметра сети

- Минимальный размер кадра был увеличен (без учета преамбулы) с 64 до 512 байт или до 4096 bt. Соответственно, время двойного оборота теперь также можно было увеличить до 4095 bt, что делает допустимым диаметр сети около 200 м при использовании одного повторителя.

- Для увеличения длины кадра до требуемой в новой технологии величины сетевой адаптер должен дополнить поле данных до длины 448 байт так называемым расширением (extention), представляющим собой поле, заполненное запрещенными символами кода 8В/10В, которые невозможно принять за коды данных.

- Станция может передать подряд несколько кадров с общей длиной не более 65 536 бит или 8192 байт. Если станции нужно передать несколько небольших кадров, то она может не дополнять их до размера в 512 байт, а передавать подряд до исчерпания предела в 8192 байт (в этот предел входят все байты кадра, в том числе преамбула, заголовок, данные и контрольная сумма). Предел 8192 байт называется BurstLength. Если станция начала передавать кадр и предел BurstLengtb был достигнут в середине кадра, то кадр разрешается передать до конца.

Gigabit Ethernet на витой паре

- Каждая пара кабеля категории 5 имеет гарантированную полосу пропускания до 100 МГц. Для передачи по такому кабелю данных со скоростью 1000 Мбит/с было решено организовать параллельную передачу одновременно по всем 4 парам кабеля

- Скорость передачи данных по каждой паре до 250 Мбит/с.

- Для распознавания коллизии и организации полнодуплексного режима в спецификации 802.3ab применили технику, используемую при организации дуплексного режима на одной паре проводов в современных модемах и аппаратуре передачи данных абонентских окончаний ISDN. Вместо передачи по разным парам проводов или разнесения сигналов двух одновременно работающих навстречу передатчиков по диапазону частот оба передатчика работают навстречу друг другу по каждой из 4-х пар в одном и том же диапазоне частот, так как используют один и тот же потенциальный код РАМ5.

Стандарт Ethernet

Стандарт Ethernet был разработан в 1973 году фирмой Xerox.

Все стандарты Ethernet используют один и тот же метод разделения среды передачи данных CSMA/CD.

Метод доступа CSMA/CD

- В сетях Ethernet используется метод доступа, называемый методом коллективного доступа с опознанием несущей и обнаружением коллизий (carrier-sense-multiply-access with collision detection).

Метод применяется в сетях с логической общей шиной

- Говорят, что среда, к которой подключены все станции, работает в режиме коллективного доступа (Multiply Access, MA)

Коллизии в Ethernet

- Если две станции одновременно решают, что среда передачи свободна и начинают передачу пакетов, то возникает наложение кадров на общем кабеле и возникает коллизия (collision)

- Все станции наблюдают за сигналами на кабеле. Станция, первая обнаружившая коллизию, прерывает передачу своего кадра и посылает специальную JAM-последовательность, состоящую из 32 бит.

- После обнаружения коллизии станция должна прекратить передачу на короткий случайный интервал времени 0-52,4 мс.

- Если 16 последовательных попыток передачи кадра вызывают коллизию – кадр отбрасывается.

- Домен коллизий (collision domain) – это часть сети Ethernet, все узлы которой распознают коллизию независимо от того, в какой части этой сети коллизия возникла.

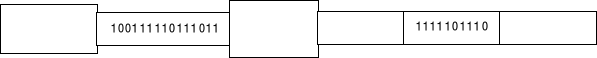

Формат кадра Ethernet

- Поле преамбулы (Preamble) состоит из семи синхронизирующих байт 10101010. При манчестерском кодировании эта комбинация представляется в физической среде периодическим волновым сигналом с частотой 5 МГц.

- Начальный ограничитель кадра (Start-of-frame-delimiter, SFD) состоит из одного байта 10101011. Появление этой комбинации бит является указанием на то, что следующий байт — это первый байт заголовка кадра.

- На рисунке эти поля не отображены!

Коммутаторы сетей Ethernet. Классификация и особенности реализации. Технологии Spanning Tree, агрегирование каналов, VLAN. Протоколы SNMP и QoS. Современные подходы к построению локальных сетей на основе коммутаторов

Коммутатор (SWITCH)

Это устройство передачи данных, работающее на канальном уровне модели OSI. Коммутатор различает физические адреса (МАС-адреса).

Если компьютер подключен напрямую к коммутатору, он может одновременно и передавать данные, и получать, то есть работает в режиме полного дуплекса. При использовании HUBов компьютер работает в режиме полудуплекса. Таким образом, при использовании коммутаторов реальная скорость передачи данных в 2 раза больше.

Коммутаторы в сети Ethernet

- Простая замена концентраторов на коммутаторы позволяет значительно повысить эффективность локальных сетей, при этом не требуется замена кабельной проводки или сетевых адаптеров. Коммутаторы делят сеть на отдельные логические сегменты, создавая при этом отдельные небольшие по размеру домены коллизий на каждом порту.

Коммутация 2-го уровня

- Коммутация 2-го уровня – аппаратная. Она обладает высокой производительностью.

- Передача кадра в коммутаторе осуществляется специализированным контроллером, называемым Application-Specific Integrated Circuits (ASIC). Эта технология, разработанная для коммутаторов, позволяет поддерживать гигабитные скорости с небольшой задержкой.

- Существуют 2 основные причины использования коммутаторов 2-го уровня – сегментация сети и объединение рабочих групп.

- Наличие коммутаторов в сети не препятствует распространению широковещательных кадров (broadcast) по всем сегментам сети, сохраняя ее прозрачность.

Коммутация 3-го уровня

- Коммутация 3-го уровня – это аппаратная маршрутизация, где передача пакетов обрабатывается контроллерами ASIC. В отличие от коммутаторов 2-го уровня, коммутаторы 3-го уровня принимают решения на основе информации сетевого уровня, а не на основе МАС-адресов.

- Основная цель коммутации 3-го уровня – получить скорость коммутации 2-го уровня и масштабируемость маршрутизации.

Коммутация 4-го уровня

- это возможность принимать решение о передаче пакета, основываясь не только на МАС или IP адресах, но и на параметрах 4-го уровня, таких как номер порта TCP/UDP.

- Маршрутизаторы умеют управлять трафиком, основываясь на информации транспортного уровня.

- Одним из методов является создание расширенных списков доступа (extended access lists).

Технологическая реализация коммутаторов

- На основе коммутационной матрицы (cross-bar)(организация соединения для 1-го порта);

- С разделяемой многовходовой памятью (shared memory)(имеют общий входной буфер для всех портов);

- На основе общей высокоскоростной шины(используют для соединения портов высокоскоростную шину, используемую в режиме разделения времени).

Часто эти три способа взаимодействия комбинируются в одном коммутаторе.

Методы коммутации

- Коммутация с промежуточным хранением (store-and-forward)

Коммутатор копирует весь кадр в буфер и только затем его передает. Перед отправкой фрейма читаются его адрес назначения и адрес источника, если надо, к ним применяется соответствующий фильтр и только после этого кадр передается на выходной порт.

Естественно, что этот способ передачи связан с задержками, при этом, чем больше кадр, тем больше времени требуется на его прием.

Во время приема кадра происходит его проверка на наличие ошибок.

- Коммутация «на лету» (cut-through)

коммутатор локальной сети копирует во внутренние буферы только адрес приемника (первые 6 байт после префикса) и сразу начинает передавать кадр, не дожидаясь его полного приема. Это режим уменьшает задержку, но проверка на ошибки в нем не выполняется.

Неуправляемые, управляемые и настраиваемые коммутаторы

- Управляемые коммутаторы – поддерживают широкий набор функций управления и настройки, включающие Web-интерфейс управления, интерфейс командной строки (CLI), Telnet, SNMP, TFTP и др.

- Неуправляемые коммутаторы – функции управления и настройки не поддерживают.

- Настраиваемые коммутаторы позволяют выполнять настройку определенных параметров, но не поддерживают удаленное управление по SNMP и Telnet.

Недостатки мостов и коммутаторов

- Слабая защита от широковещательного шторма

- Невозможность организовывать петлеобразные конфигурации

Использование коммутаторов для создания VLAN

Tagged VLAN

Дополнительные возможности коммутаторов

- Виртуальные сети

- Тэговые виртуальные сети

- Транковые соединения

- Алгоритм Spanning Tree

- Качество обслуживания

- Авторизация

- Обеспечение информационной безопасности

Стандарты, поддерживаемые коммутаторами

- 802.3 10Base-T & 10Base-FL

- 802.3u 100Base-TX & 100Base-FX

- 802.3z 1000Base-SX

- 802.3ab 1000Base-T

- 802.1d Bridging

- 802.3ac VLAN Tag Frame Extension

- 802.3x BackPressure/ Flow control

- 802.1D Spanning Tree Protocol

- 802.1w Rapid Spanning Tree

- 802.1s Multiple Spanning Tree

- 802.3ad LACP Link Aggregation

- 802.1p QoS

- 802.1Q VLAN Tagging

- 802.1x Port-Based Network Access Control

Современные тенденции построения локальных сетей

Маркерный метод доступа. Сети Token Ring и FDDI. Сети Frame Relay, ATM, 100VG-AnyLan(!!!!!!!)

Линии связи. Характеристики линий связи. Различные среды передачи данных

Линия связи состоит из физической среды, по которой передаются электрические информационные сигналы, аппаратуры передачи данных и промежуточной аппаратуры. Синонимом термина линия связи (line) является термин канал связи (channel).

Различные среды передачи данных

- Коаксиальный кабель

- Витая пара: неэкранированная (UTP) и экранированная (STP)

- Волоконно-оптический кабель

- Беспроводные сети (радиодиапазон: КВ, СВ, ДВ, УКВ, СВЧ и инфракрасный диапазон)

Характеристики линий связи

- амплитудно-частотная характеристика;

Амплитудно-частотная характеристика показывает, как затухает амплитуда синусоиды на выходе линии связи по сравнению с амплитудой на ее входе для всех возможных частот передаваемого сигнала. Вместо амплитуды в этой характеристике часто используют также такой параметр сигнала, как его мощность.

- полоса пропускания;

это непрерывный диапазон частот, для которого отношение амплитуды выходного сигнала ко входному превышает некоторый заранее заданный предел, обычно 0,5. То есть полоса пропускания определяет диапазон частот синусоидального сигнала, при которых этот сигнал передается по линии связи без значительных искажений. Ширина полосы пропускания в наибольшей степени влияет на максимально возможную скорость передачи информации по линии связи.

- затухание;

Затухание (attenuation) определяется как относительное уменьшение амплитуды или мощности сигнала при передаче по линии сигнала определенной частоты.

- помехоустойчивость;

определяет ее способность уменьшать уровень помех, создаваемых во внешней среде, на внутренних проводниках. Помехоустойчивость линии зависит от типа используемой физической среды, а также от экранирующих средств самой линии. Наименее помехоустойчивыми являются радиолинии, хорошей устойчивостью обладают кабельные линии и отличной — волоконно-оптические линии.

- перекрестные наводки на ближнем конце линии;

определяют помехоустойчивость кабеля к внутренним источникам помех, когда электромагнитное поле сигнала, передаваемого выходом передатчика по одной паре проводников, наводит на другую пару проводников сигнал помехи.

- пропускная способность;

- линии характеризует максимально возможную скорость передачи данных по линии связи. Пропускная способность измеряется в битах в секунду — бит/с, а также в производных единицах, таких как килобит в секунду (Кбит/с), мегабит в секунду (Мбит/с), гигабит в секунду (Гбит/с) и т. д.

- достоверность передачи данных;

- удельная стоимость.

Кодирование информации. Логическое кодирование. Формулы Шеннона и Найквиста. Методы передачи дискретных данных на физическом уровне. Методы аналоговой модуляции сигнала

- Выбор способа представления дискретной информации в виде сигналов, подаваемых на линию связи, называется физическим или линейным кодированием. От выбранного способа кодирования зависит спектр сигналов и пропускная способность линии

- Большинство способов кодирования используют изменение какого-либо параметра периодического сигнала — частоты, амплитуды и фазы синусоиды или же знак потенциала последовательности импульсов. Периодический сигнал, параметры которого изменяются, называют несущим сигналом или несущей частотой, если в качестве такого сигнала используется синусоида.

- Если сигнал изменяется так, что можно различить только два его состояния, то любое его изменение будет соответствовать наименьшей единице информации — биту. Если же сигнал может иметь более двух различимых состояний, то любое его изменение будет нести несколько бит информации.

- Количество изменений информационного параметра несущего периодического сигнала в секунду измеряется в бодах (baud). Период времени между соседними изменениями информационного сигнала называется тактом работы передатчика.

Формула Найквиста:(см)

- С = 2F log2 М,

- где М – количество различимых состояний информационного параметра.

- Если сигнал имеет 2 различимых состояния, то пропускная способность равна удвоенному значению ширины полосы пропускания линии связи (рис. а). Если же передатчик использует более чем 2 устойчивых состояния сигнала для кодирования данных, то пропускная способность линии повышается, так как за один такт работы передатчик передает несколько бит исходных данных, например 2 бита при наличии четырех различимых состояний сигнала (рис. б).

Логическое кодирование

- Логическое кодирование выполняется до физического кодирования и подразумевает замену бит исходной информации новой последовательностью бит, несущей ту же информацию, но обладающей, кроме этого, дополнительными свойствами, например возможностью для принимающей стороны обнаруживать ошибки в принятых данных.

- При логическом кодировании чаще всего исходная последовательность бит заменяется более длинной последовательностью, поэтому пропускная способность канала по отношению к полезной информации при этом уменьшается.

Методы передачи дискретных данных на физическом уровне

- При передаче дискретных данных по каналам связи применяются два основных типа физического кодирования — на основе синусоидального несущего сигнала и на основе последовательности прямоугольных импульсов. Первый способ часто называется также модуляцией или аналоговой модуляцией. Второй способ обычно называют цифровым кодированием. Эти способы отличаются шириной спектра результирующего сигнала и сложностью аппаратуры, необходимой для их реализации.

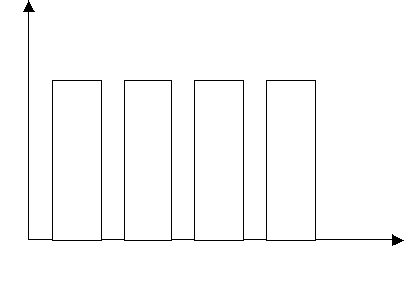

Методы аналоговой модуляции(см)

а) Потенциальный код

- Такой способ часто используется при передаче данных между блоками компьютера.

б) Амплитудная модуляция

- Этот способ редко используется в чистом виде на практике из-за низкой помехоустойчивости, но часто применяется в сочетании с другим видом модуляции — фазовой модуляцией.

в) Частотная модуляция

- Этот способ модуляции не требует сложных схем в модемах и обычно применяется в низкоскоростных модемах.

г) Фазовая модуляция

- В скоростных модемах часто используются комбинированные методы модуляции, как правило, амплитудная в сочетании с фазовой.

Цифровое кодирование. Требования к методам цифрового кодирования

- При цифровом кодировании дискретной информации применяют потенциальные и импульсные коды.

- В потенциальных кодах для представления логических единиц и нулей используется только значение потенциала сигнала, а его перепады, формирующие законченные импульсы, во внимание не принимаются.

- Импульсные коды позволяют представить двоичные данные либо импульсами определенной полярности, либо частью импульса — перепадом потенциала определенного направления.

Требования к методам цифрового кодирования

- имел при одной и той же битовой скорости наименьшую ширину спектра результирующего сигнала;

- обеспечивал синхронизацию между передатчиком и приемником;

- обладал способностью распознавать ошибки;

- обладал низкой стоимостью реализации.

Особенности протоколов канального уровня. Асинхронные и синхронные протоколы.

Каждый протокол канального уровня можно охарактеризовать следующим набором свойств:

- асинхронный/синхронный;

- символьно-ориентированный/бит-ориентированный;

- с установлением соединения/дейтаграммный;

- с обнаружением искаженных данных/без обнаружения;

- с обнаружением потерянных данных/без обнаружения;

- с восстановлением искаженных и потерянных данных/без восстановления;

- с поддержкой динамической компрессии данных/без поддержки.

Асинхронные протоколы

- Асинхронные протоколы представляют собой наиболее старый способ связи. Эти протоколы оперируют не с кадрами, а с отдельными символами, которые представлены байтами со старт-стоповыми символами. Асинхронные протоколы ведут свое происхождение от тех времен, когда два человека связывались с помощью телетайпов по каналу «точка-точка». Асинхронные протоколы стали применяться для связи телетайпов, разного рода клавиатур и дисплеев с вычислительными машинами. Единицей передаваемых данных был не кадр данных, а отдельный символ. Некоторые символы имели управляющий характер, например символ <CR> предписывал телетайпу или дисплею выполнить возврат каретки на начало строки. В этих протоколах существуют управляющие последовательности, обычно начинающиеся с символа <ESC>. Эти последовательности вызывали на управляемом устройстве достаточно сложные действия — например, загрузку нового шрифта на принтер.

Постепенно асинхронные протоколы усложнялись и стали наряду с отдельными символами использовать целые блоки данных, то есть кадры.

- Начало приема очередного блока файла инициируется символьной командой — принимающая сторона постоянно передает символ ASCII NAK. Передающая сторона, приняв NAK, отправляет очередной блок файла, состоящий из 128 байт данных, заголовка и концевика. Заголовок состоит из специального символа SOH (Start Of Header) и номера блока. Концевик содержит контрольную сумму блока данных. Приемная сторона, получив новый блок, проверяла его номер и контрольную сумму. В случае совпадения этих параметров с ожидаемыми приемник отправлял символ АСК, а в противном случае — символ NAK, после чего передатчик должен был повторить передачу данного блока. В конце передачи файла передавался символ ЕОХ.

Синхронные протоколы

- Так как байты в этих протоколах не отделяются друг от друга служебными сигналами, то одной из первых задач приемника является распознавание границы байт. Затем приемник должен найти начало и конец кадра, а также определить границы каждого поля кадра — адреса назначения, адреса источника, других служебных полей заголовка, поля данных и контрольной суммы, если она имеется.

- Большинство протоколов допускает использование в кадре поля данных переменной длины. Иногда и заголовок может иметь переменную длину. Обычно протоколы определяют максимальное значение, которое может иметь длина поля данных. Эта величина называется максимальной единицей передачи данных (Maximum Transfer Unit, MTU). В некоторых протоколах задается также минимальное значение, которое может иметь длина поля данных. Например, протокол Ethernet требует, чтобы поле данных содержало по крайней мере 46 байт данных (если приложение хочет отправить меньшее количество байт, то оно обязано дополнить их до 46 байт любыми значениями). Другие протоколы разрешают использовать поле данных нулевой длины, например FDDI.

- Существуют также протоколы с кадрами фиксированной длины, например, в протоколе ATM кадры фиксированного размера 53 байт, включая служебную информацию. Для таких протоколов необходимо решить только первую часть задачи — распознать начало кадра.

Передача с установлением соединения и без установления соединения. Методы и схемы коммутации

Передача с установлением соединения и без установления соединения

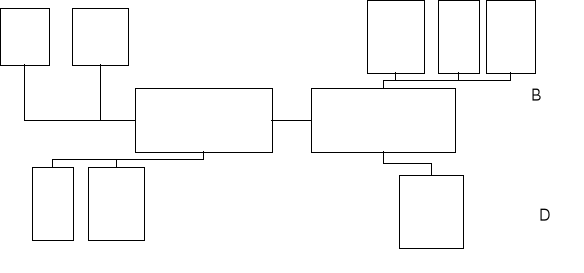

- При передаче кадров данных на канальном уровне используются как дейтаграммные процедуры, работающие без установления соединения (connectionless), так и процедуры с предварительным установлением логического соединения (connection-oriented).

Протоколы без установления соединения (а) и с установлением соединения (б)

Методы коммутации

- Любые сети связи поддерживают некоторый способ коммутации своих абонентов между собой. Этими абонентами могут быть удаленные компьютеры, локальные сети, факс-аппараты или просто собеседники, общающиеся с помощью телефонных аппаратов.

Схемы коммутации

- коммутация каналов (circuit switching),

- коммутация пакетов (packet switching),

- коммутация сообщений (message switching).

- Как сети с коммутацией пакетов, так и сети с коммутацией каналов можно разделить на два класса — сети с динамической коммутацией и сети с постоянной коммутацией.

Динамическая коммутация

- сеть разрешает устанавливать соединение по инициативе пользователя сети. Коммутация выполняется на время сеанса связи, а затем связь разрывается. Обычно период соединения между парой пользователей при динамической коммутации составляет от нескольких секунд до нескольких часов и завершается при выполнении определенной работы — передачи файла, просмотра страницы текста или изображения и т. п.

Постоянная коммутация

- сеть разрешает паре пользователей заказать соединение на длительный период времени. Соединение устанавливается не пользователями, а персоналом, обслуживающим сеть. Время, на которое устанавливается постоянная коммутация, измеряется обычно несколькими месяцами. Режим постоянной коммутации в сетях с коммутацией каналов часто называется сервисом выделенных (dedicated) или арендуемых (leased) каналов.

Коммутация каналов

- подразумевает образование непрерывного составного физического канала из последовательно соединенных отдельных канальных участков для прямой передачи данных между узлами. Отдельные каналы соединяются между собой специальной аппаратурой — коммутаторами, которые могут устанавливать связи между любыми конечными узлами сети. В сети с коммутацией каналов перед передачей данных всегда необходимо выполнить процедуру установления соединения, в процессе которой и создается составной канал. Коммутаторы, а также соединяющие их каналы должны обеспечивать одновременную передачу данных нескольких абонентских каналов.

Методы обнаружения ошибок. Компрессия данных. Десятичная упаковка. Относительное кодирование. Символьное подавление. Коды переменной длины

Методы обнаружения ошибок

- Все методы обнаружения ошибок основаны на передаче в составе кадра данных служебной избыточной информации, по которой можно судить с некоторой степенью вероятности о достоверности принятых данных. Эту служебную информацию принято называть контрольной суммой (или последовательностью контроля кадра — Frame Check Sequence, FCS). Контрольная сумма вычисляется как функция от основной информации, причем необязательно только путем суммирования.

Компрессия данных

- Компрессия (сжатие) данных применяется для сокращения времени их передачи. Так как на компрессию данных передающая сторона тратит дополнительное время, к которому нужно еще прибавить аналогичные затраты времени на декомпрессию этих данных принимающей стороной, то выгоды от сокращения времени на передачу сжатых данных обычно бывают заметны только для низкоскоростных каналов. Многие программные и аппаратные средства сети способны выполнять динамическую компрессию данных.

Десятичная упаковка

- Когда данные состоят только из чисел, значительную экономию можно получить путем уменьшения количества используемых на цифру бит с 7 до 4, используя простое двоичное кодирование десятичных цифр вместо кода ASCII. Просмотр таблицы ASCII показывает, что старшие три бита всех кодов десятичных цифр содержат комбинацию 011 (30h…39h). Если все данные в кадре информации состоят из десятичных цифр, то, поместив в заголовок кадра соответствующий управляющий символ, можно существенно сократить длину кадра.

Относительное кодирование

- Альтернативой десятичной упаковке при передаче числовых данных с небольшими отклонениями между последовательными цифрами, является передача только этих отклонений вместе с известным опорным значением.

Символьное подавление

- Часто передаваемые данные содержат большое количество повторяющихся байт. Например, при передаче черно-белого изображения черные поверхности будут порождать большое количество нулевых значений, а максимально освещенные участки изображения — большое количество байт, состоящих из всех единиц. Передатчик сканирует последовательность передаваемых байт и, если обнаруживает последовательность из трех или более одинаковых байт, заменяет ее специальной трехбайтовой последовательностью, в которой указывает значение байта, количество его повторений, а также отмечает начало этой последовательности специальным управляющим символом.

Коды переменной длины

- В этом методе кодирования используется тот факт, что не все символы в передаваемом кадре встречаются с одинаковой частотой. Поэтому во многих схемах кодирования коды часто встречающихся символов заменяют кодами меньшей длины, а редко встречающихся — кодами большей длины. Такое кодирование называется также статистическим кодированием. Из-за того, что символы имеют различную длину, для передачи кадра возможна только бит-ориентированная передача.

- неравномерное кодирование наиболее эффективно, когда неравномерность распределения частот передаваемых символов достаточна велика, как при передаче длинных текстовых строк. Напротив, при передаче двоичных данных, например кодов программ, оно малоэффективно, так как 8-битовые коды при этом распределены почти равномерно.

- Одним из наиболее распространенных алгоритмов, на основе которых строятся неравномерные коды, является алгоритм Хаффмана, позволяющий строить коды автоматически, на основании известных частот символов. Существуют адаптивные модификации метода Хаффмана, которые позволяют строить дерево кодов «на ходу», по мере поступления данных от источника.

Техника мультиплексирования (FDM, TDM, WDM). Сети PDH и SDH. Иерархия цифровых скоростей

Техника мультиплексирования

- Техника частотного мультиплексирования (Frequency Division Multiplexing, FDM)

была разработана для телефонных сетей, но применяется она и для других видов сетей, например сетей кабельного телевидения.

Речевые сигналы имеют спектр шириной примерно в 10 000 Гц, однако основные гармоники укладываются в диапазон от 300 до 3400 Гц. Для качественной передачи речи достаточно образовать между двумя собеседниками канал с полосой пропускания в 3100 Гц, который и используется в телефонных сетях для соединения двух абонентов.

Непосредственно передавать сигналы нескольких абонентских каналов по широкополосному каналу невозможно, так как все они работают в одном и том же диапазоне частот и сигналы разных абонентов смешаются между собой так, что разделить их будет невозможно.

- Техника мультиплексирования с разделением времени (Time Division Multiplexing)

Первичные сети с мультиплексированием по длине волны используют тот же принцип частотного разделения каналов, но только информационным сигналом для них является свет.

Частотный диапазон с длинами волн от 850 до 1565 нм (196-350ТГц).

В магистральном канале обычно мультиплексируется несколько спектральных каналов – 16,32,40,80,160 (такая техника мультиплексирования называется плотной Dense WDM или DWDM). Внутри такого спектрального канала данные могут кодироваться как дискретным способом, так и аналоговым.

- Техника мультиплексирования по длине волны (Wave Division Multiplexing)

Мультиплексирование с разделением времени (Time Division Multiplexing, TDM). Реже используется и другое ее название — техника синхронного режима передачи (Synchronous Transfer Mode, STM).

Аппаратура TDM-сетей — мультиплексоры, коммутаторы, демультиплексоры — работает в режиме разделения времени, поочередно обслуживая в течение цикла своей работы все абонентские каналы. Цикл работы оборудования TDM равен 125 мкс, что соответствует периоду следования замеров голоса в цифровом абонентном канале. Каждому соединению выделяется один квант времени цикла работы аппаратуры, называемый также тайм-слотом. Длительность тайм-слота зависит от числа абонентских каналов, обслуживаемых мультиплексором TDM или коммутатором.

Мультиплексор принимает информацию по N входным каналам от конечных абонентов, каждый из которых передает данные по абонентскому каналу со скоростью 64 Кбит/с — 1 байт каждые 125 мкс.

Каналы Т1

- аппаратура Т1, позволяет в цифровом виде мультиплексировать, передавать и коммутировать (на постоянной основе) данные 24 абонентов. Абоненты пользуются обычными телефонными аппаратами, то есть передача голоса идет в аналоговой форме, то мультиплексоры Т1 сами осуществляют оцифровывание голоса с частотой 8000 Гц и кодируют голос с помощью импульсно-кодовой модуляции (Pulse Code Modulation, PCM). В результате каждый абонентский канал образовывал цифровой поток данных 64 Кбит/с.

Иерархия скоростей

- Четыре канала типа Т1 объединяются в канал следующего уровня цифровой иерархии — Т2, передающий данные со скоростью 6,312 Мбит/с, а семь каналов Т2 дают при объединении канал ТЗ, передающий данные со скоростью 44,736 Мбит/с. Аппаратура T1, T2 и ТЗ может взаимодействовать между собой, образуя иерархическую сеть с магистральными и периферийными каналами трех уровней скоростей.

- Сети Т1, а также более скоростные сети Т2 и ТЗ позволяют передавать не только голос, но и любые данные, представленные в цифровой форме, — компьютерные данные, телевизионное изображение, факсы и т. п.

- Аналогом каналов Т в международном стандарте являются каналы типа E1, E2 и ЕЗ с другими скоростями — соответственно 2,048 Мбит/с, 8,488 Мбит/с и 34,368 Мбит/с.

Сети PDH

Цифровые выделенные линии образуются путем постоянной коммутации в первичных сетях, построенных на базе коммутационной аппаратуры, работающей на принципах разделения канала во времени — TDM. Существуют два поколения технологий цифровых первичных сетей — технология плезиосинхронной («плезио» означает «почти», то есть почти синхронной) цифровой иерархии (Plesiochronous Digital Hierarchy, PDH) и более поздняя технология — синхронная цифровая иерархия (Synchronous Digital Hierarchy, SDH). В Америке технологии SDH соответствует стандарт SONET.

Недостатки технологии PDH

- Одним из основных недостатков является сложность операций мультиплексирования и демультиплексирования пользовательских данных.

- Другим существенным недостатком технологии PDH является отсутствие развитых встроенных процедур контроля и управления сетью.

- Третий недостаток состоит в слишком низких по современным понятиям скоростях иерархии PDH.

Технология синхронной цифровой иерархии SONET/SDH

- Технология синхронной цифровой иерархии первоначально была разработана компанией Bellcore под названием «Синхронные оптические сети» — Synchronous Optical NETs, SONET. Первый вариант стандарта появился в 1984 году.

- Основной было создание такой технологии, которая позволяла бы передавать трафик всех существующих цифровых каналов (как американских Т1 - ТЗ, так и европейских Е1 - ЕЗ) в рамках высокоскоростной магистральной сети на волоконно-оптических кабелях и обеспечила бы иерархию скоростей, продолжающую иерархию технологии PDH, до скорости в несколько гигабит в секунду.

- В стандарте SDH все уровни скоростей имеют общее название: STM-n — Synchronous Transport Module level n. В технологии SONET существуют два обозначения для уровней скоростей: STS-n — Synchronous Transport Signal level n, употребляемое при передаче данных электрическим сигналом,, и OC-n — Optical Carrier level n, употребляемое при передаче данных световым лучом по волоконно-оптическому кабелю. Форматы кадров STS и ОС идентичны.

Достоинства сети SDH

- Гибкая иерархическая схема мультиплексирования цифровых потоков разных скоростей, позволяющая вводить в магистральный канал и выводить из него пользовательскую информацию любого поддерживаемого технологией уровня скорости, не демультиплексируя поток в целом.

- Отказоустойчивость сети – технология предусматривает автоматическую реакцию оборудования на обрыв кабеля, отказ порта, выход из строя мультиплексора, направляя трафик по резервному пути или переходя на резервный модуль. Время реакции – 50 мс.

- Мониторинг и управление сетью на основе информации, встроенной в заголовки кадров. Это обеспечивает обязательный уровень управляемости сети.

- Высокое качество транспортного обслуживания для трафика любого типа – голосового, видео, компьютерного, обеспечивая каждому абоненту гарантированную пропускную способность и низкий фиксированный уровень задержек.

Типы оборудования сетей SDH/SONET

- Мультиплексор – оснащен портами PDH и SDH. Делятся на терминальные (завершает агрегатные каналы) и ввода-вывода (занимают промежуточное положение на магистрали).

- Регенераторы – служат для увеличения расстояния между мультиплексорами, преобразуя оптический сигнал в электрический и обратно и восстанавливая его характеристики (применяются достаточно редко, т.к. стоят ненамного меньше мультиплексора).

Стек протоколов SDH

- Физический уровень (фотонный) – кодирует биты. Применяется код NRZ.

- Уровень секции – поддерживает физическую целостность сети. Секцией называется каждый непрерывный отрезок волоконно-оптического кабеля, соединяющего пару устройств SONET/SDH. Работает с часть заголовка кадра – регенераторной секцией (RSOH) и проводит тестирование секции.

- Уровень линии – отвечает за передачу данных между двумя мультиплексорами. Отвечает за проведение операции реконфигурирования линии в случае отказа ее элементов.

- Уровень тракта – отвечает за доставку данных между двумя конечными пользователями сети. Тракт – это составное виртуальное соединение между пользователями.

Классификация беспроводных сетей. Сети IrDA, Bluetooth, стандарт 802.11a/b/g/n, 802.16. Стандарты безопасности в беспроводных сетях

Классификация беспроводных сетей

- Инфракрасные

- Bluetooth

- 802.11a/b/g/n

- 802.16

- GPRS

- 3G

- 4G

- Спутниковые каналы

IrDA - Infrared Data Assotiation

- Предназначены для работы в пределах прямой видимости (обычно не более 2 метров)

- Скорость до 115,2 кбит/с – стандарт IrDA 1.0 и 4 Мбит/с – стандарт IrDA 2.0

- стандарты IrDA официально признаны компанией Microsoft, которая ввела в своих операционных системах полную поддержку устройств, удовлетворяющих этим стандартам.

Bluetooth

Это имя было выбрано в качестве названия технологии потому, что первоначально Bluetooth задумывалась как средство для простого соединения компьютеров и телекоммуникационных устройств, вроде мобильных телефонов.

Физически типичное Bluetooth устройство представляет собой радиоприёмник и радиопередатчик, работающие на частотах 2400-2483.5 MHz. Они являются открытыми и свободными от всякого лицензирования в большинстве стран мира. Исключение составляют Испания и Франция.

Ширина канала для Bluetooth устройств составляет 723.2 кб/с.

Расстояние составляет от 10 до 30 метров. Ведутся работы над увеличением этого расстояния до 100 метров. Для Bluetooth не требуется прямой видимости или какой либо направленной антенны, соединение может быть установлено даже через стену, если стена не экранирована.

Главной особенностью Bluetooth является то, что различные Bluetooth устройства соединяются с друг другом автоматически, стоит им только оказаться в пределах досягаемости.

Стандарты 802.11a/b/g/n (WiFi)

- 802.11a

частотный диапазон — 5 ГГц;

максимальная скорость передачи данных — 54 Мбит/с. - 802.11b

частотный диапазон — 2,4 ГГц;

максимальная скорость передачи данных — 11 Мбит/с. - 802.11g

частотный диапазон 2,4-2,4835 ГГц;

максимальная скорость передачи данных — 54 Мбит/с. Он полностью совместим с 802.11b.

- Спецификация 802.11n предусматривает возможность передачи данных в беспроводных сетях со скоростью до 600 Мбит/с. Для сравнения, внедряемый сейчас стандарт WiMAX обеспечивает пропускную способность до 70 Мбит/с. Стандарт 802.11n, использующий нелицензируемые в большинстве стран частотные диапазоны 2,4 ГГц и 5 ГГц, будет совместим с 802.11a/b/g.

Стандарты безопасности в сетях 802.11

- Первой технологией защиты беспроводных сетей принято считать протокол безопасности WEP (Wired Equivalent Privacy— эквивалент проводной безопасности). Основан на алгоритме RC4 (Rivest's Cipher v.4 - код Ривеста), который представляет собой симметричное потоковое шифрование.

- В 2001 году были найдены способы, позволяющие путем анализа данных, передаваемых по сети, определить ключ. Перехватывая и анализируя сетевой трафик активно работающей сети, такие программы, как AirSnort, WEPcrack либо WEPAttack, позволяли вскрывать 40-битный ключ в течение часа, а 128-битный ключ — примерно за четыре часа.

- В новом стандарте были использованы протокол расширенной аутентификации Extensible Authentication Protocol (EAP), протокол защиты транспортного уровня Transport Layer Security (TLS) и сервер доступа RADIUS (Remote Access Dial-in User Server). В отличие от протокола WEP, стандарт IEEE 802.11х использует динамические 128-битные ключи, периодически меняющиеся во времени. По умолчанию в Windows XP время сеанса работы на секретном ключе равно 30 минутам.

- В 2003 году был представлен следующий стандарт безопасности — WPA (Wi-Fi Protected Access), главной особенностью которого стали динамическая генерация ключей шифрования данных, построенная на базе протокола TKIP (Temporal Key Integrity Protocol) и позволяющая обеспечить конфиденциальность и целостность передаваемых данных. Ключи динамически меняются каждые 10 Кбайт.

- В середине 2004 года спецификация защиты сетей Wi-Fi получила окончательное одобрение комитета по стандартам IEEE и была представлена в виде стандарта IEEE 802.11i, получившего название WPA2. В основе этого стандарта лежит концепция надежно защищенной сети — Robust Security Network (RSN). Технология IEEE 802.11i основана на алгоритме AES (Advanced Encryption Standard), обеспечивающем более надежную защиту и поддерживающем ключи длиной 128, 192 и 256 бит.

- В конце января 2003 года была утверждена в окончательной редакции спецификация 802.16а, регламентирующая применение частотного диапазона от 2 до 11 ГГц. Стандарт 802.16а представляет собой рассчитанную на внедрение в городских беспроводных сетях технологию, которая обеспечивает беспроводное подключение к Интернету через публичные точки доступа стандарта 802.11b и служит своего рода альтернативой для кабельных линий и линий DSL на последней миле инфраструктуры беспроводного широкополосного доступа.

Сети 3G, 4G. Спутниковые каналы. Сотовая связь.

Сети 3G

- Похоже, прогнозы фантастов о том, что скоро можно будет общаться по мобильному телефону и видеть лицо своего собеседника на эк ране, начинают сбываться. 3rd Generation (третье поколение), названия набора спецификаций Международного института электросвязи (ITU) для сотовых сетей третьего поколения.

- Одна из основных особенностей 3G-сетей состоит в гораздо более высоких скоростях передачи данных: 384 Кбит/с для неподвижных абонентов и пешеходов, передвигающихся со скоростью не более 3 км/ч и 144 Кбит/с при движении в автомобиле со скоростью не более 120 км/ч. Кроме того, специальные стационарные терминалы позволяют передавать данные со скоростью до 2 Мбит/с.

- GPRS — это лишь телеграфный аппарат, a 3G — уже телевизор.

- На территории России реально работающий оператор сети 3G – компания SkyLink, с недавнего времени представленная в Челябинске.

Сети 4G

- О беспроводных сетях четвертого поколения (4G) впервые заговорило известное американское Агентство перспективных исследовательских оборонных проектов (Defense Advanced Research Projects Agency, DARPA), которое в свое время придумало Internet. они должны базироваться на протоколе IP и модели одноранговых вычислений peer-to-peer. Сети peer-to-peer, в которых каждое устройство является приемником, передатчиком и маршрутизатором сообщений «в одном лице», лишены характерных недостатков обычных сотовых сетей, поскольку выход из строя одного или даже нескольких их фрагментов не влияет на работоспособность сети в целом. В такой сети пользователь получит возможность делать все то, что сегодня обеспечивает Internet, но только в полностью мобильной среде.

- скорость обмена данными по радиоинтерфейсу для объекта, движущегося со скоростью поезда, — порядка 100 Мбит/с, а для неподвижного объекта — около 1 Гбит/с.

Спутниковые каналы

- Канал передачи данных с наземной станции называется восходящим (uplink)

- Канал передачи данных в обратном направлении – нисходящим (downlink)

- Электронное оборудование спутника, которое принимает сигналы восходящего канала и преобразует их в нисходящий сигнал, называется транспондером.

Классификация спутников связи

- Зона обслуживания – глобальная, региональная, зональная.

- Тип услуг – стационарная служба связи, радиовещательная, мобильная

- Характер использования – коммерческие, военные, любительские, экспериментальные.

Организация сотовой связи

- В середине 1940-х годов исследовательский центр Bell Laboratories американской компании AT&T предложил идею разбиения всей обслуживаемой территории на небольшие участки, которые стали называться сотами (от англ, cell — ячейка, сота). Каждая сота должна была обслуживаться маломощным передатчиком (менее 100 Вт) с ограниченным радиусом действия и фиксированной частотой. Это позволило бы без взаимных помех использовать ту же самую частоту повторно в другой соте. Каждая ячейка, которой выделяется своя полоса частот, обслуживается базовой станцией, состоящей из передатчика, приемника и модуля управления. Смежные ячейки используют разные частоты, чтобы избежать интерференции. Но ячейки, на большом расстоянии могут использовать одинаковые полосы частот.

Функционирование сотовой связи

- Коммутатор MTSO устанавливает соединение между мобильными устройствами и сетью общего пользования.

- Коммутатор MTSO выделяет для каждого соединения голосовой канал, выполняет переключения и контролирует звонки для передачи информации о счетах.

- Между мобильным устройством и базовой станцией можно устанавливать каналы связи двух типов: управления и информационные.

- Каналы управления используются для обмена информацией, касающейся заказа, поддержания звонка и установления связи между мобильным устройством и ближайшей базовой станцией.

- Информационные каналы служат для передачи голоса или данных между пользователями.

Соединение двух мобильных пользователей

- Инициализация мобильного устройства

Включенное мобильное устройство проводит сканирование и выбирает самый сильный настроечный канал управления.

Выполняется квитирование – опознавание пользователя и регистрации его местоположения (повторяется периодически для слежения за передвижением устройства).

Мобильное устройство следит за сигналами избирательного вызова.

- Звонок с мобильного устройства

Начинается с отправки номера вызываемого устройства по предварительно выбранному каналу. Приемник мобильного устройства сначала проверяет, свободен ли настроечный канал, анализируя информацию в прямом (от базовой станции) канале. Когда канал свободный – мобильное устройство может начинать передачу в соответствующем обратном (к базовой станции) канале. Базовая станция в свою очередь отправляет запрос на коммутатор MTSO.

- Избирательный вызов

Коммутатор MTSO пытается установить связь вызываемым устройством. Коммутатор отправляет адресное сообщение определенной базовой станции, в зависимости от номера вызывающего мобильного устройства. Каждая базовая станция передает сигналы избирательного в ызова в собственном выделенном настроечном канале.

- Принятие вызова

Вызываемое мобильное устройство распознает свой номер в настроечном канале, за которым следит в настоящий момент, и отвечает данной базовой станции. Базовая станция отправляет ответ коммутатору MTSO, который устанавливает канал связи между базовыми станциями и выбирает подходящий канал информационного обмена внутри ячейки каждой базовой станции. Оба мобильных устройства настраиваются на выделенные им каналы.

- Текущий вызов

Пока поддерживается соединение, два мобильных устройства обмениваются голосовыми сигналами или данными, проходящими через соответствующие базовые станции и коммутатор MTSO.

- Переключение

Если мобильное устройство во время соединения выходит за пределы одной ячейки и входит в зону другой – старый информационный канал следует заменить выделенным новой базовой станцией в новой ячейке, это происходит без прерывания звонка.

Адресация в компьютерных сетях. Понятие физического, логического и символьного адреса. Служба DNS. Структура IP-адреса. Классы сетей(см ПОКС). Использование масок. Протоколы разрешения адресов в сетях TCP/IP

- Для надежной передачи данных между двумя процессами предусматривается установка соединения

- Адрес и номер порта – однозначно определяют прикладной процесс в сети. Этот набор параметров (IP-адрес, номер порта) имеет название сокет (socket).

- Сутью понятие «соединение» является договоренность о параметрах, характеризующих процедуру обмена данными между двумя процессами.

- Каждая сторона посылает следующие параметры:

- Максимальный размер сегмента, который она готова принять

- Максимальный объем данных (возможно несколько сегментов), которые она разрешает передавать в свою сторону, даже если та еще не получила подтверждения на предыдущую порцию данных

- Начальный порядковый номер байта, с которого она начинает отсчет потока данных в рамках данного соединения

- После определения параметров соединения, некоторые из них остаются неизменными до конца сеанса, а некоторые могут изменяться.

- Для избежания ошибок инициализации соединений используется специальная многошаговая процедура подтверждения связи.

- В рамках установленного соединения правильность передачи каждого сегмента должна подтверждаться квитанцией получателя. В TCP используется частный случай квитирования – алгоритм скользящего окна.

Типы адресов

Использование масок при IP-адресации

Маска — это число, которое используется в паре с IP-адресом; двоичная запись маски содержит единицы в тех разрядах, которые должны в IP-адресе интерпретироваться как номер сети.

Для стандартных классов сетей маски имеют следующие значения:

- класс А - 11111111.00000000.00000000.00000000 (255.0.0.0);

- класс В - 11111111. 11111111. 00000000. 00000000 (255.255.0.0);

- класс С-11111111.11111111.11111111.00000000 (255.255.255.0).

Часто встречается и такое обозначение 185.23.44.206/16 - эта запись говорит о том, что маска для этого адреса содержит 16 единиц или что в указанном IP-адресе под номер сети отведено 16 двоичных разрядов.

В масках количество единиц в последовательности, определяющей границу номера сети, не обязательно должно быть кратным 8, чтобы повторять деление адреса на байты.

Domain Name System

- DNS — это централизованная служба, основанная на распределенной базе отображений «доменное имя — IP-адрес». Служба DNS использует в своей работе протокол типа «клиент-сервер». В нем определены DNS-серверы и DNS-клиенты. DNS-серверы поддерживают распределенную базу отображений, а DNS-клиенты обращаются к серверам с запросами о разрешении доменного имени в IP-адрес.

- При росте количества узлов в сети проблема масштабирования решается созданием новых доменов и поддоменов имен и добавлением в службу DNS новых серверов.

- Для каждого домена имен создается свой DNS-сервер. Этот сервер может хранить отображения «доменное имя — IP-адрес» для всего домена включая все его поддомены.

Каждый DNS-сервер кроме таблицы отображений имен содержит ссылки на DNS-серверы своих поддоменов. Эти ссылки связывают отдельные DNS-серверы в единую службу DNS. Ссылки представляют собой IP-адреса соответствующих серверов

- Процедура разрешения имени заключается в последовательном просмотре каталогов, начиная с корневого. При этом предварительно проверяется кэш и текущий каталог. Для определения IP-адреса по доменному имени также необходимо просмотреть все DNS-серверы, обслуживающие цепочку поддоменов, входящих в имя хоста, начиная с корневого домена.

- Существует два вида запросов: рекурсивные и итеративные. Первый вид предполагает получение клиентом IP-адреса, а второй - адреса сервера, который может сообщить адрес.

Работу по поиску IP-адреса координирует DNS-клиент:

- DNS-клиент обращается к DNS-серверу с указанием полного доменного имени;

- DNS-сервер отвечает, указывая адрес следующего DNS-сервера, обслуживающего домен верхнего уровня, заданный в старшей части запрошенного имени;

- DNS-клиент делает запрос следующего DNS-сервера, который отсылает его к DNS-серверу нужного поддомена, и т. д., пока не будет найден DNS-сервер, в котором хранится соответствие запрошенного имени IP-адресу. Этот сервер дает окончательный ответ клиенту.

- Так как эта схема загружает клиента достаточно сложной работой, то она применяется редко.

- DNS-клиент запрашивает локальный DNS-сервер, то есть тот сервер, который обслуживает поддомен, к которому принадлежит имя клиента;

- если локальный DNS-сервер знает ответ, то он сразу же возвращает его клиенту; это может соответствовать случаю, когда запрошенное имя входит в тот же поддомен, что и имя клиента, а также может соответствовать случаю, когда сервер уже узнавал данное соответствие для другого клиента и сохранил его в своем кэше;

- если же локальный сервер не знает ответ, то он выполняет итеративные запросы к корневому серверу и т. д. точно так же, как это делал клиент в первом варианте; получив ответ, он передает его клиенту, который все это время просто ждал его от своего локального DNS-сервера.

Доменные имена

- Совокупность имен, у которых несколько старших составных частей совпадают, образуют домен имен (domain).

- Если один домен входит в другой домен как его составная часть, то такой домен могут называть поддоменом (subdomain).

- Полное доменное имя (fully qualified domain name, FQDN) включает составляющие всех уровней иерархии, начиная от краткого имени и кончая корневой точкой; www.zil.mmt.ru.

- Компьютеры входят в домен в соответствии со своими составными именами, при этом они могут иметь совершенно различные IP-адреса, принадлежащие к различным сетям и подсетям. Например, в домен mgu.ru могут входить хосты с адресами 132.13.34.15,201.22.100.33,14.0.0.6.

- Каждый домен администрируется отдельной организацией, которая обычно разбивает свой домен на поддомены и передает функции администрирования этих поддоменов другим организациям. Чтобы получить доменное имя, необходимо зарегистрироваться в какой-либо организации, которой InterNIC делегировал свои полномочия по распределению имен доменов. В России такой организацией является РосНИИРОС, которая отвечает за делегирование имен поддоменов в домене ru.

Протокол IP (RFC-791)

- Поле версия характеризует версию IP-протокола (например, 4 или 6).

- HLEN - длина заголовка, измеряемая в 32-разрядных словах, обычно заголовок содержит 20 октетов.

- Поле полная длина определяет полную длину IP-дейтограммы (до 65535 октетов), включая заголовок и данные.

тип сервиса (TOS - type of service) характеризует то, как должна обрабатываться дейтограмма.

- Субполе Приоритет предоставляет возможность присвоить код приоритета каждой дейтограмме

- Формат поля TOS определен в документе RFC-1349. Биты C, D, T и R характеризуют пожелание относительно способа доставки дейтограммы. Так D=1 требует минимальной задержки, T=1 - высокую пропускную способность, R=1 - высокую надежность, а C=1 - низкую стоимость.

- TOS играет важную роль в маршрутизации пакетов. Интернет не гарантирует запрашиваемый TOS, но многие маршрутизаторы учитывают эти запросы при выборе маршрута.

- Только один бит из четырех в TOS может принимать значение 1.

- Поля идентификатор, флаги (3 бита) и указатель фрагмента управляют процессом фрагментации и последующей "сборки" дейтограммы.

- Идентификатор представляет собой уникальный код дейтограммы, позволяющий идентифицировать принадлежность фрагментов и исключить ошибки при "сборке" дейтограмм

Поле время жизни (TTL - time to live) задает время жизни дейтограммы в секундах, т.е. предельно допустимое время пребывания дейтограммы в системе.

- Поле протокол аналогично полю тип в Ethernet-кадре и определяет структуру поля данные.

- Опция записать маршрут (RR) создает дейтограмму, где зарезервировано место, куда каждый маршрутизатор по дороге должен записать свой IP-адрес (например, утилита traceroute) предусмотрено место для записи 9 IP-адресов

- опция маршрут отправителя, которая открывает возможность посылать дейтограммы по заданному отправителем маршруту. Это позволяет исследовать различные маршруты, в том числе те, которые недоступны через узловые маршрутизаторы. Существует две формы такой маршрутизации: Свободная маршрутизация и Жесткая маршрутизация (маршрутизация отправителя).

- Жесткая маршрутизация означает, что адреса определяют точный маршрут дейтограммы. Проход от одного адреса к другому может включать только одну сеть. Свободная маршрутизация отличается от предшествующей возможностью прохода между двумя адресами списка более чем через одну сеть. Поле длина задает размер списка адресов, а указатель отмечает адрес очередного маршрутизатора на пути дейтограммы.

- Опция временные метки работает также как и опция запись маршрута. Каждый маршрутизатор на пути дейтограммы делает запись в одном из полей дейтограммы (два слова по 32 разряда)

Протокол TCP (Transmission Control Protocol)

- Если IP-протокол работает с адресами, то TCP, также как и UDP, с портами.

- 32-битовое поле код позиции в сообщении определяет порядковый номер первого октета в поле данных пользователя. В приложениях передатчика и приемника этому полю соответствуют 32-разрядные счетчики числа байт, которые при переполнении обнуляются.

- При значении флага syn=1 в этом поле лежит код ISN (Initial Sequence Number, выбираемый для конкретного соединения. Первому байту, передаваемому через созданное соединение, присваивается номер ISN+1. Значение ISN может задаваться случайным образом.

- 32-битовое поле номер октета, который должен прийти следующим содержит код, который на единицу больше номера номера последнего успешно доставленного (принятого) байта. Содержимое этого поля интерпретируется получателем сегмента, только если присутствует флаг ACK. В заголовках всех сегментов, передаваемых после установления соединения это поле заполняется, а флаг AСK=1.

Поле HLEN - определяет длину заголовка сегмента, которая измеряется в 32-разрядных словах. Это поле нужно, так как в заголовке могут содержаться поля опций переменной длины. Поле размер окна сообщает, сколько октетов готов принять получатель (флаг ACK=1) вслед за байтом, указанным в поле номер октета, который должен прийти следующим.

- Поле контрольная сумма предназначено для обеспечения целостности сообщения.

- Поле указатель важной информации представляет собой указатель последнего байта, содержащий информацию, которая требует немедленного реагирования.

В поле вид записывается код опции, поле LEN содержит число октетов в описании опции, включая поля вид и LEN. Поле данные может иметь переменную длину, верхняя его граница задается значением MSS (Maximum Segment Size). Значение MSS может быть задано при установлении соединения каждой из сторон независимо. Для Ethernet MSS=1452 байта.

Способы назначения адресов. Протокол DHCP

Протокол DHCP

- Протокол динамической конфигурации ЭВМ DHCP (Dynamic Host Configuration Protocol, RFC-2131, -2132, -2485, -2563, -2610, -2855, -2937, -2939, -3004, -3011, -3046б -3942, -4030б -4039; [22], [23], [24] и [25]) служит для предоставления конфигурационных параметров ЭВМ.

- DHCP имеет два компонента: протокол предоставления специфических для ЭВМ конфигурационных параметров со стороны DHCP-сервера и механизм предоставления ЭВМ сетевых адресов.

- Протокол DHCP используется, помимо загрузки бездисковых станций или Х-терминалов (BOOTP), сервис-провайдерами для пулов модемов, когда число одновременно занятых модемов существенно меньше их полного числа. Это позволяет сэкономить заметное число IP-адресов. Протокол эффективен для случая распределения адресов за Firewall, где ЭВМ в защищенной зоне бессмысленно выделять реальные IP-адреса.

- DHCP построен по схеме клиент-сервер, где DHCP-сервер выделяет сетевые адреса и доставляет конфигурационные параметры динамически конфигурируемым ЭВМ.

Механизмы выделения адресов

- DHCP поддерживает три механизма выделения IP-адресов.

- При "автоматическом выделении", DHCP присваивает клиенту постоянный IP-адрес.

- При "динамическом присвоении", DHCP присваивает клиенту IP-адрес на ограниченное время.

- При "ручном выделении", IP-адрес выделяется клиенту сетевым администратором, а DHCP используется просто для передачи адреса клиенту. Конкретная сеть использует один или более этих механизмов, в зависимости от политики сетевого администратора.

Цели DНCP

- DHCP представляет собой механизм, а не политику. DHCP должен управляться местными системными администраторами, путем задания желательных конфигурационных параметров.

- Клиенты не должны требовать ручной конфигурации. Каждый клиент должен быть способен прочесть локальные конфигурационные параметры.

- Сети не должны требовать ручной конфигурации для отдельных клиентов. В нормальных условиях, сетевой администратор не должен вводить какие-либо индивидуальные конфигурационные параметры клиента.

- DHCP не требует отдельного сервера для каждой субсети.

- Клиент DHCP должен быть готов получить несколько откликов на запрос конфигурационных параметров. Для повышения надежности и быстродействия можно использовать несколько DHCP-серверов, обслуживающих перекрывающиеся области сети.

- DHCP должен сосуществовать с ЭВМ, которые сконфигурированы вручную.

- DHCP должен быть совместим с логикой работы BOOTP-агента, описанной в RFC-951 и RFC-1542 [21].

- DHCP должен обслуживать существующих клиентов BOOTP.

Механизм работы

- Клиент широковещательно пересылает сообщение DHCPDISCOVER

- Каждый сервер может откликнуться сообщением DHCPOFFER, которое содержит сетевой адрес и другие конфигурационные параметры в опциях DHCP

- Клиент получает одно или более сообщений DHCPOFFER от одного или более серверов. Клиент может предпочесть дождаться нескольких откликов. Клиент выбирает один сервер, которому пошлет запрос конфигурационных параметров, согласно предложению, содержащемуся в сообщении DHCPOFFER. Клиент широковещательно отправляет сообщение DHCPREQUEST, которое должно указать, какой сервер им выбран

- Серверы получают широковещательное сообщение DHCPREQUEST от клиента. Серверы, не выбранные сообщением DHCPREQUEST, используют сообщение как уведомления о том, что клиент отверг предложение сервера. Сервер, выбранный сообщением DHCPREQUEST, осуществляет запись конфигурационного набора клиента в постоянную память и реагирует сообщением DHCPACK, содержащим конфигурационные параметры для клиента, приславшего запрос.

- Клиент получает сообщение DHCPACK, содержащее конфигурационные параметры. Клиент должен выполнить окончательную проверку параметров (например, запустить ARP для выделенного сетевого адреса), и фиксировать длительность предоставления конфигурационных параметров, прописанную в сообщении DHCPACK. Клиент окончательно сконфигурирован. Если клиент обнаруживает, что адрес уже используется (например, с помощью ARP), он должен послать серверу сообщение DHCPDECLINE и повторно запустить процесс конфигурации. Клиент должен подождать как минимум 10 секунд, прежде чем заново начинать конфигурационную процедуру, чтобы избежать возникновения лишнего сетевого трафика. Если клиент получает сообщение DHCPNAK message, клиент перезапускает конфигурационный процесс.

- Клиент может решить отказаться от аренды сетевого адреса путем посылки серверу сообщения DHCPRELEASE. Клиент идентифицирует набор параметров, от которого он отказывается, с помощью своего идентификатора.

Используемые порты

- DHCP использует в качестве транспортного протокола UDP. DHCP-сообщения от клиента к серверу посылаются через порт DHCP-сервера (67), а DHCP-сообщения от сервера к клиенту посылаются через порт DHCP-клиента (68).

Стек протоколов TCP/IP и его соотношение с моделью OSI. Протоколы IP, UDP, TCP, ARP/RARP, ICMP, IGMP. Структура IP-пакета. Установление связи и метод скользящего окна

Стек TCP/IP и его соотношение с моделью OSI

Протоколы ARP и RARP

- Для определения локального адреса по IP-адресу используется протокол разрешения адреса (Address Resolution Protocol, ARP). Протокол ARP работает различным образом в зависимости от того, какой протокол канального уровня работает в данной сети — протокол локальной сети (Ethernet, Token Ring, FDDI, Frame Relay). Существует также протокол, решающий обратную задачу — нахождение IP-адреса по известному локальному адресу. Он называется реверсивным ARP (Reverse Address Resolution Protocol, RARP) и используется при старте бездисковых станций, не знающих в начальный момент своего IP-адреса, но знающих адрес своего сетевого адаптера.

- Протокол, решающий обратную задачу — нахождение IP-адреса по известному локальному адресу, называется реверсивным ARP (Reverse Address Resolution Protocol, RARP).

Протокол UDP (User Datagram Protocol, RFC-768)

- является одним из основных протоколов, расположенных непосредственно над IP. Протокол UDP обеспечивает доставку дейтограмм, но не требует подтверждения их получения. Протокол UDP не требует соединения с удаленным модулем UDP. К заголовку IP-пакета udp добавляет поля порт отправителя и порт получателя, которые обеспечивают мультиплексирование информации между различными прикладными процессами, а также поля длина udp-дейтограммы и контрольная сумма, позволяющие поддерживать целостность данных. Таким образом, если на уровне ip для определения места доставки пакета используется адрес, на уровне UDP - номер порта.

- Так как максимальная длина IP-дейтограммы равна 65535 байтам, максимальная протяженность информационного поля UDP-дейтограммы составляет 65507 байт.

Протокол TCP (Transmission Control Protocol)

- в отличии от UDP осуществляет доставку дейтограмм, называемых сегментами, в виде байтовых потоков с установлением соединения. Протокол TCP применяется в тех случаях, когда требуется гарантированная доставка сообщений. Он использует контрольные суммы пакетов для проверки их целостности и освобождает прикладные процессы от необходимости таймаутов и повторных передач для обеспечения надежности. Для отслеживания подтверждения доставки в TCP реализуется алгоритм "скользящего" окна.

Процедура установления связи

осуществляется в три этапа:

- Клиент посылает SYN-сегмент с указанием номера порта сервера, который предлагается использовать для организации канала связи (active open).

- Сервер откликается, посылая свой SYN-сегмент, содержащий идентификатор (ISN - Initial Sequence Number). Начальное значение ISN не равно нулю. Процедура называется passive open.

- Клиент отправляет подтверждение получения SYN-сегмента от сервера с идентификатором равным ISN (сервера)+1.

- под словом “стандартная” подразумевается отсутствие каких-либо отклонений от штатного режима, например, одновременного открывание соединения со стороны сервера и клиента. Если же соединение одновременно инициируется клиентом и сервером, в конечном итоге будет создан только один виртуальный канал.

- Каждое соединение должно иметь уникальный код ISN. Для реализации режима соединения прикладная программа на одном конце канала устанавливается в режим пассивного доступа ("passive open"), а операционная система на другом конце ставится в режим активного доступа ("active open").

- Протокол TCP предполагает реализацию 11 состояний (established, closed, listen, syn_sent, syn_received и т.д.; см. также RFC-793), переход между которыми строго регламентирован.

Скользящее окно

- В протоколе TCP "скользящее окно" используется для регулировки трафика и препятствия переполнения буферов.

Протокол ICMP

- Протокол передачи команд и сообщений об ошибках (ICMP - internet control message protocol, RFC-792, 1256) выполняет многие и не только диагностические функции:

- передачу отклика на пакет или эхо на отклик;

- контроль времени жизни дейтограмм в системе;

- реализует переадресацию пакета;

- выдает сообщения о недостижимости адресата или о некорректности параметров;

- формирует и пересылает временные метки;

- выдает запросы и отклики для адресных масок и другой информации.

Протокол IGMP и передача мультимедиа по Интернет

- Протокол IGMP (internet group management protocol, RFC-1112) используется для видеоконференций, передачи звуковых сообщений, а также группового исполнения команд различными ЭВМ. Этот протокол использует групповую адресацию (мультикастинг).

- Групповая форма адресации нужна тогда, когда какое-то сообщение или последовательность сообщений необходимо послать нескольким (но не всем) адресатам одновременно.

- Адрес 224.0.0.1 предназначен для обращения ко всем группам (все узлы и серверы, вовлеченные в данный момент в мультикастинг-обмен, например, участвующие в видеоконференции).

Протоколы маршрутизации и маршрутизаторы. Алгоритм вычисления маршрута. Свойства алгоритмов маршрутизации. Статические и адаптивные алгоритмы маршрутизации. Алгоритм Дикстры. Протоколы RIP, OSPF, IGRP, BGP

Свойства алгоритмов маршрутизации

- надежность,

- корректность,

- стабильность,

- простота,

- оптимальность (минимальная задержка доставки, максимальная пропускная способность, минимальная цена, максимальная надежность или минимальная вероятность ошибки).

Статические и адаптивные алгоритмы

- Статические алгоритмы осуществляя выбор маршрута, не принимают во внимание существующую в данный момент топологию или загрузку каналов.

- Адаптивные алгоритмы предполагают периодическое измерение характеристик каналов и постоянное исследование топологии маршрутов. Выбор того или иного маршрута здесь производится на основании этих измерений.

Алгоритм вычисления маршрута

- Алгоритм выбора маршрута универсален и не зависит от протокола маршрутизации, который используется лишь для формирования маршрутной таблицы. Описание алгоритма выбора маршрута представлено ниже:

- Извлечь IP-адрес (ID) места назначения из дейтограммы.

- Вычислить IP-адрес сети назначения (IN)

IF IN соответствует какому-либо адресу локальной сети, послать дейтограмму по этому адресу;

else if IN присутствует в маршрутной таблице, то послать дейтограмму к серверу, указанному в таблице

else if описан маршрут по умолчанию, то послать дейтограмму к этому серверу

else выдать сообщение об ошибке маршрутизации.

Динамические протоколы

- В маршрутизаторе с динамическим протоколом (например, BGP-4) резидентно загруженная программа-драйвер изменяет таблицы маршрутизации на основе информации, полученной от соседних маршрутизаторов.

- Применение динамической маршрутизации не изменяет алгоритм маршрутизации, осуществляемой на IP-уровне. Любой маршрутизатор может использовать два протокола маршрутизации одновременно, один для внешних связей, другой - для внутренних.

- Любая автономная система (AS, система маршрутизаторов, ЭВМ или сетей, имеющая единую политику маршрутизации) может выбрать свой собственный протокол маршрутизации.

Внутренние протоколы маршрутизации

- IGP (Interior Gateway Protocol) определяет маршруты внутри автономной системы. Наиболее популярный IGP - RIP (Routing Information Protocol, RFC-1058),

- OSPF (Open Shortest Pass First, RFC-1131, -1245, -1247, -1253).

- старые системы (IGP) используют протокол HELLO. Протокол HELLO поддерживался фирмой DEC, в качестве метрики он использует время, а не число шагов до цели.

- Для взаимодействия маршрутизаторов используются внешние протоколы (EGP - Exterior Gateway Protocols).

- Одной из разновидностей EGP является протокол BGP (Border Gateway Protocol, RFC-1268 [BGP-3], RFC-1467 [BGP-4]).

- IGRP (Interior Gateway Routing Protocol) разработан компанией CISCO для больших сетей со сложной топологией и сегментами, которые обладают различной полосой пропускания и задержкой

Протокол RIP

- Этот протокол маршрутизации предназначен для сравнительно небольших и относительно однородных сетей (алгоритм Белмана-Форда). Маршрут характеризуется вектором расстояния до места назначения. Обычно – это число шагов до места назначения. Если до цели имеется один промежуточный маршрутизатор, то число шагов считается равным 2. Расстояние до любого из соседей равно одному шагу. В этом протоколе всегда выбирается путь с наименьшим числом шагов до цели (наименьшее значение метрики). Маршрутизация на основе вектора расстояния в принципе позволяет получить положительный результат в любой ситуации, но она имеет одну особенность – процесс сходится быстро при обнаружении нового более короткого пути и работает крайне медленно при исчезновении пути.