Инженерно-техническая защита помещения 304 по электромагнитному каналу. Планирование и проведение поисковых мероприятий (радиомониторинг)

Министерство образования и науки

Челябинской области

ГБОУ СПО (ССУЗ) "Челябинский радиотехнический техникум"

Специальность 090305 "Информационная безопасность автоматизированных систем"

ПН 03 "Применение инженерно-технических средств обеспечения информационной безопасности"

Курсовая работа

Тема: "Инженерно-техническая защита помещения 304 по электромагнитному каналу. Планирование и проведение поисковых мероприятий (радиомониторинг)."

Пояснительная записка.

Выполнил: Захаров С.С.

Проверил: Карпенко Л.А.

_________________________

Челябинск 2015

Оглавление

Список сокращений……………………………………………………………….2

Введение…………………………………………………………………………...3

Анализ объекта защиты…………………………………………………………..8

Категория объекта. ……………………………………………………………….8

План этажа. ……………………………………………………………………….9

Инженерно-технические характеристики объекта. …………………………..10

План объекта. ……………………………………………………………………12

Расчет контролируемой зоны объекта. ………………………………………...13

Организационные методы защиты информации в выделенном помещении..16

Анализ источников опасных сигналов и определение потенциальных технических каналов утечки информации и несанкционированного доступа…………………………………………………………………………....37

Технические методы защиты информации в выделенном помещении……...43

Пассивные методы защиты. …………………………………………………….43

Активные методы защиты. ……………………………………………………..55

Применяемое инженерное и техническое оборудование. ……………………63

Расчет стоимости системы инженерно-технической защиты. ……………….75

Заключение. ……………………………………………………………………...76

Список используемой литературой…….………………………………………78

Список сокращений

ПЭМИН - побочные электромагнитные излучения и наводки.

ТКУИ - технический канал утечки информации.

ПК - персональный компьютер.

ТСЗИ - технические средства защиты информации.

ГШ - генератор шума.

ИТЗИ - инженерно-технические средства защиты информации.

КЗ - контролируемая зона.

СО - специализированный объект.

ТСПИ - технические средства передачи информации.

ВТСС - вторичные технические средства и системы.

ОТСС - основные технические средства и системы.

Введение

Информация – сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления;

документированная информация (документ) – зафиксированная на материальном носителе информация с реквизитами, позволяющими ее идентифицировать;

-информация о гражданах (персональные данные) – сведения о фактах, событиях и обстоятельствах жизни гражданина, позволяющие идентифицировать его личность;

конфиденциальная информация – документированная информация, доступ к которой ограничивается в соответствии с законодательством Российской Федерации.

Информация как объект познания имеет следующие особенности.

- информация не материальная в том смысле ,что нельзя измерить её параметры известными физическими методами.

- информация не определенная носителем может храниться, обрабатываться и передаваться по различным каналам связи.

- Любой материальный объект содержит информацию о самом себе и о другом объекте.

Основные свойства информации как предмета защиты

- Информация доступная человеку, если она содержится на материальном носителе. Различают различные виды носителей: источники информации, переносчики и источники получателя. Параметры носителя определяют способы и условия хранения информации.

- Ценность информации - одно из важных свойств информации, оценка которого зависит от целей процессов её генерации.

Защита информации - это деятельность по предотвращению утечки защищаемой информации, несанкционированных и преднамеренных воздействий на нее.

Под системой защиты информации можно понимать государственную систему защиты информации и систему защиты информации на конкретных объектах. Государственная система защиты информации включает в себя:

• систему государственных нормативных актов, стандартов, руководящих документов и требований;

• разработку концепций, требований, нормативно-технических документов и научно-методических рекомендаций по защите информации;

• порядок организации, функционирования и контроля за выполнением мер, направленных на защиту информации, являющейся собственностью государства, а также рекомендаций по защите информации, находящейся в собственности физических и юридических лиц;

• организацию испытаний и сертификации средств защиты информации;

• создание ведомственных и отраслевых координационных структур для защиты информации;

•осуществление контроля за выполнением работ по организации защиты информации;

•определение порядка доступа юридических и физических лиц иностранных государств к информации, являющейся собственностью государства, или к информации физических и юридических лиц, относительно распространения и использования которой государством установлены ограничения .

Цели защиты информации от технических средств разведки на конкретных объектах информатизации определяются конкретным перечнем потенциальных угроз. В общем случае цели защиты информации можно сформулировать как:

• предотвращение утечки, хищения, утраты, искажения, подделки информации;

• предотвращение угроз безопасности личности, общества, государства;

• предотвращение несанкционированных действий по уничтожению, модификации, искажению, копированию, блокированию информации;

• предотвращение других форм незаконного вмешательства в информационные ресурсы и информационные системы, обеспечение правового режима документированной информации как объекта собственности;

• защита конституционных прав граждан на сохранение личной тайны и конфиденциальности персональных данных, имеющихся в информационных системах;

• сохранение государственной тайны, конфиденциальности документированной информации в соответствии с законодательством;

• обеспечение прав субъектов в информационных процессах и при разработке, производстве и применении информационных систем, технологий и средств их обеспечения.

Эффективность защиты информации определяется ее своевременностью, активностью, непрерывностью и комплексностью. Очень важно проводить защитные мероприятия комплексно, то есть обеспечивать нейтрализацию всех опасных каналов утечки информации. Необходимо помнить, что даже один-единственный не закрытый канал утечки может свести на нет эффективность системы защиты.

Объект защиты - информация, носитель или информационный процесс в отношении которого необходимо обеспечивать защиту в соответствии с установленной целью.

Автоматизированная защита -представляет собой сложную состоящую из большого количества компонентов ,которые связанны между собой и могут обмениваться данными. Практически каждый компонент может быть подвергнут внешнему воздействию или выведен из строя.

Защита информации представляет собой комплекс целенаправленных мероприятий ее собственников по предотвращению утечки, искажения, уничтожения и модификации защищаемых сведений.

- Защита сетей.

- Программно - аппаратная защита - это сервисы безопасности, встроенные в сетевые операционные системы. К сервисам безопасности относятся: идентификация и аутентификация, управление доступом, протоколирование и аудит, криптография, экранирование.

- Инженерно-технические средства защиты информации.

Основные цели ИТЗИ: обеспечение безопасности при которых риск изменения, уничтожения или хищения, не превышает допустимых значений.

Разработка системы защиты.

Задачи ИТЗИ определяются тем, какие мероприятия необходимо выполнить для нейтрализации конкретных угроз в интересах поставленных целей. Выводом системы защиты являются меры по ИТЗИ- это совокупность технических средств и способов их использования ,которые обеспечивают заданный уровень безопасности при минимуме затраченных ресурсов.

Принципы ИТЗИ

- Надежность-обеспечение требуемого уровня безопасности информации.

- Непрерывность защиты во времени и пространстве - готовность системы к нейтрализации угроз в любом месте и в любое время.

- Активность - предусматривает упреждающие предотвращение угроз.

- Скрытность - исключение возможности ознакомление лиц о способах и средствах защиты в объеме превышающих их служебную необходимость

- Целеустремленность - расходование ресурса на предотвращение угроз с максимальным потенциальным ущербом.

- Рациональность - минимизация ресурса на обеспечение необходимого уровня безопасности.

- комплексное использование различных способов и средств защиты позволяющие компенсировать недостатки одних, достоинства других.

Цель курсовой работы: обеспечение защиты информации по электромагнитному каналу и проведение радиомониторинга.

1 Анализ объекта защиты информации

Объект защиты представляет собой помещение номер 304. Расположен на третьем этаже. Соседние помещения по обеим сторонам. Вход в помещение осуществляется из общего холла через тамбур. Объект предназначен для обучения учащихся.

1.1 Заявленная категория (2).

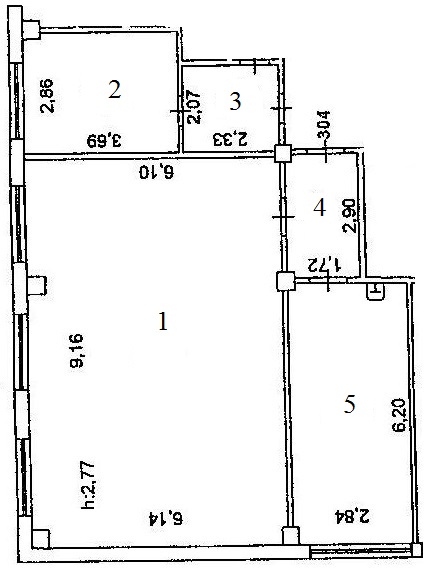

1.2 План этажа

Рисунок №1.2.1

1. Объект защиты

2. Офис Копи - центр

3. Тамбур

4. Тамбур

5. Лаборантская

1.3 Инженерно-технические характеристики объекта

Этаж: III

Площадь – 55,6м2, высота потолков – 2,75м. Потолок подвесной с воздушным зазором 0,2м. материал – гипсокартон.

Перекрытия (потолок, пол), толщина (м):железобетонные перекрытии, 0,5 м

На потолке имеется выступ стеновой перегородки, толщина которой: 0.5м

Стены:

- перегородки: бетон, толщина 0,1 м;

- наружные: Железобетон, толщина 0,5 м;

- покрытие стен: штукатурка 5мм;

Окна:

- размер проема: 1,6 х 1,8 м;

- количество проемов: 3;

- наличие покрытия на стеклах: отсутствует;

- тип окна: двойным остеклением, толщина воздушного проема 10мм.

Двери:

- размер проема: 2 х 1,2м;

- толщина двери: 40мм;

- тип: деревянные с воздушным зазором;

Система электропитания (освещение):

- электрощит: 220 В / 50 Гц;

- розетки (тип, количество): евро-розетки, 29шт.;

- освещение (тип, количество): дневное освещение, 18 шт.;

Линии ВТСС:

- пожарная сигнализация (количество): 2 шт.;

Система вентиляции:

- вентиляционное отверстие (тип, количество, размер): приточно-вытяжная, два проема, 0,15 х 0,3 м;

Система отопления:

- центральное

- стояки (количество): 4 шт.;

- батареи (тип, количество): радиаторные, 4 шт.;

Оргтехника:

- ПЭВМ – 11 шт.;

- проектор: 1 шт.;

- маршрутизатор – 16 шт.;

Инженерные конструкции:

- серверная стойка (кол-во, размер): 1 шт., 210x60x80;

Описание объекта:

Объект расположен в центре города. Здание в котором находится объект расположен на границе контролированной зоны. С трех сторон объект окружен постройками различного назначения. С центральной стороны находится улица с проезжей частью. Вид с окон выходит на 3-х этажное здание ГНК.

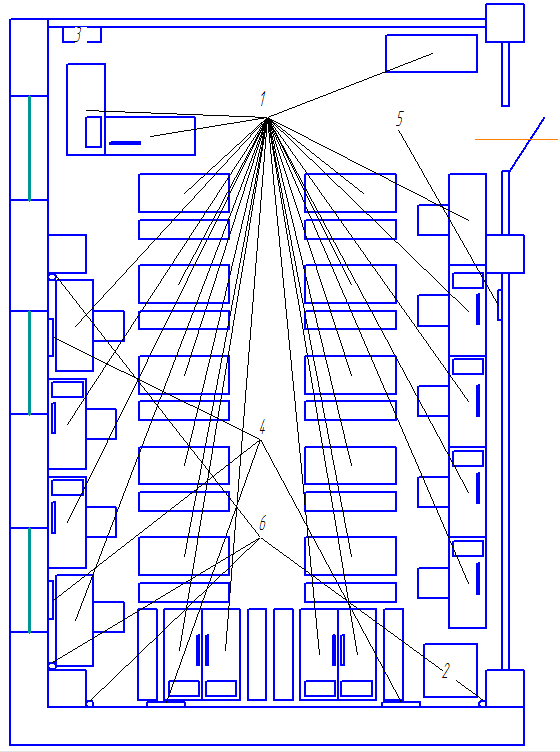

1.4 План объекта

Рисунок №1.4.1

1. Рабочее место

2. Серверный шкаф

3. Щит электропитания

4. Радиаторные батареи

5. Вентиляция

6. Стояки отопления

1.5 Расчет контролируемой зоны объекта

Контролируемая зона - это территория объекта, на которой исключено неконтролируемое пребывания лиц не имеющие постоянного или разового доступа.

Контролируемая зона может ограничиваться периметром охраняемой территорией частично, охраняемой территорией охватывающей здания и сооружения, в которых проводятся закрытые мероприятия, частью зданий, комнаты, кабинеты, в которых проводятся закрытые мероприятия. Контролируемая зона может устанавливаться больше чем охраняемая территория, при этом обеспечивающая постоянный контроль за не охраняемой частью территории. Постоянная контролируемая зона - это зона границы, которой устанавливается на длительный срок. Временная зона - это зона, устанавливаемая для проведения закрытых мероприятий разового характера.

Согласно нормативным документам объекты СО делятся на универсальные объекты, которые в свою очередь делятся на три категории. Согласно требованиям должна обеспечиваться контролируемая зона следующих размеров. Первой категории универсального объекта, требуется 50 метров контролируемой зоны. Второй категории объекта, требуется 30 метров, а третей категории объектов требуется 15 метров контролируемой зоны.

|

Тип СО |

К3(м) |

|

1 |

250 |

|

2 |

100 |

|

3 |

50 |

|

4 |

45 |

|

5 |

40 |

|

6 |

35 |

|

7 |

30 |

|

8 |

20 |

Размер контролируемой зоны для разных типов объектов Таблица №1.5.1

Многоканальность - предусматривает разделение территорий на отдельные контролируемые зоны, в каждой из которых обеспечивается уровень безопасности соответствующие зоне, находящейся в этой зоне информации

Типы зон:

- Независимая зона -уровень безопасности в одной зоне не зависит от уровня в другой. Также зоны создаются уже в разделенный зданиях и помещений содержание работ в которых существенно отличаются.

- Пересекающиеся зоны- требования к безопасности в пересекающейся зоне являются промежуточными между пребывание и соседним.

- Вложенные зоны - безопасность информации во вложенной зоне определяется не только её уровнем защиты, но и уровни (предусматривает препятствующих зон, которые должен преодолеть злоумышленник)

Каждая зона характеризуется собственным уровнем безопасности который зависит от.

- расстояние от источника информации до злоумышленника или средства перехвата.

- от количества уровней рубежной защиты на пути к злоумышленнику.

- от эффективности способов управления допуском.

- от мер по защите информации внутри самой зоны.

При установки ВТС имеющие выход за пределы КЗ, помещения объектов необходимо обеспечить расстоянием ни менее указанных в нормах ТСЗИ.

Минимальные допустимые расстояния для универсальных средств.

Таблица №1.5.2

|

Категория |

Минимальные допустимые расстояния до ВТС |

||

|

универсального объекта |

От технических средств ВТС (м) |

От не экранированных проводов, кабелей ВТС(м) |

От экранированных проводов, кабелей ВТС(м) |

|

1 |

15 |

5,5 |

1,4 |

|

2 |

10 |

3,7 |

0,8 |

|

3 |

5 |

1,8 |

0,5 |

Если на объекте невозможно обеспечить требуемые минимальные расстояния для защиты или если для размещения отдельных ОТС требуется минимальные допустимые расстояния до ОТС, то ОТС делят на две группы устройств:

- устройства прошедшие специальное исследование и удовлетворяющие реальным, т. е. максимально возможным для данного объекта расстоянием до технических средств и коммутации ВТС имеющий выход за пределы контролируемой зоны.

- устройства прошедшие специальное исследование и не удовлетворяющие реальным расстояниям до ВТС.

Для устройств второй группы необходимо применять дополнительные меры защиты, которые определяются при помощи ДСТСЗИ и на основании категорий и вида объекта.

Поскольку не можем обеспечить требуемое минимальное расстояние для защиты за территорией объекта, то мы ограничиваем КЗ стенами зала.

В плане расчета контролируемой зоны объекта учитываем первую категорию допуска. Расстояние до линий ВТСС 10 м., до не экранированных кабелей 3,7 м. и до экранированных кабелей 0,8 м.

2 Организационные методы защиты информации в выделенном помещении

Организационная защита информации — составная часть системы защиты информации, определяющая и вырабатывающая порядок и правила функционирования объектов защиты и деятельности должностных лиц в целях обеспечения защиты информации.

Организационная защита информации на предприятии — регламентация производственной деятельности и взаимоотношений субъектов (сотрудников организации) на нормативно-правовой основе, исключающая или ослабляющая нанесение ущерба данному заведению.

Российские законодательные и нормативные документы

В Российской Федерации к нормативно-правовым актам в области информационной безопасности относятся:

1. Акты федерального законодательства:

· Международные договоры РФ;

· Конституция РФ;

· Законы федерального уровня (включая федеральные конституционные законы, кодексы);

· Указы Президента РФ;

· Постановления правительства РФ;

· Нормативные правовые акты федеральных министерств и ведомств;

· Нормативные правовые акты субъектов РФ, органов местного самоуправления и т. д.

К нормативно-методическим документам можно отнести

1. Методические документы государственных органов России:

· Доктрина информационной безопасности РФ (совокупность официальных взглядов на цели, задачи, принципы и основные направления обеспечения информационной безопасности Российской Федерации).

· Руководящие документы ФСТЭК (Гостехкомиссии России);

· Приказы ФСБ;

2. Стандарты информационной безопасности, из которых выделяют:

· Международные стандарты;

· Государственные (национальные) стандарты РФ;

· Рекомендации по стандартизации;

· Методические указания.

К основным законам и подзаконным актам, регламентирующим деятельность в области защиты информации относятся:

Законы Российской Федерации:

· "О федеральных органах правительственной связи и информации" от 19.02.92 № 4524-1; Документ утратил силу с 1 июля 2003 года в связи с принятием Федерального закона от 30.06.2003 N 86-ФЗ "О внесении изменений и дополнений в некоторые законодательные акты Российской Федерации, признании утратившими силу отдельных законодательных актов Российской Федерации, предоставлении отдельных гарантий сотрудникам органов внутренних дел, органов по контролю за оборотом наркотических средств и психотропных веществ и упраздняемых федеральных органов налоговой полиции в связи с осуществлением мер по совершенствованию государственного управления"

· "О безопасности" от 05.03.92 № 2446-1;

· "О правовой охране программ для электронно-вычислительных машин и баз данных" от 23.09.92 № 3523-1;

· "О правовой охране топологий интегральных микросхем" от 23.09.92 № 3526-1;

· "О сертификации продукции и услуг" от 10.06.93 № 5151-1;

· "О стандартизации" от 10.06.93 № 5154-1 Документ утратил силу по истечении шести месяцев со дня официального опубликования Федерального закона от 27.12.2002 N 184-ФЗ «О техническом регулировании»;

· "Об архивном деле в Российской Федерации" от 22.10.2004 N 125-ФЗ

· "О государственной тайне" от 21.07.93 № 5485-1;

· "О связи" от 16.02.95 № 15-ФЗ; Теперь «Об информации, информационных технологиях и защите информации» от 27.07.2006 N 149-ФЗ

· "О федеральной службе безопасности " от 03.04.95 № 40-ФЗ;

· "Об оперативно-розыскной деятельности" от 12.08.95 № 144-ФЗ;

· "Об участии в международном информационном обмене" от 04.07.96 № 85-ФЗ;

· "Об электронной цифровой подписи" от 10.01.2002 № 1-ФЗ.

Нормативные правовые акты Президента Российской Федерации:

· "Об основах государственной политики в сфере информатизации" от 20.01.94 № 170;

· "Вопросы межведомственной комиссии по защите государственной тайны" от 20.01.96 № 71;

· "Об утверждении перечня сведений конфиденциального характера" от 06.03.97 № 188;

· "Вопросы Межведомственной комиссии по защите государственной тайны» от 06.10.2004 N 1286

· "О перечне сведений, отнесенных к государственной тайне" от 24.01.98 № 61;

· "Вопросы Государственной технической комиссии при Президенте Российской Федерации" от 19.02.99 № 212; Документ утратил силу с 16 августа 2004 года в связи с изданием Указа Президента РФ от 16.08.2004 N 1085 «Положение о федеральной службе по техническому и экспертному контролю»

· "О концепции национальной безопасности Российской Федерации" от 10.01.2000 N 24; Документ утратил силу с 12 мая 2009 года в связи с изданием Указа Президента РФ от 12.05.2009 N 537 «О Стратегии национальной безопасности Российской Федерации до 2020 года»

· "О перечне должностных лиц органов государственной власти и организаций, наделяемых полномочиями по отнесению сведений к государственной тайне"

· от 16.04.2005 N 151-рп

· Доктрина информационной безопасности Российской Федерации от 09.09.2000 № ПР 1895.

Нормативные правовые акты Правительства Российской Федерации:

· "Об установлении порядка рассекречивания и продления сроков засекречивания архивных документов Правительства СССР" от 20.02.95 N 170;

· "О лицензировании деятельности предприятий, учреждений и организаций по проведению работ, связанных с использованием сведений, составляющих государственную тайну, созданием средств защиты информации, а также с осуществлением мероприятий и (или) оказанием услуг по защите государственной тайны" от 15.04.95 N 333;

· "О сертификации средств защиты информации" от 26.06.95 N 608;

· "Об утверждении правил отнесения сведений, составляющих государственную тайну, к различным степеням секретности" 04.09.95 N 870;

· "О подготовке к передаче сведений, составляющих государственную тайну, другим государствам" от 02.08.97 N 973;

· "О лицензировании отдельных видов деятельности" от 11.02.2002 N 135 органов исполнительной власти,

Руководящие документы Гостехкомиссии России:

· Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации;

· Временное положение по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации от несанкционированного доступа в автоматизированных системах и средствах вычислительной техники;

· Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации;

· Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации;

· Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации;

· Защита информации. Специальные защитные знаки. Классификация и общие требования;

· Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей.

Организационная защита информации:

1.Организация работы с персоналом;

2.Организация внутри объектового и пропускного режимов и охраны;

3.Организация работы с носителями сведений;

4.Комплексное планирование мероприятий по защите информации;

5.Организация аналитической работы и контроля.

Основные принципы организационной защиты информации:

- принцип комплексного подхода — эффективное использование сил, средств, способов и методов защиты информации для решения поставленных задач в зависимости от конкретной складывающейся ситуации и наличия факторов, ослабляющих или усиливающих угрозу защищаемой информации;

- принцип оперативности принятия управленческих решений (существенно влияет на эффективность функционирования и гибкость системы защиты информации и отражает нацеленность руководства и персонала предприятия на решение задач защиты информации);

- принцип персональной ответственности — наиболее эффективное распределение задач по защите информации между руководством и персоналом предприятия и определение ответственности за полноту и качество их выполнения.

Среди основных условий организационной защиты информации можно выделить следующие:

- непрерывность всестороннего анализа функционирования системы защиты информации в целях принятия своевременных мер по повышению ее эффективности;

- неукоснительное соблюдение руководством и персоналом предприятия установленных норм и правил защиты конфиденциальной информации.

При соблюдении перечисленных условий обеспечивается наиболее полное и качественное решение задач по защите конфиденциальной информации на предприятии.

К организации системы защиты информации с позиции системного подхода выдвигается ряд требований, определяющих ее целостность, стройность и эффективность.

Система защиты информации должна быть:

- централизованной — обеспечивающей эффективное управление системой со стороны руководителя и должностных лиц, отвечающих за различные направления деятельности предприятия;

Назначение человека ответственного за обеспечение мер по допуску определенных лиц и проведения различных мероприятий.

- плановой — объединяющей усилия различных должностных лиц и структурных подразделений для выполнения стоящих перед предприятием задач в области защиты информации;

Разработка плана проведения совещаний , для установки устава или инструкции для защиты информации по организационным методам.

- конкретной и целенаправленной — рассчитанной на защиту абсолютно конкретных информационных ресурсов, представляющих интерес для конкурирующих организаций;

Организационные мероприятия - это мероприятия ограничительного характера, сводящиеся основном, к регламентации доступа и использования технических средств обработки информации. Они, как правило, проводятся силами самой организации путем использования простейших организационных мер.

В общем плане организационные мероприятия предусматривают проведение следующих действий:

- определение границ охраняемой зоны (территории): Охраняемая зона – это и есть кабинет аудитории.

- определение технических средств, используемых для обработки информации в пределах контролируемой территории: используются такие ТС как компьютер;

- определение "опасных", с точки зрения возможности образования каналов утечки информации, технических средств и конструктивных особенностей зданий и сооружений: данный вопрос описан в пункте 1.

Основными каналами утечки информации на данном объекте являются: ПЭМИН, цепи заземления, линии ЛВС. - выявление возможных путей проникновения к источникам конфиденциальной информации со стороны злоумышленников;

- реализация мер по обнаружению, выявлению и контролю за обеспечением защиты информации всеми доступными средствами;

Таблица №2.1

|

Постановка задач поиска |

—оценка противника, его возможностей |

|

Оценка системы защиты объекта |

—данные офицера безопасности |

|

Контроль окружения объекта |

—вероятное место контрольного пункта (КП) |

|

визуальный осмотр объекта |

—проверка меток |

|

Проверка электронной техники |

—сравнение с эталоном |

|

Проверка мебели, интерьера |

—визуальный осмотр, метки, крепёж |

|

Проверка коммуникаций |

—визуальный осмотр, сравнение со схемой |

|

Проверка ограждающих конструкций аппаратура 1. нелинейный детектор измерений. |

—проверка смежных помещений |

|

подготовка отчетного документа |

—результаты проверки |

ДОЛЖНОСТНАЯ ИНСТРУКЦИЯ

Инженера по безопасности информации

Общие положения

1.1. Инженер по безопасности информации относится к категории специалистов.

1.2. Инженер по безопасности информации назначается на должность и освобождается от занимаемой должности в установленном действующим трудовым законодательством порядке приказом директора по представлению начальника Службы безопасности.

1.3. Инженер по безопасности информации подчиняется непосредственно начальнику Службы безопасности.

1.4. На должность инженера по безопасности информации назначается лицо, имеющее:

1.4.1. Требования к квалификации. Высшее профессиональное (техническое) образование без предъявления требований к стажу работы или среднее профессиональное (техническое) образование и стаж работы в должности техника по безопасности информации I категории не менее 3 лет либо других должностях, замещаемых специалистами со средним профессиональным образованием, не менее 5 лет.

1.5. Инженер по безопасности информации должен знать:

– федеральные законы, законы, постановления, распоряжения, приказы, методические и нормативные материалы по вопросам, связанным с обеспечением технической защиты информации;

- методы и средства получения, обработки и передачи информации;

- научно-техническую и другую специальную литературу по техническому обеспечению защиты информации;

- технические средства защиты информации;

- программно-математические средства защиты информации;

- порядок оформления технической документации по защите информации;

- каналы возможной утечки информации;

- методы анализа и защиты информации;

- организацию работ по защите информации;

- режим проведения специальных работ;

- отечественный и зарубежный опыт в области технической разведки и защиты информации;

- основы экономики, организации производства, труда и управления;

- основы трудового законодательства;

- правила и нормы охраны труда;

- специализацию предприятия и особенности его деятельности;

- положение о Службе безопасности предприятия;

- правила внутреннего трудового распорядка;

-.настоящую должностную инструкцию

1.6. В период временного отсутствия инженера по безопасности информации его обязанности возлагаются на администратора безопасности информационных систем персональных данных.

Обязанности

Инженер по безопасности информации:

Участвует в рассмотрении проектов технических заданий, планов и графиков проведения работ по технической защите информации, в разработке необходимой технической документации;

Выполняет работы по проектированию и внедрению специальных технических и программно-математических средств защиты информации;

Обеспечивает организационно-технических меры защиты информационных систем;

Проводит исследования с целью нахождения и выбора наиболее целесообразных практических решений в пределах поставленной задачи;

Осуществляет подбор, изучение и обобщение научно-технической литературы, нормативных и методических материалов по техническим средствам и способам защиты информации;

Составляет методики расчетов и программы экспериментальных исследований по технической защите информации, выполняет расчеты в соответствии с разработанными методиками и программами;

Проводит сопоставительный анализ данных исследований и испытаний, изучает возможные источники и каналы утечки информации;

Осуществляет разработку технического обеспечения системы защиты информации;

Проводит техническое обслуживание средств защиты информации;

Принимает участие в составлении рекомендаций и предложений по совершенствованию и повышению эффективности защиты информации;

Составляет информационные обзоры по технической защите информации;

Выполняет оперативные задания, связанные с обеспечением контроля технических средств и механизмов системы защиты информации, участвует в проведении проверок на предприятии по выполнению требований нормативно-технической документации по защите информации, в подготовке отзывов и заключений на нормативно-методические материалы и техническую документацию;

Принимает участие в подготовке предложений по заключению соглашений и договоров с другими учреждениями, организациями и предприятиями, предоставляющими услуги в области защиты информации и персональных данных;

Участвует в проведении аттестации объектов, помещений, технических средств, программ, алгоритмов на предмет соответствия требованиям защиты информации и персональных данных;

Проводит контрольные проверки работоспособности и эффективности действующих систем и технических средств защиты информации, составляет и оформляет акты контрольных проверок, анализирует результаты проверок и разрабатывает предложения по совершенствованию и повышению эффективности принимаемых мер;

Изучает и обобщает опыт работы других учреждений, организаций и предприятий по использованию технических средств и способов защиты информации с целью повышения эффективности и совершенствования работ по ее защите;

Выполняет работы в установленные сроки, на высоком научно-техническом уровне, соблюдая требования руководящих документов по режиму проведения работ;

Находится в готовности к выполнению работ по защите информации в условиях чрезвычайных ситуаций;

Поддерживает уровень квалификации, достаточный для исполнения своих должностных обязанностей;

Ведет разъяснительную работу по вопросам безопасного использования средств вычислительной техники и применения компьютерных информационных технологий;

Права

Инженер по безопасности информации имеет право:

вносить предложения по развитию и совершенствованию деятельности предприятия по безопасности обработки защищаемой информации в том числе, содержащей персональные данные;

запрашивать у руководства, получать и пользоваться информационными материалами и нормативно-правовыми документами, необходимыми для исполнения своих должностных обязанностей;

требовать от руководства предприятия оказания содействия в исполнении своих должностных обязанностей и прав;

принимать участие в конференциях и совещаниях, на которых рассматриваются вопросы, связанные с его работой;

повышать свою квалификацию;

проверять в составе комиссий, а также лично, исполнения работниками предприятия положений руководящих документов предприятия, касающихся обеспечения безопасности информации и персональных данных.

Инженер по безопасности информации пользуется всеми трудовыми правами в соответствии с Трудовым кодексом Российской Федерации.

Ответственность

Инженер по безопасности информации несет ответственность за:

неисполнение (ненадлежащее исполнение) своих должностных обязанностей, предусмотренных настоящей должностной инструкцией, в пределах, определенных трудовым законодательством Российской Федерации.

несоблюдение правил внутреннего распорядка, санитарно-противоэпидемического режима, противопожарной безопасности и техники безопасности;

неготовность к работе в условиях чрезвычайных ситуаций.

За нарушение законодательных и нормативных актов инженер по безопасности информации может быть привлечен, в соответствии с действующим законодательством, в зависимости от тяжести проступка к дисциплинарной, материальной, административной и уголовной ответственности.

ДОЛЖНОСТНАЯ ИНСТРУКЦИЯ

Администратора информационной безопасности информационных

систем персональных данных

Общие положения

Администратор информационной безопасности информационной системы персональных данных (ИСПДн) ЧРТ далее назначается приказом директора. Он руководствуется требованиями нормативных документов Российской Федерации, нормативных актов Предприятия, настоящей Инструкцией, а также другими распорядительными документами в части, его касающейся.

Администратор ИБ ИСПДн в пределах своих функциональных обязанностей обеспечивает работоспособность ИСПДн, безопасность персональных данных, обрабатываемой, передаваемой и хранимой при помощи средств вычислительной техники (СВТ) в ИСПДн Предприятия.

Должностные лица Предприятия, задействованные в обеспечении функционирования ИСПДн, могут быть ознакомлены с основными положениями и приложениями Инструкции в части, их касающейся, по мере необходимости.

В случае увольнения (снятия обязанностей), администратор ИБ ИСПДн Предприятия, обязан передать начальнику подразделения, в штате которого он состоит все носители защищаемой информации Предприятия (рукописи, черновики, чертежи, диски, дискеты, распечатки с принтеров, модели, материалы, изделия и пр.), которые находились в его распоряжении в связи с выполнением им служебных обязанностей во время работы в Предприятия.

Права

Администратор ИБ ИСПДн имеет право:

- отключать любые элементы СЗПДн при изменении конфигурации, регламентном техническом обслуживании или устранении неисправностей в установленном порядке;

- в установленном порядке изменять конфигурацию элементов ИСПДн и СЗПДн;

- требовать от сотрудников Предприятия соблюдения правил работы в ИСПДн, приведенных в «Инструкции пользователя ИСПДн»;

- требовать от пользователей безусловного соблюдения установленной технологии обработки защищаемой информации и выполнения требований внутренних документов Предприятия, регламентирующих вопросы обеспечения безопасности и защиты персональных данных;

- обращаться к ответственному за обеспечение безопасности ПДн с требованием прекращении обработки информации в случаях нарушения установленной технологии обработки защищаемой информации или нарушения функционирования средств и систем защиты информации;

- вносить свои предложения по совершенствованию функционирования ИСПДн Предприятия;

- инициировать проведение служебных расследований по фактам нарушения установленных требований обеспечения информационной безопасности в ИСПДн Предприятия.

Обязанности

Администратор информационной безопасности ИСПДн обязан:

- знать перечень установленных на предприятии средств вычислительной техники

- знать перечень задач, решаемых с использованием средств вычислительной техники;

- знать обо всех технологических процессах, производимых вычислительной техникой

- обеспечивать работоспособность средств вычислительной техники ИСПДн предприятия;

- проводить организационно-технические мероприятия по обслуживанию и ремонту СВТ предприятия, как собственными силами, так и с привлечением (на договорной основе) сторонних организаций, имеющих лицензирование на право ремонта и обслуживания;

- устанавливать и настраивать элементы ИСПДн и средства защиты информации;

- рассматривать возможность применения новых технологий для повышения эффективности функционирования ИСПДн Предприятия;

- выполнять своевременное обновление программного обеспечения элементов ИСПДн и средств защиты персональных данных (СЗПДн) по мере появления таких обновлений;

- уметь выполнять резервное копирование и восстановление данных;

- обеспечивать контроль за выполнением пользователями требований «Инструкции пользователю ИСПДн»;

- осуществлять контроль за работой пользователей автоматизированных систем, выявление попыток НСД к защищаемым информационным ресурсам и техническим средствам ИСПДн Предприятия;

- осуществлять настройку средств защиты, выполнять другие действия по изменению элементов ИСПДн;

- осуществлять учет всех защищаемых носителей информации с помощью их любой маркировки и с занесением учетных данных в специальный журнал (учетную карточку). Учтенные носители информации выдавать пользователям под роспись;

- осуществлять текущий и периодический контроль работы средств и систем защиты информации;

- осуществлять текущий контроль технологического процесса обработки защищаемой информации;

- периодически, при изменении программной среды и смене персонала ИСПДн, осуществлять тестирование всех функций системы защиты с помощью тестовых программ, имитирующих попытки НСД,;

- в случае возникновения нештатных ситуаций (сбоев в работе СЗПДн) немедленно докладывать ответственному за обеспечение безопасности ПДн;

- участвовать в проведении служебных расследований фактов нарушения или угрозы нарушения безопасности защищаемой информации;

- участвовать в проведении работ по восстановлению работоспособности средств и систем защиты информации;

- вести «Журнал учета нештатных ситуаций». Форма журнала приведена в «Инструкции по действиям персонала в нештатных ситуациях»;

- вести учёт фактического вскрытия и опечатывания СВТ;

- вести учёт выполнения профилактических работ

- вести учёт установки и модификации программного обеспечения средств СВТ;

- вести учёт замены аппаратных компонентов СВТ;

- проводить инструктаж и обучение работников ГУП (пользователей СВТ) правилам работы с оргтехникой;

- проводить инструктаж уполномоченных работников ИСПДн правилам работы со средствами защиты информации с отметкой в карточке инструктажа (Приложение 2);

- участвовать в разработке нормативных и методических документов, связанных с функционированием ИСПДн и применением средств защиты персональных данных;

- регулярно анализировать работу любых элементов ИСПДн, электронных системных журналов средств защиты для выявления и устранения неисправностей, а также для оптимизации ее функционирования.

- выполнять иные возложенные на него задачи в соответствии с распорядительными, инструктивными и методическими материалами в части, его касающейся;

Ответственность

Администратор ИБ ИСПДн несет ответственность:

- за ненадлежащее исполнение или неисполнение своих должностных обязанностей, предусмотренных настоящей инструкцией, другими инструктивными документами в соответствии с действующим трудовым законодательством Российской Федерации, за полноту и качество проводимых им работ по обеспечению защиты информации;

- за правонарушения, совершенные в процессе своей деятельности в пределах, определенных действующим административным, уголовным и гражданским законодательством Российской Федерации;

- за разглашение сведений конфиденциального характера и другой защищаемой информации Предприятия в пределах, определенных действующим административным, уголовным и гражданским законодательством Российской Федерации;

- на администратора ИБ ИСПДн возлагается персональная ответственность за работоспособность и надлежащее функционирование средств обработки ПДн в ИСПДн и средств защиты персональных данных Предприятия.

3 Анализ источников опасных сигналов и определение потенциальных технических каналов утечки информации и несанкционированного доступа

Анализ источников опасных сигналов проводиться для выявления слабых мест в защите объекта и нейтрализации несанкционированного доступа к информации. Каналы утечки информации классифицируются на естественные и технические т.е созданы с помощью технических средств. Анализ потенциально возможных угроз информации является одним из первых и обязательных этапов разработки любой защиты . При этом составляется как можно более совокупность угроз, анализируется степень риска при реализации той или иной угроз, после чего определяется направление защиты информации в конкретной системе.

Угрозой может быть любое лицо, объект или событие, которое в случае реализации, может потенциально стать причиной нанесения вреда.

Защита информации от утечки по техническим каналам. Основные виды технических каналов и источников утечки информации

При обработке информации в автоматизированных системах возможна ее утечка по побочным техническим каналам. Под техническим каналом утечки информации понимается совокупность физических полей, несущих конфиденциальную информацию, конструктивных элементов, взаимодействующих с ними, и технических средств злоумышленника для регистрации поля и снятия информации. Конфиденциальная информация в таком техническом канале представлена в виде сигналов (акустических, виброакустических, электрических, электромагнитных), которые получили название опасных сигналов.

В зависимости от физической природы возникающих полей и типа конструктивных элементов, взаимодействующих с ними, могут быть выделены следующие виды технических каналов утечки:

- Акустический канал.

- Виброакустический канал, связанный с работой оргтехники, электромеханического периферийного и связного оборудования, которая сопровождается взаимными перемещениями механических деталей, что вызывает появление в окружающем пространстве и в элементах конструкций зданий акустических и вибрационных колебаний, несущих соответствующую опасную информацию.

- Канал проводной и радиосвязи.

- Электромагнитный канал.

Электромагнитный канал является основным каналом, при обработке информации, ТСПИ. Обусловлены наличием ПЭМИН

К ПЭМИН относятся электромагнитное излучение, элементы ТСПИ. Поскольку носителем информационного сигнала ТСПИ, является переменный ток, то его характеристики при протекании информационного по любым проводникам, вокруг них возникает электромагнитное поле, составляющей которого модулированы по закону изменения информационного сигнала.

Электромагнитное излучение ПК. Для ПК ВЧ излучение находиться в диапазоне до 3ГГц максимумом в полосе от 3...до 500 МГц. Широкий спектр излучения обусловлен наличием как основной, так и высших гармоник прямоугольных и информационных импульсов.

- Оптический канал.

- Вторичные источники электропитания основных технических средств, в которых циркулирует конфиденциальная информация

Принципы защиты информации от несанкционированного доступа

Принцип обоснованности доступа.

Данный принцип заключается в обязательном выполнении 2-х основных условий: пользователь должен иметь достаточную "форму допуска" для получения информации требуемого им уровня конфиденциальности, и эта информация необходима ему для выполнения его производственных функций.

Принцип достаточной глубины контроля доступа

Средства защиты информации должны включать механизмы контроля доступа ко всем видам информационных и программных ресурсов автоматизированных систем, которые в соответствии с принципом обоснованности доступа следует разделять между пользователями.

Принцип разграничения потоков информации

Для предупреждения нарушения безопасности информации, которое, например, может иметь место при записи секретной информации на несекретные носители и в несекретные файлы, ее передаче программам и процессам, не предназначенным для обработки секретной информации, а также при передаче секретной информации по незащищенным каналам и линиям связи, необходимо осуществлять соответствующее разграничение потоков информации.

Принцип чистоты повторно используемых ресурсов

Данный принцип заключается в очистке ресурсов, содержащих конфиденциальную информацию, при их удалении или освобождении пользователем до перераспределения этих ресурсов другим пользователям.

Принцип персональной ответственности

Каждый пользователь должен нести персональную ответственность за свою деятельность в системе, включая любые операции с конфиденциальной информацией и возможнее нарушения ее защиты, т.е. какие-либо случайные или умышленные действия, которые приводят или могут привести к несанкционированному ознакомлению с конфиденциальной информацией , ее искажению или уничтожению, или делают такую информацию недоступной для законных пользователей.

Принцип целостности средств защиты

Данный принцип подразумевает, что средства защиты информации в автоматизированных системах должны точно выполнять свои функции в соответствии с перечисленными принципами и быть изолированными от пользователей, а для своего сопровождения должна включать специальный защищенный интерфейс для средств контроля, сигнализации о попытках нарушения защиты информации и воздействия на процессы в системе.

Способы предотвращения утечки информации по техническим каналам

К основным способам предотвращения утечки информации по техническим каналам связи можно отнести организационные меры и использование различных технических средств защиты. В настоящее время выделяются три направления реализации указанных задач:

Выявление активных средств негласного съема акустической информации (радиомикрофонов, микрофонов с передачей информации по цепям электросети переменного тока, радиотрансляционным и другим проводным сетям, телефонных передатчиков с передачей информации по радиоканалу и т.д.).

Постоянный или периодический контроль загрузки радиодиапазона (радиомониторинг), выявление и анализ новых излучений, потенциальных и специально организованных радиоканалов утечки информации

Проведение специальных исследований систем обработки конфиденциальной информации с целью определения каналов утечки, уровня защищенности информации и последующей реализации мер по обеспечению выполнения требований по защите информации.

|

Средства защиты |

Активные |

Установка фильтров разных частот, разделяющие трансформаторы, генераторы шума |

Активная маскировка |

|

Пассивные |

Заземление, Электромагнитное экранирование |

Электромагнитное экранирование |

|

|

Средства перехвата |

Радиозакладки, ПЭМИН |

Устройства съёма |

|

|

Основные каналы утечки |

Электромагнитный |

ПЭМИН |

|

|

Вид сигнала |

Электромагнитный |

Электрические и оптические |

|

|

Источники сигнала |

Излучение ПК |

Линии ОПС |

|

Таблица №3.1 |

4 Технические методы защиты информации в выделенном помещении

Защита информации от утечки по электромагнит ным каналам — это комплекс мероприятий, исключа ющих или ослабляющих возможность неконтролируе мого выхода конфиденциальной информации за пре делы контролируемой зоны за счет электромагнитных полей побочного характера и наводок.

4.1 Пассивные методы защиты

Пассивные методы защиты информации направлены на:

- ослабление побочных электромагнитных излучений (информационных сигналов) ОТСС на границе контролируемой зоны до величин, обеспечивающих невозможность их выделения средством разведки на фоне естественных шумов;

- ослабление наводок побочных электромагнитных излучений в посторонних проводниках и соединительных линиях, выходящих за пределы контролируемой зоны, до величин, обеспечивающих невозможность их выделения средством разведки на фоне естественных шумов;

- исключение или ослабление просачивания информационных сигналов в цепи электропитания, выходящие за пределы контролируемой зоны, до величин, обеспечивающих невозможность их выделения средством разведки на фоне естественных шумов.

Экранирование технических средств

Как известно из предыдущих лекций, при функционировании технических средств обработки, приема, хранения и передачи информации (ТСПИ) создаются побочные токи и поля, которые могут быть использованы злоумышленником для съема информации.

Подводя итог, можно сделать вывод, что между двумя токопроводящими элементами могут возникнуть следующие виды связи:

- через электрическое поле;

- через магнитное поле;

- через электромагнитное поле;

- через соединительные провода.

Основной характеристикой поля является его напряженность. Для электрического и магнитного полей в свободном пространстве она обратно пропорциональна квадрату расстояния от источника сигнала.

Напряженность электромагнитного поля обратно пропорциональна первой степени расстояния. Напряжение на конце проводной или волновой линии с расстоянием падает медленно. Следовательно, на малом расстоянии от источника сигнала имеют место все четыре вида связи. По мере увеличения расстояния сначала исчезают электрическое и магнитное поля, затем - электромагнитное поле и на очень большом расстоянии влияет только связь по проводам и волноводам.

Одним из наиболее эффективных пассивных методов защиты от ПЭМИ является экранирование.

Экранирование - локализация электромагнитной энергии в определенном пространстве за счет ограничения распространения ее всеми возможными способами.

Различают три вида экранирования:

- электростатическое;

- магнитостатическое;

- электромагнитное.

Электростатическое экранирование заключается в замыкании электростатического поля на поверхность металлического экрана и отводе электрических зарядов на землю (на корпус прибора) с помощью контура заземления. Последний должен иметь сопротивление не больше 4 Ом. Применение металлических экранов весьма эффективно и позволяет полностью устранить влияние электростатического поля. При правильном использовании диэлектрических экранов, плотно прилегающих к экранируемому элементу, можно ослабить поле источника сигнала в раз, где - относительная диэлектрическая проницаемость материала экрана.

Эффективность применения экрана во многом зависит от качества соединения корпуса ТСПИ с экраном. Здесь особое значение имеет отсутствие соединительных проводов между частями экрана и корпусом ТСПИ.

Основные требования, которые предъявляются к электрическим экранам, можно сформулировать следующим образом :

- конструкция экрана должна выбираться такой, чтобы силовые линии электрического поля замыкались на стенки экрана, не выходя за его пределы;

- в области низких частот (при глубине проникновения () больше толщины (d), т.е. при > d) эффективность электростатического экранирования практически определяется качеством электрического контакта металлического экрана с корпусом устройства и мало зависит от материала экрана и его толщины;

- в области высоких частот (при d < ) эффективность экрана, работающего в электромагнитном режиме, определяется его толщиной, проводимостью и магнитной проницаемостью.

При экранировании магнитных полей различают низкочастотные магнитные поля и высокочастотные.

Магнитостатическое экранирование используется для наводок низкой частоты в диапазоне от 0 до 3…10 кГц. Низкочастотные магнитные поля шунтируются экраном за счет направленности силовых линий вдоль стенок экрана.

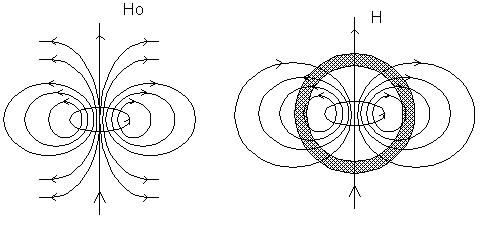

Рассмотрим более подробно принцип магнитостатического экранирования.

Вокруг элемента (пусть это будет виток) с постоянным током существует магнитное поле напряженностью H0, которое необходимо экранировать. Для этого окружим виток замкнутым экраном, магнитная проницаемость µ которого больше единицы. Экран намагнитится, в результате чего создастся вторичное поле, которое ослабит первичное поле вне экрана. То есть силовые линии поля витка, встречая экран, обладающий меньшим магнитным сопротивлением, чем воздух, стремятся пройти по стенкам экрана и в меньшем количестве доходят до пространства вне экрана. Такой экран одинаково пригоден для защиты от воздействия магнитного поля и для защиты внешнего пространства от влияния магнитного поля созданного источником внутри экрана (Риc. 4.1.1).

Магнитостатическое экранирование Рисунок. 4.1.1

Основные требования, предъявляемые к магнитостатическим экранам, можно свести к следующим :

- магнитная проницаемость µ материала экрана должна быть возможно более высокой. Для изготовления экранов желательно применять магнитомягкие материалы с высокой магнитной проницаемостью (например, пермаллой);

- увеличение толщины стенок экрана приводит к повышению эффективности экранирования, однако при этом следует принимать во внимание возможные конструктивные ограничения по массе и габаритам экрана;

- стыки, разрезы и швы в экране должны размещаться параллельно линиям магнитной индукции магнитного поля. Их число должно быть минимальным;

- заземление экрана не влияет на эффективность магнитостатического экранирования.

Эффективность магнитостатического экранирования повышается при применении многослойных экранов.

Электромагнитное экранирование применяется на высоких частотах. Действие такого экрана основано на том, что высокочастотное электромагнитное поле ослабляется им же созданными вихревыми токами обратного напряжения. Этот способ экранирования может ослаблять как магнитные, так и электрические поля, поэтому называется электромагнитным.

Упрощенная физическая сущность электромагнитного экранирования сводится к тому, что под действием источника электромагнитной энергии на стороне экрана, обращенной к источнику, возникают заряды, а в его стенках – токи, поля которых во внешнем пространстве противоположны полям источника и примерно равны ему по интенсивности. Два поля компенсируют друг друга.

С точки зрения волновых представлений эффект экранирования проявляется из-за многократного отражения электромагнитных волн от поверхности экрана и затухания энергии волн в его металлической толще. Отражение электромагнитной энергии обусловлено несоответствием волновых характеристик диэлектрика, в котором расположен экран и материала экрана. Чем больше это несоответствие, чем больше отличаются волновые сопротивления экрана и диэлектрика, тем интенсивнее частичный эффект экранирования определяемый отражением электромагнитных волн.

Выбор материала для экрана зависит от многих условий. Металлические материалы выбирают по следующим критериям и условиям:

- необходимость достижения определенной величины ослабления электромагнитного поля при наличии ограничения размеров экрана и его влияния на объект защиты;

- устойчивость и прочность металла как материала.

Среди наиболее распространенных металлов для изготовления экранов можно назвать сталь, медь, алюминий, латунь. Популярность этих материалов в первую очередь обусловлена достаточно высокой эффективностью экранирования. Сталь популярна также вследствие возможности использования сварки при монтаже экрана.

К недостаткам листовых металлических экранов можно отнести высокую стоимость, большой вес, крупные габариты и сложность монтажа. Этих недостатков лишены металлические сетки. Они легче, проще в изготовлении и размещении, дешевле. Основными параметрами сетки является ее шаг, равный расстоянию между соседними центрами проволоки, радиус проволоки и удельная проводимость материала сетки. К недостаткам металлических сеток относят, прежде всего, высокий износ по сравнению с листовыми экранами.

Для экранирования также применяются фольговые материалы. К ним относятся электрически тонкие материалы толщиной 0,01…0,05 мм. Фольговые материалы в основном производятся из диамагнитных материалов – алюминий, латунь, цинк.

Перспективным направлением в области экранирования является применение токопроводящих красок, так как они дешевые, не требуют работ по монтажу, просты в применении. Токопроводящие краски создаются на основе диэлектрического пленкообразующего материала с добавлением в него проводящих составляющих, пластификатора и отвердителя. В качестве токопроводящих пигментов используют коллоидное серебро, графит, сажу, оксиды металлов, порошковую медь, алюминий.

Токопроводящие краски лишены недостатков листовых экранов и механических решеток, так как достаточно устойчивы в условиях резких климатических изменений и просты в эксплуатации.

Следует отметить, что экранироваться могут не только отдельные ТСПИ, но и помещения в целом. В неэкранированных помещениях функции экрана частично выполняют железобетонные составляющие в стенах. В окнах и дверях их нет, поэтому они более уязвимы. При экранировании помещений используются: листовая сталь толщиной до 2 мм, стальная (медная, латунная) сетка с ячейкой до 2,5 мм. В защищенных помещениях экранируются двери и окна. Окна экранируются сеткой, металлизированными шторами, металлизацией стекол и оклеиванием их токопроводящими пленками. Двери выполняются из стали или покрываются токопроводящими материалами (стальной лист, металлическая сетка). Особое внимание обращается на наличие электрического контакта токопроводящих слоев двери и стен по всему периметру дверного проема. При экранировании полей недопустимо наличие зазоров, щелей в экране. Размер ячейки сетки должен быть не более 0,1 длины волны излучения. Степень экранирующего действия типов зданий приведена в таблице 4.1.1.

|

Таблица №4.1.1 |

|||

|

Тип здания |

Степень экранирования, Дб |

||

|

100МГц |

500 МГц |

1000 МГц |

|

|

Оконный проем 30% от площади стены |

|||

|

Деревянное здание толщина стен 20 см |

5...7 |

7…9 |

9...11 |

|

Кирпичное здание, толщина стен 1.5 кирпича |

13…15 |

15…17 |

16...19 |

|

Железобетонное здание, ячейка арматуры 15x15 см и толщиной стен 160 см |

20…25 |

18...19 |

15...17 |

|

Оконный проем 30% от площади стены, закрытый металлической решеткой с ячейкой 5x5 |

|||

|

Деревянное здание толщина стен 20 см |

6…8 |

10…12 |

12…14 |

|

Кирпичное здание, толщина стен 1.5 кирпича |

17…19 |

20…22 |

22…25 |

|

Железобетонное здание, ячейка арматуры 15x15 см и толщиной стен 160 см |

28…32 |

23…27 |

20…25 |

В защищенной ПЭВМ, например, экранируются блоки управления электронно-лучевой трубкой, корпус выполняется из стали или металлизируется изнутри, экран монитора покрывается токопроводящей заземленной пленкой и (или) защищается металлической сеткой.

Следует отметить, что помимо функции защиты от утечки информации через ПЭМИН, экранирование может снизить вредное воздействие электромагнитного излучения на людей и уровень шумов при работе ТСПИ.

Заземление

Экранирование ТСПИ и соединительных цепей эффективно только в случае их правильного заземления. Заземление состоит из заземлителя и заземляющего проводника, соединяющего заземляемое устройство с заземлителем. Заземлитель – это проводящая часть, которая может быть простым металлическим стержнем (чаще всего стальным, реже медным) или сложным комплексом элементов специальной формы. Заземлитель соединен с землей. Защитное действие заземления основано на двух принципах:

- уменьшение до безопасного значения разности потенциалов между заземляемым проводящим предметом и другими проводящими предметами, имеющими естественное заземление.

- отвод тока утечки при контакте заземляемого проводящего предмета с фазным проводом.

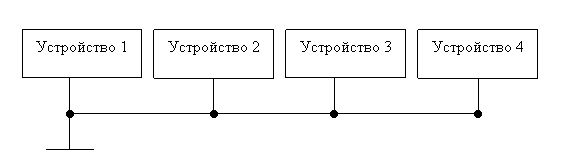

Существуют различные схемы заземлений, самые распространенные из которых одноточечные, многоточечные и комбинированные (гибридные).

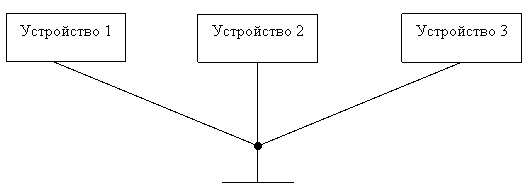

На рисунке 4.1.2 представлена одноточечная последовательная схема заземления.

Одноточечная последовательная схема заземления

Рисунок. 4.1.2

Основным достоинством данного типа заземления является простота. Основным недостатком – появление опасного сигнала ввиду возникновения обратных токов в общем проводе заземляющей цепи.

Одноточечная параллельная схема заземления лишена данных недостатков ( рис. 4.1.3). Тем не менее, количество проводников здесь больше, следовательно, труднее обеспечить требуемый для заземления уровень сопротивления. Более того, между проводниками могут возникать нежелательные связи, которые создают несколько путей заземления для каждого устройства. В результате в системе заземления могут возникнуть уравнительные токи и появиться разность потенциалов между различными устройствами.

Одноточечная параллельная схема заземления Рисунок 4.1.3

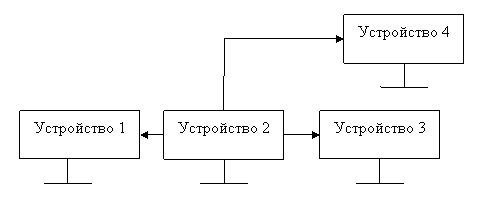

Многоточечная схема заземления на рисунке 4.1.4 практически свободна от недостатков, присущих одноточечной схеме. В данной схеме каждое устройство отдельно заземлено.

Многоточечная схема заземления

Многоточечная схема заземления Рисунок. 4.1.4

Как правило, одноточечное заземление применяется на низких частотах при небольших размерах заземляемых устройств и маленьких расстояниях между ними. На высоких частотах при больших размерах заземляемых устройств и значительных расстояниях между ними используется многоточечная система заземления. В промежуточных случаях эффективна комбинированная (гибридная) система заземления, представляющая собой различные сочетания одноточечной, многоточечной и плавающей заземляющих систем.

Ключевой характеристикой заземления является электрическое сопротивление цепи заземления. Сопротивление заземления определяется главным образом сопротивлением растекания тока в земле. Чем ниже сопротивление, тем эффективнее заземление.

Величину сопротивления можно снизить за счет уменьшения переходного сопротивления (между заземлителем и землей) путем тщательной очистки поверхности трубы от грязи и ржавчины, подсыпкой в лунку по всей ее высоте поваренной соли и утрамбовкой почвы вокруг каждой трубы.

Пассивные методы защиты информации в кабинете 304 (аудитория) применять не целесообразно т.к при защите по электромагнитному каналу пассивные методы обеспечивают защиту только при хорошем строительном проектировании объекта. На этом объекте практически отсутствует звукоизоляция, и многие элементы отделки сделана из дерева и пропускают любые электромагнитные волны, тем самым исключают применение экранирования.

4.2 Активные методы защиты

Активные методы защиты информации направлены на:

- создание маскирующих пространственных электромагнитных помех с целью уменьшения отношения сигнал/шум на границе контролируемой зоны до величин, обеспечивающих невозможность выделения средством разведки информационного сигнала;

- создание маскирующих электромагнитных помех в посторонних проводниках и соединительных линиях с целью уменьшения отношения сигнал/шум на границе контролируемой зоны до величин, обеспечивающих невозможность выделения средством разведки информационного сигнала.

Фильтрация опасных сигналов

Еще одним методом локализации опасных сигналов является фильтрация. Фильтрация применяется к источникам электромагнитных полей и наводок с целью предотвращения распространения опасных сигналов за их пределы. Для фильтрации в цепях питания технических средств применяются разделительные трансформаторы и помехоподавляющие фильтры.

Защита электросети

Разделяющие трансформаторы обеспечивают развязку первичной и вторичной цепей по сигналам наводки. То есть наводки первичной обмотки трансформатора не должны попадать во вторичную. Для уменьшения влияния паразитных индуктивных и емкостных связей между обмотками трансформатора ставят экран. Чаще всего экран представляет собой заземленную прокладку или фольгу, которая укладывается между двумя обмотками трансформатора. Благодаря этому наводки, возникающие в первичной цепи "выбирают" путь с наименьшим сопротивлением.

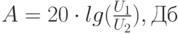

Применение в разделительных трансформаторах экранирования позволяет существенно (более чем на 40 дБ) уменьшить уровень наводок. Помехоподавляющие фильтры . К помехоподавляющим фильтрам относятся фильтры нижних и верхних частот, полосовые, заграждающие и т.п. Основное назначение фильтров - пропускать сигналы с частотами, лежащими в заданной полосе частот, и подавлять (ослаблять) сигналы с частотами, лежащими за пределами этой полосы. Для исключения просачивания информационных сигналов в цепи электропитания используются фильтры нижних частот, которые пропускают сигналы с частотами ниже граничной частоты (f , fгр) и подавляет - с частотами выше граничной частоты.

Количественно эффективность фильтра можно оценить по тому, насколько он ослабляет опасный сигнал, в соответствии с формулой 4.2.1:

формула 4.2.1.

формула 4.2.1.

- напряжение опасного сигнала на входе фильтра;

- напряжение опасного сигнала на входе фильтра;

- напряжение опасного сигнала на выходе фильтра.

- напряжение опасного сигнала на выходе фильтра.

Основные требования, предъявляемые к защитным фильтрам, заключаются в следующем:

- величины рабочего напряжения и тока фильтра должны соответствовать напряжению и току фильтруемой цепи;

- величина ослабления нежелательных сигналов в диапазоне рабочих частот должна быть не менее требуемой;

- ослабление полезного сигнала в полосе прозрачности фильтра должно быть незначительным;

К фильтрам цепей питания наряду с перечисленными выше предъявляются следующие дополнительные требования :

- затухание, вносимое такими фильтрами в цепи постоянного тока или переменного тока основной частоты, должно быть минимальным (например, 0,2 дБ и менее) и иметь большое значение (более 60 дБ) в полосе подавления, которая в зависимости от конкретных условий может быть достаточно широкой (до 10 ГГц);

- сетевые фильтры должны эффективно работать при сильных проходящих токах, высоких напряжениях и высоких уровнях мощности проходящих и задерживаемых электромагнитных колебаний;

- ограничения, накладываемые на допустимые уровни нелинейных искажений формы напряжения питания при максимальной нагрузке, должны быть достаточно жесткими (например, уровни гармонических составляющих напряжения питания с частотами выше 10 кГц должны быть на 80 дБ ниже уровня основной гармоники).

На практике между входом и выходом фильтра существует паразитная связь, которая не позволяет получить затухание опасного сигнала более 100 Дб. Если при этом фильтр не экранирован и сигнал подается и снимается с помощью неэкранированных соединений, затухание не превышает 40..60 Дб.

Конструктивно фильтры подразделяются на:

- фильтры на элементах с сосредоточенными параметрами (LC- фильтры) - обычно предназначены для работы на частотах до 300 МГц;

- фильтры с распределенными параметрами (полосковые, коаксиальные или волноводные) - применяются на частотах свыше 1 ГГц;

- комбинированные - применяются на частотах 300 МГц ... 1 ГГц.

Среди сетевых помехоподавляющих фильтров, выпускаемых отечественной промышленностью, получили распространение фильтры, параметры которых приведены в таблице 4.2.1. Эти фильтры представляют собой n-звенные пассивные LC-фильтры, выполненные в герметичных металлических корпусах.

Соединение входа-выхода фильтра с электросетью и нагрузкой осуществляется с помощью проходных контактов, состоящих из вывода, запрессованного в изолирующую втулку. Наружные металлические детали фильтра защищены от коррозии гальванопокрытием.

|

Параметры помехоподавляющих фильтров Таблица №4.2.1 |

|||||

|

Наименование фильтра |

Ток, А (не более) |

Частотный диапазон, МГц |

Вносимое затухание, дБ |

Габаритные размеры, мм |

Масса, кг (не более) |

|

ФПБМ-1/2/3 |

5/10/20 |

0,01... 10000 |

60...90 |

240х75х55 |

1,8 |

|

ФТМА |

0,5 |

0,01... 1000 |

25...70 |

45х40х25 |

0,1 |

|

ФСГА |

6 |

0,01...500 |

40...60 |

180х140х50 |

1,7 |

|

ФППС |

3 |

0,1... 1000 |

40...60 |

62х52х42 |

0,35 |

|

ФСБШ-2/4/7 |

1/2/5 |

0,01...500 |

15...50 |

104х90х60 |

0,6 |

|

ФСШК-1/ФСШК-2 |

3/6 |

0,1...1000 |

40...70 |

62х52х42 |

0,25 |

|

ФПБД |

15 |

0,01... 1000 |

30...60 |

104х94х52 |

0,6 |

|

ФСМА |

30 |

0,01...1000 |

30...60 |

104х94х52 |

0,7 |

|

ФСБШ-9 |

10 |

0,01... 1000 |

15...50 |

104х78х30 |

0,26 |

Пассивные методы защиты, рассмотренные ранее, рассчитаны на снижение уровня сигнал/шум на границе контролируемой зоны. Иногда, несмотря на применение фильтров и экранирования, данное отношение превышает установленный допустимый уровень. В этом случае применяются активные методы защиты, основанные на создании помех для технических средств злоумышленника с целью уменьшения отношения сигнал/шум на входе его приемной аппаратуры.

Для исключения перехвата ПЭМИН по электромагнитному каналу используется пространственное зашумление, а для исключения съема наводок информационных сигналов с посторонних проводников и соединительных линий вспомогательных технических средств обработки, передачи и хранения информации - линейное зашумление.

К системе пространственного зашумления, применяемой для создания маскирующих электромагнитных помех, предъявляются следующие требования:

- система должна создавать электромагнитные помехи в диапазоне частот возможных побочных электромагнитных излучений ТСПИ;

- создаваемые помехи не должны иметь регулярной структуры;

- уровень создаваемых помех (как по электрической, так и по магнитной составляющей поля) должен обеспечить отношение с/ш на границе контролируемой зоны меньше допустимого значения во всем диапазоне частот возможных побочных электромагнитных излучений ТСПИ;

- система должна создавать помехи как с горизонтальной, так и с вертикальной поляризацией (поэтому выбору антенн для генераторов помех уделяется особое внимание);

- на границе контролируемой зоны уровень помех, создаваемых системой пространственного зашумления, не должен превышать требуемых норм по электромагнитной совместимости.

Пространственное зашумление считается успешным, если отношение сигнал/шум на границе контролируемой зоны не превышает установленного значения. Это допустимое значение рассчитывается по специальным мелодикам для каждой частоты ПЭМИН средства обработки, передачи и хранения защищаемой информации.

В системах пространственного зашумления наиболее широко используются "синфазные помехи" и "белый шум".

Первые применяются преимущественно для защиты ПЭВМ. В "синфазных помехах" в качестве сигнала зашумления используются импульсы со случайной амплитудой, синхронизированные с импульсами защищаемого информационного сигнала. Таким образом генерируются, так называемые, имитационные помехи, по спектральному составу похожие на защищаемые сигналы.

"Белый шум" представляет собой широкополосный сигнал с равномерным энергетическим спектром во всем рабочем диапазоне частот. Уровень мощности такого сигнала существенно превышает уровень мощности ПЭМИ. "Белый шум" применяется для защиты многих устройств, в частности, электронно-вычислительной техники, систем внутреннего телевидения и т.п. Генераторы шума выполняются в виде отдельного блока с питанием от сети или в виде отдельной платы, вставляемой в свободный слот компьютера.

Основные характеристики генераторов шума для пространственного зашумления представлены в таблице 4.2.2.

|

Х арактеристики генераторов шума Таблица №4.2.2 |

||||

|

Характеристика |

Тип (модель) |

|||

|

ГШ-1000 |

ГШ-К-1000 |

Смог |

Гном-3 |

|

|

Диапазон частот, МГц |

0,1 ... 1000 |

0,1 ... 1000 |

0,00005 ... 1000 |

0,01 ... 1000 |

|

Спектральная плотность мощности шума, дБ |

40 ... 75 |

40 ... 75 |

55 ... 80 |

45 ... 75 |

|

Вид антенны |

Рамочная жесткая |

Рамочная мягкая |

Подставки под монитор и принтер |

Рамочная гибкая |

|

Конструктивное исполнение |

Переносной |

Бескорпусной, вставляется в слот ПЭВМ |

Бескорпусной, вставляется в слот ПЭВМ |

Стационарный |

Диапазон рабочих частот генераторов шума от 0,01 ... 0,1 до 1000 МГц. При мощности излучения около 20 Вт обеспечивается спектральная плотность помехи 40 ... 80 дБ .

Системы линейного зашумления применяются для маскировки наведенных опасных сигналов в посторонних проводниках и соединительных линиях ВТСС, выходящих за пределы контролируемой зоны.

Система линейного зашумления в общем случае состоит из генератора шумового сигнала, который формирует шумовое маскирующее напряжение с заданными характеристиками. Генератор шума подключается к линии, которую необходимо "зашумить".

Характеристики некоторых генераторов шума, используемых в системах линейного зашумления, представлены в таблице 4.2.3.

|

Таблица №4.2.3 |

||

|

Характеристика |

Тип (модель) |

|

|

Гром-ЗИ-4 |

Гном-2С |

|

|

Диапазон частот, МГц |

20 ... 1000 |

0,01 ... 1000 |

|

Спектральная плотность мощности шума, дБ |

40 ... 90 |

50 ... 80 |

|

Вид антенны |

Телескопическая |

Рамочная |

|

Конструктивное исполнение |

Переносной |

Стационарный |

Применение генераторов шума для защиты информации от утечки через ПЭМИН, помимо выполнения своей основной функции, может внести помехи легитимным радиоэлектронным устройствам (например, системам телевидения, радио и т.п.). Поэтому при выборе и покупке активного средства защиты следует обращать внимание на его соответствие требованиям обеспечения электромагнитной совместимости.

Из всех активных методов защиты информации наиболее оптимальными вариантами являются применение разделительных трансформаторов, нелинейных локаторов для сканирования помещения и выявления радиозакладок. Применение помехоподавляющих фильтров способствует избежать, несанкционированный съем информации по линии электропередач.

5 Применяемое инженерное и техническое оборудование

Разделительный трансформатор ОРСЗ-2000 (220/220, 2кВт).