Разработка алгоритма генерации для создания базы данных искусственных биометрических образов

АННОТАЦИЯ

Отчет 4+95 с., 5 ч., 36 рис., 10 табл., 12 источников, 1 прил.

Ключевые слова: биометрия, генерация биометрических образов, отпечаток пальца, поле направлений, преобразование Габора

Цель работы – разработка алгоритма генерации для создания базы данных искусственных биометрических образов.

Биометрия входит в состав наиболее распространенных технологий и средств защиты информации. Отпечатки пальцев являются самой широко применяемой биометрической особенностью для идентификации человека. Для создания точных систем распознавания необходимо проведение качественного тестирования, для которого требуются базы данных с большим количеством моделей отпечатков пальцев. В данной работе описана разработка алгоритма генерации искусственных отпечатков пальцев, использующего преобразование Габора. В результате дипломного проекта было разработано программное обеспечение, реализующее разработанный алгоритм.

Содержание

Принятые сокращения

|

АРМ

|

Автоматизированное рабочее место

|

|

АС

|

Автоматизированная система

|

|

БД

|

База данных

|

|

ИБ

|

Информационная безопасность

|

|

ИС

|

Информационная система

|

|

ОС

|

Операционная система

|

|

ОП

|

Отпечаток пальца

|

|

РФ

|

Российская Федерация

|

|

ГК РФ

|

Гражданский кодекс Российской Федерации

|

|

УК РФ

|

Уголовный кодекс Российской Федерации

|

|

ЭВМ

|

Электронная вычислительная машина

|

|

ISO

|

International Organization for Standardization (Международная организация по стандартизации)

|

|

IEC

|

International Electrotechnical Commission (Международная электротехническая комиссия)

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Введение

В настоящее время биометрия входит в состав наиболее распространенных технологий и средств защиты информации. Отпечатки пальцев являются самой широко применяемой биометрической особенностью для идентификации человека. Для создания точных систем распознавания необходимо проведение качественного тестирования, для которого требуются базы данных с большим количеством моделей отпечатков пальцев. Процедура создания такой базы данных может оказаться весьма проблематичной по причине высокой стоимости и временных затрат. В связи с этим актуальной сферой развития являются алгоритмы генерации искусственных отпечатков пальцев. Такие отпечатки пальцев могут быть использованы для построения новых баз данных, позволяющих проверить автоматическую идентификацию системы по отпечаткам пальцев.

Таким образом, целью дипломного проектирования является разработка алгоритма генерации искусственных биометрических образов, дающего возможность создать базу данных правдоподобных отпечатков пальцев.

Задачами дипломного проектирования являются:

- исследование существующих методов, алгоритмов и программного обеспечения для генерации искусственных биометрических образов;

- разработка алгоритма генерации искусственных биометрических образов с использованием преобразования Габора;

- программная реализация алгоритма генерации;

- рассмотрение организационно-правовых вопросов, связанных с разработанным алгоритмом;

- рассмотрение экономической целесообразности продвижения данного проекта.

Дипломный проект состоит из пяти частей.

В первой части рассмотрены существующие понятия и определения в области биометрических информационных систем. Освещены методы биометрической идентификации и анатомические особенности отпечатков пальцев человека. Рассмотрены различные алгоритмы генерации искусственных биометрических образов, а также проведен анализ возможностей существующего программного обеспечения.

Во второй части проекта приводится подробная формализация алгоритма генерации искусственных биометрических образов. Также описывается математическая постановка задачи.

Третья часть посвящена реализации программного обеспечения, иллюстрирующего работу алгоритма. Подробно описаны этапы работы алгоритма, приведены полученные результаты.

В четвертой части рассматриваются правовые аспекты, касающиеся дипломного проекта.

В пятой части рассмотрены организационно – экономические показатели проектной разработки, оценена экономическая выгода реализации проекта.

-

Исследовательская часть

- Введение

В исследовательской части рассмотрены существующие понятия и определения в области биометрических информационных систем. Освещены методы биометрической идентификации и анатомические особенности отпечатков пальцев человека. Рассмотрены различные алгоритмы генерации искусственных биометрических образов, а также проведен анализ возможностей существующего программного обеспечения.

- Термины и определения

В настоящем дипломном проекте применены следующие термины с соответствующими определениями:

- биометрия – автоматизированное распознавание личности, основанное на определении поведенческих и биологических (анатомических и физиологических) характеристик;

- биометрический – имеющий отношение к биометрии;

- биометрические данные – данные, кодирующие особенность или особенности, используемые в биометрической верификации;

- база данных – любое хранилище биометрических шаблонов;

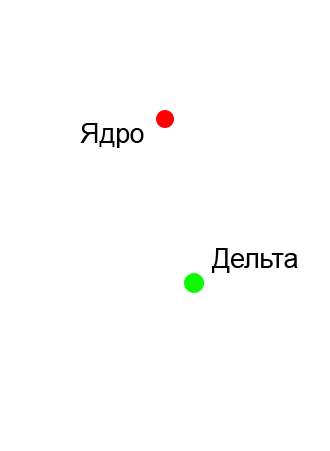

- ядро – самая верхняя точка на внутреннем загнутом гребне отпечатка пальца, расположенная, в общем случае, в пределах самого внутреннего загиба петли;

- дельта – точка на гребне, расположенная ближе остальных к точке расхождения двух граничных папиллярных гребней;

- папиллярный гребень – гребни кожи ладонной поверхности кистей и пальцев рук, непосредственно контактирующие с поверхностью при соприкосновении, уникальный рельеф которых, образованный папиллярными гребнями на пальце, формирует отпечатки пальцев.

- ключевая точка/ключевые точки (минуция/минуции) – характеристики отпечатка папиллярных гребней, индивидуальные для каждого отпечатка пальца и располагающиеся в точках нарушения непрерывности гребней, которые могут иметь вид окончания, разделения гребней или иметь более сложную составную форму;

- бифуркация гребня – ключевая точка, соответствующая области, в которой отпечаток гребня расщепляется на два гребня или в которой два отдельных отпечатка гребня соединяются в один;

- окончание гребня – ключевая точка, соответствующая области, в которой отпечаток гребня заканчивается или начинается, определяемая как бифуркация расположенных рядом впадин, — место, в котором впадина расщепляется на две впадины или в котором две отдельные впадины соединяются в одну;

- окончание основы гребня – ключевая точка, соответствующая области, в которой заканчивается основа гребня;

- основа – изображение гребней или впадин шириной в один элемент изображения, полученное последовательными симметричными операциями утончения (допускается применять термин «срединная линия»);

- граничные гребни – два крайних гребня, начинающихся параллельно, расходящихся и окружающих или стремящихся окружить пальцевой узор;

- впадина – область, окружающая папиллярный гребень и не контактирующая с плоской поверхностью при соприкосновении, — участок между двумя папиллярными гребнями;

- бифуркация впадины – точка, в которой впадина расщепляется на две впадины или две отдельные впадины соединяются в одну;

- верификация/верифицировать – процесс сравнения полученного биометрического образца с определенным по условию контрольным биометрическим шаблоном с целью определения схожести.

- Биометрические методы идентификации

Биометрическая идентификация – автоматизированный метод, с помощью которого путем исследования уникальных физиологических особенностей или поведенческих характеристик человека осуще�ствляется идентификация личности. Физиологические особенности, например, такие как папиллярный узор пальца, геометрия ладони или рисунок радужной оболочки глаза, являются постоянными физически�ми характеристиками человека. Данный тип проверки практически неизменен также как и сами физиологические характеристики. В отличие от пароля или персонального идентификационного номера, биометрическая характеристика не может быть забыта, потеряна, или украдена.

Биометрические методы идентификации по принципу действия делятся на статические и динамические методы. Статические методы основаны на физиологических характеристиках человека, присутствующих от рождения и до смерти, находящиеся при нём в течение всей его жизни, и которые не могут быть потеряны, украдены и скопированы. Динамические методы основаны на поведенческой (динамической) характеристике человека, т. е. построены на особенностях, характерных для подсознательных движений в процессе воспроизведения какого-либо действия.

Биометрические системы идентификации, доступные в настоящее время или находящиеся в стадии раз�работки включают в себя системы доступа по отпечатку пальца, ДНК, форме уха, геометрии лица, температуре кожи лица, клавиатурному почерку, отпечатку ладони, сетчатке глаза, рисунку радужной оболочки глаза, под�писи и голосу.

Рисунок 1. Биометрические методы идентификации.

Процесс идентификации личности по отпечатку пальца, как информационная биометрическая техноло�гия, широко используется и не только в органах внутренних дел. Актуальность использования идентификации личности на основании отпечатков пальцев обусловлена широкой областью применения. Это системы иденти�фикации личности, системы контроля доступа, электронной коммерции, банковские системы и т.п. Уже имеют�ся примеры конкретных реализаций систем ограничения доступа к мобильным персональным телекоммуника�ционным и вычислительным устройствам, системы пропускного контроля на пограничных постах и аэропор�тах. Реализован проект по интеграции биометрических идентификаторов в документы подтверждающие личность.

- Анатомия пальца человека

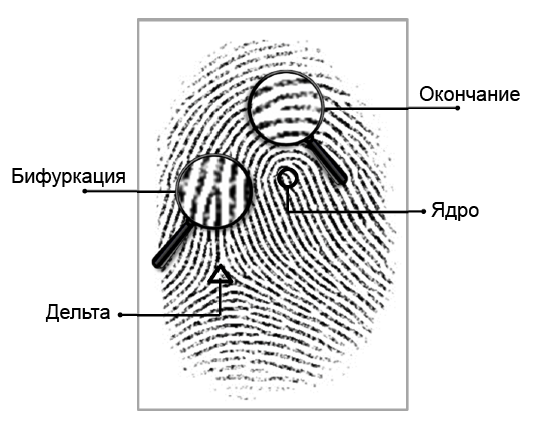

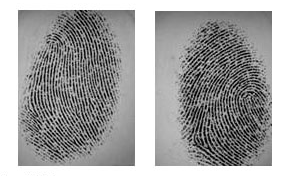

Отпечатки пальцев являются одним из надежных биометрических признаков, успешно применяемыми для идентификации личности. Отпечаток пальца условно состоит из некоего рода рельефных линий - так называемых папиллярных линий, строение которых обусловлено гребешковыми выступами кожи (горные хребты), которые разделены бороздками. В каждом отпечатке пальца можно определить два типа признаков – глобальные и локальные. Глобальные признаки – характеристики отпечатка пальца, которые можно увидеть невооруженным глазом. Глобальные признаки включают в себя область образа, ядро, пункт «дельта», счетчик линий, папиллярный узор. Локальные признаки, называющие минуциями, являются маленькими уникальными точками для каждого отпечатка пальца, которые успешно используются для идентификации личности. У отпечатка пальца могут быть одинаковые глобальные признаки, но локальные признаки всегда являются уникальными.

Рисунок 2. Глобальные и локальные признаки отпечатка пальца.

Ядро является точкой, которая находится в приблизительном центре отпечатка пальца, и используется в качестве ориентира для чтения и классификации.

Пункт «дельта» является начальной точкой, где происходит разделение или соединение бороздок папиллярных линий, может иметь вид очень короткой бороздки, в предельном случае – точки.

Счетчик линий – число папиллярных линий на области образа, либо между ядром и пунктом «дельта».

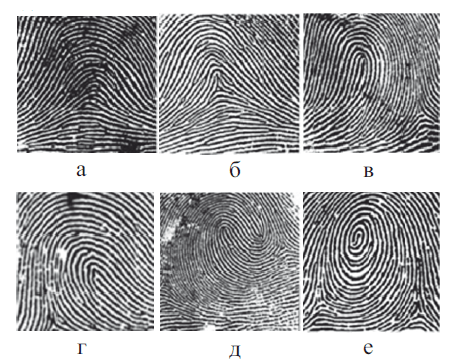

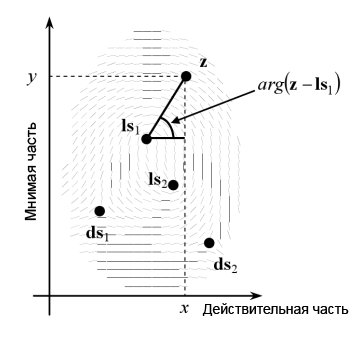

Примеры типов папиллярных узоров представлены на рисунке 3.

Рисунок 3. Типы папиллярных узоров: а) простая арка; б) треугольная арка; в) левая петля; г) правая петля; д) двойная петля; е) завиток.

Согласно [2] существуют следующие типы локальных признаков (минуций):

Ключевая точка окончания гребня, определенная через точку бифуркации основы впадин, представляет собой точку, расположенную непосредственно перед окончанием гребня в области разветвления линий основы впадин. Если ширина линий в основе впадин составляет один элемент изображения, то контрольную точку окончания гребня определяют как точку пересечения трех утонченных линий впадин, то есть точку, рядом с которой линии впадин имеют вид «Y».

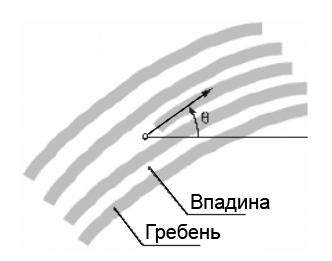

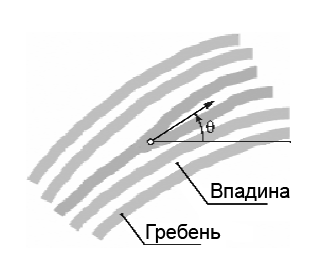

Рисунок 4. Расположение и ориентация ключевой точки окончания гребня.

Ключевая точка бифуркации гребня, определенная через точку бифуркации основы гребней, представляет собой точку разветвления линий основы гребня. Если ширина линий в основе гребня составляет один элемент изображения, то контрольную точку бифуркации гребня определяют как точку пересечения трех утонченных линий гребня, то есть точку, рядом с которой линии гребней имеют вид «Y».

Рисунок 5. Расположение и ориентация ключевой точки бифуркации гребня.

- Точка окончания основы гребней

Ключевая точка окончания основы гребней представляет собой центральную точку окончания гребня. Если гребни в цифровом изображении отпечатка пальца представляют собой линии шириной в один элемент изображения, то расположение ключевой точки определяют по координатам точки, принадлежащей линиям основы гребня и имеющей только один соседний элемент изображения, также принадлежащий линиям основы гребней.

Рисунок 6. Расположение и ориентация ключевой точки окончания основы гребней

Для других контрольных точек, отличных от точек бифуркации гребня и окончания гребня, расположение и ориентацию определяют таким образом, чтобы результат соответствовал расположению и направлению ядра и дельты.

- Общие сведения о преобразовании Габора

Пусть имеется функция , тогда преобразование Фурье для этой функции выглядит следующим образом:

Преобразование Фурье дает частотную информацию, содержащуюся в сигнале, то есть показывает, каково содержание каждой частоты в сигнале. Интеграл берется от до по всей временной оси. Время возникновения конкретной частоты учитывается, так как для преобразования Фурье её вклад будет равнозначным вне зависимости от её протяжения.

Из вышесказанного следует, что преобразование Фурье непригодно для анализа нестационарных сигналов. Исключением является случай, когда учитывается только частотная информация, а время существования спектральных составляющих не имеет значения.

Для исправления этих недостатков может быть использовано преобразование Габора. Пусть

,

где - фиксированный параметр.

Функция используется в качестве так называемого временного окна.

Преобразованием Габора функции f является следующее выражение:

где b – параметр, используемый для сдвига окна.

Преобразование Габора локализирует преобразование Фурье вокруг точки t = b.

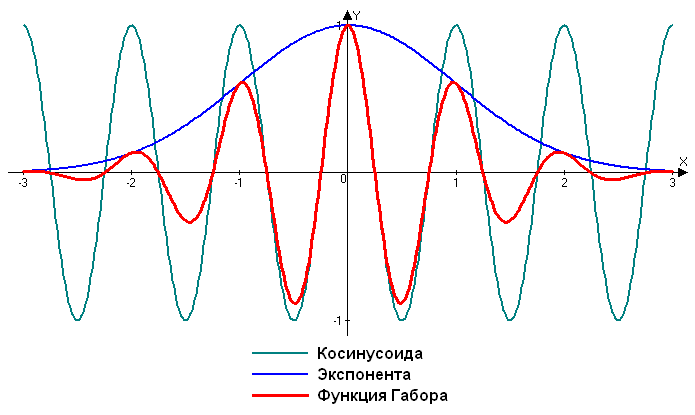

Алгоритм построения одномерного фильтра Габора

Для построения одномерного фильтра Габора применяется формула:

,

где - стандартное отклонение Гаусового ядра, определяющее амплитуду функции; - частота колебаний.

Чем больше значение , тем более пологий вид примет функция, и напротив, чем меньше значение, тем более острый пик получится в результате построения графика функции.

Частота колебаний определяется как

,

где Т – период функции косинуса.

Рисунок 7. Функция Габора, представляющая собой композицию функции косинуса и экспоненты.

Пространственный фильтра Габора для двухмерных изображений

Формула функции Габора выглядит следующим образом:

,

где - комплексная синусоида, а - огибающая Гаусса для двумерного пространства. Остановимся более подробно на этих составных частях фильтра Габора.

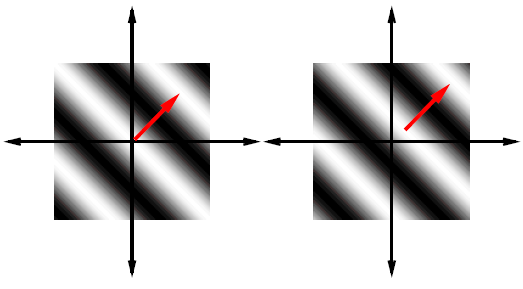

Комплексная синусоида

Комплексная синусоида определяется как

,

где и Р определяются как пространственная частота и фаза синусоиды.

Можно представить синусоиду как две действительные функции, расположенные в действительной и мнимой части комплексной функции.

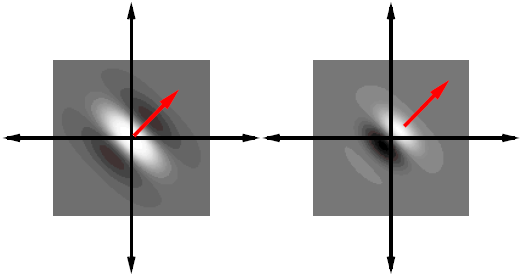

Рисунок 8. Действительная и мнимая часть комплексной синусоиды с параметрами: , .

Действительная и мнимая части синусоиды имеют вид:

Параметры определяют частоту синусоиды в декартовых координатах.

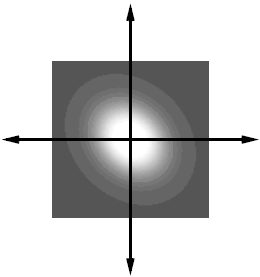

Огибающая Гаусса

Огибающая Гаусса имеет вид:

,

где - координаты пика функции, а и b скалярные параметры Гауссиана, - индекс, обозначающий операцию вращения, такой, что:

.

Иллюстрация огибающей Гаусса представлена на рисунке 9.

Рисунок 9. Огибающая Гаусса при значениях параметров:

Комплексная функция Габора

Комплексная функция Габора определяется следующими 9 параметрами:

- K - весовая величина огибающей Гаусса

- (a,b) - весовые величины огибающей, распределенные по осям

- - угол вращения огибающей Гаусса

- - координаты пика огибающей Гаусса

- - пространственные частоты комплексной синусоиды

- Р - фаза комплексной синусоиды

Каждая комплексная функция Габора состоит из двух частей, расположенных в действительной и мнимой части функции (Рисунок 10).

Рисунок 10. Действительная и мнимая часть комплексной функции Габора.

Таким образом, функция Габора имеет вид:

Алгоритм построения двумерного фильтра Габора

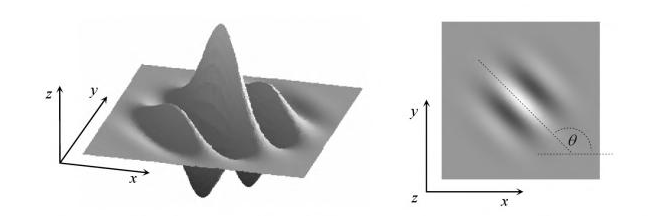

Для построения двумерного фильтра Габора применяется формула

где , ; и - стандартные отклонения Гауссова ядра по осям соответственно, определяющая растянутость фильтра по осям; - частотная модуляция фильтра; - пространственное направление фильтра, определяющее ориентацию фильтра относительно осей x и y.

Рисунок 11. Графическое представление фильтра Габора (визуализация двухмерного фильтра Габора в трехмерном пространстве и пример применения фильтра с ориентацией ).

Применение фильтра Габора для двухмерных изображений

Фильтр настраивается на локальную ориентацию выступов, применяется к пикселям выступов и впадин изображения.

где ; ; - ориентация фильтра Габора, - частота, а и - пространственные константы огибающей Гаусса вдоль осей x и y соответственно.

Для использования Фильтра Габора нам необходимо знать значения следующих величин:

1) направление фильтра

2) частоту синусоидальной плоскостной волны

3) и - среднеквадратичные отклонения огибающей Габора

- Обзор существующих методов генерации отпечатков пальцев

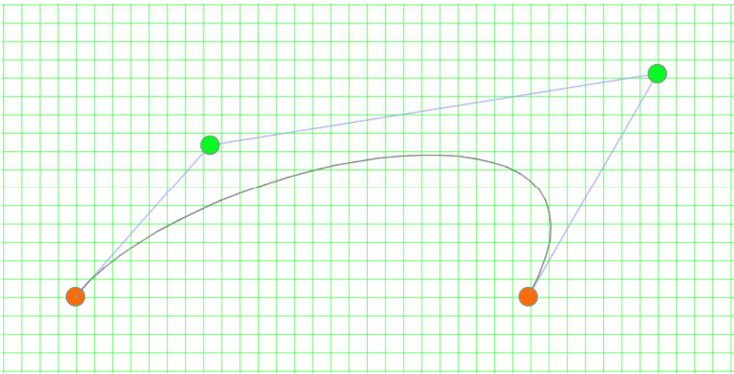

Кривые Безье

Кривые Безье (P. Bezier) порядка , заданные точками описываются уравнением:

,

где , очевидно, , .

Порядок кривой Безье на единицу меньше, чем число точек, используемых для ее формирования.

Рисунок 12. Кубическая кривая Безье

Для компьютерной графики характерны кривые, определяемые четырьмя точками по описанному выше принципу. Такие кривые называются кубическими кривыми Безье. Кривые Безье обладают рядом свойств, благодаря которым они широко используются. Одно из этих свойств - это свойство инвариантности кривых Безье к аффинным преобразованиям, связанным с переносом изображения в другую систему координат, что соответствует искажениям отпечатка при его реаль�ном снятии с различных криволинейных поверхностей. Второе важное свойство - это ограниченность. Кривая Безье всегда полностью лежит внутри выпуклой фигуры, вершинами которой являются ее определяющие точки.

Рисунок 13. Использование кривых Безье для построения отпечатка пальца.

Двухмерный сигнал с амплитудной и частотной модуляцией

Larkin и Fletcher для построения отпечатка пальца предложили использовать двухмерный сигнал с амплитудной и частотной модуляцией:

,

где - интенсивность смещения, - амплитуда, - фаза, - шум.

Гребни и минуции полностью определяются фазой, другие три компонента отвечают за реалистичность отпечатка. Поэтому идеальный отпечаток представляется в виде двухмерного сигнала с частотной модуляцией:

.

По теореме разложения Гельмгольца фаза однозначно разлагается на две части: непрерывная фаза и спиральная фаза:

.

Градиент непрерывной фазы определяют как мгновенную частоту . Направление мгновенной частоты перпендикулярно к ориентации гребня. Амплитуда мгновенной частоты равна частоте гребня. Спиральная фаза соответствует минуциям:

,

где и - координаты n-й минуции, N – общее количество минуций.

Направление минуции зависит от её полярности и локальной ориентации , которая определяется непрерывной фазой. Предположим, что ориентация гребня находится в диапазоне . Направление минуции равно , когда она имеет положительную полярность и , когда она имеет отрицательную полярность.

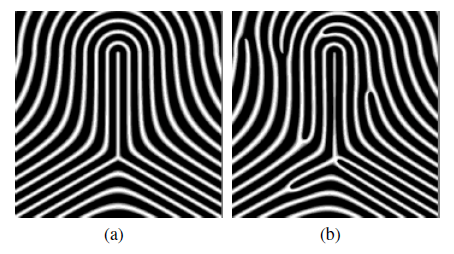

Добавление спиральной фазы в непрерывную фазу генерирует минуции. Рисунок 14 показывает сгенерированный отпечаток пальца, который содержит только непрерывную фазу (а), и отпечаток с добавлением спиральной фазы (b).

Рисунок 14. Искусственный отпечаток пальца без минуций (а) и синтетический отпечаток пальца с семью минуциями (b).

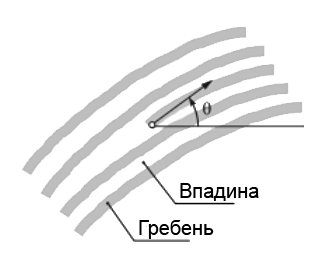

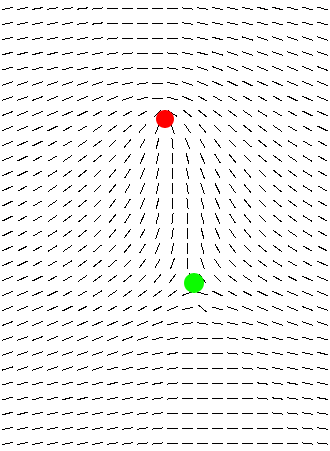

Построение поля направлений

Двухступенчатым подходом к разработке алгоритма создания искусственного отпечатка является пер�воначальное использование метода Шерлока и Монро для формирования поля направленности папиллярных линий, а затем уже самого рисунка. Модель, предложенная Шерлоком и Монро, позволяет искусственно создавать поле направлений на базе информации о положении центров и дельт. Создание папиллярных линий на базе поля направлений и поля плотности состоит в следующем: исходная картинка, содержащая несколько изолированных сингулярностей (окон�чания, разветвления, точки и т.д.), постепенно увеличивается за счет использования фильтра Габора, настроен�ного на определенный уровень плотности. При этом минуции различных типов автоматически генерируются случайным образом.

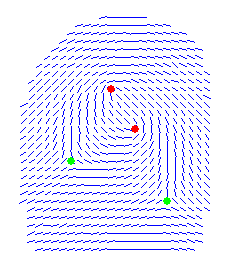

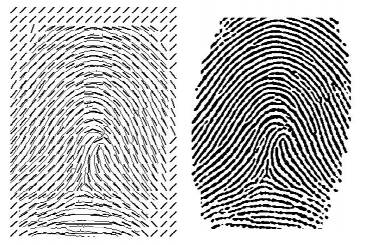

Рисунок 15. Пример поля направлений.

Модель ориентации, предложенная Шерлоком и Монро (1993), позволяет получить непротиворечивое изображение ориентации папиллярных линий с учетом особенностей (ядра и дельты) отпечатка пальца. В этой модели каждый элемент поля направлений является комплексным числом. Местная ориентация папил�лярной линии определяется как фаза модуля рациональной функции, особенности которой (по�люса и нули) расположены там же, где и особенности искусственного отпечатка пальца (петли и дельты ). Ориентация для каждой точки определяется по формуле:

,

где - комплексное число, состоящее из - координат точки, в которой вычисляется направление папиллярных линий; - количество дельт в отпечатке пальца; - количество островов в отпечатке пальца; - комплексное число, состоящее из - координат -ой дельты отпечатка пальца; - комплексное число, состоящее из - координат -го острова отпечатка пальца; - функция, возвращающая фазу комплексной переменной .

Рисунок 16. Модель Шерлока и Монро.

Мо�дель Шерлока и Монро используется следующим образом. Сначала выбирается класс отпечатка пальца, за�тем случайным образом задаются позиции сингулярностей (ядер и дельт) в соответствии с ограничениями ха�рактерными выбранному классу. После этого строится поле направлений.

Рисунок 17. Примеры построения полей направлений, соответствующих разным типам папиллярных узоров.

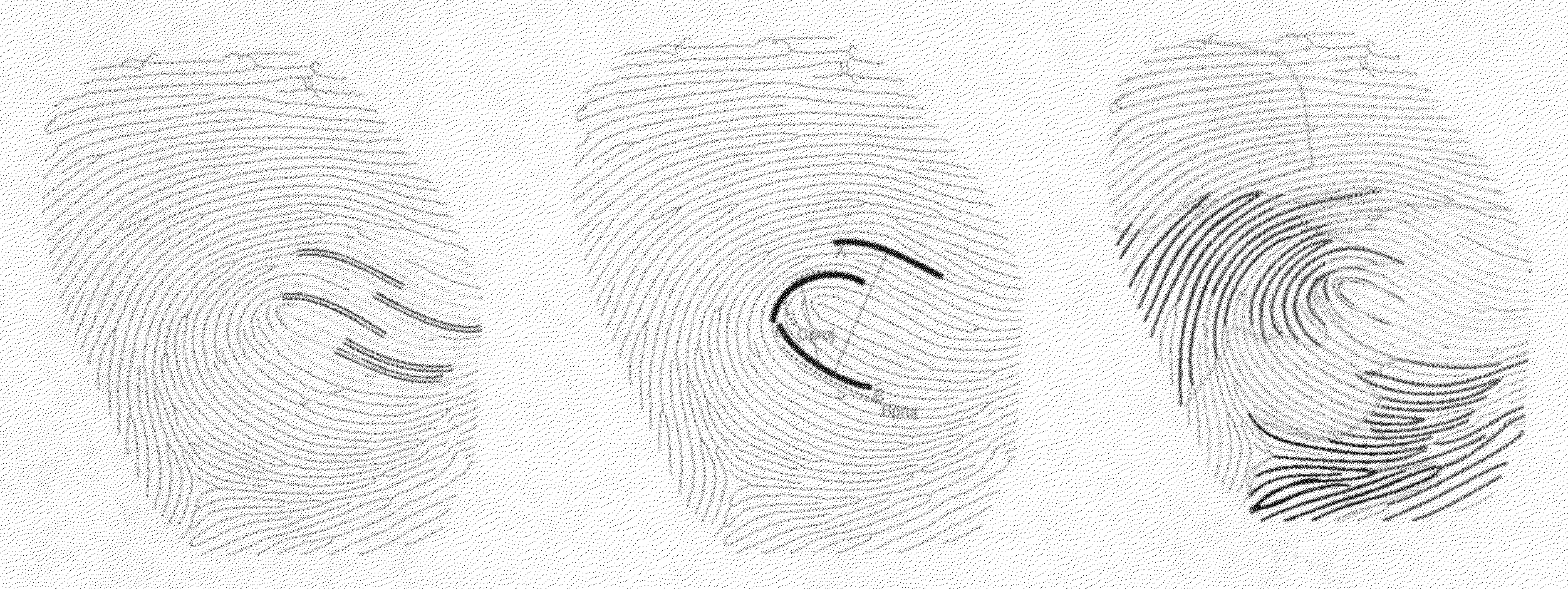

Метод, основанный на применении фильтра Габора, достаточно прост и эффективен при построении изображений папиллярных линий. При итерационном изменении начального изображения, содержащего один или бо�лее изолированных источников, происходит рост изображения с учетом локаль�ной ориентации. В результате постепенно появляется непротиворечивая и очень реалистическая картина папиллярных линии. При этом в случайных позициях отпечатка пальца появляются минуции различ�ных типов.

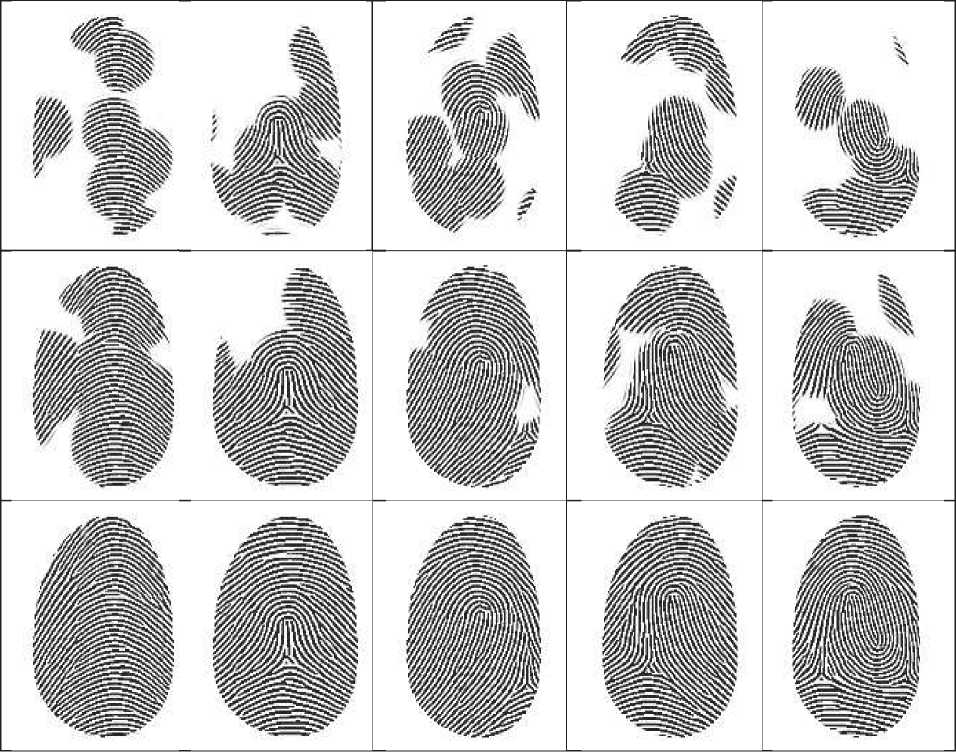

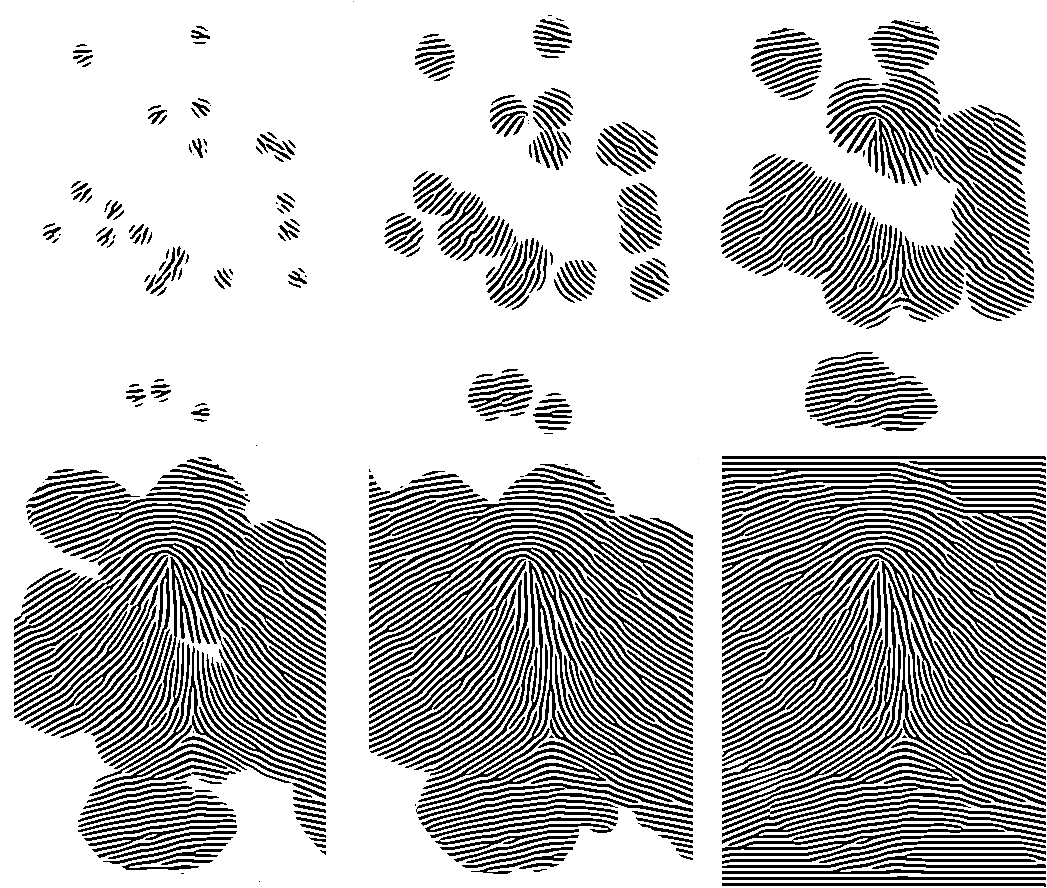

Рисунок 18. Построение папиллярного узора по полю направлений.

Фильтр Габора представляет собой произведение нормальной функции распределения и косинусоидальной плоской волны.

Фильтр настраивается на локальную ориентацию выступов, применяется к пикселям выступов и впадин изображения.

,

где , ; пространственное направление фильтра, определяющее ориентацию фильтра относительно осей x и y; и – пространственные константы огибающей Гаусса вдоль осей и соответственно (корректируется в зависимости от частоты так, что фильтр не содержит более трёх эффективных пиков); – частота синусоидальной плоскостной волны.

Данный фильтр задан тремя параметрами – периодом папиллярных линий, углом их на�клона и шириной. Варьируя эти параметры можно изменять текстуру рисунка в широких пределах.

При построении рисунка отпечатка пальца на компьютере вычисляется значения яркости изображения в каждом пикселе с учетом поля ориентации. Традиционно, построение осуществляется с помощью итерацион�ных процедур, при этом автоматически вычисляются значения яркости в каждом пикселе. Получаемые отпе�чатки представлены на рисунке 4 и имеют реалистичный характер.

Рисунок 19. Формирование искусственных отпечатков.

Для получения более реалистических изображений существуют методы добавления к полученному изображению одного или нескольких искажений, связанных в реальности с расфокусировкой, смазыванием изображения, поворотом, шумом, наличием подложки др.

- Обзор существующего программного обеспечения

Сведений, посвященных разработке программных комплексов, позволяющих генерировать искусственные отпечатки пальцев немного. Одна из работ в этой области - это работа Sherstin и Picard (1994), в которой предложен сложный метод, связанный с использованием динамической нелинейной системы названной "М решеткой". Си�стема позволяет получать полутоновое изображение отпечатка пальца. Метод основан на модели распростра�нения реакции-диффузии, ранее в 1952 предложенный Тьюрингом, чтобы объяснить формирование различных текстур рисунка волосяного покрова животных, таких как полосы зебры. Хотя работа Тьюринга не имеет от�ношения к синтезу искусственных отпечатков пальцев, предложенная модель формирования рисунка могла быть использована как основа для создания искусственных отпечатков пальцев.

Польский исследователь D. Kosz опубликовал интересные результаты о создании искусственного от�печатка пальца, основанного на новой математической модели рисунка папиллярных линий и текстуры отпе�чатка пальцев. К сожалению, чтобы сохранить коммерческую тайну идеи, автор не опубликовал технических подробностей.

Американские ученые Новиков С.О. и Глушенко Г.Т. предложили методику построения папиллярных линий, работающую в частотной области. Для каждого пикселя начального случайного изображения, вычис�ляется двумерный спектр Фурье локального окна, центрированного в . Из спектра исключаются высоко энер�гетические гармоники. Все оставшиеся гармоники суммируются. Процедура многократно повторяется, пока не получается достаточно гладкий результат. У этого метода есть некоторая аналогии с итерационной процеду�рой на основе пространственного фильтра Габора.

В 2001 году сотрудниками Австралийского национального университета был предложен конструктив�ный подход, где отпечаток сгенерирован, начинаясь с данного набора сингулярностей отпечатка пальца. Рабо�та была нацелена на доказательство возможности “мошеннической” подмены реальных отпечатков, отпечатка�ми, сгенерированными ЭВМ. К сожалению, алгоритм, предложенный автором, создает изображения, которые визуально не реалистичны.

Примером программы, позволяющей создавать искусственные отпечатки пальцев, может служить про�грамма SFinGE -фирменная разработка лаборатории Biometric Systems Lab, разработанная в 2002-2006 го�дах. Программное обеспечение SFinGE позволяет создавать базы данных для проведения тестов алгоритмов распознавания отпечатков. Программа SFinGE вер. 2.0. сертифицирована BTC (Biometric Testing Center).

Программа имеет ряд настроек, позволяющих создавать изображения ОП с различным параметрами: разрешением, качеством (степенью деформации, углом поворота) и размером окна. Результатом работы программы являются искусственно созданные ОП, сходные с настоящими.

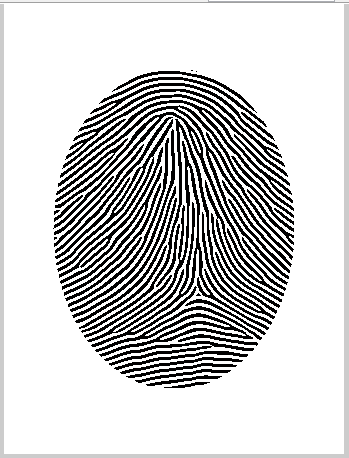

Рисунок 20. Сравнение реального ОП с ОП, созданным программой SFinGE.

Основные параметры программы

Number of fingers: количество искусственных ОП, которые будут сгенерированы программным обеспечением SFinGe. Возможные значения: от 0 до 100 тысяч.

Impressions per finger: количество изображений отпечатков одного пальца, которые будут сгенерированы SFinGe. Возможные значения: от 0 до 10. Таким образом, общим количеством сгенерированных ОП будет Number of fingers х Impressions per finger.

Generator seed: данный параметр позволяет определить внутренний идентификатор при случайной выборке набора внутренних идентификаторов ОП. Этот параметр позволяет повторить ту же самую базы данных любому другому пользователю SFinGE.

Class distribution: данный параметр определяет, будет ли ОП сгенерирован в соответствии с равномерным распределением 5 типов кожных узоров (дуга, шатровая дуга, левая петля, правая петля, завиток) или с естественным распределением (дуга = 3,7%, заостренная дуга = 2,9%, левая петля = 33,8%, правая петля = 31,7%, завиток = 27,9%).

Rotation: угол поворота сгенерированного ОП.

Deformation: величина искажения ОП.

Noise: уровень зашумления ОП.

Scratches Степень наличия искусственно созданных царапин.

Difficulty: данный параметр характеризует степень вариабельности между изображениями, созданными для одного сгенерированного ОП.

Журнал работы

SFinGE создает журнал работы, содержащий информацию о созданной базе данных искусственных ОП: дата создания, формат, размер базы данных и т.д. Кроме того, в журнале содержится информация о параметрах ОП, выбранных пользователем при работе с основным окном SFinGE.

Время генерации

Процедуру генерации ОП можно условно представить в виде двух основных шагов:

- Создание основного ОП (мастера);

- Создание изображений одного и того же ОП с использованием основного ОП.

Выполнение вышеуказанных операций занимает в среднем: 11,5 сек для создания основного изображения ОП (мастера); 4,9 для генерации изображений одного и того же ОП с использованием мастера.

Процесс генерации

Процесс генерации искусственного ОП представлен 4 основными стадиями:

- Создание сингулярных особенностей (центров и дельт) и поля направлений;

- Создание поля плотности;

- Создание модели папиллярных линий;

- Зашумление.

Генерация поля направлений

В данной программе для создания поля направлений используется модель, предложенная Шерлоком и Монро.

Генерация поля плотности

Визуальное обследование ОП доказывает, что сгенерировать поле плотности случайным образом невозможно. Было замечено, что в районе над самым северным центром, а также под самой южной дельтой плотность расположения папиллярных линий гораздо меньше, чем в остальных областях. Соответственно, предлагается следующий способ создания поля плотности:

- Случайным образом производится выборка фоновой плотности;

- Слегка увеличивается плотность в вышеуказанных районах в соответствии с расположением сингулярных особенностей.

Рисунок 21. Пример поля плотности.

Создание папиллярных линий

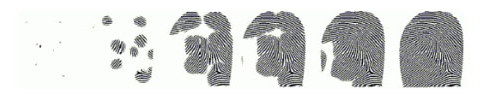

Папиллярные линии создаются на базе поля направлений, поля плотности, а также некоторого количества минуций. Используемый в SFinGE метод состоит в следующем: исходная картинка, содержащая один или несколько изолированных выступов, постепенно увеличивается за счет использования фильтров Габора, настроенных на определенный уровень плотности. При этом минуции различных типов (окончания, разветвления, точки и т.д.) автоматически генерируются случайным образом.

Рисунок 22. Процесс наращивания папиллярных линий.

Зашумление

При получении изображения отпечатка настоящего пальца наличествуют факторы, приводящие к ухудшению сигнала. В результате получаем зашумленное полутоновое изображение ОП. Такими факторами могут быть:

- Неправильная форма папиллярных линий, а также разная сила нажатия пальца к сканеру;

- Наличие пор;

- Наличие маленьких и слабо выраженных линий;

- Разрывы за счет неравномерного нажатия пальца к сканеру, а также в случае слишком влажных или слишком сухих пальцев.

Процедура искусственного зашумления проходит в несколько шагов:

- Выделение белых точек в отдельный слой. Для этого происходит копирование точек, имеющих большую яркость, чем установленное пороговое значение, в отдельный временный файл.

- Добавление шума в виде небольших белых пятен различной формы и размера.

- Помещение изображения в окне 3х3.

- Наложение слоя белых точек на полученное изображение.

Результат генерации

Результатом процесса генерации искусственных ОП программы SFinGE является изображение ОП в формате .tiff.

Рисунок 23. Искусственные отпечатки пальцев.

Однако несмотря признанное лидерство программы SFinGe., существуют несколько характерных моментов, на которые следует обратить внима�ние:

- алгоритм формирования формы отпечатка, предполагает наличие прямолинейных участков и дуг окружно�сти, что существенно ограничивает множество возможных форм отпечатков.

- множество видов отпечатков ограничено тремя видами: петлевые, дуговые, завитковые, без выделения подвидов. В тоже время в отечественной дактилоскопии это множество можно расширить до 96.

- алгоритм формирования папиллярных линий основывается на использовании фильтра Габора. Однако фильтр Габора обладает большим затуханием и уже через один - два периода (одну-две папиллярных линии) полностью затухает, что приводит к необходимости применения специальных процедур, чтобы расширить его на весь отпечаток. Генератор отпечатков SFinGe. создавался в момент (2000-2002г.), когда не были созданы и освоены программно-ориентированные средства и в частности Matlab Т2007а, позволяющие эффективно рабо�тать с изображениями, что позволяет в десятки и сотни раз повысить быстродействие программы, а, следова�тельно, ее эффективность.

- формирование подложки осуществляется с помощью генератора формирования подложки, что затруд�няет моделирование особых структур, например, стекло, дерево, металл, кожа, пластики, бумага и т.д.

- отсутствует информация о программном коде генератора, что затрудняет использовать его в комплек�сах тестирования алгоритмов распознавания отпечатков.

- Выводы

В последние годы, как в научных, так и промышленных областях прилагаются большие усилия по разработке алгоритмов распознавания отпечатков пальцев. Однако точность каждого алгоритма обычно оценивается на относительно маленьких, частных базах данных. Оценки, полученные на частных базах данных, обладают невысокой точностью и не позволяют сделать однозначный вывод о превосходстве того или иного алгоритма идентификации.

Базы отпечатков, доступные для совместного использования, объемом в сотни тысяч и миллионы единиц, позволили бы получить объективные и точные оценки эффективности различных алгоритмов. К сожалению, создание баз данных отпечатков большого объема трудоемкая и дорогостоящая процедура, утомительная для технического персонала и связана с привлечением огромного числа добровольцев. Но даже если удалось бы создать такую большую базу данных отпечатков пальцев, сделать ее общедоступной не возможно, не нарушая законодательство, связанное с частной жизнью.

Решением данной проблемы является создание программного комплекса, позволяющего в кратчайшие промежутки времени генерировать электронные изображение отпечатков пальцев по своим характеристикам практически не отличающиеся от реальных отпечатков. А поскольку разработчики SFinGe не опубликовали исходные коды своей программы и отказались от ее продажи, потребность в генераторах искусственных отпечатков пальцев остается высокой, особенно при отсут�ствии отечественных работ по созданию таких программных комплексов.

-

Конструкторская часть

- Введение

В конструкторской части приводится подробная формализация алгоритма генерации искусственных биометрических образов. Также описывается математическая постановка задачи.

- Формализация алгоритма генерации искусственных биометрических образов

В данном дипломном проекте реализуется алгоритм генерации искусственных отпечатков пальцев на основе модели Шерлока и Монро с применением фильтра Габора.

Пусть и горизонтальный и вертикальный размер изображения соответственно, пусть разрешение изображения (в пикселях на см) и пусть набор минуций -го шаблона отпечатка пальца, где каждая минуция определяется, как , где где - тип точки, - координаты точки (в пикселях), - ориентация (, в радианах). Параметрпринимает значения: 01 – для точки окончания гребня, 10 – для точки бифуркации гребня, 00 – для других точек.

Обозначим ряд последовательных шагов, из которых состоит данный алгоритм:

- Выбирается класс и формируются глобальные признаки отпечатка пальца (задаются позиции ядер и дельт);

- На основе данных об ориентации ключевых точек выстраивается поле направлений по модели Шерлока-Монро

Ориентация для каждой точки определяется по формуле:

,

где - комплексное число, состоящее из - координат точки, в которой вычисляется направление папиллярных линий; - количество дельт в отпечатке пальца; - количество островов в отпечатке пальца; - комплексное число, состоящее из - координат -ой дельты отпечатка пальца; - комплексное число, состоящее из - координат -го острова отпечатка пальца; - функция, возвращающая фазу комплексной переменной .

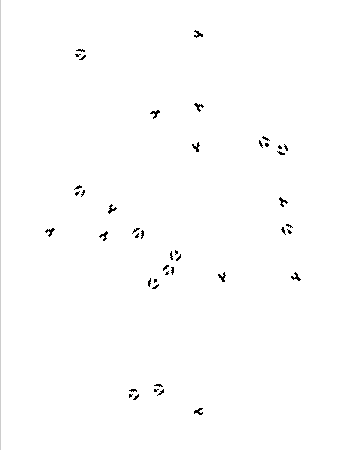

- На основе поля направлений и частоты линий строится шаблон. Для этого задаются позиции ключевых точек (случайно или в соответствии с исходными данными). Для каждой минуции в позицию пустого изображения помещается растровый прототип, соответствующий типу минуции;

- Далее изображение в несколько итераций попиксельно обрабатывается фильтром Габора:

,

где , ; – угол ориентации минуции, и – пространственные константы огибающей Гаусса вдоль осей и соответственно (корректируется в зависимости от частоты так, что фильтр не содержит более трёх эффективных пиков); - частота синусоидальной плоскостной волны.

Параметр определяется как с периодом =6, 7, 8, 9 пикселей. Этот диапазон изменений позволяет охватить типичные частоты хребтов, встречающиеся в отпечатках пальцев человека;

- После построения шаблона линий, он обрезается по выбранной форме отпечатка.

- Математическая постановка задачи

Математическая постановка задачи: выбор оптимального варианта алгоритма генерации искусственных отпечатков пальцев человека из условия максимизации меры схожести исходных и восстановленных по ключевым точкам образов.

Исходные данные:

- множество исходных отпечатков пальцев;

- множество наборов исходных ключевых точек;

- набор ключевых точек для каждого отпечатка,

- ключевая точка (минуция).

где n – количество исходных отпечатков, , - количество ключевых точек для каждого отпечатка;

Рассмотрим множество алгоритмов генерации искусственных отпечатков пальцев. Для каждого алгоритма получим множество отпечатков пальцев , сгенерированных по исходным ключевым точкам. Обозначим

- набор ключевых точек сгенерированного отпечатка,

- ключевая точка.

где , - количество ключевых точек для каждого отпечатка;

Введём функцию , соответствующую следующим параметрам:

.

Тогда количество совпадающих ключевых точек для каждого из алгоритмов будет равно:

.

Обозначим

- общее количество исходных ключевых точек,

- общее количество сгенерированных ключевых точек.

Тогда

- количество ошибок 1 рода, то есть наличия лишних ключевых точек.

- количество ошибок 2 рода, то есть отсутствия некоторых исходных ключевых точек;

Отсюда

- количество ошибок 1 рода, то есть наличие лишних ключевых точек.

- количество ошибок 2 рода, то есть отсутствие некоторых исходных ключевых точек;

Пусть - некоторая функция, являющаяся линейной комбинацией 2-х параметров:

,

где и - весовые коэффициенты,

Тогда для определения оптимального алгоритма необходимо выбрать минимальное , соответствующе искомому алгоритму :

.

- Обоснование выбранного решения

Поставленная задача является оптимизационной. Множество алгоритмов генерации искусственных отпечатков пальцев является конечным, и для каждого алгоритма необходимо выполнить последовательность вычислений. Для каждого алгоритма генерации необходимо выполнить построение набора искусственных отпечатков пальцев и провести анализ полученного набора. По результатам анализа определить количество сгенерированных ключевых точек и сравнить его с количеством исходных ключевых точек, тем самым определяя наличие ошибок 1 и 2 рода. Затем вычислить значение , характеризующее схожесть исходных и восстановленных по ключевым точкам отпечатков. Оптимальным будет алгоритм, для которого значение будет минимальным. Для осуществления необходимых вычислений необходимо разработать программное обеспечение.

- Выводы

В данной части была произведена формализация алгоритма генерации искусственных биометрических образов и задана математическая постановка задачи. Был приведен способ решения поставленной задачи и обоснован выбор данного способа.

-

Технологическая часть

- Введение

В данной части рассмотрен процесс разработки программного обеспечения, предъявлены требования к разрабатываемому ПО, выбран язык программирования для реализации программного обеспечения. Подробно описаны этапы работы алгоритма, приведены полученные результаты..

- Разработка общей структуры ПО

В рамках разработки ПО необходимо обеспечить решение следующих задач:

- доступ к базе данных;

- предоставление интерфейса пользователю для ввода данных;

- обработка введенных данных;

- создание и хранение базы искусственных ОП.

В том числе необходимо обеспечить следующие этапы генерации искусственного отпечатка пальца:

- выбор типа ОП и формирование глобальных признаков;

- построение поля направлений;

- построение шаблона;

- применение фильтра Габора;

- обрезание изображения.

Так же должен быть реализован пользовательский интерфейс данного ПО.

Рассмотренные задачи и требования обуславливают следующую структуру программной системы (рисунок 24).

Рисунок 24. Общая структура разрабатываемого ПО.

Подсистема обработки введенных данных должна обеспечивать подключение к базе данных и создание искусственных ОП с учетом введенных пользователем данных.

Подсистема графического интерфейса пользователя должна обеспечивать обработку и вывод результата обработки введенных данных.

База данных содержит информацию об исходных ключевых точках.

База искусственных ОП содержит сгенерированные искусственные биометрические образы.

Общий алгоритм всех действий программы представлен на рисунке 25.

Рисунок 25. Общий алгоритм действий программы.

Как следует из представленной структуры, разрабатываемое ПО имеет достаточно сложную многокомпонентную структуру, что обуславливает целесообразность реализации программного продукта не как автономно работающего приложения (одиночного файла), а как программного пакета, содержащего исполняемые модули, библиотеки данных и другие информационные ресурсы.

К достоинствам такого подхода можно отнести, прежде всего, масштабируемость, простоту разработки, а также возможность более гибкого распределения задач между программистами при организации управления программным проектом.

- Выбор языка программирования

Язык реализации должен быть удобен для работы с матрицами, так же плюсом является наличие готовых библиотек для работы с изображениями. Так как главной целью данной работы является разработка работоспособного алгоритма обработки образов отпечатка пальца, а не создание конечного продукта, на скорость работы программы и на требования к ресурсам вычислительной системы жестких ограничений не накладывается.

Выделим следующие требования к языку написания данного ПО:

- возможность использования стандартных библиотек, предназначенных для работы с матричными типами данных;

- наличие свободно распространяемых библиотек обработки изображений;

- особенности системы разработки программного обеспечения (простота использования, стоимость, наличие доступной справочной документации);

- опыт конкретного разработчика в области проектирования и написания кода для этого языка программирования.

С учетом перечисленных требований был выбран язык Matlab. Данный язык программирования позволяет выполнять широкий спектр операций над матричными типами данных, имеет мощную встроенную библиотеку для работы с изображениями. Так же Matlab не требователен к навыкам программирования, что позволяет писать достаточно сложные программы не имея высокого уровня знаний в области программирования.

- Выбор типа ОП и формирование глобальных признаков

Тип ОП характеризуется положением и количеством сингулярностей (ядер и дельт).

Рисунок 26. Расположение сингулярностей для типа отпечатка пальца «треугольная арка».

- Построение поля направлений

Поле направлений строится по модели Шерлока-Монро в зависимости от выбранного типа ОП

Входными данными на данном этапе являются: cores и deltas – массивы с координатами центров и дельт данного отпечатка, size_x и size_y – размер выходной матрицы, задающей поле направлений.

function [ img ] = Sh_M_orientation( cores, deltas, size_x, size_y )

for a=(1:size_y)

for b = (1:size_x)

sum_c = 0;

sum_d = 0;

z = 0;

for c = (1:size(cores,1))

if(((size_y-a)==cores(c,2))&(b==cores(c,1)))

z=1;

end

end

for c = (1:size(deltas,1))

if(((size_y-a)==deltas(c,2))&(b==deltas(c,1)))

z=1;

end

end

if(z==0)

for c = (1:size(cores,1))

sum_c = sum_c + atan(((size_y-a)-cores(c,2))/(b-cores(c,1)));

end

for c = (1:size(deltas,1))

sum_d = sum_d + atan(((size_y-a)-deltas(c,2))/(b-deltas(c,1)));

end

line(b) = (sum_d - sum_c)/2;

else

line(b)=0;

end

end

if (a==1)

img = line;

else

img = cat(1, img, line);

end

end

end

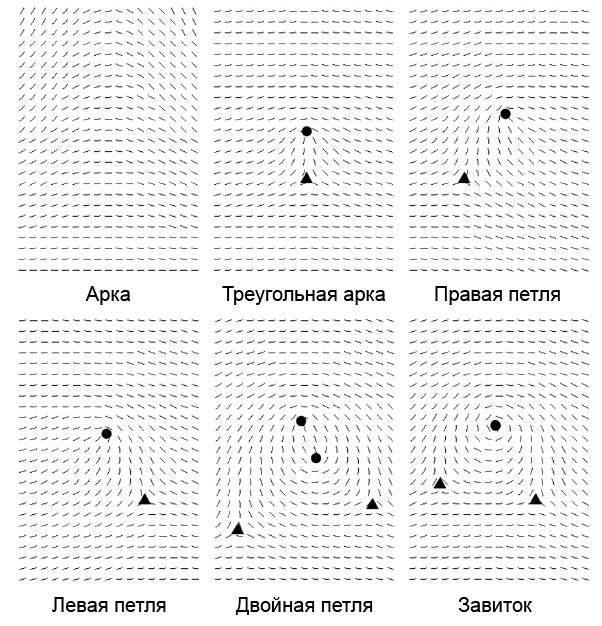

На рисунке 27 представлен пример построения поля направлений.

Рисунок 27. Поле направлений с отмеченными позициями ядра и дельты.

- Построение шаблона

На этапе построения шаблона происходил заполнение пустого изображения растровыми прототипами, соответствующими разным типам минуций.

Рисунок 28. Используемые прототипы.

Сюда функцию и описание

Рисунок 29. Расположение минуций.

- Применение фильтра Габора

Первым шагом на этом этапе является генерация фильтра Габора. Ниже приведен код функции, реализующий генерацию фильтра Габора по заданным углом theta.

function gb=gabor_fn(theta)

% bw = bandwidth, (1)

% gamma = aspect ratio, (0.5)

% psi = phase shift, (0)

% lambda= wave length, (>=2)

% theta = angle in rad, [0 pi)

bw = 0.7;

gamma = 1;

psi = 1;

lambda = 8;

sigma = lambda/pi*sqrt(log(2)/2)*(2^bw+1)/(2^bw-1);

sigma_x = sigma;

sigma_y = sigma/gamma;

sz=fix(8*max(sigma_y,sigma_x));

if mod(sz,2)==0, sz=sz+1;end

[x y]=meshgrid(-fix(sz/2):fix(sz/2),fix(sz/2):-1:fix(-sz/2));

% Rotation

x_theta=x*cos(theta)+y*sin(theta);

y_theta=-x*sin(theta)+y*cos(theta);

gb=exp(-0.5*(x_theta.^2/sigma_x^2+y_theta.^2/sigma_y^2)).*cos(2*pi/lambda*x_theta+psi);

end

Рисунок 30. Примеры сгенерированных фильтров Габора.

Следующим шагом является наложение фильтра Габора на изображение с учетом расположения минуций и значений углов. Функция наложения зависит от входного изображения img и поля направлений orient.

Ниже приведен код программы, реализующий данную функциию:

function [ img ] = gabbor_app( img, orient)

win_size = 3;

for a = (fix(win_size/2)+1:win_size:size(img,1)-fix(win_size/2)-10)

for b = (fix(win_size/2)+1:win_size:size(img,2)-fix(win_size/2)-10)

gab = gabor_fun(orient(ceil(a/9),ceil(b/9)));

%gab = gabor_fun(pi/4);

M = zeros(win_size, win_size);

for c = (1:win_size)

for d =(1:win_size)

M(c,d) = img(a-fix(win_size/2+1)+c, b-fix(win_size/2+1)+d);

end

end

M = imfilter(M, gab);

for c = (1:win_size)

for d =(1:win_size)

img(a-fix(win_size/2+1)+c, b-fix(win_size/2+1)+d) = M(c,d);

end

end

end

end

end

Обработка изображения фильтром Габора проходит в несколько итераций. При этом происходит постепенное наращивание папиллярных линий ОП.

Рисунок 31. Процесс наращивания папиллярных линий

- Обрезание изображения

После построения шаблона линий, он обрезается по выбранной форме отпечатка.

Рисунок 32. Пример сгенерированного ОП.

- Выводы

В данной части была сконструирована структура ПО, а также сформулированы требования к каждой подсистеме. Был произведен выбор языка программирования с учетом требований к разрабатываемому ПО. Также была проведена реализация программного обеспечения, выполняющего генерацию искусственных отпечатков пальцев, основанную на фильтре Габора. Приведены результаты работы отдельных частей алгоритма и конечный результат работы программы – образ сгенерированного отпечатка пальца.

-

Организационно-экономическая часть

- Введение

Разработка программного обеспечения предполагает необходимость координации значительного количества весьма разноплановых работ, в которых принимают участие специалисты различного профиля и квалификации. Необходимость обеспечения эффективности разработки требует формирования единого плана, предусматривающего окончание всего комплекса работ и отдельных его составляющих в заданные сроки и при ограниченных издержках.

Анализ предстоящей разработки целесообразно проводить, представляя работу в виде экономико-функциональных блоков, что позволяет спланировать деятельность оптимальным образом и обоснованно спрогнозировать конкретные сроки выполнения отдельных этапов работы. Построение диаграммы Гантта позволяет наглядно представить последовательные и параллельные участки, продолжительность и очерёдность работ.

- Расчёт трудоёмкости проекта

Общие затраты труда на разработку и внедрение проекта определим следующим образом:

,

где – затраты труда на выполнение-го этапа проекта.

Используя метод экспертных оценок, вычислим ожидаемую продолжительность работ каждого этапа по формуле:

,

где и – максимальная и минимальная продолжительность работы. Они назначаются в соответствии с экспертными оценками, а ожидаемая продолжительность работы рассчитывается как математическое ожидание для – распределения.

Полный перечень работ с разделением их по этапам приведён в таблице 1.

Таблица 1. Разделение работ по этапам

|

№

|

Этап

|

№ работы

|

Содержание

работы

|

, чел/ часы

|

, чел/ часы

|

, чел/ часы

|

, чел/ дни

|

|

1

|

Разработка технических требований

|

1

|

Получение задания, анализ полученных требований к разрабатываемому ПО

|

8

|

8

|

8

|

1

|

|

|

|

2

|

Разработка и утверждение ТЗ

|

32

|

32

|

32

|

4

|

|

|

|

3

|

Обзор существующих методов, алгоритмов и программного обеспечения

|

32

|

52

|

40

|

5

|

|

2

|

Разработка алгоритмов

|

4

|

Разработка общей структуры ПО

|

48

|

48

|

48

|

6

|

|

|

|

5

|

Исследование алгоритма генерации по ключевым точкам с использованием преобразования Габора

|

100

|

150

|

120

|

15

|

|

3

|

Разработка программных модулей

|

6

|

Выбор инструментальных средств для реализации алгоритма

|

32

|

32

|

32

|

4

|

|

|

|

7

|

Программная реализация выбранного алгоритма

|

74

|

94

|

82

|

11

|

|

4

|

Тестирование и отладка разрабатывае-мого ПО

|

8

|

Тестирование ПО

|

70

|

95

|

80

|

10

|

|

|

|

9

|

Внесение изменений в ПО

|

32

|

52

|

40

|

5

|

|

5

|

Разработка документации

|

10

|

Разработка программной и эксплуатационной документации

|

56

|

76

|

64

|

8

|

|

Итого

|

546

|

69

|

4.2.1. Определение числа исполнителей

Для оценки возможности выполнения проекта имеющимся в распоряжении разработчика штатным составом исполнителей, нужно рассчитать их среднее количество, которое при реализации проекта определяется соотношением:

,

где – затраты труда на выполнение проекта (разработка и внедрение ПО), – фонд рабочего времени; определяется по следующей формуле:

,

где – фонд времени в текущем месяце, который рассчитывается из учёта общего числа дней в году, числа выходных и праздничных дней, – продолжительность рабочего дня, – общее число дней в году, – число выходных дней в году, – число праздничных дней в году.

Для 2014 года: – 365 дней, – 118 дней, – 14 дней.

Таким образом, фонд времени в текущем месяце составляет:

Время выполнения проекта (Т) – 2,3 месяца

Величина фонда рабочего времени составляет 359 часов.

Затраты труда на выполнения проекта были рассчитаны в предыдущем разделе, их величина равна 546 чел/час. В соответствии с этими данными и выражением (3), среднее количество исполнителей равно:

человек.

Округляя до большего, получим число исполнителей проекта .

4.2.2 Построение сетевого графика

Для определения временных затрат и трудоёмкости разработки ПО, используем метод сетевого планирования. Метод сетевого планирования позволяет установить единой схемой связь между всеми работами в виде наглядного и удобного для восприятия изображения (сетевого графика), представляющего собой информационно-динамическую модель, позволяющую определить продолжительность и трудоёмкость, как отдельных этапов, так и всего комплекса работ в целом.

Составление сетевой модели включает в себя оценку степени детализации комплекса работ и определения логической связи между отдельными работами.

С этой целью составляется перечень всех основных событий и работ. В перечне указываются кодовые номера событий, наименование событий в последовательности от исходного к завершающему, кодовые номера работ, перечень всех работ, причём подряд указываются все работы, которые начинаются после наступления данного события.

Основные события и работы проекта представлены в таблице 2.

Рассчитанные оставшиеся параметры элементов сети (сроки наступления событий, резервы времени событий, полный и свободный резервы времени работ) приведены в таблице 3.

Таблица 2. Основные события и работы проекта

|

|

Наименование

события

|

Код работы

|

Работа

|

t,

чел/

час

|

t,

чел/

день

|

|

0

|

Разработка ПО начата

|

0-1

|

Получение задания, анализ полученных требований к разрабатываемому ПО

|

8

|

1

|

|

1

|

Анализ полученных требований к разрабатываемому ПО проведён

|

1-2

|

Разработка и утверждение ТЗ

|

32

|

4

|

|

2

|

ТЗ разработано и утверждено

|

2-3

|

Обзор существующих методов, алгоритмов и программного обеспечения

|

40

|

5

|

|

3

|

Обзор существующих методов, алгоритмов и программного обеспечения проведён

|

3-4

|

Разработка общей структуры ПО

|

48

|

6

|

|

|

|

3-5

|

Исследование алгоритма генерации по ключевым точкам с использованием преобразования Габора

|

120

|

15

|

|

4

|

Разработка общей структуры ПО проведена

|

4-5

|

Фиктивная работа

|

0

|

0

|

|

5

|

Исследование алгоритма генерации по ключевым точкам с использованием преобразования Габора завершено

|

5-6

|

Выбор инструментальных средств для реализации алгоритма

|

32

|

4

|

|

6

|

Выбор инструментальных средств для реализации алгоритма завершен

|

6-7

|

Программная реализация выбранного алгоритма

|

82

|

11

|

|

7

|

Программная реализация выбранного алгоритма работы ПО выполнена

|

7-8

|

Тестирование ПО

|

80

|

10

|

|

|

|

7-9

|

Внесение изменений в ПО

|

40

|

5

|

|

8

|

Тестирование ПО завершено

|

8-10

|

Разработка программной и эксплуатационной документации

|

64

|

8

|

|

9

|

Внесение изменений в ПО закончено

|

9-10

|

Фиктивная работа

|

0

|

0

|

|

10

|

Программная и эксплуатационная документация разработана

|

10-11

|

Фиктивная работа

|

0

|

0

|

|

11

|

Разработка ПО закончена

|

-

|

-

|

-

|

-

|

Таблица 3. Временные затраты на каждый этап работы

|

|

Код работы

i - j

|

чел/день

|

чел/день

|

чел/день

|

чел/день

|

чел/день

|

чел/день

|

|

0

|

0-1

|

1

|

0

|

0

|

0

|

0

|

0

|

|

1

|

1-2

|

4

|

1

|

1

|

0

|

0

|

0

|

|

2

|

2-3

|

5

|

5

|

5

|

0

|

0

|

0

|

|

3

|

3-4

|

6

|

10

|

10

|

0

|

9

|

0

|

|

|

3-5

|

15

|

|

|

|

0

|

0

|

|

4

|

4-5

|

0

|

16

|

25

|

9

|

9

|

9

|

|

5

|

5-6

|

4

|

25

|

25

|

0

|

0

|

0

|

|

6

|

6-7

|

11

|

29

|

29

|

0

|

0

|

0

|

|

7

|

7-8

|

10

|

40

|

40

|

0

|

13

|

0

|

|

|

7-9

|

5

|

|

|

|

0

|

0

|

|

8

|

8-10

|

8

|

50

|

50

|

0

|

0

|

0

|

|

9

|

9-10

|

0

|

45

|

58

|

13

|

13

|

13

|

|

10

|

10-11

|

0

|

58

|

58

|

0

|

0

|

0

|

|

11

|

-

|

|

|

|

|

|

|

Здесь ранний срок совершения события определяет минимальное время, необходимое для выполнения всех работ, предшествующих данному событию и равен продолжительности наибольшего из путей, ведущих от исходного события к рассматриваемому:

.

Поздний срок совершения события – это максимально допустимое время наступления данного события, при котором сохраняется возможность соблюдения ранних сроков наступления последующих событий. Поздние сроки равны разности между поздним сроком совершения j-го события и продолжительностью i-j работы:

.

Критический путь – это максимальный путь от исходного события до завершения проекта. Его определение позволяет обратить внимание на перечень событий, совокупность которых имеет нулевой резерв времени.

Все события в сети, не принадлежащие критическому пути, имеют резерв времени показывающий на какой предельный срок можно задержать наступление этого события, не увеличивая сроки окончания работ:

.

Полный резерв времени работы и свободный резерв времени работы можно определить, используя следующие соотношения:

,

.

Полный резерв работы показывает максимальное время, на которое можно увеличить длительность работы или отсрочить её начало, чтобы не нарушился срок завершения проекта в целом. Свободный резерв работы показывает максимальное время, на которое можно увеличить продолжительность работы или отсрочить её начало, не меняя ранних сроков начала последующих работ.

Сетевой график приведён ниже на рисунке 33.

Рисунок 33. Сетевой график выполнения работ.

Как видно из сетевого графика, критический маршрут проходит через вершины 0-1-2-3-5-6-7-8-10-11 и имеет длину = 58 рабочих дней.

4.2.3 Диаграмма Гантта

Для иллюстрации последовательности проводимых работ приведём диаграмму Гантта данного проекта, на которой по оси Х изображены календарные дни от начала до конца проекта, а по оси Y – выполняемые этапы работ.

Диаграмма Гантта приведена на рисунке 34. Занятость исполнителей приведена в таблице 4.

Рисунок 34. Диаграмма Гантта проводимых работ.

Таблица 4. Занятость исполнителей

|

Код

работы

|

Дата начала

|

Дата окончания

|

Исполнитель

|

|

0-1

|

01.02.2014

|

02.02.2014

|

Ведущий программист

|

|

1-2

|

02.02.2014

|

06.02.2014

|

Ведущий программист

|

|

2-3

|

06.02.2014

|

11.02.2014

|

Ведущий программист

|

|

3-4

|

11.02.2014

|

17.02.2014

|

Программист

|

|

3-5

|

11.02.2014

|

26.02.2014

|

Ведущий программист

|

|

5-6

|

26.02.2014

|

02.03.2014

|

Ведущий программист

|

|

6-7

|

02.03.2014

|

13.03.2014

|

Ведущий программист

|

|

7-8

|

13.03.2014

|

23.03.2014

|

Ведущий программист

|

|

7-9

|

13.03.2014

|

18.03.2014

|

Программист

|

|

8-10

|

23.03.2014

|

31.03.2014

|

Ведущий программист

|

4.2.4 Анализ структуры затрат проекта

Затраты на выполнение проекта могут быть представлены в виде сметы затрат, включающей в себя следующие статьи:

заработная плата исполнителям;

отчисления на социальные службы;

материальные затраты;

амортизационные затраты;

прочие затраты.

4.2.5 Затраты на выплату заработной платы

Затраты на выплату исполнителям заработной платы линейно связаны с трудоёмкостью и определяется следующим соотношением:

где – основная заработная плата, – дополнительная заработная плата, – отчисление с заработной платы.

Расчёт основной заработной платы (оплаты труда непосредственных исполнителей):

,

где – число дней, отработанных исполнителем проекта, – дневной оклад исполнителя.

При 8-и часовом рабочем дне дневной оклад рассчитывается по соотношению:

,

где – месячный оклад,– месячный фонд рабочего времени.

С учётом налога на доходы физических лиц размер оклада увеличивается, что отражено в формуле:

,

где – «чистый» оклад, – налог на доходы физических лиц в размере 13%.

Сведём результаты расчёта в таблицу с перечнем исполнителей и их месячных и дневных окладов, а также времени участия в проекте и рассчитанной основной заработной платой каждого исполнителя, таблица 5.

Таблица 5. Заработная плата исполнителей

|

№

|

Должность

|

«Чистый» оклад, руб.

|

Дневной оклад, руб.

|

Трудозатраты, чел/дни

|

Затраты на зарплату, руб.

|

|

1

|

Ведущий программист

|

50 000

|

2564,10

|

58

|

148717,8

|

|

2

|

Программист

|

35 000

|

1794,87

|

11

|

19743.57

|

Из таблицы получим общие затраты проекта на заработную плату исполнителей: = 168461.37 руб.

Расходы на дополнительную заработную плату учитывают все выплаты непосредственным исполнителям за время, не проработанное на производстве, но предусмотренное законодательством РФ. Величина этих выплат составляет 20% от размера основной заработной платы:

Расходы на дополнительную заработную плату составят:

(руб.)

4.2.6 Отчисления на социальные нужды

Согласно нормативным документам, суммарные отчисления в пенсионный фонд, фонд социального страхования и фонды обязательного медицинского страхования составляют 30% от размеров заработной платы.

(руб.)

Общие расходы на заработную плату составляют:

(руб.)

4.2.7 Материальные затраты

Затраты, учитываемые данной статьёй, включают в себя канцелярские товары, расходные материалы для принтера, представлены в таблице 6.

Таблица 6. Материальные затраты

|

№

|

Наименование

|

Ед. изм.

|

Кол-во

|

Цена за ед., руб. (стоимость аренды, руб/мес)

|

Длительность аренды, мес

|

Сумма, руб.

|

|

1

|

CD-R носители (Verbatim 700Mb)

|

Упаковка (100 шт.)

|

1

|

920

|

Покупается

|

920

|

|

2

|

Бумага формата А4 SvetoCopy

|

Упаковка (500 л.)

|

2

|

140

|

Покупается

|

280

|

|

3

|

Картридж для принтера HP LaserJet 1020

|

Шт.

|

1

|

2300

|

Покупается

|

2300

|

|

4

|

Принтер лазерный HP LaserJet 1020

|

Шт.

|

1

|

4500

|

Покупается

|

4500

|

|

5

|

Ноутбук на базе Intel Core I5 (HP Probook 4520S I5: 2.5 GHz, RAM 6144Мб DDR3, HDD 500 Gb, DVD-RW Double Layer, ATI mobility RadeonHD 530v, 15.6)

|

Шт.

|

2

|

1й месяц – 5600,

далее + 100 р/день

|

1 месяц + 31 день

|

17400

|

|

Итого

|

25400

|

4.2.8 Прочие затраты

Прочие затраты приведены в таблице 7.

Таблица 7. Прочие затраты

|

№

|

Наименование

|

Ед. изм.

|

Количество

|

Цена, руб.

|

Сумма, руб.

|

|

1

|

Услуги связи (интернет)

|

месяц

|

2

|

600

|

1200

|

|

Итого:

|

1200

|

4.2.9 Затраты на организацию рабочих мест

Расчёт затрат, связанных с организацией рабочих мест для исполнителей проекта, проводится на основе требований СНИПа (санитарные нормы и правила) и стоимости аренды помещения требуемого уровня сервиса

В соответствии с санитарными нормами, расстояние между рабочими столами с видеомониторами должно быть не менее 2-х метров, а между боковыми поверхностями видеомониторов – не менее 1,2 метра. Площадь на одно рабочее место с терминалом или ПК должна составлять не менее 6 кв. м., а объём – не менее 20 куб. м. Расположение рабочих мест в подвальных помещениях не допускается. Помещения должны быть оборудованы системами отопления, кондиционирования воздуха или эффективной приточно-вытяжной вентиляцией. Таким образом, для размещения двух сотрудников и принтера необходимо помещение площадью 6+6+3=15 кв. м.

Затраты на аренду помещения можно вычислить исходя из следующего соотношения:

,

где – стоимость аренды одного кв. метра площади за год, – арендуемая площадь рабочего помещения. – срок аренды (мес).

Таким образом, аренда помещения площадью 15 кв. м. на срок в 2 месяца в районе станции метро «Кожуховская» составляет:

(руб.) .

4.2.10 Накладные расходы

Накладные расходы состоят из расходов на производство, управление, техническое обслуживание и прочее. С учётом минимизации затрат, накладные расходы составляют 60% от основной заработной платы:

(руб.)

4.2.11 Суммарные затраты на реализацию программного проекта

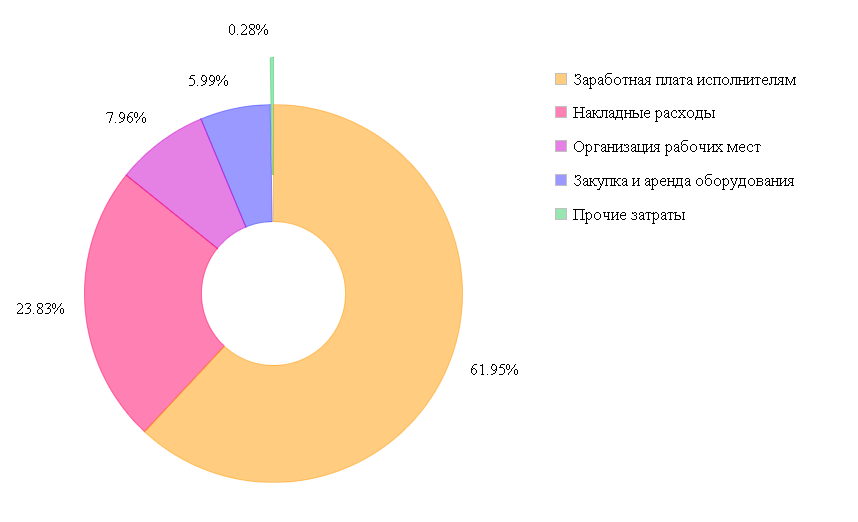

Диаграмма, отображающая структуру затрат проекта, приведена на рисунке 35. Расчёт суммарных затрат на реализацию программного проекта приведен в таблице 8.

Рисунок 35. Структура затрат проекта.

Таблица 8. Суммарные затраты на проект

|

№

|

Наименование статьи расходов

|

Затраты, руб.

|

|

1

|

Заработная плата исполнителям

|

262799,73

|

|

2

|

Закупка и аренда оборудования

|

25400

|

|

3

|

Прочие затраты

|

1200

|

|

4

|

Организация рабочих мест

|

33750

|

|

5

|

Накладные расходы

|

101076,82

|

|

Суммарные затраты

|

424226,56

|

Таким образом, суммарные затраты на проект (себестоимость) составляют: 424226,56 рублей.

- Исследование рынка

В настоящее время биометрия входит в состав наиболее распространенных технологий и средств защиты информации. Отпечатки пальцев являются самой широко применяемой биометрической особенностью для идентификации человека. Для создания точных систем распознавания необходимо проведение качественного тестирования, для которого требуются базы данных с большим количеством моделей отпечатков пальцев. Процедура создания такой базы данных может оказаться весьма проблематичной по причине высокой стоимости и временных затрат. В связи с этим актуальной сферой развития являются алгоритмы генерации искусственных отпечатков пальцев. Такие отпечатки пальцев могут быть использованы для построения новых баз данных, позволяющих проверить автоматическую идентификацию системы по отпечаткам пальцев. На данный момент коммерческая реализация алгоритма генерации отпечатков пальцев на рынке программного обеспечения отсутствует.

4.3.1 Планирование цены и прогнозирование прибыли

Частичная стоимость разработки, приходящаяся на каждый комплект ПО, определяется исходя из данных о планируемом объеме установок:

,

где - стоимость проекта, - планируемое число копий ПО, - ставка банковского процента по долгосрочным кредитам.

Приняв ставку процента по долгосрочным кредитам 13,5% (ОАО «Сбербанк России») и использую полученные ранее значения, вычислим:

(руб.)

Установим значение = 50000 рублей. Наше программное обеспечение не имеет прямых аналогов на рынке, поэтому сумма от продаж за год составит

рублей,

что обеспечивает срок окупаемости проекта менее 1 года. Определим процент прибыли от одной реализации ПО по формуле:

,

где = 0 – затраты на внедрение.

Для данного проекта:

.

Сумма расчетной прибыли от продажи каждой установки ПО с учётом налога на добавочную стоимость :

.

Для данного проекта:

(руб.)

Для оплаты расходов на разработку ПО возьмем кредит в банке ОАО «Сбербанк России» в размере 500000 рублей на срок 24 месяца. Ежемесячный платеж по данному кредиту составляет 23889 рублей. Сумма погашения кредита (с учетом комиссии за обслуживание кредита) составляет 573336 рублей.

За первые два месяца продажи равны нулю, так как продукт ещё находится в разработке. При этом осуществляются выплаты заработной платы и производятся другие расходы на разработку в размере 424226,56 рублей.

Будет считать, что через два месяца после начала разработки за каждый последующий год продается 24 экземпляра программы (2 в месяц).

Фрагмент таблицы общего баланса приведен в таблице 9. Из таблицы видно, что в августе 2014 года возможно досрочное погашение кредита. Структура дохода показана на рисунке 36.

Таблица 9. Фрагмент таблицы общего баланса.

|

Период

расчета

|

Баланс начальный, руб.

|

Сумма продаж,

руб.

|

Сумма погашения кредита,

руб.

|

Чистая прибыль,

руб.

|

Баланс конечный, руб.

|

Остаток по кредиту, руб.

|

|

02-03.

2014

|

500000,00

|

0,00

|

47778,00

|

-472004,56

|

27995,44

|

525558,00

|

|

04.2014

|

27995,44

|

100000,00

|

23889,00

|

76111,00

|

104106,44

|

501669,00

|

|

05.2014

|

104106,44

|

100000,00

|

23889,00

|

76111,00

|

180217,44

|

477780,00

|

|

06.2014

|

180217,44

|

100000,00

|

23889,00

|

76111,00

|

256328,44

|

453891,00

|

|

07.2014

|

256328,44

|

100000,00

|

23889,00

|

76111,00

|

332439,44

|

430002,00

|

|

08.2014

|

332439,44

|

100000,00

|

23889,00

|

76111,00

|

408550,44

|

406113,00

|

Рисунок 36. Структура дохода.

Таким образом, на графике видно, что срок окупаемости составляет 9 месяцев.

4.3.2 Сервисное обслуживание

Сервисное обслуживание разрабатываемого ПО будет выполнять один сотрудник. Для выполнения данной работы привлечём программиста, который участвовал в разработке программного обеспечения. В месяц продается 2 экземпляра программного обеспечения, поэтому время, которое затратит программист, составит 2 рабочих дня в месяц, 24 дня за год. Затраты на сервисное обслуживание приведены в таблице 10.

Таблица 10. Заработная плата исполнителей

|

№

|

Должность

|

«Чистый» оклад, руб.

|

Дневной оклад, руб.

|

Трудозатраты, чел/дни

|

Затраты на зарплату, руб.

|

|

1

|

Программист

|

35 000

|

1794,87

|

24

|

43076,88

|

Расходы за дополнительную заработную плату учитывают все выплаты непосредственным исполнителям на время, не проработанное на производстве, но предусмотренное законодательством. Величина этих выплат составляет 20% от размера основной заработной платы:

Расходы на дополнительную заработную плату составят:

(руб.)

4.3.3 Отчисления на социальные нужды

Согласно нормативным документам, суммарные отчисления в пенсионный фонд, фонд социального страхования и фонды обязательного медицинского страхования составляют 30% от размеров заработной платы.

(руб.)

Общие расходы на заработную плату составляют:

(руб.)

Затраты на сервисное обслуживание: рублей.

- Выводы

Результаты проведённых организационно-экономических расчётов позволили оценить структуру работ, необходимое количество исполнителей, структуру затрат проекта, срок окупаемости проекта.

- Общие затраты труда для выполнения программного проекта составили 69 чел/дней или 546 чел/часов. Затраты на разработку ПО составляют 424226,56 рублей.

- Исходя из временных требований к реализации проекта, была определена численность исполнителей: 2 человека. По результатам построения сетевого графика и диаграммы Гантта, можно сделать вывод, что введение дополнительных разработчиков не принесёт дополнительного эффекта, поскольку основные этапы работы должны выполняться последовательно.

- Из структуры затрат проекта видно, что основной статьёй расходов является заработная плата исполнителей.

- Стоимость продукта оценивается в 50000 рублей, при объеме продаж 24 экземпляра в год. Планирование цены позволило спрогнозировать срок окупаемости проекта, который составляет 9 месяцев.

На основании вышеизложенного можно сделать вывод о целесообразности проведения работ и производства данной разработки.

-

Организационно-правовая часть

- Введение

В настоящем дипломном проекте исследуются вопросы, связанные с генерацией искусственных биометрических образов. Рассматриваются различные алгоритмы построения отпечатков пальцев по ключевым точкам, анализируются проблемы правдоподобия созданных образов реальным отпечаткам человека. При исследованиях и разработке алгоритмов генерации биометрических образов необходимо учитывать требования нормативных документов Российской Федерации, касающихся темы информации и информационной безопасности. Также следует рассмотреть требования к защите персональных данных при их обработке в информационных системах. Дипломный проект является результатом интеллектуальной деятельности, поэтому необходимо обратить внимание на анализ вопросов, связанных с авторским правом.

Таким образом, основными в данной сфере являются следующие документы:

- Конституция Российской Федерации;

- Доктрина информационной безопасности Российской Федерации;

- Федеральный закон от 27.07.2006 г. N 149-ФЗ «Об информации, информационных технологиях и о защите информации»;

- Федеральный закон от 27.07.2006 г. N 152-ФЗ «О персональных данных»;

- Постановление Правительства Российской Федерации от 01.11.2012 №1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных»;

- Гражданский кодекс Российской Федерации, часть четвёртая;

- Уголовный кодекс Российской Федерации.

- Конституция Российской Федерации