Віртуальні локальні мережі

Лекція 8: Віртуальні локальні мережі

Наведені загальні відомості про віртуальні локальні мережі, принципи організації транкових з'єднань. Розглянуте конфігурування віртуальних локальних мереж, маршрутизація між мережами, верифікація й налагодження.

Загальні відомості про віртуальні мережі

Безпека телекомунікаційних мереж багато в чому визначається розмірами широкомовних доменів, усередині яких може відбуватися несанкціонований доступ до конфіденційної інформації. У традиційних мережах розподіл на широкомовні домени реалізується маршрутизатором.

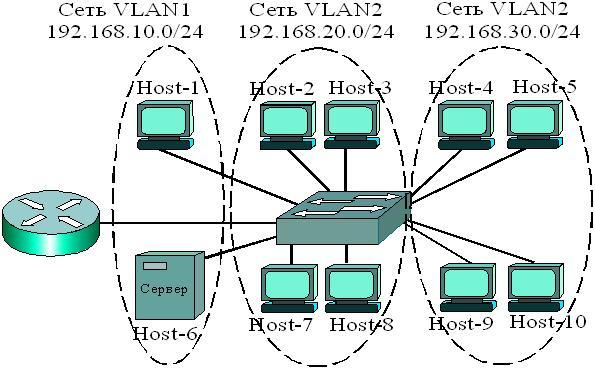

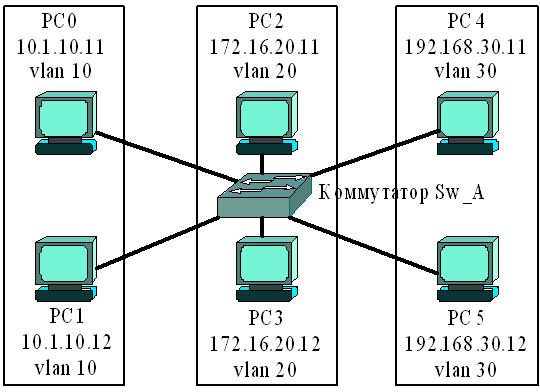

Віртуальні мережі створені, щоб реалізувати сегментацію мережі на комутаторах. Таким чином, створення віртуальних локальних мереж (Virtual Local Area Networks – VLAN), які являють собою логічне об'єднання груп станцій мережі (мал. 8.1), є одним з основних методів захисту інформації в мережах на комутаторах.

Рис. 8.1. Віртуальні локальні мережі VLAN

Звичайно VLAN групуються по функціональних особливостях роботи, незалежно від фізичного місця розташування користувачів. Обмін даними відбувається тільки між пристроями, що перебувають в одній VLAN. Обмін даними між різними VLAN проводиться тільки через маршрутизатори.

Робоча станція у віртуальній мережі, наприклад Host-1 у мережі VLAN1 (мал. 8.1), обмежена спілкуванням із сервером у тієї ж самої VLAN1. Віртуальні мережі логічно сегментують усю мережу на широкомовні домени так, щоб пакети перемикалися тільки між портами, які призначені на ту ж саму VLAN (приписані до одній VLAN). Кожна мережа VLAN складається з вузлів, об'єднаних єдиним широкомовним доменом, утвореним приписаними до віртуальної мережі портами комутатора.

Оскільки кожна віртуальна мережа представляє широкомовний домен, то маршрутизатори в топології мереж VLAN (мал. 8.1) забезпечують фільтрацію широкомовних передач, безпеку, керування трафіком і зв'язок між VLAN. Комутатори не забезпечують трафік між VLAN, оскільки це порушує цілісність широкомовного домену VLAN. Трафік між VLAN забезпечується маршрутизацією, тобто спілкування між вузлами різних віртуальних мереж відбувається тільки через маршрутизатор.

Для нормального функціонування віртуальних мереж необхідно на комутаторі зконфигурувати усі віртуальні локальні мережі й приписати порти комутатора до відповідної до мережі VLAN. Якщо кадр повинен пройти через комутатор і Мас-Адреса призначення відома, то комутатор тільки просуває кадр до відповідного до вихідного порту. Якщо Мас-Адреса невідома, то відбувається широкомовна передача в усі порти широкомовного домену, тобто усередині віртуальної мережі VLAN, крім вихідного порту, звідки кадр був отриманий. Широкомовні передачі знижують безпеку інформації.

Керування віртуальними мережами VLAN реалізується через першу мережу VLAN1 і зводиться до керування портами комутатора.

Мережа VLAN1 одержала назву мережа за замовчуванням (default VLAN). Принаймні, один порт повинен бути у VLAN 1, за для того, щоб управляти комутатором. Усі інші порти на комутаторі можуть бути призначені іншим мережам VLAN. Оскільки дана інформація відома всім, хакери намагаються атакувати в першу чергу саме цю мережу. Тому на практиці адміністратори змінюють номер мережі за замовчуванням, наприклад, на номер VLAN 101.

Кожній віртуальній мережі при конфігуруванні повинен бути призначена Ip-Адреса мережі або підмережі з відповідною маскою, для того щоб віртуальні мережі могли спілкуватися між собою. Наприклад, VLAN1 (мал. 8.1) може мати адреса 192.168.10.0/24, VLAN2 – адреса 192.168.20.0/24, VLAN3 – адреса 192.168.30.0/24. Кожному хосту необхідно задати Ip-Адресу з діапазону адрес відповідної до віртуальної мережі, наприклад, host-1 – адреса 192.168.10.1, host-2 – адреса 192.168.20.1, host-3 – адреса 192.168.20.2, host-7 – адреса 192.168.20.3, host-10 – адреса 192.168.30.4.

Ідентифікатори віртуальних мереж (VLAN1, VLAN2, VLAN3 і т.д.) можуть призначатися з нормального діапазону 1-1005, у якім номери 1002 – 1005 зарезервовані для віртуальних мереж технологій Token Ring і FDDI. Існує також розширений діапазон ідентифікаторів 1006-4094. Однак для полегшення керування рекомендується, щоб мереж VLAN було не більш 255 і мережі не розширювалися поза Рівня 2 комутатора.

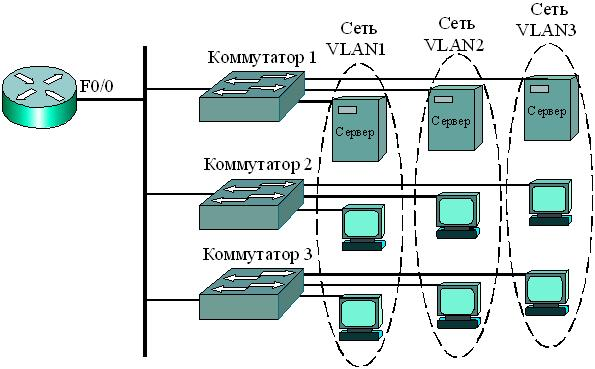

Таким чином, мережа VLAN є широкомовним доменом, створеним одним або більш комутаторами. На мал. 8.2 три віртуальні мережі VLAN створено одним маршрутизатором і трьома комутаторами. При цьому існують три окремі широкомовні домени (мережа VLAN 1, мережа VLAN 2, мережа VLAN 3). Маршрутизатор управляє трафіком між мережами VLAN, використовуючи маршрутизацію Рівня 3.

Рис. 8.2. Три віртуальні мережі VLAN

Якщо робоча станція мережі VLAN 1 захоче послати кадр робочої станції в тієї ж самої VLAN 1, адресою призначення кадра буде МАС- адреса робочої станції призначення. Якщо ж робоча станція мережі VLAN 1 захоче переслати кадр робочої станції мережі VLAN 2, кадри будуть передані на Мас-Адреса інтерфейсу F0/0 маршрутизатора. Тобто маршрутизація проводиться через Ip-Адресу інтерфейсу F0/0 маршрутизатора віртуальної мережі VLAN 1.

Для виконання своїх функцій у віртуальних мережах комутатор повинен підтримувати таблиці комутації (просування) для кожної VLAN. Для просування кадрів проводиться пошук адреси в таблиці тільки даної VLAN. Якщо адреса джерела раніше не була відома, то при одержанні кадра комутатор додає ця адреса в таблицю.

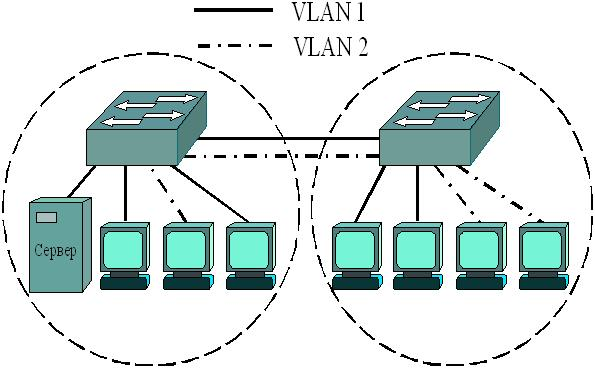

При побудові мережі на декількох комутаторах необхідно виділити додаткові порти для об'єднання портів різних комутаторів, приписаних до однойменних віртуальних мереж (мал. 8.3). Додаткових пар портів двох комутаторів повинне бути виділене стільки, скільки створене мереж VLAN.

Рис. 8.3. Об'єднання віртуальних мереж двох комутаторів

Оскільки кадри даних можуть бути отримані комутатором від будь-якого пристрою, приєднаного до будь-якої віртуальної мережі, при обміні даними між комутаторами в заголовок кадра додається унікальний ідентифікатор кадра – тег (tag) віртуальної мережі, який визначає VLAN кожного пакета. Стандарт IEEE 802.1Q передбачає введення поля міток у заголовок кадра, що містить два байти (табл. 8.4).

|

Таблиця 8.4. Формат тегу віртуальної мережі |

||

|

3 біта |

1 біт |

12 біт |

|

Пріоритет |

CFI |

VLAN ID |

З них 12 двійкових розрядів використовуються для адресації, що дозволяє позначати до 4096 віртуальних мереж і відповідає нормальному й розширеному діапазону ідентифікаторів VLAN. Ще три розряди цього поля дозволяють задавати 8 рівнів пріоритету переданих повідомлень, тобто дозволяють забезпечувати якість (Qos) переданих даних. Найвищий пріоритет рівня 7 мають кадри керування мережею, рівень 6 – кадри передачі голосового трафіка, 5 – передача відео. Інші рівні забезпечують передачу даних з різним пріоритетом. Одиничне значення поля CFI показує, що віртуальна мережа є Token Ring.

Пакет відправляється комутатором або маршрутизатором, базуючись на ідентифікаторі VLAN і Мас-Адресі. Після досягнення мережі призначення ідентифікатор VLAN (tag) віддаляється з пакета комутатором, а пакет відправляється приєднаному пристрою. Маркування пакета (Packet tagging) забезпечує механізм керування потоком даних.

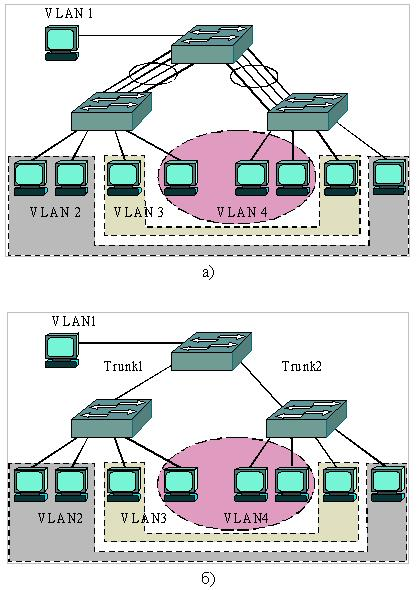

Транковые з'єднання

Згідно із принципом, представленим на мал. 8.3, у віртуальних локальних мережах для з'єднання декількох комутаторів між собою задіють кілька фізичних портів. Сукупність фізичних каналів між двома пристроями (мал. 8.4а) може бути замінено одним агрегованим логічним каналом (мал. 8.4б), що одержали назву транк (trunk).

Транковые з'єднання використовуються й для підключення маршрутизатора до комутатора (мал. 8.2). При цьому на інтерфейсі маршрутизатора формуються декілька субінтерфейсів ( по кількості віртуальних мереж).

Пропускна здатність агрегированного логічного каналу дорівнює сумі пропускних здатностей фізичних каналів. Транки застосовують і для підключення високошвидкісних серверів.

Рис. 8.4. Транкові з'єднання комутаторів

На практиці використовуються статичні й динамічні VLAN. Динамічні VLAN створюються через програмне забезпечення управління мережею. Однак динамічні VLAN не застосовуються широко.

Найбільше поширення одержали статичні VLAN. Пристрої, які входять у мережу автоматично стають членами VLAN- порту, до якого вони приєднані. Для статичного конфігурування використовується інтерфейс командної лінії CLI.

8.2. Конфігурування віртуальних мереж

Конфігураційний файл у вигляді бази даних vlan.dat зберігається у флэш-пам'яті комутатора. Кожна VLAN повинна мати унікальну адресу Рівня 3 або призначену їй адресу підмережі. Це дозволяє маршрутизаторам перемикати пакети між віртуальними локальними мережами.

Статичне конфігурування віртуальних мереж зводиться до призначення портів комутатора на кожну віртуальну локальну мережу VLAN, що може безпосередньо конфігуруватися на комутаторі через використання командного рядка CLI. Таким чином, при статичнім конфігуруванні кожний порт приписується до якоїсь віртуальної мережі. Статично зконфігуровані порти підтримують призначену конфігурацію доти, поки не будуть замінені вручну. Користувачі підключені до портів комутатора на рівні доступу (access layer). Маркування (Frame tagging) застосовується, щоб обмінюватися інформацією мереж VLAN між комутаторами.

За замовчуванням керуючою мережею є перша мережа VLAN 1, однак їй може бути призначений інший номер, причому мережа VLAN 1 буде Ethernet-Мережею, і їй належить Ip-Адреса комутатора.

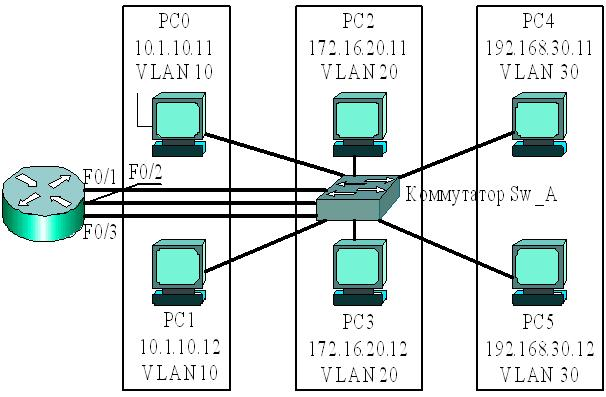

Як забеспечити конфігурування комутатора для віртуальної локальної мережі (мал. 8.5).

Рис. 8.5. Віртуальна локальна мережа

Приклади конфігурування дані для комутаторів серії 2950 і наступних модифікацій. Конфігурування віртуальних мереж на комутаторах серії 1900 описане в навчальному посібнику.

Стан віртуальних мереж і інтерфейсів комутатора Cisco Catalyst серії 2950-24 з іменем Sw_A можна подивитися по наступній команді:

Sw_A#sh vlan brief

VLAN Name Status Ports

---- ---------------- -------- -------------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/10, Fa0/11, Fa0/12

Fa0/13, Fa0/14, Fa0/15, Fa0/16

Fa0/17, Fa0/18, Fa0/19, Fa0/20

Fa0/21, Fa0/22, Fa0/23, Fa0/24

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active

З роздруківки команди Sw_A#sh vlan brief випливає, що всі 24 інтерфейсу Fast Ethernet за замовчуванням приписані до мережі VLAN 1, інших активних віртуальних мереж ні, за винятком 1002-1005, зарезервованих для мереж Token Ring і FDDI.

Створення віртуальних мереж може проводитися двома способами:

- у режимі глобального конфігурування;

- із привілейованого режиму конфігурування по команді vlan database.

Приклади конфігурування трьох віртуальні локальні мереж (мал. 8.5) VLAN 10, VLAN 20, VLAN 30 наведені нижче.

При першому способі застосовуються наступні команди:

Sw-A(config)#vlan 10

Sw-A(config-vlan)#vlan 20

Sw-A(config-vlan)#vlan 30

По другому способу:

Sw-A#vlan database

Sw-A(vlan)#vlan 10

Sw-A(vlan)#vlan 20

Sw-A(vlan)#vlan 30

Програмісти Cisco рекомендують використовувати перший спосіб створення віртуальних локальних мереж.

Після завдання віртуальних мереж VLAN 10, VLAN 20, VLAN 30 вони стають активними, що можна подивитися по команді sh vlan brief:

Sw-A#sh vlan brief

VLAN Name Status Ports

---- ------------------- -------- -------------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/10, Fa0/11, Fa0/12

Fa0/13, Fa0/14, Fa0/15, Fa0/16

Fa0/17, Fa0/18, Fa0/19, Fa0/20

Fa0/21, Fa0/22, Fa0/23, Fa0/24

10 VLAN0010 active

20 VLAN0020 active

30 VLAN0030 active

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active

При бажанні можна також сформувати назву VLAN по команді vlan № name ім'я, наприклад:

Switch2950(config-vlan)#vlan 30 name VLAN30

або Switch2950(vlan)#vlan 3 name VLAN3

Зазначені операції не є обов'язковими, вони слугують тільки для зручності читання роздруківок.

На наступному етапі необхідно призначити віртуальні мережі на певні інтерфейси (приписати інтерфейси до створених віртуальних мереж), використовуючи пари команд

switchport mode access,

switchport access vlan №.

Нижче наведений приклад зазначених операцій для мережі мал. 8.5.

Sw-A(config)#int f0/1

Sw-A(config-if)#switchport mode access

Sw-A(config-if)#switchport access vlan 10

Sw-A(config-if)#int f0/2

Sw-A(config-if)#switchport mode access

Sw-A(config-if)#switchport access vlan 10

Sw-A(config-if)#int f0/3

Sw-A(config-if)#switchport mode access

Sw-A(config-if)#switchport access vlan 20

Sw-A(config-if)#int f0/4

Sw-A(config-if)#switchport mode access

Sw-A(config-if)#switchport access vlan 20

Sw-A(config-if)#int f0/5

Sw-A(config-if)#switchport mode access

Sw-A(config-if)#switchport access vlan 30

Sw-A(config-if)#int f0/6

Sw-A(config-if)#switchport mode access

Sw-A(config-if)#switchport access vlan 30

Якщо при конфігуруванні декількох портів режим не змінюється, то команда switchport mode access може застосовуватися один раз для першого інтерфейсу. Верифікацію отриманої конфігурації можна зробити за допомогою команд show vlan або show vlan brief, наприклад:

Sw-A#sh vlan

VLAN Name Status Ports

---- ----------------- ------- -----------------------------

1 default active Fa0/7, Fa0/8, Fa0/9, Fa0/10,

Fa0/11, Fa0/12, Fa0/13, Fa0/14,

Fa0/15, Fa0/16, Fa0/17, Fa0/18,

Fa0/19, Fa0/20, Fa0/21, Fa0/22,

Fa0/23, Fa0/24

10 VLAN0010 active Fa0/1, Fa0/2,

20 VLAN0020 active Fa0/3, Fa0/4,

30 VLAN0030 active Fa0/5, Fa0/6,

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active

VLAN Type SAID MTU Parent Ringno Bridgeno Stp Brdgmode Trans1 Trans2

---- ----- ----- ---- ----- ------ ------- ---- -------- ------ -----

1 enet 100001 500 - - - - - 0 0

10 enet 100010 1500 - - - - - 0 0

20 enet 100020 1500 - - - - - 0 0

30 enet 100030 1500 - - - - - 0 0

1002 enet 101002 1500 - - - - - 0 0

1003 enet 101003 1500 - - - - - 0 0

1004 enet 101004 1500 - - - - - 0 0

1005 enet 101005 1500 - - - - - 0 0

З роздруківки випливає, що команда show vlan дає більше інформації, ніж show vlan brief.

Крім того, конфігурацію конкретної віртуальної мережі, наприклад VLAN2, можна також переглянути за допомогою команд show vlan id 2 або по імені show vlan name VLAN2, якщо воно задане.

Конфігураційний файл комутатора повинен бути скопійований в енергонезалежну пам'ять комутатора по команді

Sw-A #copy running-config startup-config

Він може бути також скопійований на сервер TFTP за допомогою команди copy running-config tftp. Параметри конфігурації можна подивитися за допомогою команд show running-config або show vlan.

Видалення віртуальної мережі, наприклад VLAN 10, виконується за допомогою форми no команди:

Sw-A(config)#no vlan 10

або

Switch#vlan database

Switch(vlan)#no vlan 10

Коли віртуальна локальна мережа вилучена, усі порти, приписані до цієї VLAN, стають бездіяльними. Однак порти залишаться пов'язаними з вилученою віртуальною мережею VLAN, поки не будуть приписані до іншої віртуальної мережі або не буде відновлена колишня.

Для того щоб скасувати невірне призначення інтерфейсу на віртуальну мережу, наприклад, помилкове призначення віртуальної мережі VLAN 20 на інтерфейс F0/2, використовується команда

Sw-A(config)#int f0/2

Sw-A(config-if)#no switchport access vlan

Також можна було б просто приписати інтерфейс f0/2 до іншої віртуальної мережі, наприклад до VLAN 10:

Sw-A(config)#int f0/2

Sw-A(config-if)#switchport mode access

Sw-A(config-if)#switch access vlan 10

На кінцевих вузлах (хостах) мережі мал. 8.5 установлена наступна конфігурація:

|

Таблиця 8.2. Конфігурація кінцевих вузлів віртуальних локальних мереж |

||||

|

VLAN № |

Вузол |

Адреса вузла |

Маска |

Шлюз |

|

VLAN 10 |

PC0 PC1 |

10.1.10.11 10.1.10.12 |

255.255.255.0 |

10.1.10.1 |

|

VLAN 20 |

PC2 PC3 |

172.8.20.11 172.8.20.12 |

255.255.255.0 |

172.8.20.1 |

|

VLAN 30 |

PC4 PC5 |

192.168.30.11 192.168.30.12 |

255.255.255.0 |

192.168.30.1 |

Таким чином, кожна віртуальна локальна мережа має свою Ip-Адресу.

Перевірка працездатності мережі проводиться по командах ping, (tracert). Вона показує, що, наприклад, РС0 має з'єднання із РС1:

PC0>ping 10.1.10.12

Pinging 10.1.10.12 with 32 bytes of data

Reply from 10.1.10.12: bytes=32 time=82ms TTL=128

Reply from 10.1.10.12: bytes=32 time=80ms TTL=128

Reply from 10.1.10.12: bytes=32 time=73ms TTL=128

Reply from 10.1.10.12: bytes=32 time=70ms TTL=128

Ping statistics for 10.1.10.12:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 70ms, Maximum = 82ms, Average = 76ms

але не може обмінюватися повідомленнями з вузлами інших VLAN:

PC0>ping 10.1.10.12

Pinging 10.1.10.12 with 32 bytes of data

Reply from 10.1.10.12: bytes=32 time=82ms TTL=128

Reply from 10.1.10.12: bytes=32 time=80ms TTL=128

Reply from 10.1.10.12: bytes=32 time=73ms TTL=128

Reply from 10.1.10.12: bytes=32 time=70ms TTL=128

Ping statistics for 10.1.10.12:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 70ms, Maximum = 82ms, Average = 76ms

але не може обмінюватися повідомленнями з вузлами інших VLAN:

PC0>ping 172.8.20.11

Pinging 172.8.20.11 with 32 bytes of data:

Request timed out.

Request timed out.

Request timed out.

Request timed out.

Ping statistics for 172.8.20.11:

Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),

або

PC0>ping 192.168.30.12

Pinging 192.168.30.12 with 32 bytes of data:

Request timed out.

Request timed out.

Request timed out.

Request timed out.

Ping statistics for 192.168.30.12:

Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),

Якщо до мережі приєднати додатковий вузол РС6, адреса якого 192.168.30.101 ( тобто адреса його мережі збігається з адресою мережі VLAN 30, але вузол РС6 не приписаний ні до однієї з віртуальних мереж), він не зможе реалізувати з'єднання з вузлами існуючих віртуальних мереж.

8.3. Маршрутизація між віртуальними локальними мережами

Оскільки кожна віртуальна локальна мережа являє собою широкомовний домен, тобто мережа зі своїм Ip-Адресою, для зв'язку між мережами необхідна маршрутизація Рівня 3. Тому до комутатора необхідно приєднати маршрутизатор (мал. 8.6).

Рис. 8.6. Зв'язок між мережами через маршрутизатор

Для з'єднання з маршрутизатором у схемі додатково задіяно три інтерфейси комутатора Sw_А: F0/11, F0/12, Ff0/13. При цьому порт F0/11 приписаний до мережі VLAN 10, порт F0/12 – до VLAN 20, порт F0/13 – до VLAN 30.

Sw_А(config)#int f0/11

Sw_А(config-if)#switchport access vlan 10

Sw_А(config-if)#int f0/12

Sw_А(config-if)#switchport access vlan 20

Sw_А(config-if)#int f0/13

Sw_А(config-if)#switchport access vlan 30

На маршрутизаторі використовуються три інтерфейси – F0/1, F0/2, F0/3 ( по числу віртуальних мереж), які зконфігуровані в такий спосіб:

Router>ena

Router#conf t

Router(config)#int f0/1

Router(config-if)#ip add 10.1.10.1 255.255.255.0

Router(config-if)#no shut

Router(config-if)#int f0/2

Router(config-if)#ip add 172.8.20.1 255.255.255.0

Router(config-if)#no shut

Router(config)#int f0/3

Router(config-if)#ip add 192.168.30.1 255.255.255.0

Router(config-if)#no shut

По команді sh ip route можна подивитися таблицю маршрутизації:

Router#sh ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

10.0.0.0/24 is subnetted, 1 subnets

C 10.1.10.0 is directly connected, Fastethernet0/1

172.8.0.0/24 is subnetted, 1 subnets

C 172.8.20.0 is directly connected, Fastethernet0/2

C 192.168.30.0/24 is directly connected, Fastethernet0/3

З таблиці маршрутизації випливає, що всі три мережі (10.1.10.0, 172.8.20.0, 192.168.30.0) є безпосередньо приєднаними й, отже, можуть забезпечувати маршрутизацію між мережами. "Пінгування" з вузла 10.1.10.11 вузлів мереж 172.8.20.0 і 192.168.30.0 дає позитивний результат.

Захист міжмережних з'єднань через маршрутизатор може бути реалізований за допомогою мережних фільтрів (списків доступу).

Недоліком такого методу організації міжмережних з'єднань є необхідність використання додаткових інтерфейсів комутатора й маршрутизатора, число яких дорівнює кількості віртуальних мереж. Від цього недоліку звілняеться транкове з'єднання, коли сукупність фізичних каналів між двома пристроями може бути замінено одним агрегованим каналом.

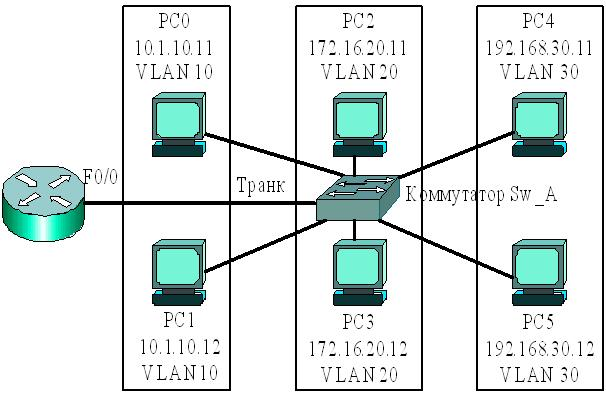

Конфігурування транкових з'єднань

При транковом з'єднанні комутатора й маршрутизатора три фізичні канали між ними заміняються одним агрегованим каналом (рис. 8.7).

Рис. 8.7. Транкове з'єднання комутатора й маршрутизатора

Для створення транкового з'єднання на комутаторі задіяний інтерфейс F0/10, а на маршрутизаторі – F0/0.

Конфігурування комутатора буде наступним:

Sw_A>ena

Sw_A#conf t

Sw_A(config)#vlan 10

Sw_A(config-vlan)#vlan 20

Sw_A(config-vlan)#vlan 30

Sw_A(config-vlan)#int f0/1

Sw_A(config-if)#switchport mode access

Sw_A(config-if)#switchport access vlan 10

Sw_A(config-if)#int f0/4

Sw_A(config-if)#switchport access vlan 10

Sw_A(config-if)#int f0/2

Sw_A(config-if)#switchport access vlan 20

Sw_A(config-if)#int f0/5

Sw_A(config-if)#switchport access vlan 20

Sw_A(config-if)#int f0/3

Sw_A(config-if)#switchport access vlan 30

Sw_A(config-if)#int f0/6

Sw_A(config-if)#switchport access vlan 30

Sw_A(config-if)#int f0/10

Sw_A(config-if)#switchport mode trunk

Sw_A(config-if)#Z

По команді sh int f0/10 switchport можна подивитися стан інтерфейсу:

Sw_A#sh int f0/10 switchport

Name: Fa0/10

Switchport: Enabled

Administrative Mode: trunk

Operational Mode: down

Administrative Trunking Encapsulation: dot1q

Operational Trunking Encapsulation: dot1q

Negotiation of Trunking: On

Access Mode VLAN: 1 (default)

Trunking Native Mode VLAN: 1 (default)

Voice VLAN: none

. . .

Sw_A#

З роздруківки випливає, що порт F0/10 перебуває в режимі Trunk.

Конфігурування маршрутизатора зводиться до того, що на його інтерфейсі F0/0 формуються субінтерфейси F0/0.10, F0/0.20, F0/0.30. На зазначених субінтерфейсах задається протокол Dot 1q для віртуальних мереж 10, 20, 30. Послідовність команд необхідно завершити включенням інтерфейсу no shut.

Router>ena

Router#conf t

Router(config-if)#int f0/0.10

Router(config-subif)#encapsulation dot1q 10

Router(config-subif)#ip add 10.1.10.1 255.255.255.0

Router(config-subif)#int f0/0.20

Router(config-subif)#encapsulation dot1q 20

Router(config-subif)#ip add 172.8.20.1 255.255.255.0

Router(config-subif)#int f0/0.30

Router(config-subif)#encapsulation dot1q 30

Router(config-subif)#ip add 192.168.30.1 255.255.255.0

Router(config-subif)#int f0/0

Router(config-if)#no shut

Результат конфігурування перевіряється по команді sh ip route:

Router#sh ip route

Codes: C – connected, S – static, I – IGRP, R – RIP, M – mobile, B – BGP

D – EIGRP, EX – EIGRP external, O – OSPF, IA – OSPF inter area

N1 – OSPF NSSA external type 1, N2 – OSPF NSSA external type 2

E1 – OSPF external type 1, E2 – OSPF external type 2, E – EGP

i – IS-IS, L1 – IS-IS level-1, L2 – IS-IS level-2, ia – IS-IS inter area

* – candidate default, U – per-user static route, o – ODR

P – periodic downloaded static route

Gateway of last resort is not set

10.0.0.0/24 is subnetted, 1 subnets

C 10.1.10.0 is directly connected, Fastethernet0/0.10

172.8.0.0/24 is subnetted, 1 subnets

C 172.8.20.0 is directly connected, Fastethernet0/0.20

C 192.168.30.0/24 is directly connected, Fastethernet0/0.30

Router#

З таблиці маршрутизації випливає, що мережі 10.1.10.0, 172.8.20.0 і 192.168.30.0 є безпосередньо приєднаними. Тому маршрутизатор здатний забезпечити маршрутизацію між мережами.

Короткі підсумки

- Мережа VLAN складається з вузлів, об'єднаних єдиним широкомовним доменом, який утворений приписаними до віртуальної мережі портами комутатора. Широкомовні передачі знижують безпеку інформації.

- Для функціонування VLAN необхідно на комутаторі зконфінгурувати усі віртуальні локальні мережі й приписати порти комутатора до відповідної до мережі.

- Трафік між VLAN забезпечується маршрутизацією, тобто спілкування між вузлами різних віртуальних мереж відбувається тільки через маршрутизатор.

- Керування віртуальними мережами VLAN реалізується через першу мережу VLAN 1 і зводиться до керування портами комутатора. Адміністратори звичайно змінюють номер мережі за замовчуванням для підвищення безпеки.

- Кожній віртуальній мережі при конфігуруванні повинен бути призначена Ip-Адреса мережі або підмережі з відповідною маскою й шлюзом.

- При побудові мережі на декількох комутаторах необхідно виділити додаткові порти для об'єднання портів різних комутаторів, приписаних до однойменних віртуальних мереж.

- При обміні даними між комутаторами у заголовок додається унікальний ідентифікатор кадра – тег (tag) віртуальної мережі, який визначає членство VLAN кожного пакета.

- Маркування (Frame tagging) використовується для обміну інформацією мереж VLAN між комутаторами.

- Сукупність фізичних каналів між двома пристроями може бути замінено одним агрегованим логічним каналом, що одержали назву транк (Trunk).

- При транкових з'єднаннях на інтерфейсі маршрутизатора формуються декілька субінтерфейсів ( по кількості віртуальних мереж).

- Конфігурування віртуальних мереж зводиться до призначення портів комутатора на кожну віртуальну локальну мережу VLAN.

- Приписати інтерфейси до створених віртуальних мереж) можна, використовуючи пари команд switchport mode access, switchport access vlan №.

- Для створення транкового з'єднання на інтерфейсі комутатора використовується команда switchport mode trunk.

- Стан віртуальних мереж і інтерфейсів комутатора можна подивитися по команді sh vlan brief.

Питання

- Для чого створюються віртуальні локальні мережі? Які їхні гідності?

- Як зв'язуються між собою VLAN і порти комутатора?

- Як забезпечується спілкування між вузлами різних віртуальних мереж?

- Як забезпечується керування віртуальними локальними мережами?

- чи Можна побудувати VLAN на декількох комутаторах? Як це зробити?

- Для чого служить ідентифікатор кадра (tag)? Де він розміщається?

- Що таке транк? Як він створюється на комутаторі й маршрутизаторі?

- Які команди використовуються для призначення VLAN на інтерфейси?

- Які команди використовуються для створення транкових з'єднань?

- Які команди використовуються для верифікації VLAN?

PAGE 15

Віртуальні локальні мережі