Мережевий та транспортний рівні еталонної моделі взаємодії відкритих систем (OSI) та принципи розповсюдження інформації в комп’ютерних мережах

Лекція 4

Мережевий та транспортний рівні еталонної моделі взаємодії відкритих систем (OSI) та принципи

розповсюдження інформації в комп’ютерних мережах

Мережевий і транспортний рівень

На транспортному та мережевому рівнях моделі OSI працюють протоколи стеку TCP/IP. Вони тісно пов'язані один з одним і зазвичай розглядаються разом.

Протокол IP

При обговоренні пристроїв канального рівня були показані обмеження за розмірами для мереж другого рівня моделі OSI.

Подальшого збільшення розмірів і певного поліпшення параметрів мережі можна досягти шляхом об'єднання обмежених за розмірами комутованих мереж через пристрої, що працюють на третьому (мережевому) рівні моделі OSI. Для з'єднання мереж другого рівня і забезпечення обміну пакетами даних між ними використовується маршрутизація пакетів і відповідні пристрої - маршрутизатори (роутери, routers). Маршрутизація вирішує завдання створення глобальної транспортної системи, що об'єднує декілька мереж, адресації між мережами та вибору оптимального маршруту. Для однозначної ідентифікації адресата в ІР-мережах використовуються 32-х бітові IP-адреси (для IPv4).

Маршрутизатор, отримавши на один зі своїх інтерфейсів кадр протоколу 2-го рівня, що містить IP-пакет, знімає заголовки 2-го рівня, аналізує заголовки IP і на підставі значення цих полів, керуючись своєю таблицею маршрутизації, приймає рішення про передачу пакету далі через один зі своїх інтерфейсів.

Протокол IP не має засобів контролю доставки пакету і цілісності даних. Тому, якщо при передачі пакету виникає помилка, то протокол IP не здійснює жодних дій. Це є завданням протоколів вищих рівнів, зокрема TCP.

Протокол TCP

Головним завданням протоколів транспортного рівня є розбиття дейтаграм на пакети, контроль помилок і взаємодію між рівнями.

Протокол транспортного рівня оперує з дейтагромами, розбиває їх на пакети і додає службову інформацію. На приймаючій стороні пакети розпаковуються і з них формуються дейтаграми.

Найбільш відомими протоколами транспортного рівня є TCP і UDP. Протокол UDP не здійснює контроль доставки дейтаграм і цілісності потоку даних. Проте протокол UDP є достатньо швидким і тому застосовується там, де втрати або спотворення окремих фрагментів даних не є критичними. Зазвичай це потокове відео або звукові дані. На відміну від UDP, протокол TCP має засоби контролю цілісності та гарантування доставки даних. Крім того, транспортні протоколи мають засоби мультиплексування-дсмультиплексування даних (рис. 1). Оскільки більшість хостів мережі одночасно виконують декілька процесів і кожен із цих процесів оперує власним набором даних, то транспортні протоколи для кожного процесу створюють окремі черги прийому та Передачі даних. Ці дві черги називаються портами TCP (UDP) і мають і свої унікальні номери, за якими здійснюється адресація процесів.

Найбільш поширені процеси мають стандартні номери портів. Наприклад, для прийому електронної пошти за протоколом SMTP використовується TCP порт 25, для сервера telnet - TCP порт 23, а для сервicy DNS - UDP порт 53. Решта процесів отримує від операційної системи випадкові (динамічні) номери портів.

Поєднання IP-адреси мережевого інтерфейсу хоста та порту прикладної програми називаються сокетом і ідентифікує цю програму її і чім как мережі.

Протокол TCP складніший за UDP і має більш розвинуті Можливості. Тому і заголовок TCP є більш складним. Він містить номери Портів відправника й одержувача, довжину заголовка, кодові біти (тип сегменту), контрольну суму, покажчик терміновості та інше. Заголовок UDP містить лише номери портів відправника й одержувача, контрольну cуму та довжину дейтаграми.

Мал. 1. Мультиплексування та демультиплексування інформації

Формально стек ТСР/ІР не має п’ятого (сеансового) рівня, однак операції із сокетами (тобто поєднання ІР адреси та номеру порту) часто називають сеансовими операціями, а сокети називають сеансами.

Маршрутизація на кінцевих вузлах

Завдання маршрутизації починає вирішуватися вже на кінцевих вузлах (приміром, комп'ютерах) при передачі пакетів даних.

Розглянемо процес передачі пакета даних по мережі.

При формуванні пакета до нього додається ІР-адреса призначення. Далі, за допомогою локальної таблиці маршрутизації, хост з'ясовує чи належить IP-адреса адресата до його власної ІР-мережі, чи ця IP-адреса лежить поза межами його IP-сегменту. Це здійснюється шляхом порівняння IP-адреси мережі призначення пакета й ІР-адреси власної мережі.

Якщо одержувач розташований у тій же ІР-мережі, що і відправник:

за локальною таблицею ARP визначається МАС-адреса одержувача (якщо ця адреса в таблиці ARP відсутня, то в сегмент мережі посилається широкомовний запит і отримана у відповідь на нього відповідність додається до цієї таблиці ARP);

формується кадр з відповідною МАС-адресою одержувача (в полі МАС-адреси відправника використовується адреса його мережевого інтерфейсу); кадр відсилається в сегмент локальної мережі.

Якщо одержувач знаходиться за межами локальної ІР-мережі відправника:

- аналогічно описаній вище ситуації з'ясовується МАС-адреса шлюзу за замовчанням;

- формується кадр, у якому в полі МАС-адреси одержувача задано МАС-адресу шлюзу за замовчанням;

через сегмент локальної мережі кадр відсилається на шлюз за замовчанням.

Вище описано найбільш поширений випадок, коли кінцевий пристрій (комп'ютер) має в таблиці маршрутизації тільки шлюз за замовчанням (тобто шлюз для мережі 0.0.0.0/0). Проте, можлива ситуація, коли кінцевий пристрій має декілька маршрутів до різних мереж. У такому разі для маршрутизації буде використано найбільш специфічний з відповідних маршрутів (з найдовшою маскою підмережі). Наприклад, при відсиланні пакета на адресу 192.168.1.230 з таблицею маршрутизації що складається з маршрутів 0.0.0.0/0 і 192.168.0.0/16 буде обрано маршрут 192.168.0.0/16. За тих же умов, але при відсиланні пакета на адресу 8.8.8.8 з цієї таблиці будо обрано маршрут 0.0.0.0/0. 42

Якщо в локальній таблиці маршрутизації відсутній маршрут, що включає адресу вузла призначення, то пакет буде знищено.

Побачити локальну таблицю маршрутизації на комп'ютері можна за допомогою команди route print в ОС Windows або netstat -rn в Unix-подібних ОС.

Приклад локальної таблиці маршрутизації для комп'ютера РС-3 в мережі (рис. 10) наведено в таблиці 1.

Мал.2. Фрагмент мережі з маршрутизацією

Таблиця 1

|

ІР-адреса мережі

|

ІР-адреса шлюзу

|

ІР-адреса локального інтерфейсу

|

Відстань (метрика)

|

|

193.168.5.0/24

|

192.168.1.1

|

192.168.1.3

|

1

|

|

192.168.1.0/24

|

192.168.1.3

|

192.168.1.3

|

0

|

|

0.0.0.0/0 (маршрут за замовчанням)

|

192.168.1.1

|

192.168.1.3

|

25

|

Зокрема, процес такої «початкової» маршрутизації пояснює, чому зв'язок між комп'ютерами «плоскої» мережі має місце тільки тоді, коли нони належать до однієї ІР-підмережі. Дійсно, якщо в одній такій мережі комп'ютери належать до різних ТР-підмереж, то:

- або пакет буде відправлено на шлюз;

- або, якщо шлюз не задано, пакет буде знищено.

Якщо шлюз у такій мережі є, то його можна конфігурувати на пересилання пакету в іншу IP-мережу. Приміром (рис. 3), у «плоскій» мережі комп'ютери належать до двох різних ІР-мереж (ІР1 і ІР2). Вище пояснювалося, що зв'язок між хостами різних ІР-мереж неможливий без використання маршрутизатора. При цьому широкомовні пакети вільно розповсюджуються по всій такій мережі.

Рис. 3. Взаємодія між ІР-мережами.

Для Доступу з однієї ІР-підмережі до іншої на мережевому рівні можна організувати однопортовий шлюз на комп'ютері з мережевим адаптером, що має дві IP-адреси з різних ІР-підмереж. Такий комп'ютер належить водночас обом підмережам і може бути маршрутизатором між ними.

Для налаштування на мережевій карті другої IP-адреси у вікні «Свойства сетевого подключения» слід натиснути кнопку «Дополнительно», на вкладинці «Параметри ІР» натиснути кнопку «Добавить» і додати другу ІР-адресу

IP-маршрутизація в мережі

Маршрутизатор має декілька мережевих інтерфейсів зі своїми IP-адресами. Найчастіше кожен із цих інтерфейсів підключений до своєї локальної мережі й є її складовою частиною. Таке з'єднання маршрутизатора з IP-мережею зазвичай називають безпосереднім з'єднанням (direct connect). Отримавши пакет на якийсь із своїх інтерфейсів, маршрутизатор аналізує його заголовок (перш за все - IP-адресу вузла призначення) і приймає рішення про подальший маршрут пакета виходячи з результатів цього аналізу й інформації у своїй таблиці маршрутизації.

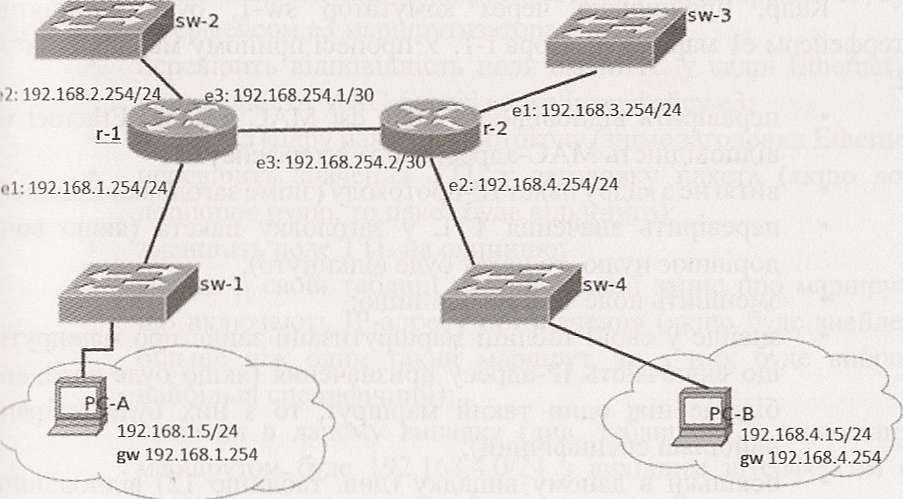

Докладніше процес маршрутизації розглянемо на прикладі схеми на рис. 4

Приміром, слід передати пакет з хоста РС-А (ІР-адреса 192.168.1.5) на хост РС-В (ІР-адреса 192.168.4.15).

Припустимо таке:

- хост РС-А має у своїй таблиці маршрутизації тільки маршрут за замовчанням із шлюзом 192.168.1.254;

інтерфейс el маршрутизатора г-1, до якого підключений комутатор sw-1, має ІР-адресу 192.168.1.254/24;

- інтерфейс е2 маршрутизатора г-1, до якого підключений комутатор sw-2, має ІР-адресу 192.168.2.254/24; інтерфейси е 1 і е2 маршрутизатора г-2, до яких підключені sw-3 і sw-4, мають ІР-адреси 192.168.3.254/24 і 192.168.4.254/24 відповідно;

інтерфеси еЗ маршрутизаторів г-1 і г-2, якими вони підключені один до одного, мають ІР-адреси 192.168.254.1/30 і 192.168.254.2/30 відповідно;

- інформацією про підключені IP-сегменти маршрутизатори обмінялися.

При формуванні пакета 3-го рівня для РС-В, хост РС-А поставить у заголовок IP поля src ір = 192.168.1.5, dst ір = 192.168.4.15, ttl = 64, визначить за ARP-протоколом МАС-адресу свого шлюзу за замовчанням (інтерфейсу el маршрутизатора г-1), вкладе пакет у кадр Ethernet з відповідною МАС-адресою призначення і відправить його через свій мережевий інтерфейс.

Кадр, пройшовши через комутатор sw-І, буде прийнятий інтерфейсом el маршрутизатора г-1. У процесі прийому маршрутизатор г-2:

- перевірить відповідність поля dst МАС в кадрі Ethernet на відповідність МАС-адресі свого інтерфейсу el;

- витягне з кадру пакет IP-протоколу (зніме заголовки Ethernet);

- перевірить значення TTL у заголовку пакета (якщо воно дорівнює нулю, то пакет буде відкинуто);

- зменшить поле TTL на одиницю;

знайде у своїй таблиці маршрутизації запис про маршрути, що включають IP-адресу призначення (якщо буде знайдено більше ніж один такий маршрут, то з них буде вибрано найбільш специфічний);

- оскільки в даному випадку (див. таблицю 12) відповідним маршрутом буде 192.168.4.0/24 з вихідним інтерфейсом еЗ* значенням next-hop 192.168.254.2 і метрикою 1, то маршрутизатор г-1 сформує кадр Ethernet з МАС-адресою призначення, що відповідає МАС-адресі інтерфейсу еЗ маршрутизатора г-2 і відправить його через свій інтерфейс еЗ.

Таблиця 12

|

Адреса мережі призначення / префікс (Address/Prefix)

|

Адреса наступного маршрутизатора (Next-hop)

|

Вихідний інтерфейс маршрутизатора (Interface)

|

Метрика (Metric)

|

|

Таблиця маршрутизації маршрутизатора г-1

|

|

192.168.1.0/24

|

|

el

|

0

|

|

192.168.2.0/24

|

|

е2

|

0

|

|

192.168.3.0/24

|

192.168.254.2

|

еЗ

|

1

|

|

192.168.4.0/24

|

192.168.254.2

|

еЗ

|

1

|

|

192.168.254.0/30

|

|

еЗ

|

0

|

|

Таблиця маршрутизації маршрутизатора г-2

|

|

192.168.1.0/24

|

192.168.254.1

|

еЗ

|

1

|

|

192.168.2.0/24

|

192.168.254.1

|

еЗ

|

1

|

|

192.168.3.0/24

|

|

el

|

0

|

|

192.168.4.0/24

|

|

е2

|

0

|

|

192.168.254.0/30

|

|

еЗ

|

0

|

Далі кадр, направлений маршрутизатором г-1 в інтерфейс еЗ, буде прийнятий інтерфейсом еЗ маршрутизатора г-2, який:

- перевірить відповідність поля dst МАС у кадрі Ethernet на відповідність МАС-адресі свого інтерфейсу еЗ;

- витягне з кадру пакет IP-протоколу (зніме заголовки Ethernet);

- перевірить значення TTL у заголовку пакета (якщо воно дорівнює нулю, то пакет буде відкинуто);

- зменшить поле TTL на одиницю;

- знайде в своїй таблиці маршрутизації запис про маршрути, що включають IP-адресу призначення (якщо буде знайдено більше ніж один такий маршрут, то з них буде вибрано найбільш специфічний);

- оскільки в даному випадку (див. таблицю 12) відповідним маршрутом буде 192.168.4.0/24 з вихідним інтерфейсом е2, порожнім значенням next-hop і метрикою 0, то маршрутизатор г-2, «знаючи» про те, що цільовий хост знаходиться в одному сегменті мережі з його інтерфейсом е2, сформує кадр Ethernet з МАС-адресом призначення, відповідною МАС-адресу інтерфейсу хоста РС-В (якщо такої відповідності немає в його ARP-таблиці, то г-2 визначить його за протоколом ARP і додасть у таблицю) і відправить цей кадр через свій інтерфейс е2;

- пройшовши через комутатор sw-4, кадр поступить на мережевий інтерфейс хоста РС-В.

Зазвичай у таблицях маршрутизації вказуються маршрути лише до ІР-мереж. Для спрощення таблиці маршрутизації та збільшення швидкості пошуку можна об'єднувати блоки адрес, указуючи один великий блок замість ряду дрібних (робити «supernetting»). Приміром, 4 суміжних мережі класу С (4x256 адрес, маска 255.255.255.0 або префікс /24) можуть бути об'єднані з погляду віддалених від них маршрутизаторів у одну мережу з маскою 255.255.252.0 (або префіксом /22). Це зменшує кількість записів у таблиці маршрутизації.

Якщо для якоїсь мережі маршрут у таблиці маршрутизації не прописаний явним чином (іншими словами: до неї не прописаний «специфічний маршрут»), то пакет буде відправлено по маршруту за іамовчанням. Якщо маршрут за замовчанням не передбачено, то пакет буде відкинуто.

Досліджувати таблицею маршрутизації й експериментувати і нею можна і на програмному маршрутизаторі - комп'ютері з кількома мережевими адаптерами під керуванням операційної системи Windows ХР.

Додаткові функції маршрутизаторів

Маршрутизатор виконує дії, що відповідають трьом рівням

моделі OSI: фізичному, канальному та мережевому. На перших двох рівнях маршрутизатор взаємодіє з локальними мережами і фізичними з'єднаннями, а на третьому - приймає пакети, аналізує їх заголовки, приймає рішення про подальше перенаправлення цих пакетів.

Як і керовані комутатори, маршрутизатори також можуть виконувати додаткові функції з фільтрації пакетів, керування смугою пропускання по інтерфейсах або по потоках. Критеріями фільтрації можуть служити МАС- або ІР- адреса відправника чи одержувача, тип протоколу четвертого рівня (TCP, UDP, ІСМР тощо), номер порту TCP або UDP та інше. Такі додаткові функції широко використовуються в сучасних маршрутизаторах.

Протоколи маршрутизації

Таблиці маршрутизації можуть створюватися адміністратором уручну або заповнюватися автоматично. Ручне заповнення таблиці (статична маршрутизація) зазвичай використовується, коли маршрути заздалегідь відомі та не змінюються. Статична маршрутизація не дозволяє резервувати з'єднання між маршрутизаторами і вимагає внесення змін при кожній зміні топології мережі.

У досить великих мережах зазвичай використовується надлишкова зв'язність, за рахунок якої планується організація резервування каналів зв'язку й устаткування. У таких мережах необхідно і виправдано застосування динамічної маршрутизації, при використанні якої маршрути створюються і постійно оновлюються за допомогою спеціальних протоколів динамічної маршрутизації (RIP, OSPF, EIGRP, BGP та інших).

Кожний маршрутизатор має інформацію про мережі, що безпосередньо підключені до його портів, а також про статичні маршрути, що прописані адміністратором. За допомогою протоколів динамічної маршрутизації здійснюється обмін інформацією між «сусідніми» маршрутизаторами і вносяться відповідні зміни до їх таблиць маршрутизації. Таким чином, динамічна маршрутизація забезпечує умови, коли пакети довго не затримуються в мережі та будуть доставлені одержувачу навіть за умови частих змін (та ймовірних аварій) мережевої топології.

Для маршрутизації усередині мереж організацій зазвичай застосовуються протоколи внутрішньої маршрутизації, як засновані на стані зв'язків (OSPF, IS-IS), так і дистанційно-векторні (RIPvl, RIPv2).

Для маршрутизації між мережами різних організацій (автономними і in темами) застосовується протокол BGP.

Існують також методи маршрутизації без таблиць маршрутизації: маршрутизація на основі певних політик (Policy-based routing, PBR), лавинна маршрутизація тощо.

Протокол ІСМР

Для контролю стану мережі використовується протокол ІСМР link-met Control Message Protocol). Протокол включає ряд контрольних міин ів і повідомлень, що використовуються для індикації помилок при передачі даних: ехо-запит, ехо-відповідь і ряд інших.

Так, при недосяжності цільового хоста, вузол мережі, що виявив ЦЮ недосяжність, відправляє відповідне повідомлення (наприклад, про недоступність мережі, хоста, протоколу або порту).

Ехо-запити й ехо-відповіді використовуються для діагностики мережі. Вони використовуються, наприклад командами ping і І і. і reroute (tracert).

Команда ping (див. додаток 1) посилає до цільового хоста послідовність ехо-запитів, аналізує відповіді та складає статистику про мінімальний, середній і максимальний час відповіді, пропущених НІДІІОВІДЯХ тощо.

Команда traceroute (див. додаток 1) дозволяє відстежити Маршрут проходження пакетів. При своєму запуску, вона посилає три I* 'MP схо-запити цільовому хосту, встановивши значення TTL у заголовку I шкота в «1». Після цього очікується відповідь, причому можливі чотири міріанти:

відповіді немає (означає, що або недоступний шлюз за замовчанням, або на ньому не обробляється/зафільтрован протокол ІСМР);

Time Exceed - означає, що вузол, який відправив повідомлення Time Exeed не є цільовим хостом;

Destination Unreachable - означає, що вузол не знає маршруту на цільовий хост;

ІСМР Reply - означає, що цільовий хост досягнуто.

Після отримання відповіді або після закінчення певного проміжку мису, traceroute повторює посилку, збільшивши значення TTL на 1. І'пк продовжується до того часу, поки не буде отримано ІСМР Reply. У результаті буде отримано інформацію зі всіх маршрутизаторів по шляху проходження пакетів до цільового хоста.

Маршрутизатори - шлюзи

Зазвичай домашня або невелика офісна локальна мережа підключається до мережі Інтернет через бюджетний маршрутизатор, який називається Інтернет-шлюзом. Такий пристрій виконує функції, властиві маршрутизаторам, проте можливості використання протоколів динамічної маршрутизації у ньому або відсутні, або сильно обмежені. Замість цього, таким пристроям зазвичай властивий ряд інших корисних функцій, зокрема - деякі функції захисту внутрішньої мережі від втручань ззовні.

У загальному випадку, пакет із зовнішньої мережі може досягти комп'ютера в локальній мережі тільки в тому випадку, якщо останній має власну IP-адресу, що маршрутизується в Інтернеті (іноді такі IP-адреси називають «білими», «публічними», «реальними», «прямими», «зовнішніми» тощо).

Оскільки кількість таких «білих» IP-адрес суттєво обмежена, то зазвичай провайдери виділяють тільки одну таку адресу на абонентське підключення. Тому в домашніх і офісних мережах широко використовуються т.з. «приватні» (або «сірі») IP-адреси, діапазони яких описані в IETF RFC 1918. Цим же документом заборонена маршрутизація таких IP-адрес у глобальній мережі Інтернет. Таким чином, зазвичай тільки один - зовнішній інтерфейс шлюзу має глобальну («білу») IP-адресу, що маршрутизується в Інтернеті.

Виникає питання, яким чином у такому разі організувати можливість роботи всіх клієнтів локальної мережі з ресурсами глобальної мережі. Для цього використовуються технології трансляції мережевих адрес (NAT) та/або трансляції мережевих адрес і портів (NAPT). Зокрема, функцію NAPT можуть виконувати будь-які сучасні апаратні маршрутизатори та брандмауери.

Побічним ефектом використання цієї технології є певний захист внутрішньої мережі від глобальної зовнішньої мережі: маскуються структура, масштаби та трафік корпоративної (приватної) мережі.

Якщо провайдер виділив декілька зовнішніх («білих») ІР-адрес, то для трансляції внутрішніх адрес у зовнішні та навпаки можна використовувати технологію NAT (Network Address Translation). При цьому кількість внутрішніх комп'ютерів, що одночасно працюють з Інтсрнетом, не може перевищувати кількість виданих провайдером зовнішніх ІР-адрес.

Принцип роботи NAT полягає в тому, що в кожному вихідному пакеті в полі sre ір внутрішня IP-адреса хоста підміняється однією з виділених зовнішніх IP-адрес. При цьому заповнюється таблиця NAT-перетворення, в якій створюється відповідний запис про заміну II' адреси (рис. 5). У кожному вхідному пакеті маршрутизатор, керуючись записами в таблиці NAT-перетворення, виконує зворотну підміну в полі dst ір і пакет (вже з відповідною локальною TP-адресою в поні адреси призначення) знаходить свого адресата у внутрішній мережі, їмцо потрібного запису в таблиці NAT-перетворення немає, то пакет и і иіцується.

Відповідність зовнішніх і локальних адрес може бути статичною і то динамічною. У разі статичного запису, публічна ІР-адреса закріплюється за певним комп'ютером, і до таких ісомп' ютерів є постійний мої гуп із зовнішньої мережі через NAT-маршрутизатор. Динамічний ипис створюється лише тоді, коли локальний комп'ютер здійснює запит • • риісу в зовнішній мережі. Динамічний запис зберігається певний час, що дозволяє відповіді від зовнішнього ресурсу потрапити на комп'ютер, чиїй здійснив запит.

Мал 5. Приклад NAT-перетворення

У найпоширенішому випадку, коли провайдером видана тільки

одна зовнішня IP-адреса, застосовується технологія NAPT (Network

Address and Port Translation). Відповідно до цієї технології, в кожному ічі ідному пакеті в полі src ір внутрішня IP-адреса хоста підміняється ' І ПІК 10 і тією ж ІР-адресою - зовнішнього інтерфейсу шлюзу.

Для розпізнавання хостів внутрішньої мережі в такому разі ппкористовуються перетворення (підміна) номерів портів четвертого рішім та відповідна таблиця перетворень: у всіх вихідних пакетах оригінальний порт (TCP або UDP) відправника замінюється новим, унікальним для зовнішнього інтерфейсу шлюзу. При цьому в таблиці і \ ІЧ -перетворення (рис. 6) фіксуються динамічні записи: кожній парі <внутрішня ІР-адреса : оригінальний порт відправника> ставиться у відповідність інша пара - <зовнішня ІР-адреса : порт зовнішнього інтерфейсу шлюзу>.

Такий запис є своєрідною «перепусткою» для пакетів, що приходять на зовнішній інтерфейс шлюзу: при відповідності порту й адреси призначення виконується зворотне перетворення. У результаті пакет-відповідь пересилається на внутрішню ІР-адресу комп'ютера з відповідним оригінальним номером порту. Динамічні записи деякий час зберігаються в таблиці NAPT-перетворення та згодом знищується

Мал 6. Приклад NAPT-перетворення

Таким чином, за ініціативою будь-якого комп'ютера внутрішньої мережі пакет може бути відправлений до зовнішньої мережі. Також може бути отримано відповідь, яку буде доставлено відповідному комп'ютеру. Але, в загальному випадку при використанні технології NAPT неможливо дістати доступ за ініціативою комп'ютера із зовнішньої мережі до комп'ютерів внутрішньої мережі. Дійсно, якщо на зовнішній інтерфейс шлюзу поступить вхідний пакет, якому немає відповідності в таблиці NAPT- перетворення, то такий пакет буде відкинуто. Таким чином здійснюється певний захист локальної мережі: на ресурси у внутрішній мережі не може бути ініційоване з'єднання із зовнішньої мережі.

Однак, у деяких випадках у локальній мережі можуть існувати ресурси, до яких необхідно надати доступ із зовнішньої мережі. Для забезпечення такої можливості на маршрутизаторах з NAPT- перетворенням використовується функція перенаправлення портів. Існують різні назви такої функції: «Port forwarding», «Port mapping», «Virtual Servers». При використанні цієї технології до таблиці

NAN-перетворення вноситься відповідний статичний запис і, при отриманні вхідного пакету з певним портом протоколу транспортного ріння, відбувається перенаправлення пакету на задану ІР-адресу мну грішньої мережі. Таке перенаправлення портів, приміром, може стати и пагоді, коли на серверах локальної мережі використовуються сервіси гину SMTP, РОРЗ, HTTP тощо, до яких потрібно забезпечити доступ КЛІЄНТІВ з Інтернету.

Функції трансляції адрес у чомусь схожі з функціями проксі- сервера. Різниця полягає в тому, що проксі-сервери зазвичай працюють і ні рівнях 4-7 моделі OSI, a NAT — це перетворення на рівні 3. Зазвичай NAT є «прозорим» для комп'ютерів передавача та приймача: вони його не помічають і не знають про його існування. Проксі-сервер не є прозорим: м>мп'ютер-ініціатор знає про його існування і цілеспрямовано робить ні мит через нього. А вже комп'ютер-адресат вважає, що проксі-сервер — in- комп'ютер-ініціатор і має справу безпосередньо з ним.

. Рівні сеансовий, представлення даних і прикладний

Сеансовий рівень (Session layer) забезпечує взаємодію та підтримку діалогу між процесами певного типу (такий логічний діалог називають сеансом). Можуть передбачатись кілька різних сеансових рівнів (і, відповідно, кілька протоколів) для процесів різних типів. Для іовємодії двох або більше процесів різних типів, мають бути визначені сеанси взаємодії цих процесів. Отже, до переліку завдань сеансового рівня належить синхронізація та коректне передавання файлів під час діалогу, а також забезпечення надійності з'єднання до закінчення сеансу.

До протоколів сеансового рівня належать такі:

NetBIOS (Network Basic Input/Output System) - іменування вузлів, негарантована доставка коротких повідомлень без налагодження з'єднання, налагодження віртуальних з'єднань та гарантована доставка повідомлень, загальне управління; протокол реалізує завдання 5,6 та 7 рівнів. Є багато реалізацій, які не завжди сумісні з оригінальною розробкою фірми IBM;

NetBEUI (Network Basic Extended User Interface) - реалізація та розширення протоколу NetBIOS від фірми Microsoft.

Рівень представлення даних (Presentation layer) відповідає за сумісність представлення даних між різними прикладними процесами, що взаємодіють (перетворення форматів даних, кодових таблиць, і-гискання та розпаковування даних).

Рівень представлення даних має справу лише з формою представлення інформації, що передається по мережі, й при цьому не змінює її змісту. За рахунок цього рівня інформація, що передається прикладним рівнем однієї системи, завжди є зрозумілою прикладному рівню іншої системи.

За допомогою засобів цього рівня, протоколи прикладних рівнів можуть подолати синтаксичні відмінності в представленні даних або ж відмінності в кодах символів, наприклад кодів ASCII й EBCDIC. На цьому рівні може виконуватися шифрування та дешифрування даних, завдяки яким секретність обміну даними забезпечується зразу для всіх прикладних служб.

Прикладом такого протоколу є протокол SSL (Secure Socket Layer, рівень захищених сокетів) - мережевий протокол, який забезпечує секретний обмін повідомленнями для протоколів прикладного рівня стека TCP/IP.

Прикладний рівень (Application layer) - найвищий рівень моделі, який (єдиний з рівнів) забезпечує прикладним програмам (процесам) доступ до середовища OSI. Серед завдань цього рівня — передавання файлів, електронної пошти, управління мережею тощо. До протоколів прикладного рівня зараховують, наприклад, такі:

SMTP (Simple Mail Transfer Protocol, простий протокол пересилання пошти) — мережевий протокол, який використовується для пересилання електронної пошти до поштового сервера або з клієнта-комп'ютера, або між поштовими серверами;

HTTP (Hyper Text Transfer Protocol, протокол передачі гіпер-текстових документів) - мережевий протокол, який використовується для передачі текстових файлів з розміткою HTML; основним призначенням протоколу HTTP є передача веб-сторінок, хоча за допомогою нього успішно передаються й інші файли, як пов'язані з веб-сторінками, так і не пов'язані з ними;

FTP (File Transfer Protocol, протокол передачі файлів) мережевий протокол, який використовується для пересилання файлів; дає можливість абоненту мережі обмінюватися двійковими та текстовими файлами з будь-яким іншим комп'ютером мережі, що підтримує цей протокол;

SNMP (Simple Network Management Protocol, простий протокол керування мережею) - мережевий протокол, який використовується для керування мережами зв'язку на основі архітектури TCP/IP;

• TelNet (TErminaL NETwork, термінальна мережа) - мережевий протокол, який використовується для емуляції терміналу (реалізації текстового інтерфейсу) та віддаленої реєстрації; його основне завдання полягає в тому, щоб дозволити термінальним пристроям і термінальним процесам взаємодіяти один з одним.

PAGE 11

Мережевий та транспортний рівні еталонної моделі взаємодії відкритих систем (OSI) та принципи розповсюдження інформації в комп’ютерних мережах