Автоматизированная система защиты и контроля доступа в помещения

1. Обзор аналогичных технических решений

2. Выбор и обоснование технических требований к системе

3. Разработка архитектуры системы

4. Разработка принципиальной схемы

5. Разработка алгоритма управляющей программы

6. Разработка конструкции печатной платы

7. ТехникотАУэкономическое обоснование

8. Охрана труда и экологическая безопасность

Заключение

Список использованной литературы

Приложение 1. Характеристики радиомодемов

Приложение 2. Перечень элементов контроллера шлюза

Приложение 3. Текст основных управляющих подпрограмм

Ппиложение 4. Технические характеристики ОМЭВМ

AT89C51-20PI

Введение

В настоящее время для многих органиэаций и частных лиц стало характерным то, что увеличилось количество краж личного и общественного имущества. Особенно эта проблема стала актуальной для крупных организаций где нарушение безопасности может нанести огромный материальный ущерб, как самим организациям, так и их клиентам. Поэтому эти организации вынуждены особое внимание уделять гарантиям безопасности. В следствие чего возникла проблема защиты и контроля доступа в помещения. И сейчас данная проблема представляет собой совокупность тесно связанных подпроблем в областях права, организации, управления, разработки технических средств, программирования и математики. Одна из центральных задач проектирования системы защиты состоит в надежном и эффективном управлении доступом на объект защиты.

Процедура управления доступом сводится к взаимному опознаванию пользователя и системы и установления факта допустимости использования ресурсов конкретным пользователем в соответствии с его запросом. Средства управления доступом обеспечивают защиту охраняемого объекта как от неавторизованного использования, так и от несанкционированного обслуживания системой. Защита реализуется процедурами идентификации, установления подлиности и регистрации обращений.

Процедура идентификации реализует задачу присвоения каждому пользователю конкретного кода с целью последующего опознавания и учета обращения. Принятая система идентификации служит исходной предпосылкой для последующего контроля подлиности доступа.

В настоящее время существует много вариантов систем защиты и контроля доступа в помещения. Но как правило, они являются дорогими, сложными, имеют недостаточное количество функциональных возможностей и используют устаревшую элементную базу. Это не позволяет решать проблему массовой тотальной охраны квартир и служебных помещений. Для расширения функциональных возможностей и для снижения стоимости при разработке охранных систем необходимо использовать микропроцессоры, что позволит реализовать аппаратуру с улучшенными техническими и потребительскими характеристиками.

Сейчас начинают получать распространание интегрированые системы обеспечения безопасности, которые позволяют осуществлять полный спектр электронного управления всеми процессами, происходящими в структуре объекта.

В случае организации системы контроля доступа при помощи электронного оборудования каждому из пользователей (сотрудники предприятия, охрана, гости и т. д.) выдается электронный идентификатор: магнитная карта, получившая наибольшее распространение в последние годы, но, к сожалению, уже не позволяющая избежать подделок и достаточно быстро изнашивающаяся, индуктивная карта или ключ, имеющие более высокую устойчивость к копированию и значительно больший срок жизни или специальный ключ (брелок) со встроенным микрочипом, срок жизни которых практически равен времени жизни системы, а попытка взлома приводит к разрушению носителя информации.

Система защиты и контроля доступа в помещения позволяет при помощи центрального микропроцессора производить сбор информации со всех опознающих устройств (считывателей), обрабатывать ее и управлять исполнительными устройствами, начиная с автоматических ворот на КПП объекта и, заканчивая тяжелыми дверьми банковских хранилищ.

1. Обзор аналогичных технических решений

Существует большое множество типов электронных систем защиты и контроля доступа в помещения. Все они отличаются друг от друга как степенью сложности и надежности, так и удобством обслуживания, что в свою очередь отражается на стоимости системы.

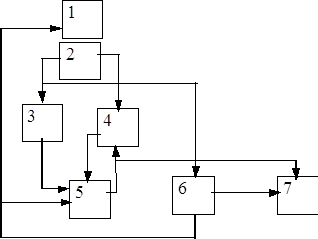

Как правило все системы защиты сводятся к следующим функциям: обнаружение, опознавание, управление, контроль. Приведенная ниже блок-схема часто приводится в литературе и хорошо отражает функции систе защиты.

Рис.1.1

где 1тАФвыявление подлежащих анализу пpизнаков воздействия;

2тАФсравнение выявленных признаков с эталонными;

3тАФвыработка запроса статистики опасных воздействий;

4тАФсбор и хранение опасных признаков воздействий;

5тАФвыработка управляющих воздействий;

6тАФконтроль;

7тАФисполнительный блок;

Выполняемые функции: 1тАФобнаружение, 2тАФопознавание 3,5тАФуправление, 4,6тАФконтроль, 7тАФкоммутация доступа (или его ограничение).

При выработке подходов к решению проблем безопасности предприятия-призводители как правило исходят из того, что конечной целью любых мер противодействия угрозам является защита владельца и законных пользователей системы от нанесения им материального или морального ущерба в результате случайных или преднамеренных воздействий на нее. И здесь нужно решить три основные задачи. Это:

1) идентификациятАФпpоцес pаспознания опpеделенных компонентов системы, обычно с помощью уникальных, воспpинимаемых системой имен (идентификатоpов).

2) аутентификациятАФпpовеpка идентификации пользователя, устpойства или дpугого компонента в системе, обычно для пpинятия pешения о pазpешении доступа к pесуpсам системы.

3) автоpизациятАФпpедоставление доступа пользователю, пpогpамме или пpоцессу.

До сих поp основным сpедством идентификации являются или магнитные каpточки или механические ключи, котоpые сейчас удачно подделываются и не обеслечивают надежной безопасности объекта защиты. Сейчас начинают получать pаспpостpанение электpонные ключи защиты. Как показывает мировой опыт в качестве надежного сpедства pаспознавания пользователей в настоящее время служат электpонные идентификатоpы Touch Memory производства фирмы Dallas Semiconductor, Inc. Благодаря гарантированной производителем неповторяемости ключа обеспечивается высокий уровень защищенности объекта защиты.

Анализ литературы и результаты посещений выстовок (тАЬБезопасность-96тАЭ Минск,тАЭTIBO-96тАЭ Минск) приводят к выводу, что для обеспечения эффективной системы защиты и контроля доступа в помещения важно организовать комплексную систему безопасности. Один из лидеров в организации обеспечения систем безопасности фирма тАЬAdvance Sucurity SystemsтАЭ предлагают различное оборудование для ограничения прохода людей и перемещения ценностей. Туда могут входить:

тАФ оборудование систем контроля доступатАФ считыватели, различные типы идентификаторов, сетевые контроллеры, подстанции управления, подстанции сбора информации с датчиков,компьютерные платы и программное обеспечение;

тАФ оконечные исполнительные устройстватАФ электромагнитные замки, электрозащелки, электромоторы блокировки дверей;

тАФ датчики охраны и сигнализациитАФинфракрасные датчики (принцип действиятАФрегистрация изменения уровня теплового излучения людей и животных, передвигающихся в охраняемой зоне), вибрационные датчики, ультразвуковые датчики изменения объема, датчики массы и др., сирены, громкоговорители, всеразличные индикаторы.

тАФ системы видеонаблюдениятАФмониторы, видеокамеры, объективы, коммутаторы, устройства цифровой обработки видеосигнала, знакоге-нераторы, системы сканирования.

тАФ контрольно-пропускное оборудованиетАФтурникеты, шлюзы, шлагбаумы, ворота и т.д.

тАФ охранно-пожарные системытАФизвещатели охранные, приборы приемо контрольные, аппаратура пожарной сигнализации и др.

тАФ системы персонального вызова (пейджеры).

тАФ бронированные двери для хранилищ.

тАФ центральные пульты-концентраторы и пульты управления.

Перечисленые элементы системы безопасности предлагаемые этой фирмой, а также аналогичными фирмами такими как тАЬBAUERтАЭ(Германия-Швейцария), тАЬINTERNATIONAL ELECTRONICSтАЭ(США) соответствуют европейским и мировым стандартам, имеют высокую степень надежности, но являются очень дорогими. Поэтому средние и мелкие организации вынуждены искать менее дорогие системы защиты, имеющие невысокую степень надежности.

Исходя из вышесказанного можно сделать вывод, что комплексная система безопасности позволяет при помощи мощной центральной процессорной станции осуществлять высоконадежную защиту и эффективный контроль доступа на объект защиты.

2.Выбор и обоснование технических требований

Структура технических средств системы защиты и контроля доступа в помещения (СЗКДП) должна представлять собой двухуровневую централизованную систему, работающую в реальном времени. На верхнем уровне тАФ пульт управления (ЭВМ, совместимая с IBM PC), с блоком связи и локальной сетью передачи данных. На нижнем уровне тАФ N контролируемых пунктов ( КП ). КП тАФ контролируемый пункт, в задачу которого входит защита и контроль контролируемого пункта

Обоснование:

На верхнем уровне пультом управления выполняются функции:

сбора, документирования, архивирования, представления на видеотерминал информации. А для этих целей лучше всего подходит ПЭВМ совместимая с IBM PC. Применение ПЭВМ по сравнению со специализированным пультом удобнее тем, что ПЭВМ обеспечивает широкие функциональные возможности и гарантирует гибкость и удобство в эксплуатации. Кроме того при дальнейшей модернизации системы или ее расширения не потребуется дополнительных аппаратных затрат на пульт управления, а нужно изменить только управляющую программу.

На нижнем уровне выполняются функции сигнализации, управления, регулирования и контроля. Функцию контроллера выполняет однокристальный микропроцессор, который имеет физическую и логическую разделенность памяти программ и памяти данных. Структурная организация, набор команд и аппаратурно-программные средства ввода/вывода информации такого микропроцессора очень хорошо приспособлены для решения задач управления и регулирования в приборах, устройствах и системах автоматики, а не для решения задач обработки данных. Кроме того, массовый выпуск однокристальных микропроцессорных наборов БИС с их широкими функциональными возможностями, их низкая стоимость, гибкость и точность цифровых методов обработки информации превратили МП в системные элементы, на основе которых создаются системы промышленной автоматики, связи, измерительной техники и т.д.

Можно сказать, что назначение системы, это обеспечение безопасности. Под безопасностью СЗКДП будем понимать ее свойство, выражающееся в попытках нанесения ущерба владельцам и пользователям системы при различных возмущающих (умышленных и неумышленных) воздействиях на нее. Обеспечение безопасности СЗКДП в целом предполагает создание препятствий для любого несанкционированного вмешательства в процесс ее функционирования, а также попыток хищения, модификации, выведения из строя или разрушения ее компонентов, то есть защиту всех компонентов системы: оборудования, программного обеспечения, данных и персонала.

По мере развития и расширения применения средств вычислительной техники острота проблемы обеспечения безопасности систем и хранящейся в них информации от различных угроз все возрастает.Основная из них тАФ возросший уровень доверия к автоматизированным системам обработки данных. То есть система помимо выполнения функции защиты и контроля должна быть сама защищена, как на нижнем уровне, так и на верхнем. Доступ к ресурсам системы, а особенно к ПЭВМ должен быть максимально ограничен и надежно защищен. Вероятность подбора индивидуального кода должна быть не менее 10-6. Как показывает мировой опыт при такой вероятности подбора, система, в плане подбора идентификационного номера пользователя, практически надежна. Такую вероятность может обеспечить электронный идентификатор.

Требования к электропитанию.

Первичным источником электропитания пульта управления и контролируемого пункта должна быть однофазная сеть переменного тока напряжением 220 вольт и частотой 50 герц. При кратковременных авариях в системе энергоснабжения должен быть обеспечен перезапуск и восстановление предаварийного состояния пульта управления и контролируемого пункта.

Требования к системе персонального вызова. Так как СЗКДП предусматривает персональный вызов (ситуация тАФ к пользователю пришел гость который не идентифицируется системой), то система должна обеспечить надежную радиосвязь и работоспособность между передатчиком на входе КПП и пейджерами установленными в удаленных помещениях. Максимальное удаление охраняемых помещений где установлены пейджеры от передатчика должно быть не менее 200 метров.

Требования к защите от влияний от внешних воздействий.

Электрическая составляющая электромагнитного поля помех в помещениях не должна превышать 0.3В на 1 метр согласно ГОСТ 16325-88.

Должна быть предусмотрена автономная шина заземления технических средств для подключения корпусов устройств, экранов, кабелей. Контур заземления должен быть автономным, то есть несвязанным гальванически с контуром заземления каких-либо промышленных помещений. Сопротивление заземляющего устройства между клеммой земли контроллируемого пункта, пульта управления и землей (грунтом) не должно превышать 4-ех ом в любое время года.

В линиях связи должны использоваться приемники с высоким входным сопротивлением, малой входной емкостью и предпочтительно с гистерезисной передаточной характеристикой для увеличения помехозащищенности. Шины питания и земли должны обладать минимальной индуктивностью. Кроме того линия связи должна быть защищена от паразитных импульсных токов в оплетке кабеля из-за связи с источником помех через паразитную емкость между источником помех и оплеткой.

В проектируемой системе компьютер должен взаимодействовать с внешними устройствами (контроллерами). Для этой цели в мировой практике [ ] используется несколько стандартов и множество устройств, которые работают со стандартными интерфейсными схемами. Один из наиболее распространенных интерфейсных стандартов называется RS-232C (Reference Standart N232 Revision C), сигналы которого приведены в приложении. Благодаря очень небольшому расстоянию (несколько сантиметров) между различными узлами внутри контроллера шлюза уровни сигналов, используемых для предоставления двоичных данных, зачастую весьма малы. Например, распространенным логическим семейством, используемым в контроллере шлюза, является транзисторно-транзисторная логика (ТТЛ), в которой для представления двоичной единицы используется сигнал напряжением от 2 до 5 В, а для представления двоичного нуля тАФ сигнал напряжением от 0,2 до 0,8 В. Напряжения вне этих диапазонов порождают неопределенное состояние: в худшем случае, если уровень напряжения близок к одному из этих пределов, то воздействие даже небольшого понижения сигнала или небольшой электрической помехи может привести к ошибке. Поэтому при подключении контроллеров к компьютеру уровни напряжений обычно выше тех, которые используются для соединения отдельных элементов внутри некоторого узла. На практике фактически [ ] используемые уровни зависят от источников напряжений, подаваемых на схемы интерфейса; в проектируемой системе предполагается использовать напряжения +12 В. Схемы передачи преобразуют низкие уровни сигналов в более высокие, тем самым обеспечивая связь по моноканалу между компьютером и контроллерами шлюзов. Приемные схемы выполняют обратную функцию. Схемы согласования интерфейса также выполняют необходимые преобразования напряжений.

Относительно высокие уровни напряжений в интерфейсе значительно уменьшают влияние электрических помех по сравнению с их воздействием на уровни ТТЛ.

Предполагается использовать стандартную скорость передачи в стандарте RS-232C равную 9600 бит/сек.

3. Разработка архитектуры системы

Обеспечение безопасности и сохранность информации в СЗКДП обеспечивается прежде всего выполнением общих процедур защиты, которые являются составной частью большинства защитных мероприятий. Прежде, чем раскрыть архитектуру системы, отобразим общие процедуры безопасности (см. рис.3.1 ) для лучшего понимания проектируемой СЗКДП.

ОБЩИЕ ПРОЦЕДУРЫ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ

ОБЩИЕ ПРОЦЕДУРЫ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ

Управление доступом Контроль угроз Управление надежностью

Управление доступом Контроль угроз Управление надежностью

Идентификация Прекращение Контроль

Идентификация Прекращение Контроль

работы работы аппаратуры

работы работы аппаратуры

Установление

Установление

подлиности Протоколирование Контроль за

подлиности Протоколирование Контроль за

попыток работой персонала

попыток работой персонала

Регистрация проникновения

Регистрация проникновения

сообщений

Преобразования информации

и передача информации

Рис.3.1

В дальнейшем при описании архитектуры системы и ее структурной схемы будем исходить из показанной выше блок-схемы "Общей процедуры безопасности". Но в начале опишем основные блоки, устройства, узлы и элементы входящие в СЗКДП (см. чертеж тАЬСтруктурная схематАЭ)

Идентификаторы. В качестве основного средства распознавания пользователей служат электронные идентификаторы Touch Memory подгруппы DS1990A. В частном случае идентификатор имеет вид таблетки, размером с небольшую монету, хотя могут быть и другие варианты. В корпус "таблетки" встроена литиевая батарейка, срок службы которой не менее 10-ти лет и имеет встроенный микропроцессор с ПЗУ. В ПЗУ содержится резидентная программа обслуживающая идентификатор и кроме того там хранится неповторимый идентификационный номер объемом 64 бита. Выход ключа электрически совместим со схемами ТТЛ. Идентификатор имеет два контакта, через которые считывается 64-ый битный код. Или как его еще называют тАФ идентификационный номер, который раз и навсегда заносится фирмой-производителем. Благодаря гарантированной производителем неповторяемости ключа (число уникальных 64-ех битовых комбинаций составляет более 280 триллионов) обеспечивается высокий уровень защиты. Коснувшись идентификатором считывателя, информация с него (т. е. его 64-битный код) считывается за микросекунды. Это делает его весьма удобным в обpащении, а его малые pазмеpы позволяют его использовать даже как бpелок. Код каждого идентификатора заносится в базу данных компьютера. Описание и назначение узлов (блоков) контроллера шлюза (см.чертеж тАЬСтруктурная схематАЭ):

1)Микроконтроллер (МК). Микроконтроллер предназначен для контроля и управления шлюзом. МК путем периодического опроса осведомительных слов генерирует в соответствии с алгоритмом управления последовательности управляющих слов []. Осведомительные слова это сигналы состояния шлюза, сформированные датчиками объекта управления. Выходные сигналы датчиков вследствие их различной физической природы могут потребовать промежуточного преобразования на аналого-цифровых преобразователях или на схемах формирователей сигналов, которые выполняют функции гальванической развязки и формирования уровней двоичных сигналов стандарта ТТЛ.

Микроконтроллер с требуемой периодичностью (см. раздел тАЬРазработка алгоритма управляющей программытАЭ) обновляет управляющие слова на своих выходных портах. Некоторая часть управляющего слова интерпретируется как совокупность прямых двоичных сигналов управления, которые через схемы формирователей сигналов (усилители мощности, реле, оптроны и т. п.) поступают на исполнительные механизмы и устройства индикации. МК постоянно снимает информацию с датчиков контроля дверей и датчика массы; выдает управляющие сигналы на схему управления, на индикаторы и на звуковой сигнализатор; управляет считывателем кода при считывании идентификационного номера с электронного идентификатора; обменивается информацией с компьютером.

2)Считыватель кода. Считыватель кода представляет из себя схему для считывания 64-ех битного кода с идентификатора и дальнейшей передачи этого кода микроконтроллеру. Его назначение состоит в том, чтобы согласовывать выходные импедансы и уровни напряжений между контроллером и идентификатором. Кроме того, считыватель защищает микроконтроллер от возможных коротких замыканий на входе считывателя. Конструктивно считыватель выполнен в виде корпуса с двумя выходными контактами к которым прикасается пользователь персональным идентификатором при доступе на объект защиты.

3)Схема управления. Схема предназначена для автоматического управления открытия и закрытия сдвижных дверей для входа на объект защиты. Выход схемы подключается к электрозащелке и к электромотору блокировки дверей, которые непосредственно управляют открыванием и закрыванием сдвижных дверей объекта защиты. При опознавании системой пользователя, схема управления включает электромотор на открывание дверей для входа пользователя в шлюз. Двери автоматически закрываются после выхода пользователя из шлюза, при условии что аутентификация прошла удачно. Если система не опознала пользователя или пользователь не аутентифицирован, двери шлюза остаются в блокирующем положении (то есть в закрытом).

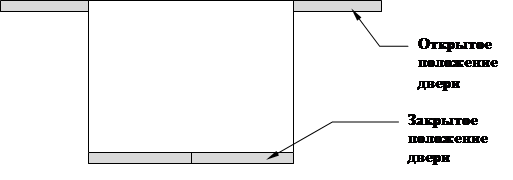

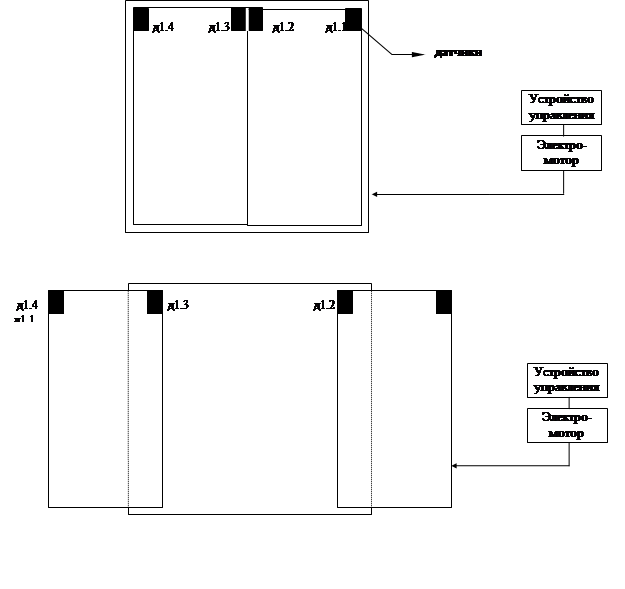

4)Датчики контроля дверей. Они предназначены для контроля положения дверей. Датчики всегда находятся в двух положениях тАФ включено или выключено. Конструктивно они могут быть выполнены в двух видах, это кнопка с самовозвратом или герконовый датчик, в зависимости от конструкции дверей. Датчики крепятся непосредственно на дверях или возле них и в зависимости от положения дверей находятся во включенном или выключенном состоянии. На одни сдвижные двери предусматривается по четыре датчика. Контроллер периодически опрашивает датчики и в зависимости от их положения переходит на соответствующую подпрограмму обслуживания, с тем чтобы принять решение открывания (закрывания) дверей.

5)Индикаторы. Индикаторы служат для сигнализации пользователю о приглашении или запрещении входа (выхода) на объект защиты. Они устанавливаются рядом со считывателем кода и сигнализируют пользователю: когда можно вставить идентификатор в считыватель кода; когда можно идти; когда вход запрещен. Конструктивно индикаторы представлены в виде обычных светодиодов, которые подсвечивают соответствующие надписи или знаки. Во включенном состоянии один из двух индикаторов будет сигнализировать:

красный светодиод тАФ вход запрещен;

зеленый светодиод тАФ можно идти.

Третье состояние, когда оба светодиода выключено, означает ждущий режим, то есть пользователь может прикоснутся идентификатором к считывателю кода.

6)Датчик массы. Служит для проверки подлинности пользователя, то есть его аутентификации. Конструктивно он представляет из себя электронные весы, для измерения массы человека. Аналоговый сигнал снимаемый с датчика обрабатывается аналого-цифровым преобразователем в цифровой код. Полученный код, содержащий информацию о весе пользователя передается на контроллер для последующей его обработки и передаче его на пульт управления. Вес каждого пользователя занесен в базу данных, в таблицу авторизации компьютера (пульта управления).

7)Звуковой сигнализатор. Его назначение следующее. Если пользователь не идентифицирован системой или он не прошел проверку на подлинность, или обнаружена попытка саботажа системы включается звуковая сигнализация. Сигнализатор устанавливается внутри шлюза или непосредственно рядом с ним.

8)Схема связи с пультом управления. Схема предназначена для связи микроконтроллера с пультом управления. Она устанавливает нужный размах сигнала при передачи его в линию связи и выделяет сигналы из линии связи когда микроконтроллер находится в режиме приема информации от компьютера. То есть схема связи выполняет необходимые преобразования напряжений и кроме того выполняет согласование интерфейса с линией связи.

Как уже упоминалось в технических требованиях, СЗКДП представляет из себя централизованную систему, работающую в реальном времени. На верхнем уровне тАФ пульт управления; на нижнем тАФ контролируемые пункты. Упомянутые выше узлы и элементы входят в контролируемый пункт, т. е. они находятся на нижнем уpовне системы. Число контpолиpуемых пунктов зависит от количества входов подлежащих контролю на охpаняемом объекте.

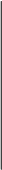

На веpхнем уpовне находится пульт упpавления выполненный на базе ПЭВМ, совместимой с IBM PC. Пульт управления и контролируемые пункты соеденены между собой в локальную сеть. На рис.3.2 изображена блок-схема локальной сети.

Рис.3.2

Локальная сеть содержит пульт управления (ПУ) выполненный на базе ПЭВМ и ряд удаленных контроллеров (кшn), каждый из которых соединен с одним шлюзом(Шn).

Передача информации между пультом управления и удаленным контроллером шлюза требует представления ее в виде последовательного потока бит, характеристики которого зависят от особенностей конкретной системы. Определим эти особенности локальной сети.

Прежде всего локальная сеть определяется топологией связей и режимом обмена по линиям связи. В проектируемой системе выбран магистральный тип интерфейса, с "шинной" топологией системы обмена. Режим обмена информацией тАФ полудуплексный. В полудуплексном режиме любой из контроллеров может начать передачу, если на вход его последовательного интерфейса поступил запрос с пульта управления, то есть его сетевой адрес. Можно сказать, что по управлению передачи информации в каналах, локальная сеть является централизованной. Компьютер в протокольном режиме тАЬшироковещательнойтАЭ передачи (всем ведомым контроллерам) выдает в моноканал байт-идентификатор абонента (код адреса контроллера-получателя), который отличается от байтов данных только тем, что в его девятом бите содержится 1. После того как компьютер выставил адрес, он в течение 2 милисекунд ожидает ответа от контроллера. Если ответ в течении этого времени не получен, компьютер выставляет в моноканал следующий адрес.Для уменьшения вероятности наложений контроллер перед выдачей сообщения прослушивает канал и начинают выдачу только при поступлении запроса от компьютера на его адрес. По режиму организации передачи, данная СЗКДП относится к сети с асинхронной передачей (момент считывания данных приемником определяется по сигналам оповещения или запуска от передатчика; по окончании пересылки приемник выдает передатчику сигнал об окончании цикла передачи). По способу представления сигналов выбран униполярный код.

В качестве физической среды распространения сигналов каналов межмодульного обмена используется витая пара, заключенная в оплетку. Применение витой пары повышает помехоустойчивость. Всякое внешнее воздействие влияет на оба провода, и поэтому искажение разности сигналов снижается. Более того, так как витая пара заключена в оплетку, то это еще более ослабляет воздействие, вызванное взаимными наводками.

Центральный пульт управления выполнен на базе IBM PC совместимого компьютера со следующей конфигурацией:

640 Кбайт ОЗУ.

EGA монитор.

20 МБ винчестер.

MS-DOS версия не ниже 3.30

2 последовательных порта.

Для связи компьютера с контроллерами используется стандартный интерфейс RS-232C (см. приложение). Основным преимуществом последовательной передачи является возможность пересылки данных на большие расстояния, как правило около 30 метров. Ипользуя дополнительный блок приема-передачи это расстояние можно увеличить до 200 метров. В этот блок входит такая же схема, которая рассчитана для контроллера шлюза (имеется в виду схема связи с ПУ). Данные передаются и принимаются с использованием аппаратного последовательного интерфейса, который работает в режиме прерывания. Система работает в фоновом режиме.

Так как передаваемые данные в контроллерах генерируются в случайные моменты времени, то предполагается использовать асинхронный режим обмена данных между пультом управления и контроллерами. Из-за отсутствия синхронизации, показывающей начало и конец каждого байта, байт данных приходится обрамлять стоповыми и стартовыми битами, чтобы приемные устройства могли распознать начало и конец передачи байта данных (см. чертеж тАЬФорматы данныхтАЭ). Как видно стартовый и стоп-биты имеют различные полярности. Это обеспечивает наличие, как минимум, одного перехода (1тАФ0тАФ1) между каждыми двумя последовательными символами, причем независимо от последовательности битов в передаваемых символах. Поэтому первый после периода бездействия переход 1тАФ0 используется получающим устройством для определения начала каждого нового символа. Каждый символ состоит из 8-ми бит данных, стартового и стопового битов и бита паритета. В проектируемой системе бит паритета используется для идентификации символа как символа-идентификатора адреса контроллера шлюза. При передаче данных бит паритета принимает значение логического нуля. Система работает в полудуплексном режиме и инициатором связи всегда является пульт управления (то есть компьютер). Выставив адрес в моноканал компьютер, переходит в режим ожидания. Если в течение двух милисекунд (см. расчет ниже) компьютер не получает подтверждение запроса, он выставляет новый адрес в моноканал. Если же получено подтверждение запроса, компьютер переходит в режим приема данных от микроконтроллера. Данные могут содержать информацию:

код идентификатора (8 символов или 88 бит);

код физической массы пользователя, то есть код аутентификации(1 сим вол или 11 бит);

код содержащий информацию о саботаже системы (1 символ или 11 бит)

После получения данных и соответствующей обработки компьютер сообщает микроконтроллеру о том прошел или не прошел пользователь идентификацию и аутентификацию (2 символа или 22 бита).

Предполагается использовать стандартные скорости обмена данных по моноканалу, которые поддерживаются интерфейсом RS-232. Произведем расчет для скорости приема-передачи равной 9600 бит/с.

Один бит передается за время:

1/9600=0,104 мсек.

Тогда скорость передачи слова или 11 бит равна:

0,104*11=1,145 мсек.

Рассчитаем максимальное время обмена информацией между пультом управления и адресуемым микроконтроллером. Для этого подсчитаем максимальное количество битов в формате обмена. Оно будет максимальным при передаче в сообщении идентификационного номера и кода аутентификации. Туда войдут:

адрес контроллера (1 слово)=1,145 мсек;

подтверждение запроса контроллером (1 слово)=1,145 мсек;

подтверждение ответа компьютером (1слово)=1,145мсек;

передача данных тАФ код идентификации (8 слов), подтверждение идентификации (1 слово)=8+1=9 слов. Тогда

9*1,145=10,305 мсек;

конец связи (1 слово)=1,145 мсек.

Кроме того в формат сообщения войдет время задержки, которое максимально равно 2 мсек. Время 2 мсек выбрано из следующих соображений. Так как время передачи одного слова по моноканалу составляет 1,145 мсек, то 2 мсек будет вполне достаточно для обнаружения компьютером сигнала от контроллера (имеется в виду подтверждение запроса контроллером). Следовательно, общее максимальное время связи между компьютером и микроконтроллером будет равно:

1,145+1,145+1,145+10,305+1,145+2= 14,885 мсек.

Сюда не вошло время обработки данных компьютером и микроконтроллером которое составляет единицы микросекунд.

Исходя из того, что количество обслуживаемых помещений или количество обслуживаемых шлюзов входящих в одну локальную должно быть не менее 200, определим максимальное время обслуживания всех контроллеров: 14,885*200=2,997 сек.

В следствии того что, СЗКДП представляет из себя средство управления доступом, коды идентификации пользователя и другая информация обеспечения безопасности должны хранится в таблице авторизации. Таблица авторизации находится в защищенной зоне основной памяти компьютера или хранится как файл данных на дополнительном устройстве. Каждый авторизованный пользователь имеет свою запись в таблице авторизации.

Код идентификации пользователя представляет индекс в таблице авторизации. Если кода идентификации пользователя нет в таблице авторизации, то доступ запрещается.

Кроме того, пульт управления автоматически тестирует состояние системы и ведет протокол функционирования всего комплекса защиты. Автоматически ведет жуpнал:

проходов пользователей с указанием даты, времени и направления прохода;

несанкционированных действий пользователей с указанием даты и времени нарушений;

работы операторов и администраторов системы.

Доступ к ПУ возможен только при помощи электронного идентификатора принадлежащего администратору безопасности. Администратор безопасности с помощи мастер-карты регистрирует и удаляет коды пользователей и проводит операции по изменению прав пользователей. Теперь покажем, что из себя представляет контролируемый пункт (КП) объекта защиты. Конструктивно КП представляет из себя шлюзовую систему, с двумя сдвижными дверями (см. рис.3.3 )

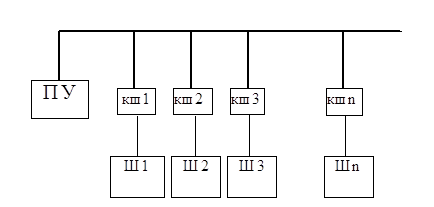

Рис.3.3 Шлюз(вид сверху)

Шлюз имеет следующие размеры (эти размеры выбраны произвольно, но я считаю их оптимальными):длинна=1,5 м; ширина=1 м; высота=2 м. Каждой сдвижной дверью управляет электромотор блокировки дверей. При подаче управляющего напряжения от устройства управления на электромотор двери соответственно открываются или закрываются. В закрытом положении двери блокированы.

Внутри шлюза устанавливаются три датчика массы, которые покрывают всю нижнюю площадь шлюза (см. рис.3.5). В системе применены именно три датчика массы для установления подлинности пользователя.

Рис.3.5 Шлюз с датчиками массы (вид сверху)

Кроме того на каждую сдвижную дверь закрепляются 4 датчика контроля открывания и закрывания дверей (см. рис.3.6). Датчики должны быть установлены внутpи шлюза таким обpазом, чтобы исключить всякую возможность доступа к ним лиц не имеющих права обслуживать систему. В случае саботажа pаботы шлюза, датчики устанавливаются в соответствующее положение. Контроллер обрабатывает информацию снимаемую с датчиков и на пульт управления идет соответствующий сигнал тpевоги.

| положение дверей |

| закрыто | нейтрально | открыто |

| д1.1 | 1 | 0 | 1 |

| д1.2 | 1 | 0 | 0 |

| д1.3 | 1 | 0 | 0 |

| д1.4 | 1 | 0 | 1 |

Рис.3.6 Шлюз с датчиками контроля положения дверей

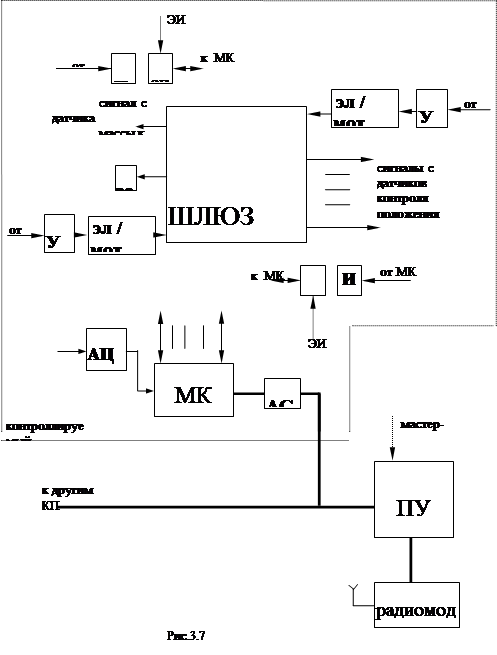

При анализе структурной схемы (см. рис.3.7) будем исходить из общих процедур обеспечения безопасности (структура процедур отражена в начале раздела "Архитектура системы"). То есть описание структурной схемы будет происходить в соответствии со структурой общих процедур безопасности, сверху-вниз.

где Ш тАФ шлюз;

где Ш тАФ шлюз;

АСтАФ адаптер сети;

И тАФ индикаторы;

эл/мот тАФ электромотор блокировки дверей;

УУ тАФ устройство управления электромотором;

ЭИ тАФ электронный идентификатор;

МК тАФ микроконтроллер;

СК тАФ считыватель кода;

КП тАФ контролируемый пункт;

ПУ тАФ пульт управления (компьютер);

ЗС тАФ звуковой сигнализатор;

АЦП тАФ аналого-цифровой преобразователь.

1.1)Управление доступом. Идентификация.

Идентификация пользователя системой защиты происходит следующим образом. Пользователь прикасается личным идентификатором адаптера; микроконтроллер прерывает рабочую программу и считывает с идентификатора 64-ех битны

Вместе с этим смотрят:

GPS-навигация

GPS-прийомник авиационный

IP-телефония и видеосвязь

IP-телефония. Особенности цифровой офисной связи

Unix-подобные системы