Аналiз актуальних проблем захисту користувачiв у загальних мережах

Аналiз актуальних проблем захисту користувачiв у загальних мережах

1.Формулювання i аналiз проблеми

Безпека тАУ один з ключових факторiв проектування будь-яких систем. Сучаснi безпроводовi технологii пропонують не досить ефективнi методи по захисту iнформацii. Традицiйно розрiзняють кiлька видiв атак на безпроводовi мережi, якi вiдрiзняються методами, метою i ступенем загрози:

- взлом мереж ( перехват управлiння, входження в мережу );

- клонування ( пiдслуховування, крадiжка трафiку i електронних коштiв).

Головна вiдмiннiсть проводових мереж вiд без провiдних повтАЭязана з абсолютно неконтролюiмою областю мiж кiнцевими точками мережi. В достатньо широкому просторi мереж безпровiдна мережа нiяк не контролюiться. Сучаснi без проводовi технологii пропонують обмежений набiр засобiв управлiння всiiю областю розгортання мережi. Це дозволяi атакуючим, що знаходяться у безпосереднiй близькостi вiд безпроводових структур, здiйснювати ряд нападiв, якi були неможливi у проводовiй мережi. Розглянемо характернi тiльки для безпроводових мереж загрози безпеки, скриття таких каналiв i iх захист.

Пiдслуховування тАУ найпоширенiша проблема. Анонiмнi шкiдники можуть перехопити радiосигнал i розшифрувати передаваiмi данi, як показано на рис.1.

Рис.1. Атака тАЮпiдслуховуваннятАЭ

Обладнання для прослуховування в мережi може бути не складнiше, нiж те, що використовуiться для звичайного доступу до цiii мережi. Щоб перехопити передачу, зловмисник повинен знаходитись поблизу передавача. Перехоплення такого типу практично неможливо знайти i ще важче iм завадити. Використання антен i пiдсилювачiв даi зловмиснику можливiсть знаходитись на значнiй вiдстанi вiд цiлi в процесi перехоплення.

Пiдслуховування дозволяi зiбрати iнформацiю в мережi, яку вподальшому плаюiться атакувати. Первинна мета зловмисника тАУ зрозумiти, хто використовуi мережу, якi данi в нiй доступнi, якi можливостi мереженого обладнання, в якi моменти ii експлуатують найбiльше, яка територiя розгортання мережi. Все це згодиться для того, щоб органiзувати атаку на мережу. Багато загальнодоступних мережених протоколiв передають таку важливу iн формацiю як iмтАЭя користувача i пароль, вiдкритим текстом. Перехоплювач може використати здобутi данi, щоб отримати доступ до мережених ресурсiв. Навiть якщо передана iнформацiя зашифрована, в руках зловмисника знаходиться текст, який можна запамтАЭятати, а потiм уже розкодувати.

РЖнший спосiб пiдслуховування тАУ пiдключення до безпроводовоi мережi. Активне пiдслуховування у локальнiй безпроводовiй мережi звичайно основане на неправильному використаннi протоколу Address Resolution Protocol ( ARP ). Спочатку ця технологiя була створена для тАЮпрослуховуваннятАЭ мережi. Насправдi ми маiмо справу з атакою типу ( МРЖМ ) man-in-middle тАУ тАЮлюдина всерединiтАЭ на рiвнi звтАЭязку даних. Вони можуть приймати рiзнi форми i користуються для розвалу конфiденцiйностi i цiлiсностi сеансу звтАЭязку. Атаки МРЖМ бiльш складнi, нiж бiльшiсть iнших атак: для iх проведення необхiдна детальна iнформацiя про мережу. Зловмисник звичайно пiдмiняi iдентифiкацiю одного з мережених ресурсiв. Коли жертва атаки iнiцiюi зтАЭiднання, зловмисник перехоплюi його i завершуi зтАЭiднання його з необхiдним ресурсом, а потiм пропускаi всi зтАЭiднання з цим ресурсом через свою станцiю. При цьому атакуючий може посилати i змiнювати iнформацiю чи пiдслуховувати всi переговори i потiм розшифрувати iх.

Атакуючий посилаi ARP тАУ вiдповiдi, на якi не було запиту, до мереженоi станцii локальноi мережi, яка вiдправляi йому весь трафiк, що проходить через неi. Пiсля чого зловмисник буде вiдправляти пакети вказаним адресатам.

Таким чином, безпроводова станцiя може перехоплювати трафiк iншого безпроводового клiiнта ( чи проводового клiiнта в локальнiй мережi ).

Вiдмова в обслуговуваннi ( Denial of Service тАУ DOS ) тАУ атака такого типу може викликати повну паралiзацiю мережi. В усiй мережi, включаючи базовi станцii i клiiнтськi термiнали, зтАЭявляiться така сильна iнтерференцiя, що станцii не можуть звтАЭязатись одна з одною ( рис2 ). Ця атака включаi всi комунiкацii у визначеному районi. Якщо вона проводиться у достатньо широкiй областi, то може вимагати значних потужностей. Атаку DOS на без проводовi мережi важко попередити чи зупинити. Бiльшiсть безпроводових мережевих технологiй використовують нелiцензiйованi частоти тАУ вiдповiдно, допустима iнтерференцiя вiд ряду електронних пристроiв.

Рис.2. Атака тАЮвiдмова в обслуговуваннiтАЭ в безпроводових комунiкацiях.

2. Приглушення клiiнтськоi станцii

Приглушення в мережах здiйснюiться тодi, коли навмисна чи ненавмисна iнтерференцiя перевищуi можливостi вiдправника чи отримувача в каналi звтАЭязку i канал виходить з ладу. Атакуючий може використати рiзнi способи приглушення.

Приглушення клiiнтськоi станцii даi зловмиснику можливiсть пiдставити себе на мiсце заглушеного клiiнта, як показано на рис.3. Таке приглушення може використовуватись для вiдмови в обслуговуваннi клiiнта, щоб йому не вдалося реалiзувати зтАЭiднання. Бiльш витонченi атаки переривають зтАЭiднання з базовою станцiiю, щоб потiм вона була пiдтАЭiднана до станцii зловмисника.

Рис.3. Атака приглушення клiiнта для перехоплення зтАЭiднання

Приглушення базовоi станцii надаi можливiсть пiдмiнити ii атакуючою станцiiю, як показано на рис.4. Таке приглушення вiдключаi користувачiв доступу до послуг.

Рис.4. Атака приглушення базовоi станцii для перехоплення зтАЭiднання

Як вiдмiчалось ранiше, бiльшiсть безпроводових мережених технологiй використовують нелiцензiйованi частоти. Тому багато пристроiв, таких як радiотелефони, системи стеження i мiкрохвильовi печi, можуть впливати на роботу безпроводових мереж i глушити безпроводове зтАЭiднання. Щоб попередити такi випадки ненавмисного приглушення, перед тим, як купляти дороге безпроводове обладнання, треба ретельно проаналiзувати мiсце його встановлення. Такий аналiз допоможе впевнитись у тому, що iншi пристроi не заважають комунiкацiям.

В безпроводових мережах застосовуються криптографiчнi засоби для забезпечення цiлiсностi i конфiденцiйностi iнформацii. Однак помилки призводять до порушення комунiкацiй, виникненню загрози криптозахисту i як наслiдок, - використаннi iнформацii зловмисниками.

WEP тАУ це криптографiчний механiзм, створений для безпеки мереж стандарту 802.11. Цей механiзм розроблений з iдиним статичним ключем, який застосовуiться всiма користувачами. Управляючий доступ до ключiв, часта iх змiна i знаходження порушень практично неможливi. Дослiдження WEP тАУ шифрування виявило вразливi мiсця, з яких атакуючий може повнiстю встановити ключ пiсля захоплення мiнiмального мереженого трафiку. B Internet i засоби, якi дозволяють зловмиснику встановити ключ на протязi кiлькох годин. Тому на WEP не можна покладатись як на засiб аутентифiкацiii конфiденцiйностi в бездротовiй мережi. Використовувати описанi криптографiчнi механiзми краще, нiж не використовувати нiяких, але з урахуванням вiдомоi вразливостi необхiднi iншi методи захисту вiд атак. Усi бездротовi комунiкацiйнi мережi пiдпадають атакам прослуховування в перiод контакту ( встановлення зтАЭiднання, сесii звтАЭязку i завершення зтАЭiднання ). Сама природа бездротового зтАЭiднання не дозволяi його контролювати i тому воно потребуi захисту. Управлiння ключем, як правило викликаi додатковi проблеми, коли застосовуiться при роумiнгу i у випадку загального користування вiдкритою мережею.

Повну анонiмнiсть атаки забезпечуi бездротовий доступ. Без вiдповiдного обладнання в мережi, що дозволяi виявити мiсцезнаходження, атакуючий може легко зберегти анонiмнiсть i ховатись де завгодно на територii дii бездротовоi мережi. В такому випадку його важко знайти.

В недалекому майбутньому прогнозуiться погiршення розпiзнавання атак в Internet через широке розповсюдження анонiмних входiв через небезпечнi точки доступу. Вже iснують багато сайтiв, де публiкуються списки таких точок, якi можна використати з метою вторгнення. Важливо вiдмiтити, що бiльшiсть зловмисникiв вивчають мережi не для атак на iх внутрiшнi ресурси, а для отримання безплатного анонiмного доступу в Internet, прикриваючись яким вони атакують iншi мережi. Якщо оператори звтАЭязку не приймають мiр по захисту вiд таких нападiв, вони повиннi нести вiдповiдальнiсть за втрати, причиненi iншим мережам при використаннi iх доступу до Internet.

Щодо фiзиного захисту тАУ сюди належить використання невеликих i переносних пристроiв бездротового доступу до мережi ( КПК, ноутбуки ), як точки доступу. Крадiжка таких пристроiв в багатьох випадках приводить до того, що зловмисник може потрапити до мережi не використовуючи складних атак, так як основнi механiзми аутентифiкацii в стандартi 802.11 розрахованi на регiстрацiю саме фiзичного апаратного пристрою, а не облiкового запису користувача. Тому втрата одного мереженого iнтерфейсу i несвоiчасне оповiщення адмiнiстратора може призвести до того, що зловмисник отримаi доступ до мережi без особливих проблем.

Перед тим, як перейти до основного матрiалу дамо формулювання основним визначенням, що стосуються теми мого диплому.

Аутентифiкацiя: визначення джерела iнформацii, тобто кiнцевого користувача чи пристрою ( центрального комптАЭютера, сервера, комутатора, маршрутизотора тощо ).

Конфiденцiйнiсть даних: забезпечення доступу даних тiльки для осiб, якi мають право на доступ до цих даних.

Шифрування: метод змiни iнформацii таким чином, що прочитати ii не може нiхто, крiм адресату, який повинен ii розшифрувати.

Розшифровка: метод встановлення змiненоi iнформацii i приведення ii до читаiмого виду.

Ключ: цифровий код, який може використовуватись для шифрування i розшифрування iнформацii, а також для ii пiдпису.

Шифр: будь-який метод шифрування даних.

Цифровий пiдпис: послiдовнiсть бiт, що додаiться до повiдомлення i забезпечуi аутентифiкацiю i цiлiснiсть даних.

3. Стек протоколiв i iх коротка характеристика

Тема безпеки бездротових мереж як i ранiше залишаiться актуальною, хоча вже достатньо давно iснують надiйнi ( на даний момент ) методи захисту цих мереж. Мова йде про технологii WPA ( Wi-Fi Protected Access ).

Бiльшiсть iснуючого на даний момент Wi-Fi обладнання пiдтримуi дану технологiю. Незабаром буде введено в дiю новий стандарт 802.11i (WPA2).

Технологiя WPA, призначена тимчасово ( в очiкуваннi переходу до 802.11i) закрити недолiки попередньоi технологii WEP i складаiться з кiлькох компонентiв:

- Протокол 802.1х тАУ унiверсальний протокол для аутентифiкацii, авторизацii i облiку (ААА );

- протокол EAP тАУ розширюiмий протокол аутентифiкацii ( Extensible Autentification Protoсol);

- протокол TKIP тАУ протокол часовоi цiлiсностi ключiв, iнший варiант перекладу тАУ протокол цiлiсностi ключiв в часi (Temporal Key Integrity Protocol);

- MIC тАУ криптографiчна перевiрка цiлiсностi пакетiв (Message Integrity Code);

- протокол RADIUS.

За шифрування даних у WPA вiдповiдаi протокол TKIP, який використовуi той же алгоритм шифрування тАУ RC4, що i в WEP, але навiдмiну вiд нього використовуi динамiчнi ключi ( тобто ключi часто мiняються ). TKIP використовуi криптографiчну контрольну суму (MIC) для пiдтвердження цiлiсностi пакетiв.

RADIUS - протокол призначений для роботи в парi з сервером аутентифiкацii, в якостi якого звичайно виступаi RADIUS тАУ сервер. В цьому випадку безпроводовi точки доступу працюють в enterprise тАУ режимi.

Якщо в мережi вiдсутнiй RADIUS тАУ сервер, то роль сервера аутентифiкацii виконуi сама точка доступу тАУ так званий режим WPA-PSK ( загальний ключ ). В цьому режимi в настройках усiх точок доступу попередньо прописуiться загальний ключ. Вiн же прописуiться i на клiiнтських безпроводових пристроях. Такий метод захисту достатньо надiйний ( вiдносно WEP ), але досить незручний з точки зору управлiння. PSK - ключ необхiдно прописувати на всiх безпроводових пристроях, користувачi яких його можуть бачити. При необхiдностi заблокувати доступ до мережi якомусь клiiнту потрiбно заново прописувати новий PSK на всiх пристроях мережi. РЖнакше кажучи, режим WPA-PSK пiдходить для домашньоi мережi i, можливо, для невеликого офiсу, але не бiльше.

Технологiя WPA використовувалася тимчасово до вводу в дiю стандарту 802.11i. Частина виробникiв до офiцiйного прийняття цього стандарту ввели у використання технологiю WPA2, в якiй в тiй чи iншiй мiрi використовуються технологii з 802.11i. Використання протоколу ССМР замiсть ТКРЖР в якостi алгоритму шифрування там примiняiться удосконалений стандарт шифрування AES ( Advanced Encryption Standard ). А для управлiння i розподiлу ключiв як i ранiше протокол 802.1х.

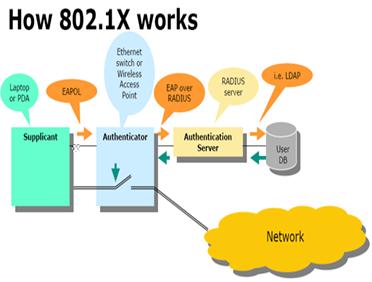

Як вже було сказано, протокол 802.1х може виконувати кiлька функцiй. В моiму випадку нас цiкавлять функцii аутентифiкацii користувача i розподiлу ключiв шифрування. Слiд вiдмiтити, що аутентифiкацiя виконуiться тАЮна рiвнi портатАЭ, - тобто доки користувач не буде аутентифiкований, йому дозволено вiправляти/приймати пакети, що стосуються тiльки процесу його аутентифiкацii ( облiку даних ) i не бiльше. РЖ тiльки пiсля успiшноi аутентифiкацii порт пристрою ( будь то точка доступу чи розумний комутатор ) буде вiдкритий i користувач отримаi доступ до ресурсiв мережi.

Функцii аутентифiкацii покладаються на протокол ЕАР, який сам по собi i лише каркасом для методiв аутентифiкацii. Вся перевага протоколу в тому, що його досить просто реалiзувати на аутентифiкаторi ( точцi доступу ), так як iй не потрiбно знати нiяких специфiчних особливостей рiзних методiв аутентифiкацii. Аутентифiкатор служить передаточним ланцюгом мiж клiiнтом i сервером аутентифiкацii. Самих методiв аутентифiкацii iснуi достатньо багато:

- EAP-SIM, EAP-AKA тАУ використовуiться в мережах GSM мобiльного звтАЭязку;

- LEAP тАУ пропреоретарний метод вiд Sisco systems;

- EAP-MD5 тАУ простiший метод, аналогiчний СНАР ( не стiйкий );

- EAP-MSCHAP V2 тАУ метод аутентифiкацii на основi логiн тАУ пароля користувача в МS тАУ мережах;

- EAP-TLS тАУ аутентифiкацiя на основi цифрових сертифiкатiв;

- EAP-SecureID тАУ метод на основi однократних паролiв.

Крiм перерахованих слiд вiдмiтити наступнi два методи, EAP-TTLS i EAP-PEAP. На вiдмiну вiд попереднiх, цi два методи перед безпосередньою аутентифiкацiiю користувача спочатку утворюють TLS тАУ тунель мiж клiiнтом i сервером аутентифiкацii. А вже всерединi цього тунеля здiйснюiться сама аутентифiкацiя, з використанням як стандартного ЕАР ( MD5, TLS ), чи старих не тАУ ЕАР методiв ( РАР, СНАР, MS-CHAP, MS-CHAP v2 ), останнi працюють тiльки з EAP-TTLS ( РЕАР використовуiться тiльки сумiсно з ЕАР методами ). Попереднi тунелювання пiдвищуi безпеку аутентифiкацii, захищаючи вiд атак типу тАЬman-in-middleтАЭ, тАЬsession hihackingтАЭ чи атаки по словнику.

На рис.1 показана структура ЕАР кадра. Протокол РРР засвiтився там тому, що iзначально ЕАР планувався до використання поверх РРР тунелей. Але так як використання цього протоколу тiльки для аутентифiкацii по локальнiй мережi тАУ зайва збитковiсть, ЕАР тАУ повiдомлення упаковуються в тАЮЕАР over LANтАЭ (EAPOL) пакети, якi i використовуються для обмiну iнформацiiю мiж клiiнтом i аутентифiкатором ( точкою доступу ).

Рис.1 структура ЕАР кадра

Рис.2. 802.1 в дii

4. Варiант застосування аутентифiкацii в безпроводових комптАЭютерних мережах

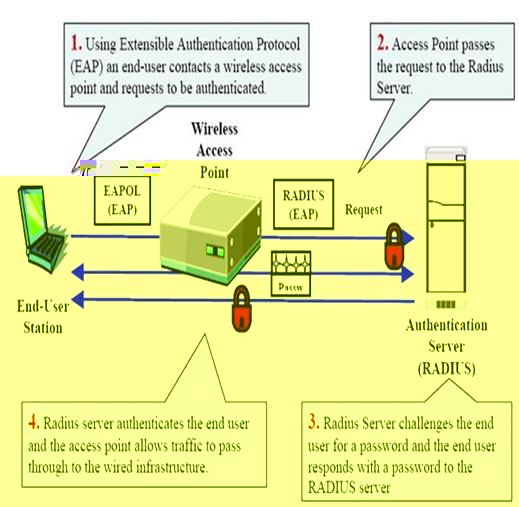

Схема аутентифiкацii складаiться з трьох компонентiв:

- Supplicant тАУ софт, запущений на клiiнтськiй машинi, який намагаiться пiдключитись до мережi;

- Autentificator тАУ вузол доступу, аутентифiкатор ( безпроводова точка доступу чи провiдний комутатор з пiдтримкою протоколу 802.1х );

- Autentification Server тАУ сервер аутентифiкацii ( звичайно це RADIUS тАУ сервер ).

Розглянемо сам процес аутентифiкацii. Вiн складаiться з наступних стадiй:

1. Клiiнт може вiдправити запит на аутентифiкацiю ( EAP-start message) в напрямку точки доступу.

2. Точка доступу ( аутентифiкатор ) у вiдповiдь посилаi клiiнту запит на iдентифiкацiю клiiнта ( EAP-request/identity message ). Аутентифiкатор може вiдiслати EAP-request самостiйно, якщо побачить, що який-небудь з його портiв перейшов в активний стан.

3. Клiiнт у вiдповiдь посилаi EAP-response packet з необхiдними даними, якi точка доступу ( аутентифiкатор ) перенаправляi в бiк RADIUS тАУ сервера ( сервера аутентифiкацii ).

4. Сервер аутентифiкацii посилаi аутентифiкатору challenge-пакет (запит iнформацii про справжнiсть клiiнта ). Аутентифiкатор пересилаi його клiiнту.

5. Далi здiйснюiться процес взаiмноi iдентифiкацii сервера i клiiнта. Кiлькiсть стадiй пересилки пакетiв туди-сюди варiюi в залежностi вiд метода ЕАР, але для безпроводових мереж пiдходить лише тАЬstrongтАЭ аутентифiкацiя зi взаiмною аутентифiкацiiю клiiнта i сервера ( EAP-TLS, EAP-TTLS, EAP-PEAP ) i попереднiм шифруванням каналу звтАЭязку.

6. На наступнiй стадii, сервер аутентифiкацii, отримавши вiд клiiнта необхiдну iнформацiю, дозволяi ( accept ) чи забороняi ( reject ) тому доступ, з пересилкою даного повiдомлення аутентифiкатору. Аутентифiкатор вiдкриваi порт для Supplicant-a, якщо зi сторони RADIUS тАУ сервера прийшла позитивна вiдповiдь ( accept ).

7. Порт вiдкриваiться, аутентифiкатор пересилаi клiiнту повiдомлення про успiшне завершення процесу i клiiнт отримуi доступ в мережу.

8. Пiсля вiдключення клiiнта, порт на точцi доступа знову переходить у стан тАЮзакритотАЭ.

Описаний процес проiлюстровано на рис.3 ( один з найпростiших методiв ЕАР ):

Рис.3. Процес аутентифiкацii

Як видно з рисунка, для комунiкацii мiж клiiнтом ( supplicant ) i точкою доступу ( autentificator ) використовуються пакети EAPOL. Протокол RADIUS використовуiться для обмiну iнформацiiю мiж точкою доступу i RADIUS-сервером. При транзитнiй пересилцi iнформацii мiж клiiнтом i сервером аутентифiкацii пакети ЕАР переупаковуються з одного формата в iнший на аутентифiкаторi.

Першочергова аутентифiкацiя здiйснюiться на основi загальних даних, про якi знають i клiiнт, i сервер аутентифiкацii ( логiн-пароль, сертифiкат тощо ) тАУ на цьому етапi генеруiться Master Key. Використовуючи Master Key, сервер аутентифiкацii i клiiнт генерують парний майстер-ключ ( Pairwise Master Key ), який передаiться аутентифiкатору зi сторони сервера аутентифiкацii. А вже на основi Pairwise Master Key i генеруються всi iншi динамiчнi ключi, яким i закриваiться передаваiмий трафiк. Необхiдно вiдмiтити, що сам Pairwise Master Key теж динамiчно змiнюiться.

Кiлька слiв про цифровi сертифiкати, а точнiше про РКРЖ.

Public Key Infrastructure ( PKI ) тАУ iнфраструктура вiдкритих ключiв. РКРЖ забезпечуi створення цифрових сертифiкатiв (по заздалегiдь заданим правилам), управлiння ними, видача iх субтАЭiктам i вiдклик (анулювання). Крiм того, РКРЖ забезпечуi можливiсть перевiрки валiдностi сертифiкатiв. РЖнфраструктура базуiться на криптографii з вiдкритим ключем. А вона, в свою чергу, даi можливiсть, маючи на руках пари ключiв ( вiдкритий i особистий ), шифрувати iнформацiю одним з цих ключiв так, щоб розшифрувати ii можна було тiльки iншим ключем.

Наприклад, зашифрувавши iнформацiю особистим ключем ( який i тiльки у власника i нiкому не передаiться ), ii можна розшифрувати вiдкритим, загальнодоступним ключем ( це називаiться асиметричним шифруванням ). Тим самим засвiдчуiться, що iнформацiя прийшла саме до власника закритого ключа i нi вiд кого iншого. РЖ навпаки, можна зашифрувати iнформацiю вiдкритим ключем власника i вiдiслати ii отримувачу. Навiть якщо хтось по дорозi перехопить повiдомлення, вiн не зможе його прочитати, так як не володii особистим ключем отримувача.

Для посвiдчення особи власника вiдкритого ключа використовують цифровi сертифiкати, що тягнуть за собою всю iнфраструктуру РКРЖ. Сертифiкати складають певну iнформацiю, що дозволяi однозначно засвiдчити особу власника ( точнiше, пiдтвердження особи власника приходить вiд третьоi сторони ).

Кожен субтАЭiкт РКРЖ ( будь-то звичайний користувач, веб-сервер, iнший сервер чи мережений пристрiй ) маi особистий сертифiкат ( чи кiлька ), в якому мiститься iнформацiя, по якiй його можна однозначно iдентифiкувати i вiдкритий ключ власника.

Над усим цим стоiть сертифiкацiйний центр, Certificate Autority ( CA ), який пiдписуi сертифiкати субтАЭiктiв, а також пiдтверджуi валiднiсть виданих сертифiкатiв тобто посвiдчення особи власника. СА довiряють усi субтАЭiсти РКРЖ, тому корневий сертифiкат (сертифiкат CA ) маi бути у списку довiри всiх субтАЭiстiв РКРЖ.

Проаналiзувавши даний матерiал можна зробити висновок, що при пiдключеннi до безпроводовоi мережi можна аутентифiкувати не тiльки користувача, який пiдключаiться, але й сам пiдключающийся клiiнт може зi своii сторони аутентифiкувати сервер, до якого вiн пiдключаiться. Достатньо вказати клiiнтському софту перевiряти сертифiкат сервера (тобто сертифiкат, який видаiться RADIUS-сервером в початковiй стадii при пiдключеннi клiiнта). Таким чином, можна захистити себе вiд тАЮчужихтАЭ точок доступа, що маскуються пiд тАЮсвоiтАЭ.

5. Варiант застосування аутентифiкацii в мережах мобiльного звтАЭязку

У стiльниковому звтАЭязку стандарту GSM, iдентифiкацiйний номер SIM-карти IMSI не можна вважати повнiстю захищеним вiд будь-якого роду тАЮпiратськихтАЭ дiй. Тому система безпеки GSM спираiться в основному на криптографiчну аутентифiкацiю SIM-карт iх дестрибтАЭюторами за допомогою таiмного алгоритму, називаi мого А3/А8 чи А38.

Одночасно з номером IMSI оператор записуi на SIM-картi секретний ключ ( Кi ), який також буде зберiгатись у центрi аутентифiкацii АuC ( Autentification Centre ).

На практицi, коли мережi необхiдно провести аутентифiкацiю SIM-карти мобiльного телефона, вона генеруi випадкове число ( RND ) з 16 байт ( iнакше кажучи, 128 бiт, звiдки i пiшла назва СОМР128 часто використовуi мого алгоритму А3/А8 ). Центр аутентифiкацii виконуi алгоритм по цьому числу RND з ключем, що вiдповiдаi iдентифiкацiйному номеру IMSI SIM-карти, одночасно передаючи RND на мобiльний телефон.

SIM-карта останнього зi своii сторони виконуi той же алгоритм i з тими ж операцiями, що даi наступнi результати:

- Пiдпис ( SRES ) з 4 байт, що передаiться в центр аутентифiкацii з метою порiвняння, розрахований в ньому самому;

- тимчасовий ключ шифрування ( Кс) з 8 байт, призначений для файла директорiй SIM-карти.

Якщо пiдписи вирахованi з однiii i iншоi сторони iдентичнi, то мережа визнаi SIM-карту аутентичною i використовуi ключ Кс для шифрування поступаючоi iнформацii з допомогою бiльш простого, а вiдповiдно i бiльш швидкого алгоритму. Цей алгоритм, називаiмий А5, маi деякi недолiки, що забезпечують прослуховування розмов ( легальне i нелегальне ).

Коли мова заходить про роумiнг, то центр аутентифiкацii надаi мережам iнших краiн число RND разом з вiдповiдними SRES i Кс, при цьому нiколи не розкриваючи секретного ключа Кi.

Розглянемо використання цього механiзму на конкретному зразку карти, спорядженого демонстрацiйним ключем Кi. Випадкова величина RND являi собою еквiвалент у шiстнадцятковому форматi текста FSCII з 16 знакiв слова AUTENTIFICATION.

Перед виконанням кожного алгоритму необхiдно вибрати директорiю GSM ( 7F20 ):

A0 A4 00 00 02 7F 20

Карта вiдповiдаi, наприклад, 9F16. Для того, щоб запустити алгоритм GSM, необхiдно набрати:

А0 88 00 00 10 41 55 54 48 45 4Е 54 49 46 49 43 41 54 49 4F 4E

У вiдповiдь карта вiдправляi, наприклад, 9F 0C. Такий звiт говорить про те, що результат знаходиться в 12 байтах ( 0Сh ). Щоб з ним ознайомитись необхiдно примiнити команду Get Response ( операцiйний код С0h ) наступним чином:

А0 С0 00 00 0С

12 байт, iнвертованих картою складаються з пiдпису SRES ( чотири перших байта ) i ключа Кс ( вiсiм останнiх байт ). В розглянутому прикладi SRES маi значення Е4 F0 F1 ED.

Таким чином, стаi зрозумiло, що такий лiнiйний процес аутентифiкацii, який мережа може перiодично здiйснювати по мiрi необхiдностi, потенцiйно надiйнiше, нiж системи off-line, що використовуються в областi електронних розрахункiв.

РЖ дiйсно, права власникiв SIM-карт записанi не на самих SIM-картах, а у базах даних у операторiв, де iх можна перевiрити i обновити в режимi реального часу.

Вместе с этим смотрят:

GPS-навигация

GPS-прийомник авиационный

IP-телефония и видеосвязь

IP-телефония. Особенности цифровой офисной связи

Unix-подобные системы