Захист мовноi iнформацii в каналах зв'язку

ЗАХИСТ МОВНОРЗ РЖНФОРМАЦРЖРЗ В КАНАЛАХ ЗВ'ЯЗКУ

Не дивлячись на щонайширше впровадження автоматизованих i комп'ютеризованих систем обробки iнформацii, людська мова залишаiться одним з найважливiших шляхiв iнформацiйноi взаiмодii. Бiльш того, при децентралiзацii економiчноi i полiтичноi систем i вiдповiдному збiльшеннi частки оперативноi iнформацii, що безпосередньо зв'язуi самостiйних в ухваленнi рiшень людей, значущiсть мовного обмiну зростаi. Одночасно посилюiться потреба в забезпеченнi конфiденцiйностi мовного обмiну.

Завдання захисту переговорiв, що вiдбуваються в примiщеннi, або, принаймнi, на контрольованiй територii завжди може бути вирiшена цiною великих або менших витрат i великих або менших незручностей для персон, що переговорюються.

Значно складнiше забезпечити захист мовноi iнформацii в каналi зв'язку, по сутi своiй завжди бiльш схильному до зовнiшнiх загроз .

В даний час суб'iкт, зацiкавлений в захищеному обмiнi iнформацiiю мiж двома пунктами, може вибрати два шляхи.

Перший тАФ пiдключення до захищеноi державноi системи зв'язку. Пропонований перелiк послуг дозволяi задовольнити потреби у всiх видах зв'язку. Застосовуються сучаснi методи криптографiчного захисту, що практично виключають можливiсть несанкцiонованого доступу до передаваноi iнформацii з метою ii розкрадання або спотворення. При пiдключеннi абонента до системи проводяться роботи i по захисту абонентського пункту вiд просочування iнформацii по технiчних каналах, пов'язаних з акустичними або електромагнiтними явищами.

Цей шлях захисту iнформацii при ii передачi i iдино можливим в тих випадках, коли iнформацiя, що захищаiться, маi вiдношення до гостайне, i може бути дуже зручним для захисту комерцiйноi iнформацii, якщо пiдприiмство одночасно повинне вирiшувати задачi захисту держтайни.

В той же час цей шлях маi ряд особливостей, що обмежують його застосування .

По-перше, захист забезпечуiться на рiвнi жорстких вимог захисту гостайны, що робить ii достатньо дорогою i у багатьох випадках для комерцiйних цiлей тАФ надмiрноi .

По-друге, захист забезпечуiться тiльки для випадку, коли всi взаiмодiючi абоненти пiдключенi до даноi мережi , що в умовах широких i динамiчних зв'язкiв комерцiйного пiдприiмства часто не виконуiться.

По-третi, управлiння зв'язком, зокрема доступом до iнформацii опиняiться в руках державноi органiзацii, довiра до якоi з боку комерцiйних органiзацiй не знаходиться на належному рiвнi (бiльш того , постiйно пiдриваiться заявами про бажанiсть тотального державного контролю за iнформацiйним обмiном).

У багатьох випадках переважним виявляiться другий шлях тАФ шлях органiзацii iнформацiйного обмiну по мережах зв'язку загального користування iз забезпеченням власними силами захисту, як вiд перехоплення або спотворення iнформацii в каналi зв'язку, так i вiд перехоплення в мiсцi розташування абонента, тобто створеннястворiння налагодженоi корпоративноi захищеноi мережi .

Суб'iкт, органiзуючий iнформацiйний обмiн, самостiйно вибираi ступiнь захисту iнформацii, може довiльно визначати мiсцеположення абонентiв; захищений iнформацiйний обмiн органiзовуiться з тим же територiальним доступом, з яким реалiзуiться обмiн незахищений; потрiбна взаiмна довiра тiльки вiд взаiмодiючих абонентiв.

Одним з питань, що виникають на цьому шляху , i оцiнка доступностi для зловмисника використовуваних лiнiй зв'язку i комутацiйних вузлiв державноi мережi . За станом правопорядку на теперiшнiй час доводиться орiiнтуватися на повну доступнiсть всiх лiнiй i комутацiйного обладнання. Перешкодою можна вважати лише технiчнi складнощi при перехопленнi ущiльненого магiстрального каналу або незручностi доступу до кабельних лiнiй. У разi використання радiовставок для видалених або рухомих абонентiв слiд орiiнтуватися на цiлковиту незахищенiсть iх вiд перехоплення.

Принципово побудова шикування захищених радiоканалiв можливо, але захист радiоканалiв, що рекламуiться окремими компанiями тАФ провайдерами стiльникових i транкинговых мереж рухомого зв'язку з урахуванням можливостей сучасних засобiв перехоплення не може вважатися надiйною. Ефективними вони можуть бути лише по вiдношенню до випадкового перехоплення або при такiй малiй значущостi передаваноi iнформацii, що витрати декiлькох тисяч доларiв на перехоплення iз залученням спецiалiста опиняться для зловмисника невиправданими.

Для того, щоб рекламованi захиснi заходи могли бути взятi до уваги, фiрма, що надаi таку послугу, повинна повнiстю розкрити технологiю захисту для оцiнки ii спецiалiстами. Так, в рекламних матерiалах спецiальних органiзацiй конкретно вказуються алгоритми шифрування i порядок поводження з ключовою системою. Для того, щоб зайняти аналогiчну позицiю, фiрма-провайдер радiорухомого зв'язку повинна, як мiнiмум, мати цiлковиту iнформацiю по захисних алгоритмах, вживаних в апаратурi, що поставляiться, i мати можливiсть повною мiрою ознайомити з ними клiiнта.

При дуже високих вимогах до захищеностi iнформацii витрати на реалiзацiю захисту по цьому шляху , природно, будуть спiвпоставими з витратами по першому шляху , можливо, навiть перевищать iх, але при цьому зберiгаiться незалежнiсть вiд дислокацii партнерiв i вiд системи управлiння державноi мережi . Слiд враховувати, що iснуюча правова база не даi достатньоi основи для застосування як першого, так i другого шляху . Дiючi документи не дозволяють однозначно визначити ступiнь вiдповiдальностi держави за збереження iнформацii абонента i права державноi органiзацii по втручанню в iнформацiйний процес. Немаi однозначного тлумачення i в частинi прав суб'iкта на захист iнформацii. У частинi надання послуг iз захисту iнформацii iншим суб'iктам дiють достатньо певнi вимоги по лiцензуванню i сертифiкацii, але можливiсть застосування цих вимог до захисту власних iнформацiйних ресурсiв у власних же iнтересах не очевидна.

Подальший виклад торкаiться лише технiчноi сторони питання, юридична проблема можливостi вживання тих або iнших засобiв захисту iнформацii повинна вирiшуватися в конкретних умовах з урахуванням розвитку правовоi бази.

Основнi варiанти органiзацii захищеноi корпоративноi мережi мовного зв'язку

Передбачаiться , що для органiзацii захищеного зв'язку використовуiться державна телефонна мережа i зв'язанi з нею системи, надаючi абоненту стандартнi послуги: телефонний канал (аналогове або цифрове абонентське закiнчення) i з'iднання з iншими абонентами мережi .

При органiзацii iнформацiйного обмiну, зокрема тАФ його захисту, визначальними факторами i види передаваноi iнформацii i розмiщення абонента.

Нижче розглядаiться мовний телефонний зв'язок. Рiзнi види тАЬмовноi поштитАЭ, iншi варiанти передачi мови тАЬв записiтАЭ не такi характернi для оперативного мовного обмiну.

Мовний зв'язок вимагаi захисту при спiлкуваннi осiб , допущених до конфiденцiйноi iнформацii, як правило, керiвникiв органiзацiй або пiдроздiлiв. В процесi переговорiв важлива не тiльки передача семантичного змiсту , але i голосова iдентифiкацiя партнера, оцiнка його iнтонацiй.

У числi можливих партнерiв можуть бути як обличчя, забезпеченi захищеним зв'язком, так i особи ii, що не мають; тобто повинна бути можливiсть вибору вiдкритого або закритого режиму. В той же час, процеси встановлення з'iднання , переходу в захищений або вiдкритий режим не повиннi вимагати нiяких спецiальних навикiв i мiнiмально вiдволiкати абонента вiд iстоти переговорiв, що ведуться.

Час, що витрачаiться на перехiд в захищений режим або вихiд з нього, повинен бути мiнiмальним. Алгоритм входження в захищений зв'язок i виходу у вiдкритий зв'язок повинен бути стiйкий до помилок або взаiмноi недомовленоi партнерiв; реакцiя апаратури на помилки повинна бути зрозумiлою i тАЬдоброзичливоютАЭ, не повинно вiдбуватися розриву з'iднання при помилках абонентiв, оптимальною реакцiiю на помилки являiться перехiд в звичний вiдкритий режим з чiткою iндикацiiю цього факту. Апаратура захисту не повинна обмежувати абонента в частинi надання послуг, передбачених для вiдкритого режиму (наприклад, повиннi зберiгатися всi можливостi системного телефону установчой АТС або ISDN-консолi).

По просторовому положенню можуть бути видiленi:

стацiонарнi абоненти, тобто обидва абоненти пiдключенi до державноi мережi через стандартнi провiд закiнчення, що належать безпосередньо даним абонентам;

хоч би один абонент рухомий тАФ знаходиться в автомобiлi, в пiшому режимi i т.п., причому в ролi абонентського термiналу виступаi радiостанцiя, що не маi стандартного провiд стику;

хоч би один абонент знаходиться в тАЬблукаючомутАЭ режимi, тобто входить в мережу через випадковi абонентськi термiнали (телефони в мiсцях випадкових вiдвiдин , таксофони).

Вказанi варiанти пред'являють рiзнi вимоги до апаратури захисту в частинi виду обмiнних сигналiв, способу пiдключення до лiнii, вагогабаритних показникiв i енергозабезпечення.

Для стацiонарних абонентiв можуть бути застосованi як апаратура зв'язку з вбудованими засобами захисту, так i рiзнi приставки . Вживана апаратура повинна забезпечувати сполучення зi всiма варiантами абонентського стику, що зустрiчаються у абонентiв корпоративноi захищеноi мережi .

При iх безпосередньому пiдключеннi до двопровiдного абонентського закiнчення державноi телефонноi мережi проблема полягаi лише в забезпеченнi нормальноi робота в умовах достатньо великого розкиду параметрiв комутованоi лiнii. Методи рiшення цiii задачi вiдомi i необхiдна елементна i схемотехнiка база достатньо розвиненi (особливо роботами iз створення модемiв для непрофесiйного застосування ).

В цьому випадку для побудови мережi досить мати один тип захисноi апаратури. Складнiше йде справа при пiдключеннi абонентiв через локальнi АТС, абонентськi лiнii яких достатньо рiзноманiтнi тАФ вiд четирьохпроводних цифрових стандарту ISDN до двопровiдних аналогових з рiзними значеннями iмпедансу в мовному дiапазонi частот. В цьому випадку вживана апаратура повинна мати можливiсть адаптуватися не лише до параметрiв, але i до структури стику.

Для рухомого абонента звичайно передбачаiться найбiльша уразливiсть дiлянки радiовставки. З цього витiкаi постановка завдання захисту не всього каналу тАЬвiд абонента до абонентатАЭ, а лише радiоканалу. Такий варiант маi ту перевагу, що захист забезпечуiться при встановленнi всiх зв'язкiв, а не лише зв'язкiв з абонентами, що мають у вiдповiдь апаратуру захисту.

З iншого боку, введення захисту лише на дiлянцi радiоканалу вимагаi введення апаратури захисту в комплекс центровоi радiостанцii, яка в бiльшостi випадкiв не належить органiзаторам корпоративноi захищеноi мережi . Необхiдно враховувати, що така апаратура захисту повинна включатися лише при входi в радiоканал абонента, що маi апаратуру захисту, тобто комутацiйною апаратурою центровоi радiостанцii повинно бути забезпечено пiзнання абонента i управлiння апаратурою захисту.

Така органiзацiя захисту практично нереальна, за винятком вiдомчих радiосистем рухомого зв'язку. Ряд фiрм, що надають радiодоступ до телефонних мереж , рекламуi наявнiсть захисту в каналi, проте якiсть ii не пiдтверджена. Реальнiшою i ефективнiшою представляiться постановка завдання захисту всього каналу тАЬвiд абонента до абонентатАЭ, а не тiльки радiоканалу.

Звичайно в корпоративнiй мережi захищеного зв'язку i не тiльки рухомi абоненти. Бiльш того , кiлькiсть стацiонарних абонентiв бiльше, нiж кiлькiсть рухомих . Тому важливою вимогою iз'являiться,являiться сумiснiсть апаратури захисту стацiонарного i рухомого абонента.

Пiдключення апаратури захисту каналу до рухомоi радiостанцii, по-перше, радикально вiдрiзняiться вiд пiдключення до стацiонарного термiналу, по-друге, не стандартизовано i вiдмiнно для рiзних типiв рухомих радiостанцiй.

Рухомий режим пред'являi пiдвищенi вимоги до вагогабаритних i експлуатацiйних параметрiв апаратури захисту. При розмiщеннi радiоапаратури в автомобiлi або на iншому транспортному засобi цi вимоги вiдрiзняються вiд вимог до офiсноi апаратури, в основному, по режиму електроживлення i стiйкостi до механiчних i клiматичних дiй. При пiшому режимi абонента на перший план виходять: вага, енергоспоживання, зручнiсть розмiщення i управлiння.

У апаратурi захисту каналу для тАЬблукаючого абонентатАЭ повиннi бути виконанi вимоги сумiсностi iз стацiонарною апаратурою, зручностi транспортування в неробочому станi, простота перекладу в робочий стан i можливiсть пiдключення до загальнодоступних телефонних апаратiв без втручання в iх зовнiшнi i, тим бiльше, внутрiшнi з'iднання . У рядi випадкiв може допускатися використання стандартного роз'iмного пiдключення телефонного апарату до двопровiдноi лiнii, але цей варiант, безумовно, не унiверсальний. Оптимальним представляiться застосування акустичного пiдключення до мiкротелефонноi трубки через тi, що накладаються на неi мiкрофон i телефон з достатньо якiсною зовнiшньою звукоiзоляцiiю.

Необхiдно також враховувати, як вже згадувалося вище, що на вiдмiну вiд державних систем захищеного зв'язку, де значну частину операцiй по встановленню зв'язку i обслуговуванню системи виконуi спецiально навчений персонал, в данiй корпоративнiй мережi всi основнi операцii виконуi сам абонент в процесi iнформацiйного обмiну, що визначаi жорсткi вимоги до ергономiки апаратури.

Методи захисту iнформацii в каналi зв'язку можна роздiлити на двi групи:

методи, заснованi на обмеженнi фiзичного доступу до лiнii i апаратури зв'язки i методи, заснованi на перетвореннi сигналiв в лiнii до форми, що виключаi (що утрудняi) для зловмисника сприйняття або спотворення змiсту передачi.

Методи першоi групи в даному варiантi побудови захищеного зв'язку мають дуже обмежене застосування , тому що на основному протязi лiнiя зв'язку знаходиться поза веденням суб'iкта, органiзуючого захист. В той же час, по вiдношенню до апаратури термiналу i окремих дiлянок абонентськоi лiнii застосування вiдповiдних заходiв необхiдне.

Обмеження фiзичного доступу припускаi виключення (утруднення ):

безпосереднього пiдключення апаратури зловмисника до електричних цепiв апаратури абонентського термiналу;

використання для перехоплення iнформацii електромагнiтних полiв в навколишньому просторi i наведень в цепах, що вiдходять, мережi живлення i заземлення;

отримання зловмисником допомiжноi iнформацii про використовуване обладнання i органiзацiю зв'язку, що полегшуi подальше несанкцiоноване втручання в канал зв'язку.

При цьому повиннi враховуватися не тiльки безпосереднi розмiщення зловмисника в можливих точках перехоплення, але i застосування ретрансляторiв (тАЬзакладок тАЭ, тАЬжучкiвтАЭ), вiзуальна розвiдка робочого процесу зв'язку, виявлення наявностi i характеристик захищених каналiв зв'язку по ПЭМРЖ.

Застосування заходiв обмеження фiзичного доступу, як правило, нереально для абонента, що працюi в блукаючому режимi, але i в цьому випадку можуть бути зробленi окремi дii.

Методи другоi групи спрямованi на оборотну змiну форми представлення передаваноi iнформацii. Перетворення повинне додавати iнформацii вигляд , що виключаi ii сприйняття при використаннi апаратури, стандартноi для даного каналу зв'язку. При використаннi ж спецiальноi апаратури вiдновлення початкового виду iнформацii повинне вимагати витрат часу i засобiв, якi за оцiнкою власника iнформацii, що захищаiться, роблять безглуздим для зловмисника втручання в iнформацiйний процес.

При захистi мовного обмiну вирiшальне значення маi форма представлення аналогового мовного сигналу в каналi зв'язку.

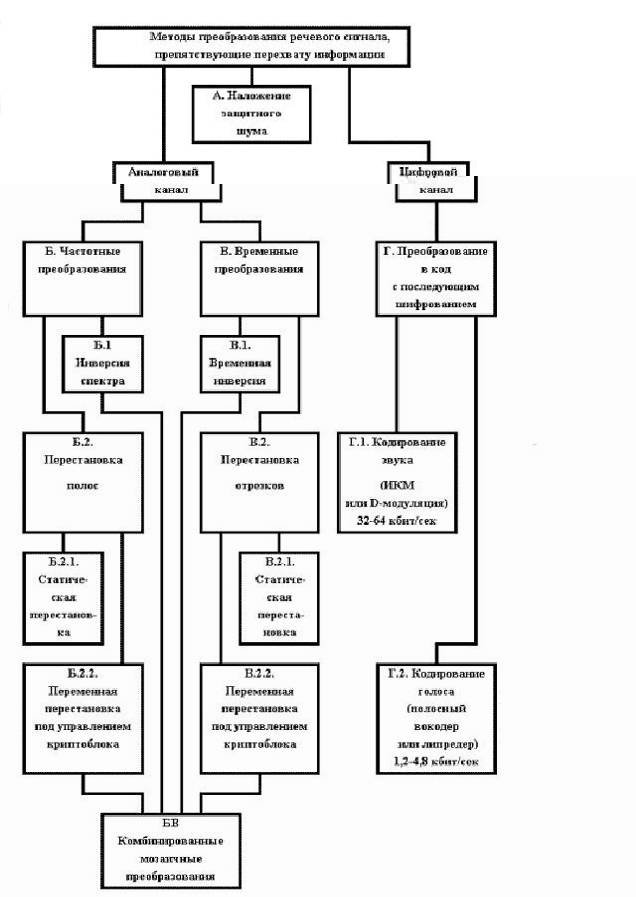

Основнi використовуванi в даний час методи перетворення мовного сигналу i iх взаiмозв'язок показан на мал. 1.

Мал. 1. Основнi методи перетворення мовного сигналу i iх взаiмозв'язок.

Вместе с этим смотрят:

GPS-навигация

GPS-прийомник авиационный

IP-телефония и видеосвязь

IP-телефония. Особенности цифровой офисной связи

Unix-подобные системы