Построение локальной вычислительной сети подразделения организации под управлением Windows NT

Страница 3

Если сеть имеет не слишком много пользователей и не должна делиться по организационным причинам, можно использовать самую простую модель - модель единственного домена. В этой модели сеть имеет только один домен. Естественно, все пользователи регистрируются в этом домене.

Никаких связей доверия не нужно, поскольку в сети существует только один домен.

Чтобы гарантировать хорошую производительность сети, можно использовать модель единственного домена, при условии, что у нее небольшое количество пользователей и групп. Точное количество пользователей и групп зависит от количества серверов в домене и аппаратных средств серверов[1].

Для предприятий, где сеть имеет небольшое количество пользователей и групп, но должна быть разделена на домены из организационных соображений, основная модель домена может быть наилучшим выбором. Эта модель дает централизованное управление и организационные преимущества управления многими доменами.

В этой модели один домен - основной домен, в котором регистрируются все пользователи и глобальные группы. Все другие домены сети доверяют этому домену и таким образом можно использовать пользователей и глобальные группы, зарегистрированные в них.

Основная цель главного домена - управление сетевыми учетными карточками пользователя. Другие домены в сети - домены ресурса; они не хранят учетные карточки пользователя и не управляют ими, а только обеспечивают ресурсы (как например, файлы и принтеры коллективного использования) сети.

В этой модели только первичные и резервные контроллеры домена в основном домене имеют копии учетных карточек пользователей сети[1].

Для больших предприятий, которые хотят иметь централизованную администрацию, модель многочисленных основных доменов может оказаться наилучшим выбором, поскольку он наиболее масштабируемый.

В этой модели небольшое количество основных доменов. Основные домены служат в качестве учетных доменов и каждая учетная карточка пользователя создается в одном из этих основных доменов.

Каждый основной домен доверяет всем другим основным доменам. Каждый ведомственный домен доверяет всем основным доменам, но ведомственным доменам не нужно доверять друг другу[1].

При желании управлять пользователями и доменами, распределенными среди различных отделов, децентрализовано, можно использовать модель полного доверия. В ней каждый домен сети доверяет другому домену. Таким способом каждый отдел управляет своим собственным доменом и определяет своих собственных пользователей и глобальные группы, и эти пользователи и глобальные группы могут, тем не менее, использоваться во всех других доменах сети.

Из-за количества связей доверия, необходимого для этой модели, она не практична для больших предприятий[1].

Проанализировав оргонизационно-штатную структуру подразделения, можно заключить, что оптимальным выбором является модель основного домена. Ее достоинства и недостатки сведены в табл.1.1.

Таблица 1.1

Преимущества и недостатки модели основного домена.

|

Преимущества |

Недостатки |

|

Учетные карточки пользователей могут управляться централизовано. |

Ухудшение производительности в случае, если домен будет дополнен большим числом пользователей и групп. |

|

Ресурсы сгруппированы логически. |

Локальные группы должны быть определены в каждом домене, где они будут использоваться. |

Таблица 1.1(продолжение)

|

Преимущества |

Недостатки |

|

Домены отделений могут иметь своих собственных администраторов, которые управляют ресурсами в отделе. | |

|

Глобальные группы должны быть определены только один раз (в основном домене). |

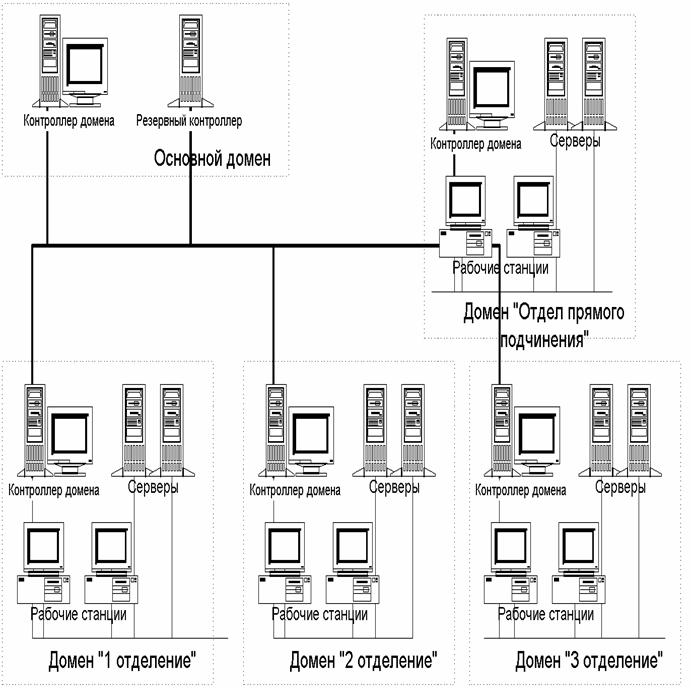

Логическая структура сети показана на рис.1.5.

| |||||||

|  |  |

|

Рис.1.5. Логическая структура сети.

Функциональная схема подразделения, разработанная с учетом всего вышесказанного, приведена на рис.1.6.

Рис.1.6. Функциональная схема ЛВС подразделения

Исследование и анализ многочисленных случаев воздействий на информацию и несанкционированного доступа к ней показывают, что их можно разделить на случайные и преднамеренные.

Для создания средств защиты информации необходимо определить природу угроз, формы и пути их возможного проявления и осуществления в автоматизированной системе. Для решения поставленной задачи все многообразие угроз и путей их воздействия приведем к простейшим видам и формам, которые были бы адекватны их множеству в автоматизированной системе.

Исследование опыта проектирования, изготовления, испытаний и эксплуатации автоматизированных систем говорят о том, что информация в процессе ввода, хранения , обработки, ввода и передачи подвергается различным случайным воздействиям.

Причинами таких воздействий могут быть:

· Отказы и сбои аппаратуры

· Помехи на линии связи от воздействий внешней среды

· Ошибки человека как звена системы

· Системные и системотехнические ошибки разработчиков

· Структурные, алгоритмические и программные ошибки

· Аварийные ситуации

· Другие воздействия.

Частота отказов и сбоев аппаратуры увеличивается при выборе и проектировании системы, слабой в отношении надежности функционирования аппаратуры. Помехи на линии связи зависят от правильности выбора места размещения технических средств АСУ относительно друг друга и по отношению к аппаратуре соседних систем.

К ошибкам человека как звена системы следует относить ошибки человека как источника информации, человека-оператора, неправильные действия обслуживающего персонала и ошибки человека как звена, принимающего решения.