Основнi положення управлiння ключами ISO/IEC 11770

Основнi положення управлiння ключами ISO/IEC 11770

1. Класифiкацiя ключiв, iiрархiя ключiв i криптоперiод

Стандарт ISO/IEC 10770 здiйснюi класифiкацiю ключiв за такими класифiкацiйними ознаками (рис. 1).

По-перше, ключi розподiляються в залежностi вiд того, у якiй криптографiчнiй системi вони використовуються тАУ симетричнiй або несиметричнiй. Як вiдомо, в симетричних криптографiчних системах здiйснюiться два перетворення, одне на передаючiй сторонi, iнше тАУ на прийомнiй, якi використовують той самий ключ. У несиметричних же криптосистемах одне перетворення (вiдкрите) виконуiться на одному (вiдкритому) ключi, а iнше, закрите перетворення, виконуiться на iншому (особистому) ключi. У зв'язку з цим усi ключi можна роздiлити на такi типи:

Особистий ключ (private key) тАУ ключ iз пари несиметричних ключiв об'iкта, що повинен використовуватися тiльки даним об'iктом.

Вiдкритий ключ (public key) тАУ ключ iз пари несиметричних ключiв об'iкта, який зроблений загальнодоступним.

Особистий i вiдкритий ключi використовуються в несиметричних криптографiчних системах.

Симетричний ключ (symmetric key) тАУ ключ, що використовуiться у симетричних (одноключових) криптографiчних системах.

Секретний ключ (secret key) тАУ ключ, що тримаiться в секретi i використовуiться тiльки певною множиною об'iктiв. Секретнi ключi це зазвичай симетричнi й особистi ключi.

Як симетрична, так i несиметрична криптосистема в найзагальнiшому випадку реалiзуi послуги конфiденцiальностi (системи шифрування) i автентифiкацii об'iктiв i повiдомлень (системи автентифiкацii). У цьому випадку можна розглядати ключi, що необхiднi для реалiзацii задач цих систем.

Системи автентифiкацii мiстять механiзми забезпечення цiлiсностi повiдомлень (МАС-коди, MDC-коди i т.п.) i цифровi пiдписи. Данi механiзми припускають виконання таких дiй:

- постановка цифровоi печатки (seal), тобто обчислення симетричноi криптографiчноi контрольноi суми (МАС-код);

- пiдпис тАУ обчислення цифрового пiдпису;

- перевiрка цифровоi печатки тАУ повторне обчислення криптографiчноi контрольноi функцii;

- перевiрка пiдпису тАУ перевiрка несиметричного цифрового пiдпису.

Таким чином, системи автентифiкацii використовують три основних типи ключiв:

- ключ печатки (sealing key) тАУ симетричний секретний ключ;

- ключ пiдпису (signature key) тАУ особистий ключ;

- ключ перевiрки (verification key) тАУ або вiдкритий ключ (для несиметричних систем), або симетричний секретний ключ (для симетричних систем).

Системи шифрування мiстять симетричнi й несиметричнi системи й основними типами ключiв тут i:

- ключ шифрування тАУ або секретний ключ, або вiдкритий ключ;

- ключ дешифрування тАУ або секретний ключ, або особистий ключ.

За типом закриття iнформацii задачу забезпечення конфiденцiальностi можна розбити на двi пiдзадачi:

тАУ забезпечення конфiденцiальностi даних користувача;

тАУ забезпечення конфiденцiальностi ключового матерiалу.

У зв'язку з цим ключi звичайно, органiзовуються в iiрархiю ключiв (key hierarchies).

На верхьому рiвнi iiрархii розташовуiться головний або майстер ключ (master key). Головнi ключi не можуть бути криптографiчно захищенi. Вони захищаються прийняттям вiдповiдних органiзацiйних заходiв при iхньому розподiлi, збереженнi, введеннi в дiю. Розподiл здiйснюiться ручним способом через довiрених кур'iрiв чи спецiальну пошту, або шляхом безпосередньоi iнсталяцii в криптографiчне устаткування при його виготовленнi або постачаннi. Захист у цьому випадку здiйснюiться через фiзичну або електричну iзоляцiю пристрою збереження ключа.

На наступному рiвнi iiрархii знаходяться ключi шифрування ключiв (key-encrypting keys). Це симетричнi ключi або вiдкритi ключi шифрування, що використовуються для збереження й передачi iнших ключiв. Якщо такi ключi застосовуються в протоколах доставки ключiв, то вони ще називаються транспортними ключами (key-transport keys).

Нарештi, на нижньому рiвнi iiрархii розташовуються ключi даних (data keys), що застосовуються для реалiзацii рiзних криптографiчних операцiй над даними користувача. Найчастiше до таких ключiв вiдносяться симетричнi короткочаснi ключi. До таких ключiв можна вiднести i ключi генерацii цифрового пiдпису, якi найчастiше i довгостроковими ключами.

Для захисту ключiв одного рiвня iiрархii можуть використовуватися ключi тiльки вищого рiвня iiрархii. Безпосередньо для реалiзацii послуг забезпечення безпеки даних використовуються ключi тiльки найнижчого рiвня iiрархii. Такий пiдхiд дозволяi обмежити використання конкретного ключа, тим самим зменшити ризик розкриття ключа й ускладнити проведення криптоаналiтичних атак. Наприклад, компрометацiя одного ключа даних (тобто ключа на нижньому рiвнi iiрархii) призведе до компрометацii тiльки захищених цим ключем даних. Розкриття головного ключа потенцiйно даi можливiсть розкрити або манiпулювати всiма ключами, що захищенi цим ключем (тобто всiма ключами iiрархii). Отже, бажано мiнiмiзувати доступ до цього ключа. Можна побудувати систему таким чином, щоб жодний iз користувачiв не мав доступу до значення головного ключа.

Наступною ознакою класифiкацii ключiв i термiн iхньоi дii або криптоперiод.

Криптоперiод це визначений перiод часу, протягом якого конкретний криптографiчний ключ затверджуiться до використання або протягом якого криптографiчнi ключi залишаються в силi для даноi системи та придатнi для використання авторизованими сторонами.

Криптоперiод служить для того, щоб:

тАУ обмежити кiлькiсть iнформацii, пов'язаноi з ключами, доступноi для криптоаналiзу;

тАУ зменшити ризик порушення безпеки у випадку компрометацii ключа;

тАУ обмежити використання конкретних методiв i технологiй для ефективноi оцiнки значення ключа протягом його життiвого циклу;

тАУ обмежити доступний обчислювальний час для проведення iнтенсивних криптоаналiтичних атак (це вiдноситься тiльки до короткочасних ключiв).

За тимчасовою ознакою ключi можна роздiлити на два класи тАУ довгостроковi й короткочаснi.

До довгострокових ключiв належать головнi ключi, а також можуть бути вiднесенi ключi шифрування ключiв i ключi, використовуванi в схемах угоди про ключi.

Короткочасними ключами i ключi, що вводяться в дiю транспортними ключами або шляхом застосування схем угоди про ключi. Найчастiше короткочаснi ключi використовуються як ключi даних або як сеансовi ключi (session key), що використовуються одним сеансом зв'язку.

З точки зору застосування короткочаснi ключi, звичайно, використовують у комунiкацiйних додатках, тодi як довгостроковi ключi використовуються в додатках, орiiнтованих на збереження даних, а також для захисту короткочасних ключiв.

Термiни короткочасний i довгостроковий вiдносяться тiльки до часу безпосереднього використання ключа для реалiзацii криптографiчноi операцii, що виконують авторизованi сторони. Цi термiни не можна вiднести до бiльш загальноi системноi характеристики ключа, як-от до життiвого циклу ключа. Так ключ шифрування, що використовуiться для одного сеансу зв'язку, тобто короткочасний ключ, може проте, вимагати забезпечення такоi захищеностi, щоб протистояти криптонападам досить довгий перiод. З iншого боку, якщо сигнатура буде перевiрена негайно й у подальшому перевiрки вона не потребуi, то i ключ пiдпису може бути захищений тiльки на вiдносно короткий термiн.

2. Життiвий цикл ключа, функцii управлiння ключами, життiвий цикл управлiння ключами

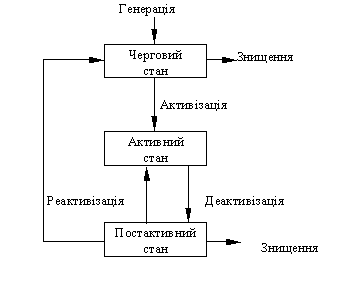

Криптографiчний ключ може знаходитися в рiзних станах, якi визначають життiвий цикл ключа. Стандарт ISO/IEC 11770 розрiзняi основнi та перехiднi стани. Основними станами i:

тАУ стан очiкування (черговий стан) (pending active) тАУ стан, у якому ключ не використовуiться для звичайних операцiй;

тАУ активний стан (active) тАУ стан, у якому ключ використовуiться для криптографiчного опрацювання iнформацii;

тАУ постактивний стан (post active) тАУ стан, у якому ключ може використовуватися тiльки для дешифрування або верифiкацii. У разi потреби використання ключа за призначенням вiн переводиться з постактивного в активний стан. Ключ, про котрий вiдомо, що вiн скомпрометований, повинен бути негайно переведеним у постактивний стан.

При переходi з одного основного стану в iнший, ключ може знаходитися в одному з перехiдних станiв (transition). Такими перехiдними станами i:

тАУ генерацiя тАУ процес генерацii ключа, у ходi якого вiдповiдно до запропонованих правил генеруiться ключ;

тАУ активiзацiя (activation) тАУ процес або сукупнiсть процесiв, у ходi яких ключ стаi придатним для використання, тобто переводиться зi стану очiкування в активний стан;

тАУ деактивiзацiя (deactivation) тАУ процес або сукупнiсть процесiв, що обмежують використання ключа, наприклад, через закiнчення термiну дii ключа чи його анулювання або якi переводять ключ з активного стану в постактивний;

тАУ реактивiзацiя (reactivation) тАУ процес або сукупнiсть процесiв, що дозволяi перевести ключ iз постактивного в активний стан для повторного використання;

тАУ знищення (destruction) тАУ завершуi життiвий цикл ключа.

На рисунку 2 схематично поданий взаiмозв'язок основних станiв i перехiдних станiв.

Життiвий цикл ключа пiдтримуiться одинадцятьма функцiями управлiння ключами (key management services). Коротко охарактеризуiмо цi функцii.

1. Генерацiя ключа забезпечуi генерацiю криптографiчного ключа з заданими властивостями для конкретних криптографiчних додаткiв.

2. Реiстрацiя ключа зв'язуi ключ з об'iктом (звичайно тiльки вiдповiднi секретнi ключi). Об'iкт, що бажаi зареiструвати ключ, контактуi з адмiнiстратором реiстрацii.

3. Створення сертифiкату ключа гарантуi взаiмозв'язок вiдкритого ключа з об'iктом i забезпечуiться уповноваженим органом сертифiкацii (crtification authority), що генеруi вiдповiднi сертифiкати.

4. Розподiл ключа (distribute key) множина процедур безпечного (секретного) забезпечення ключами i пов'язаноi з ними iнформацii уповноважених об'iктiв.

5. РЖнсталяцiя ключа (install-key) розмiщення ключа в устаткуваннi управлiння ключами безпечним способом i готовим до використання.

6. Збереження ключа (store-key) безпечне збереження ключiв для подальшого використання або вiдновлення ключа для повторного використання.

7. Похiдна ключа (derive-key) формування великоi кiлькостi ключiв, що називаються похiдними ключами, шляхом комбiнування секретного вихiдного ключового матерiалу, називаi мого ключем деривацii, iз несекретними даними на основi використання необоротних процесiв.

Рисунок 2 тАУ Взаiмозв'язок основних i перехiдних станiв

криптографiчний ключ криптоперiод симетричний

8. Архiвуваня ключа (archive-key) забезпечення безпечного збереження ключiв пiсля iх, використання. Дана функцiя використовуi функцiю збереження ключа та iншi засоби, наприклад, зовнiшнi сховища.

9. Скасування (анулювання) ключа (revoke-key) (вiдомо як вилучення ключа (delete key)) у випадках компрометацii ключа функцiя забезпечуi безпечну деактивiзацiю ключа.

10. Дерегiстрацiя ключа (deregister-key) функцiя реалiзуiться повноважним органом реiстрацii, що вбиваi запис про те, що даний секретний ключ, пов'язаний з об'iктом.

1 Знищення ключа (destroy-key) забезпечуi безпечне знищення ключiв, у яких закiнчився термiн дii. Ця функцiя включаi i знищення всiх архiвних копiй ключа.

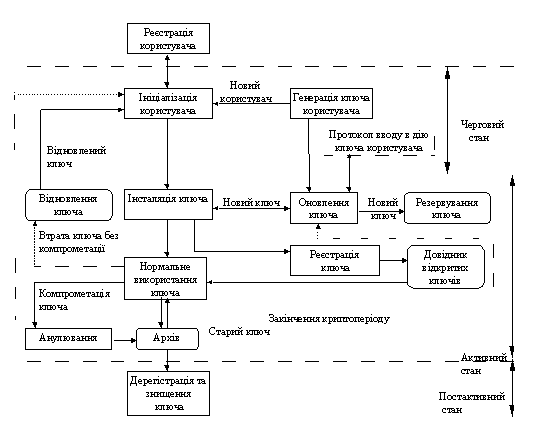

Послiдовнiсть станiв, у яких може знаходитись ключовий матерiал, функцii управлiння ключами, iншi функцii й процеси, що протiкають протягом усього життiвого циклу ключiв, утворюють життiвий цикл управлiння ключами. На рис. 3. поданий життiвий цикл управлiння ключами i його взаiмозв'язок з основними станами ключiв.

Життiвий цикл управлiння ключами мiстить такi основнi етапи й процеси.

1. Реiстрацiя користувача тАУ процес, у ходi якого об'iкт стаi авторизованим членом домену безпеки. Це передбачаi придбання (створення) i обмiн первинним ключовим матерiалом мiж користувачем i доменом безпеки, що, наприклад, роздiляiться паролем або персональним iдентифiкацiйним номером (PIN). Усi дii в ходi реiстрацii здiйснюються безпечними одноразовими способами, наприклад через особистий обмiн, заказною поштою, довiреним кур'iром.

2. РЖнiцiалiзацiя користувача тАУ процес, у ходi якого об'iкт iнiцiалiзуi свiй криптографiчний додаток (наприклад, iнсталюi та iнiцiалiзуi програмне або апаратне забезпечення), включаючи використання або iнсталяцiю первинного ключового матерiалу, що був отриманий пiд час реiстрацii користувача.

Рисунок 3 тАУ Життiвий цикл управлiння ключами

3. Генерацiя ключа. Генерацiя криптографiчних ключiв обов'язково повинна мiстити заходи, спрямованi на забезпечення вiдповiдних властивостей ключа i його випадковiсть. Цi властивостi забезпечуються шляхом використання методiв генерацii випадкових або псевдовипадкових чисел. Об'iкт може генерувати собi ключi або самостiйно, або запитувати iх у довiрчоi сторони.

4. РЖнсталяцiя ключа. Ключовий матерiал iнсталюiться в програмне або апаратне забезпечення об'iкта за допомогою рiзних методiв, наприклад ручне введення пароля або PIN, передача даних iз використанням диску, постiйного запам'ятовуючого пристрою, чiпкарти або iнших апаратних пристроiв (наприклад, завантажника ключа). Первинний ключовий матерiал може служити для органiзацii безпечного on-line сеансу зв'язку, за допомогою якого вводяться в дiю основнi робочi криптографiчнi ключi. У подальшому, вiдновлення ключового матерiалу повинно здiйснюватися за допомогою безпечних on-line методiв вiдновлення.

5. Реiстрацiя ключа здiйснюiться в тiсному зв'язку з iнсталяцiiю ключа i полягаi в тому, що ключовий матерiал офiцiйно заноситься пiд унiкальним iм'ям об'iкта в закриту базу ключiв адмiнiстратором реiстрацii. Для вiдкритих ключiв адмiнiстратор сертифiкацii створюi сертифiкати вiдкритих ключiв, що виступають у ролi гарантiв iстиностi й цiлiсностi ключа. Сертифiкати заносяться у довiдник вiдкритих ключiв i i загальнодоступними.

6. Нормальне використання. На даному етапi ключi знаходяться в оперативнiй досяжностi для стандартних криптографiчних додаткiв, включаючи контроль використання криптографiчних ключiв. За нормальних умов функцiонування системи перiод нормального використання ключiв спiвпадаi з криптоперiодом ключiв. У несиметричних криптосистемах ключi з однiii пари можуть знаходитися на рiзних етапах свого iснування. Наприклад, у деякий момент часу вiдкритий ключ шифрування може вважатися недiйсним, у той час як закритий особистий ключ залишаiться в активному станi i може використовуватися для дешифрування.

7. Резервування ключа i резервуванням ключового матерiалу в незалежному, безпечному сховищi з метою здiйснення, у разi потреби, вiдновлення ключа. Резервнi копii ключа в основному вiдправляються на короткочасне збереження пiд час нормального використання ключа.

8. Вiдновлення ключа. Наприкiнцi криптоперiоду оперативний ключовий матерiал замiняiться новим. Це припускаi використання комбiнацii функцii генерацii ключiв, розроблення або встановлення нових ключiв, реалiзацii двостороннiх протоколiв введення в дiю ключiв або органiзацii зв'язку з залученням довiрчоi третьоi сторони. Для вiдкритих ключiв вiдновлення i реiстрацiя нових ключiв звичайно припускаi реалiзацiю безпечних комунiкацiйних протоколiв за участю адмiнiстратора сертифiкацii.

9. Архiвування ключового матерiалу, що надалi не буде використовуватися для здiйснення криптографiчних операцiй, здiйснюiться з метою забезпечення можливостi пошуку ключа при виникненнi особливих умов, наприклад, розв'язання суперечок, включаючи реалiзацiю функцii причетностi. Архiвування припускаi довгострокове автономне збереження ключа, що виводиться при цьому в постактивний стан.

10. Перед знищенням ключа здiйснюiться його дерегiстрацiя, тобто вилучення вiдповiдного запису з довiдника, у результатi чого знищуiться взаiмозв'язок значення конкретного ключа з об'iктом. Якщо здiйснюiться знищення секретного ключа, необхiдно забезпечити безпечне й надiйне знищення всiх його слiдiв (залишкiв).

11 Вiдновлення ключа здiйснюiться у випадку, коли ключовий матерiал був загублений у результатi не примусовоi (ненавмисноi) компрометацii (збоi, несправнiсть устаткування, забування (втрата) пароля). У цьому випадку використовуються резервнi копii ключа.

12. Вилучення (анулювання) ключа припускаi вивiд ключа з активного стану в постактивний у результатi, наприклад, його компрометацii. При цьому безпосередньо ключ не знищуiться. Для вiдкритих ключiв у цьому випадку здiйснюiться вилучення (анулювання) сертифiкату.

Поданий життiвий цикл управлiння ключами i найбiльш загальним i характерним для несиметричних криптосистем. У симетричних криптосистемах управлiння ключами в загальному випадку менш складне. Так сеансовi ключi можуть не реiструватися, не резервуватися, не вилучатися i не архiвуватися.

Вместе с этим смотрят:

Анализ режимов автоматического управления

Аргоновый лазер

Архитектуры реализации корпоративных информационных систем

Базы данных и их сравнительные характеристики

Выращивание плёнки GeSi и CaF2 на кремниевых подложках